SSH සහ SFTP හරහා අතථ්ය සේවාදායකයකට සම්බන්ධ කරන්න. SSH සහ SFTP හරහා සේවාදායකයට සම්බන්ධ කිරීම පුට්ටි හරහා ssh හරහා සම්බන්ධ කිරීම

SSH යනු කුමක්ද සහ ඔබට එය අවශ්ය වන්නේ ඇයි?

Secure Shell (SSH) යනු ආරක්ෂිත නාලිකාවක් හරහා දුරස්ථ යන්ත්රයකට ෂෙල් ක්රියාකාරකම් සපයන ජාල ප්රොටෝකෝලයකි. SSH පරිශීලක/ධාරක සත්යාපනය, දත්ත සංකේතනය සහ දත්ත අඛණ්ඩතාව ඇතුළු විවිධ ආරක්ෂක වැඩිදියුණු කිරීම් සමඟ පැමිණේ, අනවසරයෙන් ඇහුන්කන් දීම, DNS/IP වංචා කිරීම, දත්ත ව්යාජය, සහ සම්බන්ධතා පැහැරගැනීම් වැනි ජනප්රිය ප්රහාර සිදු කළ නොහැක. Ftp, telnet හෝ rlogin භාවිතා කරන්නන්ට පැහැදිලි අකුරු වලින් දත්ත මාරු කරන ප්රොටෝකෝලය SSH වෙත මාරු වීම නිර්දේශ කෙරේ.

OpenSSH යනු SSH ප්රොටෝකෝලයේ විවෘත මූලාශ්ර ක්රියාත්මක කිරීමකි, එය වැඩසටහන් මාලාවක් හරහා ඔබේ ජාල සම්බන්ධතාවය සංකේතනය කිරීමට ඔබට ඉඩ සලසයි. ඔබට ලිනක්ස් මත SSH තිබීමට අවශ්ය නම්, OpenSSH සේවාදායකයකින් සහ සේවාදායක පැකේජ වලින් සමන්විත OpenSSH ස්ථාපනය කළ හැක.

OpenSSH සේවාදායකය/සේවාදායක පැකේජ පහත උපයෝගිතා සමඟ පැමිණේ:

- OpenSSH සේවාදායකය: sshd (SSH ඩීමන්)

- OpenSSH සේවාලාභියා: scp (ආරක්ෂිත දුරස්ථ පිටපත), sftp (ආරක්ෂිත ගොනු හුවමාරුව), slogin/ssh (ආරක්ෂිත දුරස්ථ පිවිසුම), ssh-add (පුද්ගලික යතුර සම්පූර්ණ කිරීම), ssh-agent (සත්යාපන නියෝජිතයා), ssh-keygen (සත්යාපන යතුරු කළමනාකරණය )

ඔබට OpenSSH සේවාදායකය/සේවාදායකය ස්ථාපනය කර ස්වයංක්රීයව ආරම්භ වන පරිදි OpenSSH සේවාදායකය වින්යාස කිරීමට අවශ්ය නම්, බෙදාහැරීම අනුව වෙනස් වන පහත උපදෙස් අනුගමනය කරන්න.

ඩේබියන්, උබුන්ටු හෝ ලිනක්ස් මින්ට්

$ sudo apt-get install openssh-server openssh-client

ඩේබියන් මත පදනම් වූ පද්ධති මත, ස්ථාපනය කළ පසු, OpenSSH ස්වයංක්රීයව ඇරඹුමේදී ආරම්භ වේ. කිසියම් හේතුවක් නිසා OpenSSH සේවාදායකය පද්ධති ආරම්භයේදී ස්වයංක්රීයව ආරම්භ නොවන්නේ නම්, පද්ධතිය ආරම්භයේදී ආරම්භයේදී ssh පැහැදිලිවම එකතු කිරීමට ඔබට පහත විධානය ක්රියාත්මක කළ හැක.

$ sudo update-rc.d ssh පෙරනිමි

Fedora හෝ CentOS/RHEL 7$ sudo yum -y install openssh-server openssh-clients $ sudo systemctl sshd සේවාව ආරම්භ කරන්න $ sudo systemctl sshd.service සක්රීය කරන්න

CentOS/RHEL 6$ sudo yum -y install openssh-server openssh-clients $ sudo service sshd start $ sudo chkconfig sshd on

Arch Linux$ sudo pacman -Sy openssh $ sudo systemctl sshd සේවාව ආරම්භ කරන්න $ sudo systemctl sshd.service සක්රීය කරන්න

OpenSSH සේවාදායකයක් සැකසීමඔබට OpenSSH සේවාදායකය වින්යාස කිරීමට අවශ්ය නම්, ඔබට /etc/ssh/sshd_config හි ඇති පද්ධති පුරා වින්යාස ගොනුව සංස්කරණය කළ හැක.

උනන්දුවක් දැක්විය හැකි OpenSSH විකල්ප කිහිපයක් තිබේ:

පෙරනිමියෙන්, sshd වරාය 22 මත සවන් දෙන අතර පැමිණෙන ssh සම්බන්ධතා සඳහා සවන් දෙයි. ssh සඳහා පෙරනිමි වරාය වෙනස් කිරීමෙන් ඔබට විවිධ ස්වයංක්රීය හැකර් ප්රහාර වැළැක්විය හැක.

ඔබගේ යන්ත්රයට භෞතික ජාල අතුරුමුහුණත එකකට වඩා තිබේ නම්, ඔබට sshd සමඟ සම්බන්ධ වී ඇත්තේ කුමක්දැයි පරීක්ෂා කිරීමට අවශ්ය විය හැක, මේ සඳහා ඔබට ListenAddress විකල්පය භාවිතා කළ හැක. මෙම විකල්පය පැමිණෙන SSH විශේෂිත අතුරු මුහුණතකට පමණක් සීමා කිරීමෙන් ආරක්ෂාව වැඩි දියුණු කිරීමට උපකාරී වේ.

HostKey /etc/ssh/ssh_host_key

HostKey විකල්පය පුද්ගලික සත්කාරක යතුර පිහිටා ඇති ස්ථානය තීරණය කරයි.

PermitRootLogin අංකය

PermitRootLogin විකල්පය - root හට ssh හරහා පද්ධතියට ඇතුළු විය හැකිද යන්න.

AllowUsers alice bob

AllowUsers විකල්පය භාවිතා කිරීමෙන් ඔබට ඇතැම් ලිනක්ස් භාවිතා කරන්නන් සඳහා ssh සේවාව තෝරා බේරා අබල කළ හැක. ඔබට හිස්තැන් වලින් වෙන් කරන ලද බහු පරිශීලකයින් නියම කළ හැක.

/etc/ssh/sshd_config වෙනස් කළ පසු, ssh සේවාව නැවත ආරම්භ කිරීමට වග බලා ගන්න.

Debian, Ubuntu හෝ Linux Mint මත OpenSSH නැවත ආරම්භ කිරීමට:

$ sudo /etc/init.d/ssh නැවත ආරම්භ කරන්න

Fedora, CentOS/RHEL 7 හෝ Arch Linux මත OpenSSH නැවත ආරම්භ කිරීමට:$ sudo systemctl sshd.service නැවත ආරම්භ කරන්න

CentOS/RHEL 6 හි OpenSSH නැවත ආරම්භ කිරීමට:$ sudo සේවාව sshd නැවත ආරම්භ කරන්න

SSH වෙත සම්බන්ධ වන්නේ කෙසේදලිනක්ස් වෙතින් SSH වෙත සම්බන්ධ වෙමින්

Linux භාවිතා කරන්නන්ට අමතර වැඩසටහන් ස්ථාපනය කිරීමට අවශ්ය නොවේ.

වින්ඩෝස් වෙතින් SSH වෙත සම්බන්ධ කිරීම

අමුත්තන්ගෙන් සැඟවී ඇත

.Cygwin යනු SSH සේවාදායකයෙකුට වඩා වැඩි ය. එය බොහෝ ලිනක්ස් විධාන සඳහා සහය දක්වන ප්රබල සංයෝගයකි. උදාහරණයක් ලෙස, Cygwin SSL සහතික නිර්මාණය කිරීම ඉතා පහසු කරයි (ලිනක්ස් මෙන්). වින්ඩෝස් වලදී, ස්වයං-අත්සන් කළ සහතික නිර්මාණය කිරීම සඳහා ඔබ රබන් සමඟ නටන්න. Cygwin CURL භාවිතා කිරීම ඉතා පහසු වේ (වෙනම කිසිවක් ස්ථාපනය කිරීමට අවශ්ය නැත), යනාදිය. Windows හි විධාන රේඛාව සහ Linux වැඩසටහන් නොමැති අය Cygwin හි අලෙවිසැලක් සොයා ගනු ඇත.

Cygwin ස්ථාපනය කිරීම පහසුය. අපි යමු

අමුත්තන්ගෙන් සැඟවී ඇත

සහ බාගත කරන්න

අමුත්තන්ගෙන් සැඟවී ඇත

අමුත්තන්ගෙන් සැඟවී ඇත

කුඩා ගොනුවක් බාගත වනු ඇත - මෙය ස්ථාපකයයි. චිත්රක ස්ථාපකය. එහි විකල්ප විශාල ප්රමාණයක් අඩංගු වුවද, ඒවා සියල්ලම තරමක් සරල වන අතර බොහෝ ඒවා වෙනත් චිත්රක ස්ථාපකයන්ගෙන් හුරුපුරුදුය. යමක් පැහැදිලි නැතිනම්, "ඊළඟ" ක්ලික් කරන්න. සමහර විට පහත කවුළුව පමණක් ව්යාකූලත්වයට හේතු විය හැක:

ස්ථාපනය සඳහා ඇති සියලුම අංග මෙහි ඉදිරිපත් කෙරේ. අපි ඒවා දැන්ම තේරුම් ගන්න අවශ්ය නැහැ. මන්දයත් වඩාත් ජනප්රිය ඒවා දැනටමත් ස්ථාපනය සඳහා සලකුණු කර ඇත. අනාගතයේදී යමක් අතුරුදහන් වී ඇත්නම්, ඔබට අවශ්ය දේ පහසුවෙන් ස්ථාපනය කළ හැකිය.

SSH සම්බන්ධතාවය (ලිනක්ස් සහ වින්ඩෝස් සඳහා පොදු)

ලිනක්ස් භාවිතා කරන්නන් කොන්සෝලය විවෘත කරයි, වින්ඩෝස් භාවිතා කරන්නන් Cygwin ටයිප් කරන්න.

සම්බන්ධ වීමට SSH හට පහත තොරතුරු අවශ්ය වේ:

- IP හෝ සත්කාරක නාමය

- වරාය අංකය

- පරිශීලක නාමය

- පරිශීලක මුරපදය

Ssh 192.168.1.36

මම පහත සඳහන් දේ දකිමි

Alex@MiAl-PC ~ $ ssh 192.168.1.36 "192.168.1.36 (192.168.1.36)" ධාරකයේ සත්යතාව තහවුරු කළ නොහැක. ECDSA යතුර ඇඟිලි සලකුණ SHA256:sIxZeSuivoEQ8F8RX80RX800RIW . ඔබට දිගටම සම්බන්ධ වීමට අවශ්ය බව විශ්වාසද ( ඔව් නෑ)?

මම පළමු වතාවට සත්කාරකයට සම්බන්ධ වන බැවින්, එය නුහුරු නුපුරුදු සත්කාරකයකි. ඔවුන් මගෙන් අහනවා දිගටම කරගෙන යන්නද කියලා. මම ඩයල් කරනවා ඔව්:

අවවාදයයි: දන්නා ධාරක ලැයිස්තුවට "192.168.1.36" (ECDSA) ස්ථිරව එක් කරන ලදී. [ඊමේල් ආරක්ෂිත]"ගේ මුරපදය:

හරි, ධාරක 192.168.1.36 හුරුපුරුදු සත්කාරක ලැයිස්තුවට එක් කර ඇත. ඇලෙක්ස් පරිශීලකයා සඳහා මුරපදයක් ඉල්ලා සිටිමි. SSH සමඟ සේවාදායකයේ එවැනි පරිශීලකයෙකු නොමැති නිසා, නමුත් මම ක්ලික් කරන්නෙමි Ctrl+C(බිඳීමට) සහ දුරස්ථ පද්ධතියේ පරිශීලක නාමය සමඟ විධානය ඇතුළත් කරන්න. පරිශීලකයා දුරස්ථ යන්ත්රයේ ලිපිනයට පෙර ඇතුළත් කර @ සංකේතයෙන් ලිපිනයෙන් වෙන් කරනු ලැබේ. ඉංග්රීසියෙන් @ සංකේතය at ලෙස කියවන අතර එය "in" ලෙස පරිවර්තනය කළ හැක. එම. පටිගත කිරීම [ඊමේල් ආරක්ෂිත]"192.168.1.36 යන්ත්රයේ mial පරිශීලකයා" ලෙස අර්ථ දැක්විය හැක.

Ssh [ඊමේල් ආරක්ෂිත]

Alex@MiAl-PC ආරාධනාව mial@mint ආරාධනය මගින් ප්රතිස්ථාපනය විය. මෙයින් අදහස් කරන්නේ අපි දැනටමත් දුරස්ථ යන්ත්රයේ සිටින බවයි, එනම් අපි දැනටමත් සම්බන්ධතාවයක් සාදා ඇත. ඔබට වරායක් නියම කිරීමට අවශ්ය නම් (එය සම්මත එකට වඩා වෙනස් නම්), එවිට -p ස්විචයෙන් පසුව වරාය නියම කළ යුතුය. උදාහරණයක් ලෙස මේ වගේ:

Ssh [ඊමේල් ආරක්ෂිත]-පි 10456

සම්බන්ධ වීමෙන් පසු, අපට මෙවැනි දෙයක් සමඟින් සුබ පතනු ලැබේ:

Linux mint 3.16.0-4-amd64 #1 SMP Debian 3.16.7-ckt11-1 (2015-05-24) x86_64 Debian GNU/Linux පද්ධතිය සමඟ ඇතුළත් කර ඇති වැඩසටහන් නිදහස් මෘදුකාංග වේ; එක් එක් වැඩසටහන සඳහා නිශ්චිත බෙදාහැරීමේ නියමයන් /usr/share/doc/*/copyright හි ඇති තනි ගොනු වල විස්තර කර ඇත. Debian GNU/Linux කිසිදු වගකීමක් නොමැතිව, අදාළ නීතියෙන් අවසර දී ඇති ප්රමාණයට පැමිණේ. අවසන් පිවිසුම: අඟහරුවාදා ජූනි 16 15:32:25 2015 සිට 192.168.1.35 සිට

දුරස්ථ යන්ත්රය Linux Mint වන අතර කර්නල් 3.16, 64-bit අනුවාදය සමඟ එය අනුගමනය කරයි. එසේම වැදගත් තොරතුරු වන්නේ අවසාන පිවිසුමේ වේලාව සහ සම්බන්ධතාවය ආරම්භ වූ IP ලිපිනයයි. කාලය සහ IP ඔබට නුහුරු නම් සහ ඔබ එකම පරිශීලකයා නම්, ඔබේ පද්ධතිය අවදානමට ලක්ව ඇති අතර ඔබ සුදුසු ක්රියාමාර්ග ගත යුතුය.

අප සිටින ස්ථානය සහ අප කවුරුන්ද යන්න තහවුරු කර ගැනීමට අපි විධාන කිහිපයක් ටයිප් කරමු: pwd, [B]uname -aආදිය:

සැසිය අවසන් කිරීමට (ලොග් අවුට්), ඩයල් කරන්න

නැත්නම් ක්ලික් කරන්න Ctrl+D.

මුරපදයක් ඇතුළත් නොකර SSH වෙත පිවිසෙන්න

පළමුව, එය වඩාත් පහසු ය. දෙවනුව, එය වඩාත් ආරක්ෂිතයි.

පළමුව, අපි rsa යතුරු නිර්මාණය කළ යුතුයි. ඔබ Linux පරිශීලකයෙක් නම්, ඔබ හොඳින්. ඔබ වින්ඩෝස් පරිශීලකයෙක් නම්, නමුත් ඔබ මගේ උපදෙස් වලට ඇහුම්කන් නොදී PuTTY තෝරා ගත්තේ නම්, ඔබට ගැටලුවක් ඇති අතර එය විසඳන්නේ කෙසේදැයි ඔබම සිතන්න. ඔබට Cygwin තිබේ නම්, සෑම දෙයක්ම පිළිවෙලට තිබේ.

ඔබ දුරස්ථ පද්ධතියට ලොග් වීමට සමත් වූයේ නම්, ඉවත් වන්න. ඊට පස්සේ, ටයිප් කරන්න

Ssh-keygen -t rsa

අපෙන් ගොනු නාමයක් ඉල්ලා සිටිනු ඇත, අපට කිසිවක් ඇතුළත් කිරීමට අවශ්ය නැත, පෙරනිමි නාමය භාවිතා කරනු ඇත. මුරපදයක් ද ඉල්ලා සිටී. මම මුරපදය ඇතුළත් නොකරමි.

දැන් දුරස්ථ යන්ත්රයේ අපි .ssh නාමාවලියක් සෑදිය යුතුයි. දුරස්ථ යන්ත්රයක විධානය ක්රියාත්මක කිරීම පහත සාකච්ඡා කෙරේ. දැනට, විධානය පිටපත් කරන්න, IP ලිපිනය සහ පරිශීලක නාමය ඔබේම ලෙස වෙනස් කිරීමට අමතක නොකරන්න:

Ssh [ඊමේල් ආරක්ෂිත] mkdir.ssh

දැන් අපි id_rsa.pub ගොනුවේ අන්තර්ගතය දුරස්ථ යන්ත්රයට පිටපත් කළ යුතුයි. මෙය කිරීම ඉතා පහසුය (දත්ත ඔබේම ලෙස වෙනස් කිරීමට අමතක නොකරන්න):

Cat .ssh/id_rsa.pub | ssh [ඊමේල් ආරක්ෂිත]"cat >> .ssh/authorized_keys"

දැන් අපි ලොග් වන්නෙමු, ඔවුන් තවදුරටත් අපෙන් මුරපදයක් ඉල්ලන්නේ නැත. ඒ වගේම දැන් හැමදාම මෙහෙම වෙයි.

ෂෙල් සැසියක් නිර්මාණය නොකර දුරස්ථ සේවාදායකයක විධාන ක්රියාත්මක කිරීම

දුරස්ථ පද්ධතියක ෂෙල් සැසියක් විවෘත කිරීමට අමතරව, දුරස්ථ පද්ධතියේ තනි විධානයන් ක්රියාත්මක කිරීමට ssh ඔබට ඉඩ සලසයි. උදාහරණයක් ලෙස, remote-sys නම් දුරස්ථ ධාරකයක් මත ගස් විධානය ක්රියාත්මක කිරීමට සහ ප්රාදේශීය පද්ධතියේ ප්රතිඵල පෙන්වීමට, ඔබ මෙය සිදු කරනු ඇත:

Ssh දුරස්ථ-sys ගස

මගේ සැබෑ උදාහරණය:

Ssh [ඊමේල් ආරක්ෂිත]ගස

මෙම තාක්ෂණය භාවිතා කිරීමෙන් ඔබට දුරස්ථ පද්ධතියක ls විධානයක් ක්රියාත්මක කිරීම සහ ප්රාදේශීය පද්ධතියේ ගොනුවකට ප්රතිදානය යළි යොමු කිරීම වැනි රසවත් දේවල් කළ හැකිය:

Ssh දුරස්ථ-sys "ls *" > dirlist.txt

සැබෑ උදාහරණය:

Ssh [ඊමේල් ආරක්ෂිත]"ls *" > dirlist.txt cat dirlist.txt

ඉහත විධානයේ ඇති තනි උද්ධෘත සටහන් කරන්න. මෙයට හේතුව දේශීය යන්ත්රය මත මාර්ග ප්රසාරණය කිරීම අපට අවශ්ය නොවන බැවිනි. මොකද අපිට දුරස්ථ පද්ධතියක මේ ක්රියාත්මක කිරීම අවශ්යයි. එසේම, අපට සම්මත ප්රතිදානය දුරස්ථ යන්ත්රයේ ගොනුවකට හරවා යැවීමට අවශ්ය නම්, අපට යළි-යොමු කිරීමේ ප්රකාශය සහ ගොනු නාමය තනි උද්ධෘතයන් තුළ තැබිය හැකිය:

Ssh දුරස්ථ-sys "ls * > dirlist.txt"

ssh හරහා දේශීය යන්ත්රයේ සිට දුරස්ථ යන්ත්රයට සම්මත ප්රතිදානය මාරු කිරීමවිධාන ක්රියාත්මක කිරීම සඳහා සමාන රසවත් විකල්පයක් ටිකක් ඉහළින් ලබා දී ඇත:

Cat .ssh/id_rsa.pub | ssh [ඊමේල් ආරක්ෂිත]"cat >> .ssh/authorized_keys"

- cat විධානය මඟින් දේශීය යන්ත්රයේ පිහිටා ඇති .ssh/id_rsa.pub ගොනුවේ අන්තර්ගතය පේළියෙන් පේළියෙන් කියවා පෙන්වයි.

- | (පයිප්ප) සම්මත ප්රතිදානයේ දිස්වන දේ වෙනත් විධානයකට යවයි.

- එයට යවන ලද නූල් සකසන විධානයක් වෙනුවට, දුරස්ථ පද්ධතියට (ssh) සම්බන්ධතාවයක් සිදු කෙරේ. [ඊමේල් ආරක්ෂිත]).

- දුරස්ථ පද්ධතියට cat >> .ssh/authorized_keys විධානය සපයන රේඛා ලැබේ. එම. සම්මත ප්රතිදානයේ අන්තර්ගතය දුරස්ථ යන්ත්රයේ පිහිටා ඇති .ssh/authorized_keys ගොනුවට පේළියෙන් පේළිය ලියා ඇත.

ඊළඟ උපක්රමය සඳහා ලිනක්ස් පරිගණක දෙකක් අවශ්ය වේ. අවාසනාවකට, Cygwin ට පවා මෙම උපක්රමය හැසිරවිය නොහැක. තවද, ලිනක්ස් පද්ධති දෙකටම චිත්රක පරිශීලක අතුරු මුහුණතක් තිබිය යුතුය.

SSH සමඟ උමං මාර්ග

SSH හරහා දුරස්ථ ධාරකයක් සමඟ සම්බන්ධතාවයක් ඇති කර ගත් විට සිදුවන වෙනත් දේ අතර දේශීය සහ දුරස්ථ පද්ධති අතර සාදනු ලබන සංකේතාත්මක උමගක් නිර්මාණය වේ. සාමාන්යයෙන්, දේශීය යන්ත්රයේ ටයිප් කරන ලද විධානයන් දුරස්ථ යන්ත්රයකට ආරක්ෂිතව සම්ප්රේෂණය වන බව සහතික කිරීමට මෙම උමග භාවිතා කරන අතර ප්රතිඵලය ආරක්ෂිතව ආපසු යවනු ලැබේ.

මෙම මූලික ක්රියාකාරීත්වයට අමතරව, SSH ප්රොටෝකෝලය මඟින් බොහෝ වර්ගවල ගමනාගමනය සංකේතාත්මක උමං මාර්ගයක් හරහා යැවීමට ඉඩ සලසයි, දේශීය සහ දුරස්ථ පද්ධති අතර VPN වර්ගයක් (අථත්ය පුද්ගලික ජාලයක්) නිර්මාණය කරයි.

සමහර විට මෙම විශේෂාංග අතරින් වඩාත් බහුලව භාවිතා වන්නේ X කවුළු පද්ධති ගමනාගමනය විකාශනය කිරීමේ හැකියාවයි. X සේවාදායකයක් ක්රියාත්මක වන පද්ධතියක (මෙය චිත්රක පරිශීලක අතුරුමුහුණතක් ඇති යන්ත්ර වේ), දුරස්ථ පද්ධතිය මත X සේවාදායක වැඩසටහනක් (චිත්රක යෙදුමක්) ක්රියාත්මක කර එහි ක්රියාකාරිත්වයේ ප්රතිඵල දේශීය පද්ධතිය මත දැකීමට හැකිය. ඒක කරන්න ලේසියි. උදාහරණයක් ලෙස, මට දුරස්ථ සත්කාරක remote-sys වෙත සම්බන්ධ වීමට අවශ්ය වන අතර එය මත මට xload වැඩසටහන ක්රියාත්මක කිරීමට අවශ්ය වේ. ඒ සමගම, මෙම වැඩසටහනේ චිත්රක ප්රතිදානය දේශීය පරිගණකයේ දැකීමට මට හැකි වනු ඇත. මෙය සිදු කරනු ලබන්නේ මේ ආකාරයට ය:

Ssh -X දුරස්ථ-sys xload

සැබෑ උදාහරණය:

Ssh -X [ඊමේල් ආරක්ෂිත] gedit

එම. SSH ආරම්භ වන්නේ -X ස්විචයෙනි. එවිට වැඩසටහන සරලව ආරම්භ වේ. Screenshot එක බලන්න.

මම ඉන්නේ Kali Linux එකේ. මම SSH හරහා දුරස්ථ පරිගණකයකට සාර්ථකව ලොග් වෙමි. ඊට පස්සේ මම gedit වැඩසටහන ක්රියාත්මක කළා. මෙම වැඩසටහන Kali Linux හි පවා නොතිබිය හැකිය, නමුත් එය අනිවාර්යයෙන්ම Linux Mint මත ඇත, එය මා සම්බන්ධ කර ඇත. මෙම වැඩසටහනේ ප්රති result ලය මට තිරයේ පෙනෙන්නේ වැඩසටහන දේශීයව ක්රියාත්මක වන ආකාරයටයි. නමුත් නැවතත්, මම ඔබට මෙය තේරුම් ගැනීමට අවශ්යයි, දේශීය පරිගණකයේ ධාවනය වන gedit වැඩසටහනක් නොමැත. මට gedit හි ප්රති result ලය සුරැකීමට අවශ්ය නම් (හෝ මේ ආකාරයෙන් විවෘත කර ඇති වෙනත් වැඩසටහන), එය දුරස්ථ පරිගණකයේ පරිසරය තුළ ක්රියා කරන බව, එහි ගොනු පද්ධතිය බැලීම යනාදිය පෙනේ. ඔබට වින්යාස කිරීමට අවශ්ය විට මෙය පහසු වේ. චිත්රක අතුරු මුහුණතක් භාවිතා කරමින් දුරස්ථ පරිගණකය .

"SSH හරහා VNC වින්යාස කරන්නේ කෙසේද" යන කොටසින් පසුව එම ලිපියේම සම්පූර්ණ ඩෙස්ක්ටොප් එකෙන් රූපයක් මාරු කරන්නේ කෙසේදැයි ඔබ ඉගෙන ගනු ඇත.

සමහර පද්ධතිවල, මෙම උපක්රමය සඳහා -X විකල්පය වෙනුවට -Y විකල්පය භාවිතා කිරීම අවශ්ය වේ.

දුරස්ථ පරිගණකයකට පිටපත් කිරීම (scp සහ sftp)

scp

OpenSSH පැකේජයට ජාලය හරහා ගොනු පිටපත් කිරීම සඳහා සංකේතාත්මක SSH උමගක් භාවිතා කරන වැඩසටහන් දෙකක් ද ඇතුළත් වේ. පළමු වැඩසටහන - scp(“ආරක්ෂිත පිටපත”) - ගොනු පිටපත් කිරීම සඳහා සමාන cp වැඩසටහනක් මෙන් බොහෝ විට භාවිතා වේ. වඩාත්ම කැපී පෙනෙන වෙනස නම්, ගොනුවේ මූලාශ්රය දුරස්ථ ධාරකය විය හැකි අතර පසුව කොලනයක් සහ ගොනුවේ පිහිටීමයි. උදාහරණයක් ලෙස, අපට අපේ දේශීය පද්ධතියේ දැනට ක්රියාත්මක වන නාමාවලියෙහි ඇති document.txt නම් ලේඛනයක් අපගේ මුල් පිටුවේ නාමාවලියේ සිට remote-sys වෙත පිටපත් කිරීමට අවශ්ය නම්, අපට මෙය කළ හැකිය:

Scp remote-sys:document.txt . document.txt 100% 177 0.2KB/s 00:00

සැබෑ උදාහරණය:

# rm dirlist.txt තිබේ නම් දේශීය යන්ත්රයේ ගොනුව මකන්න # දුරස්ථ යන්ත්රය මත ගොනුවක් සාදන්න ssh [ඊමේල් ආරක්ෂිත]"ls * > dirlist.txt" # එහි පැමිණීම ssh සඳහා පරීක්ෂා කරන්න [ඊමේල් ආරක්ෂිත]"ls -l" # එය දේශීය යන්ත්රය scp වෙත පිටපත් කරන්න [ඊමේල් ආරක්ෂිත]:dirlist.txt. # එහි අන්තර්ගතය cat dirlist.txt පරීක්ෂා කරන්න

sftpB වෙත ලොග් වූ විට ගොනුවක් B සිට A වෙත පිටපත් කිරීමට:

scp /path/to/file username@a:/path/to/destination

A වෙත ලොග් වූ විට ගොනුවක් B සිට A වෙත පිටපත් කිරීම:

scp username@b:/path/to/file/path/to/destination

SSH හරහා ගොනු පිටපත් කිරීමේ දෙවන වැඩසටහන වේ sftp. එහි නමට අනුව, එය ආරක්ෂිත ftp වැඩසටහන් ආදේශනයකි. sftp මුල් ftp වැඩසටහන මෙන් ක්රියා කරයි. කෙසේ වෙතත්, පැහැදිලි පෙළ යැවීම වෙනුවට, එය සංකේතාත්මක SSH උමගක් භාවිතා කරයි. ftp වලට වඩා sftp හි ඇති වැදගත් වාසියක් නම් එයට දුරස්ථ ධාරකයක ක්රියාත්මක වන FTP සේවාදායකයක් අවශ්ය නොවන බවයි. එයට අවශ්ය වන්නේ SSH සේවාදායකයක් පමණි. මෙයින් අදහස් කරන්නේ SSH සේවාලාභියෙකු හරහා සම්බන්ධ කර ඇති ඕනෑම දුරස්ථ යන්ත්රයක් FTP වැනි සේවාදායකයක් ලෙසද භාවිතා කළ හැකි බවයි. මෙන්න උදාහරණ සැසියක්:

Alex@MiAl-PC ~ $ sftp [ඊමේල් ආරක්ෂිත] 192.168.1.36 වෙත සම්බන්ධ කර ඇත. sftp> ls dirlist.txt newfile.txt nfile.txt තාවකාලික වීඩියෝ ලේඛන බාගැනීම් රූප සංගීතය පොදු ඩෙස්ක්ටොප් සැකිලි sftp> lls dirlist.txt nfile.txt sftp> ls tempe temp/TakeMeHome sftp> tempeMft/TakeMeHome sftp> mial/temp/TakeMeHome to TakeMeHome sftp>bye

SFTP ප්රොටෝකෝලය ලිනක්ස් බෙදාහැරීම් වල සොයා ගත හැකි බොහෝ චිත්රක ගොනු කළමනාකරුවන් විසින් සහය දක්වයි. Nautilus (GNOME) සහ Konqueror (KDE) යන දෙකම භාවිතා කරමින්, අපට පැනීමේ තීරුව තුළ sftp:// වලින් ආරම්භ වන URI (සබැඳි) ඇතුළත් කර SSH සේවාදායකයක් ධාවනය වන දුරස්ථ පද්ධතියක ඇති ගොනු සමඟ වැඩ කළ හැකිය.

ආයුබෝවන්! මම ප්රශ්නය ගැන උනන්දු වෙමි: SSH හරහා අන්තර්ජාලය හරහා ඔබේ නිවසේ පරිගණකයට සම්බන්ධ වන්නේ කෙසේද. මගේ නිවසේ FreeSSHd සේවාදායකයක් ස්ථාපනය කර ඇත. මට තේරෙන විදියට මට කොහොම හරි බාහිර IP එකේ port 22 එක open කරන්න ඕන ඇලෙක්ස්

ඔව්, අවශ්යතාවය බොහෝ විට පැන නගී. මම එම ලිපියේ බොහෝ දේ ගැන කතා කළ නමුත් ඇලෙක්ස් කාරුණිකව අපට මෙම අවස්ථාව ලබා දුන් බැවින් අපි SSH ගැන පමණක් කතා කරමු. ඊට අමතරව, මම SSH ගැන ඇදහිය නොහැකි තරම් උනන්දුවක් දක්වමි, මෙන්න එය වින්ඩෝස් වලද ... mmm.

SSH යනු කුමක්ද සහ එය අවශ්ය වන්නේ ඇයි?

කාරණය වන්නේ SSH ය එස්ආරක්ෂිත එස්.එච් ell. පාලන කවචයට ආරක්ෂිත ප්රවේශය සඳහා ප්රොටෝකෝලය. එබැවින්, Shell ලෙස පරිවර්තනය කර ඇති බැවින්, එය විධාන රේඛාවට විශේෂයෙන් ප්රවේශය සපයයි කවචයසහ මෙහි අර්ථයෙන් පෙළ පාලන කවචය. නමුත් පොදුවේ ගත් කල, මෙම ප්රොටෝකෝලය එය තුළ වෙනත් ඕනෑම ගමනාගමනයක් ගමන් කිරීමට ඉඩ සලසන අතර සංකේතාත්මක ආකාරයෙන් කැපී පෙනේ. මේ අනුව, ආරක්ෂිත ගොනු පද්ධති සම්බන්ධතා ප්රොටෝකෝලය SFTP ලෙස හඳුන්වනු ලබන අතර SSH මත ධාවනය වේ. නමුත් එයට වෙනත් ඕනෑම සම්බන්ධතාවක් උමං මාර්ගගත කළ හැකිය - එය HTTP හෝ RDP විය හැක. සාරාංශයක් ලෙස, එය "දණහිස මත වීපීඑන්" බවට හැරේ.

මෙන්න ඇලෙක්ස් දැනටමත් වැඩවලින් අඩක් කර ඇත; ඔහු තම නිවසේ පරිගණකයේ FreeSSHd ස්ථාපනය කර දියත් කළේය. SSH හරහා Windows වෙත සම්බන්ධ වීමට මෙය ඔබට ඉඩ සලසයි. මෙම අවස්ථාවේ දී, "අවසර" ඉතා දැඩි ලෙස කියනු ලැබේ. මොකද මේ විසඳුම Windows වල කොහොම හරි වැඩ කරනවා. පළමුව, එයට හොඳ පෙළ අතුරු මුහුණතක් නොමැත - පාලනය සඳහා විධාන රේඛාවක්.

අවම වශයෙන් සාමාන්ය එක - cmd - ඔබට දුරස්ථ යන්ත්රය සමඟ සුළු දෙයක් කිරීමට ඉඩ සලසයි. Powershell ද ඇත - මෙය වඩාත් නවීන හා බලවත් විසඳුමකි. Freesshd ඔබට කොන්සෝලය Powershell වෙත වෙනස් කිරීමට ඉඩ සලසයි, නමුත් මට එයට සම්බන්ධ වීමට නොහැකි විය. මම CMD වෙත සම්බන්ධ කළෙමි - නමුත් එය සම්පූර්ණයෙන්ම භාවිතා කළ නොහැක:

දෙවනුව, FreeSSHd සම්බන්ධයෙන්, මට දේශීය ජාලයක් හරහා පවා වින්ඩෝස් පරිගණකයකට සම්බන්ධ වීමට නොහැකි විය, අන්තර්ජාලය හරහා සම්බන්ධ වීම ගැන සඳහන් නොකරන්න. එසේත් නැතිනම්, සම්බන්ධ වීමට හැකි ය, නමුත් සේවාව කැටි වී බිඳ වැටේ; ඔබට මේ ආකාරයෙන් වින්ඩෝස් සත්කාරක කළමනාකරණය කිරීමට නොහැකි වනු ඇත.

එබැවින්, ගොනු පද්ධතියට සම්බන්ධ වීමට හෝ එය VPN ලෙස භාවිතා කිරීමට, SSH හරහා යමක් ප්රොක්සි කිරීමට ඇලෙක්ස්ට වින්ඩෝස් හි ssh සේවාදායකයක් අවශ්ය වූ බව මම උපකල්පනය කරමි. FreeSSHd මෙයට ඉඩ දෙයිදැයි මම සැක කළත්. මන්ද තෙවනුව: එය සැකසුම් පවා සුරැකෙන්නේ නැත; ඔබ සේවාව නැවත ආරම්භ කරන විට, සියල්ල වැරදියි. පොදුවේ ගත් කල, ඇලෙක්ස් ඔහුට මෙය අවශ්ය වූයේ මන්දැයි අදහස් දැක්වීමේදී අපට කියනු ඇතැයි මම සැබවින්ම බලාපොරොත්තු වෙමි.

ඔබට වින්ඩෝස් මත SSH ධාවනය කළ හැක්කේ කෙසේද?

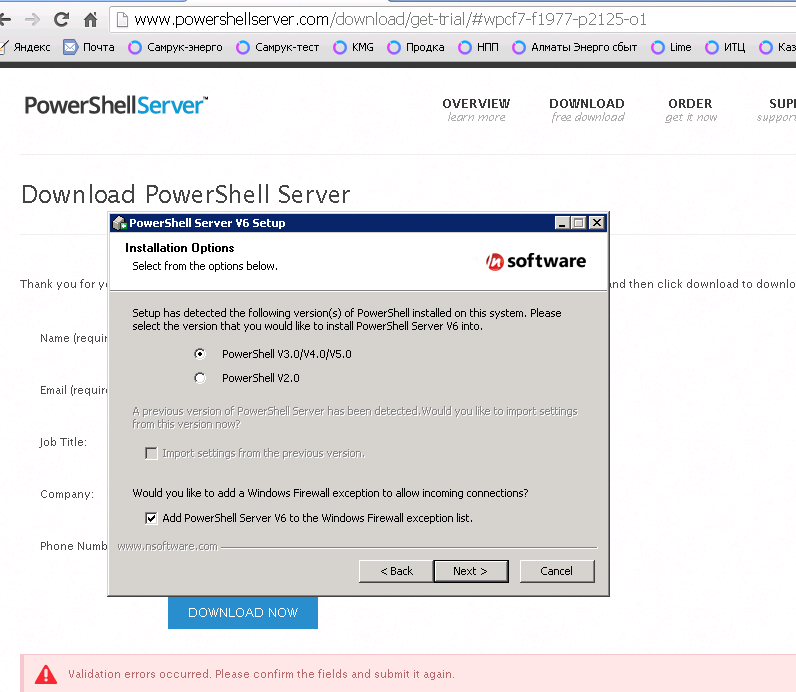

වඩා වැඩ කළ හැකි විසඳුමක් තිබේ - Powershelserver. එය ද දෝෂ ඇති වුවද, අවම වශයෙන් එය කඩා වැටෙන්නේ නැත. එබැවින්, SSH හරහා වින්ඩෝස් සර්වර් වෙත සම්බන්ධ වීමට එය භාවිතා කිරීමට මම නිර්දේශ කරමි.

පළමුව, එය බිඳ වැටීම් නොමැතිව ස්ථාවර ලෙස ක්රියා කරයි. ඒ හරහා ඇත්තටම powershell හරහා windows පාලනය කරන්න පුළුවන්.

සියලුම සැකසුම් සාමාන්යයෙන් සුරකිනු ලැබේ. FreeSSHd හි මෙන් එකම කාර්යයන් ලබා ගත හැකි අතර ඊටත් වඩා - ඔබට SCP භාවිතා කළ හැකිය - මෙය SSH හරහා ගොනු පිටපත් කිරීමකි.

නමුත් වඩාත්ම ආකර්ශනීය දෙය වන්නේ කොන්සෝලයයි! වැඩේ හරි මහත්තයෝ!

මම පරිශීලකයින් එකතු කිරීම සමඟ කිසිදු කලබලයකින් තොරව පහසුවෙන් සම්බන්ධ විය (මෙය freesshd හි සිදු කළ යුතුය). රවුටින් වගුව බැලීම සඳහා එම සරල විධානය හොඳින් ක්රියාත්මක වූ අතර අවශ්ය තොරතුරු ලබා දුන්නේය. මම netstat -rn බැලීමට උත්සාහ කරන විට හරියටම Frisssh මට "වැටුණා"

මෙහි රුසියානු අක්ෂර ප්රදර්ශනය නොවන බව ඔබට සැබවින්ම දැකිය හැකිය. එබැවින් අප සමඟ සැකසීමට පහසුය, මම මට අවශ්ය කේතනය powershellserver මත සකසා, නැවත ආරම්භ කරන්න, නැවත සම්බන්ධ කරන්න...

Powershellserver හි කේතනය සැකසීම

දැන් අපට සම්පූර්ණ SSH ඇති අතර කොන්සෝලය හරහා වින්ඩෝස් සම්පූර්ණයෙන්ම කළමනාකරණය කළ හැකිය.

මයික්රොසොෆ්ට් තමන්ගේම SSH විසඳුමක් නිර්මාණය කරයි

මාර්ගය වන විට, මයික්රොසොෆ්ට් එය සංවර්ධනය කිරීමට යන බව ගිම්හානයේදී නැවත නිවේදනය කළේය ස්වදේශික Windows හි නව අනුවාද වල Powershell සඳහා SSH සහාය. Habré සහ pcweek (සහ තවත්) හි ප්රවෘත්ති නිවේදන ඇත. එබැවින්, අපට මෙම සන්ධිස්ථානය දෙස බලා සිටිය හැක්කේ, එය සැබවින්ම වැඩ සඳහා ඉදිරි ගමනක් වනු ඇති බැවිනි. විෂමජාතීය ජාල.

මම අනෙකුත් කාර්යයන් - sftp සහ scp පරීක්ෂා කළේ නැත, නමුත් කිසියම් හේතුවක් නිසා ඒවා ද විශිෂ්ට ලෙස ක්රියා කරන බව මට විශ්වාසයි.

පිටත සිට SSH වරායක් විවෘත කරන්නේ කෙසේද?

ඉතින් අපි මේ ලිපිය මුලින්ම පටන් ගත්ත රහස් කාරණයට ආවා. පාඨකයාගේ ප්රශ්නයට මම උත්තර දෙන්නම්.

රවුටරයක් හෝ මොඩමයක් මත තොට ඉදිරියට යැවීම

පිටත සිට පරිගණකයකට සම්බන්ධ වීමට, ඔබ සැබවින්ම NAT කළ යුතුය, නැතහොත්, විශේෂිත අවස්ථාවක, . මෙය සිදු කරන්නේ කෙසේද යන්න ද්වාරය ලෙස භාවිතා කරන උපාංගය මත රඳා පවතී. මෙය ADSL මොඩමයක් හෝ විය හැක. බොහෝ අවස්ථාවලදී, ඔබගේ උපාංගය සඳහා සවිස්තරාත්මක උපදෙස් "වරාය යොමු කිරීම වැනි විමසුම් මගින් පහසුවෙන් සොයාගත හැක device_model"හෝ "වරාය යොමු කිරීම device_model»

මගේ Zyxel Keenetic Lite හෝම් රවුටරයේ පෙනෙන්නේ මෙයයි:

Linksys WAG200G රවුටරයේ ක්රියාකාරීත්වය සහිත ADSL මොඩමයක් මත එය පෙනෙන්නේ මෙයයි:

මීට අමතරව, සමහර සපයන්නන් සමඟ "සුදු" ලබා නොදෙන නිසා මෙය තාක්ෂණික වශයෙන් කළ නොහැකි විය හැකිය.

SSH උමං මාර්ගයක් භාවිතයෙන් දුරස්ථ සේවාදායකයකට වරායක් යොමු කිරීම

මෙම අවස්ථාවේදී, SSH හරහා සම්බන්ධ වීමට ඇති එකම ක්රමය දේශීය වින්ඩෝස් යන්ත්රයකින් (අපට SSH හරහා සම්බන්ධ වීමට අවශ්ය එකම) දුරස්ථ සේවාදායකයකට පමණි. මෙම අවස්ථාවේදී, ඔබට අන්තර්ජාලයේ සමහර සේවාදායකයකට SSH ප්රවේශය තිබිය යුතුය.

"ප්රතිලෝම" SSH උමගක් සැකසීම

එවැනි ඉදිරියට යැවීම සරල SSH සේවාදායක පුට්ටි භාවිතයෙන් පහසුවෙන් සිදු කළ හැකිය (එසේම ඇත) එවිට ඔබට මෙම ඉතා දුරස්ථ සේවාදායකය වෙත යොමු කළ වරාය හරහා සම්බන්ධ විය හැකිය.

හොඳයි, ඔබට Windows SSH වරාය ලෝකය සමඟ බෙදා ගැනීමට අවශ්ය නම්, ප්රතිලෝම උමං සැකසුම් තුළ ගමනාන්තය ලෙස ip_server:3322 සඳහන් කිරීම ප්රමාණවත් වේ. මෙම සේවාදායකයට ප්රවේශය ඇති ඕනෑම තැනක සිට SSH හරහා Windows වෙත සම්බන්ධ වීමට ඔබට හැකි වනු ඇත.

වරාය නිවැරදිව යොමු කර ඇත්දැයි පරීක්ෂා කරන්නේ කෙසේද?

හරිම සරලයි. එය විවෘත දැයි ඔබ පරීක්ෂා කළ යුතුය. SSH සම්බන්ධයෙන්, විවෘත වරාය එහි අනුවාදය පිළිබඳ පණිවිඩයක් සමඟ ප්රතිචාර දක්වයි. වරායක් පරීක්ෂා කිරීමේ සරලම ක්රමය වන්නේ ටෙල්නෙට් උපයෝගීතාවයයි.

හිස්තැන් වලින් වෙන් කර ඇති විධාන රේඛාව මත ටයිප් කරන්න:

telnet domain_or_IP port

වරාය තිබේ නම්, ඔබට මෙවැනි දෙයක් පෙනෙනු ඇත:

වරාය තිබේ නම් SSH ප්රතිචාරය

කිසියම් හේතුවක් නිසා වරාය නොමැති නම්, ඔබ "සම්බන්ධතාවය ප්රතික්ෂේප කිරීම" හෝ "සම්බන්ධතා කල් ඉකුත්වීම" දකිනු ඇත. පළමු අවස්ථාවේ දී, එය ක්ෂණික වනු ඇත, සහ වරාය ගිනි පවුරකින් වසා ඇති බවයි.

දෙවන අවස්ථාවේ දී, එය "එල්ලීම" ලෙස පෙනෙන අතර මිනිත්තු කිහිපයක් දක්වා පැවතිය හැකිය - ටෙල්නෙට් සේවාදායකයා සම්බන්ධතාවයක් ස්ථාපිත කිරීමට උත්සාහ කරයි. මෙය ගිනි පවුරකින් අවහිර කිරීම ද අදහස් විය හැක, නමුත් වෙනස් වර්ගයකි. එක්කෝ නිශ්චිත ධාරකය නොමැති වීම හෝ එහි ඇති වරාය වසා ඇත.

ඔබට telnet හරහා සම්බන්ධ වීමට හැකි වූයේ නම්, Ctrl+] යතුරු සංයෝජනය ඔබා ඇතුල් කරන්න ඉවත්,ඉන්පසු ඇතුල් කරන්න. එසේ නොමැතිනම්, ඔබට සැසියට බාධා කිරීමට නොහැකි වනු ඇති අතර ඔබට එය තවමත් අවශ්ය නම් නව කොන්සෝල කවුළුවක් විවෘත කිරීමට සිදු වනු ඇත.

මෙම ලිපිය නිම නොකළ ලෙස සලකුණු කර ඇත. ලිපියේ අවසානයේ ඇති සටහන බලන්න.

මෙම ලිපිය උබුන්ටු හි ආරක්ෂිත පර්යන්තයක (ආරක්ෂිත කවචයේ) සේවාලාභියා සහ සේවාදායකය, ඒවායේ වින්යාසය සහ භාවිතය සඳහා කැප කර ඇත. SSH යනු ඉහළ සම්බන්ධතා ආරක්ෂාවක් සහිත පරිගණකයකට දුරස්ථ ප්රවේශයක් ලබා ගැනීමට ඉඩ සලසන විශේෂ ජාල ප්රොටෝකෝලයකි. ඔබට ssh ප්රොටෝකෝලය ගැන වැඩිදුර කියවිය හැක.

භාවිතා කරන මෙහෙයුම් මූලධර්ම සහ යෙදුම් පිළිබඳ විස්තරය

මූලික වශයෙන්, SSH යෙදුම් දෙකක ආකාරයෙන් ක්රියාත්මක වේ - SSH සේවාදායකයක් සහ SSH සේවාලාභියෙක්, උබුන්ටු SSH සේවාදායක සහ සේවාදායකය - OpenSSH නොමිලේ ක්රියාත්මක කිරීම භාවිතා කරයි. සම්බන්ධ වන විට, සේවාදායකයා සේවාදායකය සමඟ අවසර ලබා ගැනීමේ ක්රියාවලියකට භාජනය වන අතර ඒවා අතර සංකේතාත්මක සම්බන්ධතාවයක් ස්ථාපිත කෙරේ. OpenSSH සේවාදායකයට ssh1 සහ ssh2 ප්රොටෝකෝල දෙකම සමඟ ක්රියා කළ හැක. ssh1 ප්රොටෝකෝලය දැනට අනාරක්ෂිත ලෙස සලකනු ලබන අතර එහි භාවිතය බෙහෙවින් අධෛර්යමත් කර ඇත. මෙම මාර්ගෝපදේශයේ ප්රධාන අරමුණ එහි වින්යාසය සහ භාවිතය විස්තර කිරීම වන බැවින්, මම ප්රොටෝකෝලයේ විවිධ තාක්ෂණික විස්තර හිතාමතාම මග හරිමි. ප්රොටෝකෝලය ගැන අන්තර්ජාලයේ බොහෝ ලිපි තිබේ, එහි ක්රියාකාරිත්වයේ මූලධර්ම, සංකේතාංකන ඇල්ගොරිතම ආදිය, උදාහරණයක් ලෙස, ඔබට ඒ ගැන විස්තරාත්මකව කියවිය හැකිය.

ස්ථාපන

ස්ථාපනය කරන්න OpenSSHඔබට ටර්මිනලයෙන් විධානය භාවිතා කළ හැකිය:

sudo apt-get install sshssh metapackage හි සේවාදායක සහ සේවාදායකය යන දෙකම අඩංගු වේ, නමුත් සේවාදායකයා දැනටමත් Ubuntu හි පෙරනිමියෙන් ඇතුළත් කර ඇති බැවින් මෙය බොහෝ විට සේවාදායකය පමණක් ස්ථාපනය කරනු ඇත.

සේවාදායකය සුසර කිරීම

ස්ථාපනය කරන විට, SSH සේවාදායකය ස්වයංක්රීයව ආරම්භයට එකතු වේ. ඔබට එහි ආරම්භය පාලනය කිරීමට, නැවැත්වීමට හෝ විධාන භාවිතයෙන් නැවත ආරම්භ කිරීමට හැකිය:

sudo service ssh stop| ආරම්භ| යළි අරඹන්නSSH සේවාදායකයක් සඳහා වන ප්රධාන වින්යාස ගොනුව වන්නේ /etc/ssh/sshd_config ගොනුව වන අතර එය කියවීමට හෝ සංස්කරණය කිරීමට හැක්කේ සුපිරි පරිශීලකයාට පමණි. මෙම ගොනුවේ එක් එක් වෙනස්කිරීමෙන් පසුව, එවැනි වෙනස්කම් යෙදීමට ඔබ ssh සේවාදායකය නැවත ආරම්භ කළ යුතුය.

උබුන්ටු හි පෙරනිමි SSH සේවාදායක වින්යාස කිරීමේ උදාහරණය:

# රුසියානු # # අදහස් සමඟ විවෘත-ssh සේවාදායක වින්යාසයක උදාහරණයක්..2010. # # # # # # සම්මුතීන්: # # "පෙරනිමිය" යන්නෙන් අපි අදහස් කරන්නේ # # විධානය නිශ්චිතව දක්වා නොමැති විට sshd හි හැසිරීමයි. Ubuntu # # හි sshd_config ගොනුවේ දැනටමත් # # උබුන්ටු සඳහා පෙරනිමි සිටුවම් වන සැකසුම් ගණනාවක් අඩංගු බව සඳහන් කිරීම වටී. # # එවැනි සැකසුම් මෙම ගොනුවේ දක්වා ඇත. ############################################ ############################## ලිපිනය/වරාය සැකසුම් ආදිය. ############################################### # ###################### # # ## වරාය ###################### ### #############################################################################################################################################################################################################. ඔබට කිහිපයක් සඳහන් කළ හැකිය, උදාහරණයක් ලෙස: # # වරාය 22 # # වරාය 23 # # වරාය 24 # # සම්මත නොවන වරායක් භාවිතා කිරීම රෙකමදාරු කරනු ලැබේ, මන්ද # # සම්මතය බොහෝ විට විභව # # සිදුරු සඳහා bots මගින් පරිලෝකනය කරයි. ලිපිනයක් හරහා # # සඳහන් කළහොත් මඟ හැරිය හැක. ListenAddress පරාමිතිය ද බලන්න. # # # වරාය 22 # # ## සවන් දෙන්න ලිපිනය ####################################### ### # # # සේවාදායකය සවන් දෙන ජාල ලිපිනය. ලිපිනය # # මෙලෙස ලිවිය හැක: # # ListenAddress host|IPv4_addr|IPv6_addr # # ListenAddress host|IPv4_addr:port # # ListenAddress :port # # වරායක් සඳහන් කර නොමැති නම්, sshd මෙම ලිපිනයට සහ # # මත සවන් දෙනු ඇත. වරාය විකල්පයේ දක්වා ඇති වරාය. ඔබ # # වරායක් සඳහන් නොකර ListenAddress භාවිතා කරන්නේ නම්, # # Port විකල්පය ListenAddress විකල්පයට පෙර තිබිය යුතුය. # # සඳහන් කර නොමැති නම්, පෙරනිමියෙන් සියලුම දේශීය # # ලිපින වලට සවන් දෙයි. ඔබට ලිපින කිහිපයක් සඳහන් කළ හැක. # # # ## ලිපිනය පවුලේ # # # sshd විසින් # # භාවිතා කළ යුතු IP ලිපින පවුල නියම කරයි. හැකි විකල්ප: # # "ඕනෑම" - ඕනෑම # # "inet" (IPv4 පමණි) # # "inet6" (IPv6 පමණි) # # පෙරනිමි - "ඕනෑම". # AddressFamily inet # # ## UseDNS ######################################## # ######## # # # sshd විසින් ධාරක නාමය පරීක්ෂා කළ යුතුද යන්න සහ # # DNS වෙතින් ලැබුණු # # ට එරෙහිව සේවාලාභියා විසින් එවන ලද IP ලිපිනය පරීක්ෂා කිරීමට එම සත්කාරක නාමය භාවිතා කළ යුතුද යන්න සඳහන් කරයි. # # පෙරනිමි අගය "ඔව්" වේ. ############################################ ########################### පරිශීලක ප්රවේශ සැකසුම් ##################### ############################################### ### # # # පරිශීලකයෙකුට ඉඩ දීම/නොදීම තීරණය වන්නේ # # DenyUsers, AllowUsers, DenyGroups සහ AllowGroups විධාන මගිනි. # # මෙම අවස්ථාවේදී, චෙක්පත දාමය දිගේ ඉහළ සිට පහළට යයි: # # ## DenyUsers ## # # || # # ## AllowUsers ## # # || # # ## DenyGroups ## # # || # # ## AllowGroups ## # # පරිශීලක සහ කණ්ඩායම් නම් පමණක් පිළිගනු ලැබේ, සංඛ්යාත්මක # # හඳුනාගැනීම් (UserID) හඳුනා නොගනී. # # හිඩැස් වලින් වෙන් කරන ලද පරිශීලකයින්/කණ්ඩායම් කිහිපයක නිවැරදි # # පටිගත කිරීම. user@host පෝරමයේ ලියා ඇත්නම්, # # පරිශීලකයා සහ ධාරකය වෙන වෙනම පරීක්ෂා කරනු ලැබේ, මෙය # # ඇතැම් ධාරක වලින් ඇතැම් පරිශීලකයින්ට ප්රවේශය සීමා කිරීමට # # ඉඩ දෙයි. # # DenyUsers සහ AllowUsers විධාන මඟින් පරිශීලකයාගේ # # නම පරාමිතියක් ලෙස ගන්නා අතර DenyGroups සහ AllowGroups # # කණ්ඩායම් නම ගන්නා බව මතක තබා ගැනීම වටී. පරිශීලක සහ කණ්ඩායම් නම් පටිගත කිරීම සඳහා පෝරම පිළිබඳ තවත් # # තොරතුරු සඳහා man ssh_config හි PATTERNS බලන්න. ## # ## DenyUsers ########################################## ### # # # sshd භාවිතා කළ නොහැකි පරිශීලකයින්ගේ ලැයිස්තුව. # # පෙරනිමිය - නිශ්චිතව දක්වා නැත = කිසිවෙකු තහනම් කර නැත. එම. # # පරිශීලකයෙකු මෙහි සඳහන් කර ඇත්නම්, ඔහුට ssh සේවාදායකයට # # ප්රවේශය ප්රතික්ෂේප කරනු ඇත. # # # ## පරිශීලකයින්ට අවසර දෙන්න ## # # # sshd භාවිතා කළ හැකි පරිශීලකයින්ගේ ලැයිස්තුව, # # පෙරනිමියෙන් - නිශ්චිතව දක්වා නැත = සැමට අවසර ඇත. එම. # # අවම වශයෙන් එක් පරිශීලකයෙකු සඳහන් කර ඇත්නම්, # # සේවාදායකය වෙත ssh ප්රවේශය ලබා ගත හැක්කේ එම පරිශීලකයාට පමණි. # # # ## DenyGroups ######################################### ## # # # sshd විසින් භාවිතා නොකළ යුතු කණ්ඩායම් ලැයිස්තුව. # # පෙරනිමිය - නිශ්චිතව දක්වා නැත = කණ්ඩායමක් තහනම් නොවේ. ## එනම් අඩුම තරමින් එක් කණ්ඩායමක්වත් සඳහන් කර ඇත්නම්, මෙම කණ්ඩායමේ # # ඇතුළත් පරිශීලකයින්ට ssh # # සේවාදායකයට ප්රවේශය ප්රතික්ෂේප කරනු ඇත. # # # ## කණ්ඩායම් වලට අවසර දෙන්න # # # # sshd භාවිතා කළ හැකි කණ්ඩායම් ලැයිස්තුව. # # පෙරනිමි - නිශ්චිතව දක්වා නැත = සැමට අවසර. එම. # # අවම වශයෙන් එක් කණ්ඩායමක් හෝ සඳහන් කර ඇත්නම්, ssh සේවාදායකයට ප්රවේශ වීමට අවසර දෙනු ලබන්නේ එහි ඇතුලත් # # පරිශීලකයින්ට පමණි.# # # ################## ############################################### ### සම්බන්ධතා තත්ත්වය නිර්ණය කිරීමේ විකල්ප ######################################## ######################################## TCPKeepAlive ############# ################################################################################### පද්ධතියට TCP පණිවිඩ සේවාලාභියාට යැවීමට අවශ්යද යන්න දක්වයි. # සම්බන්ධතාවය පවත්වා ගැනීම සඳහා. ඔබ මෙම පැකට් එවන්නේ නම්, # # ඔබට සම්බන්ධතාවය කැඩී ඇත්දැයි තීරණය කළ හැකිය. කෙසේ වෙතත්, මෙයද # # යනු # # මොහොතකට මාර්ග ඇනහිටීමකදී සම්බන්ධතාවය බිඳී යා හැකි අතර # # මෙය සමහරුන්ට ඉතා කරදරකාරී වන බවයි. අනෙක් අතට, එවැනි පණිවිඩ # # නොයවන්නේ නම්, සේවාදායකයේ සැසි # # දින නියමයක් නොමැතිව පැවතිය හැකි අතර, "අවතාර" පරිශීලකයින් # # නිර්මාණය කිරීම සහ සේවාදායක සම්පත් ගිල දමයි. පෙරනිමි අගය "ඔව්",# # i.e. එවැනි පණිවිඩ යවන්න. එවැනි පණිවිඩ # # යැවීම අක්රිය කිරීමට, අගය "නැත" ලෙස සකසන්න. මීට පෙර මෙම # # විකල්පය හැඳින්වූයේ KeepAlive ලෙසිනි. # # සම්බන්ධතාවයක තත්ත්වය පරීක්ෂා කිරීමට වඩා ආරක්ෂිත ක්රම # # ඇති බව සඳහන් කිරීම වටී (පහත බලන්න). # # # TCPKeepAlive ඔව් # # ## ClientAliveCountMax #################################### # # සේවාලාභියාගෙන් කිසිදු ප්රතිචාරයක් නොලැබීමෙන් sshd # # පේළියක යවන සේවාදායකයන්ට පණිවිඩ ගණන සකසයි. සීමාවට ළඟා වී # # සේවාලාභියා ප්රතිචාර නොදක්වන්නේ නම්, # # ssh සැසිය අවසන් කරමින් sshd සේවාලාභියා විසන්ධි කරයි. එවැනි # # පණිවිඩ භාවිතය TCPKeepAlive විධානයට වඩා සම්පූර්ණයෙන්ම වෙනස් බව සඳහන් කිරීම වටී. # # සේවාලාභීන් වෙත/වෙතින් එන පණිවිඩ සංකේතනය කළ # # නාලිකාවක් හරහා යවනු ලබන අතර එම නිසා ඒවා වංචා කිරීමට ගොදුරු නොවේ. පණිවිඩ # # TCPKeepAlive වංචා කිරීමට ගොදුරු වේ. සේවාදායකයාට සහ සේවාලාභියාට සම්බන්ධතාව අක්රිය වූ විට දැන ගැනීමට # # අවශ්ය වන අවස්ථා වලදී සේවාදායකයා ජීවමාන # # යාන්ත්රණය විශේෂයෙන් වැදගත් වේ. පෙරනිමි # # අගය 3 වේ. ClientAliveInterval # # 15 ට සකසා ClientAliveCountMax # # පෙරනිමියෙන් තැබුවහොත්, ප්රතිචාර නොදක්වන සේවාලාභීන් ආසන්න වශයෙන් තත්පර # # 45 කින් පසුව විසන්ධි වනු ඇත. මෙම විධානය ක්රියා කරන්නේ # # ssh2 ප්රොටෝකෝලය සඳහා පමණි. ClientAliveInterval ########################################## කට්ටල තත්පර වලින් කාල පරතරය. # # මෙම කාල සීමාව තුළ සේවාලාභියා සමඟ සන්නිවේදනයක් නොමැති නම්, sshd # # සංකේතනය කළ නාලිකාවක් හරහා සේවාදායකයාගෙන් # # ප්රතිචාරයක් ඉල්ලා පණිවිඩයක් යවයි. පෙරනිමිය 0 වේ, i.e. # # එවැනි පණිවිඩ යවන්න එපා. මෙම විධානය # # ක්රියා කරන්නේ ssh2 ප්රොටෝකෝලය සඳහා පමණි. ############################################ ############################# සාමාන්ය සත්යාපන විකල්ප ################### ############################################### ######## # # ## AuthorizedKeysFile #################################### # # # # පරිශීලකයන් සත්යාපනය කිරීමට භාවිතා කරන # # පොදු යතුරු අඩංගු ගොනුවක් නියම කරයි. # # විධානයෙහි %M ආකෘතියේ ටෝකන අඩංගු විය හැක, ඒවා # # සම්බන්ධතා පිහිටුවීමේ ක්රියාවලියේදී ඇතුල් කරනු ලැබේ. # # පහත ටෝකන නිර්වචනය කර ඇත: # # %% - වචනාර්ථයෙන් "%" # # %h - සමඟ ප්රතිස්ථාපනය කර ඇත - # # සත්යාපනය කළ පරිශීලකයාගේ # # %u - සමඟ ප්රතිස්ථාපනය කරන ලද්දේ සත්යාපනය කළ පරිශීලකයාගේ නම සමඟ # # මේ අනුව, යතුරු ගොනුව නිරපේක්ෂ ආකාරයෙන් # # ලෙස නියම කළ හැක (එනම් යතුරු සහිත එක් බෙදාගත් ගොනුවක්), සහ # # ගතිකව - පරිශීලකයා මත පදනම්ව (එනම් එක් එක් පරිශීලකයා සඳහා එක් # # ගොනුවක්). # # පෙරනිමිය ".ssh/authorized_keys" වේ. # # පරිශීලකගේ මුල් ෆෝල්ඩරයේ ඇති යතුරු ගොනුවක් සඳහා උදාහරණය: # # AuthorizedKeysFile %h/.ssh/authorized_key # # හවුල් ගොනුවක් සඳහා උදාහරණය: # # AuthorizedKeysFile /etc/ssh/authorized_keys # # සඳහා බලයලත්_කී ගොනුවේ විස්තරය බලන්න තවත් # # තොරතුරු. # # # ## ChallengeResponse Authentication ############################# # අභියෝග-ප්රතිචාර සත්යාපනයට ඉඩ දිය යුතුද යන්න සඳහන් කරයි # # ). login.conf වෙතින් සියලුම # # සත්යාපනය සඳහා සහය දක්වයි. පෙරනිමිය "ඔව්", # # i.e. ඉඩ දෙන්න. # # Ubuntu හි - ආරක්ෂක හේතූන් මත අක්රීය කර ඇත. # # # ChallengeResponse Authentication no # # ## Hostbased UsesNameFromPacketOnly ########################################################################### සත්කාරක සත්යාපනය මත පදනම් වූ සත්යාපන ක්රමයක්. # # "ඔව්" ලෙස සකසා ඇත්නම්, # # ~/.shosts, ~/.rhosts හෝ /etc/hosts.equiv ගොනු වල ගැලපීමක් සඳහා පරික්ෂා කිරීමේදී සේවාලාභියා විසින් සපයන ලද සත්කාරක නාමය sshd විසින් # # භාවිතා කරනු ඇත. # # (ප්රතිලෝම DNS විභේදනය ක්රියාත්මක කරමින්) "no"# # ලෙස සකසා ඇත්නම් - sshd TCP සම්බන්ධතාවයෙන්ම නම විසඳයි. # # පෙරනිමිය "නැත" වේ. # # # ## Rhosts නොසලකා හරින්න ########################################## # # # ධාරක පාදක සත්යාපනය තුළ .rhosts සහ .shosts ගොනු # # භාවිතය වළක්වයි. # # (RhostsRSAA Authentication හෝ Hostbased Authentication). # # /etc/hosts.equiv සහ /etc/ssh/shosts.equiv ගොනු තවමත් # # භාවිතයේ පවතී. # # පෙරනිමිය "ඔව්" වේ. # # # IgnoreRhosts ඔව් # # ## UserKnownHosts නොසලකා හරින්න ###################################### # # සත්කාරක පාදක සත්යාපන ක්රියාවලියේදී sshd පරිශීලක # # "දන්නා සත්කාරක" ගොනුව ~/.ssh/known_hosts නොසලකා හැරිය යුතුද යන්න දක්වයි # # පෙරනිමිය "නැත" වේ. # # # ## PermitBlacklistedKeys ################################### # # # sshd පිළිගත යුතුද යන්න දක්වයි. අසාදු ලේඛනගත කර ඇති යතුරු # # සම්මුතියට ලක් වූ ලෙස (දන්නා-සම්මුතියට පත් # # යතුරු (ssh-vulnkey බලන්න)). "ඔව්" ලෙස සකසා ඇත්නම් - # # එවැනි යතුරු සමඟ සත්යාපනය කිරීමේ උත්සාහයන් # # ලොග් වී පිළිගනු ඇත, "නැත" ලෙස සකසා ඇත්නම් - # # සත්යාපන උත්සාහයන් ප්රතික්ෂේප කරනු ලැබේ. # # පෙරනිමිය "නැත" වේ. # # # ## අවසර හිස් මුරපද ######################################## මුරපදයක් භාවිතා කරමින් අවසර ලත් සත්යාපනයේ අවස්ථාව, # # මඟින් හිස් මුරපදයකින් පුරනය විය හැකිද යන්න දක්වයි. # # පෙරනිමිය "නැත" වේ. # # # PermitEmptyPasswords නැත # # ## PermitRootLogin ##################################### # # # # සුපිරි පරිශීලක # # (root) ලෙස ssh පුරනය විය හැකිද යන්න දක්වයි. පහත අගයන් ගත හැක: # # "ඔව්" - සුපිරි පරිශීලකයාට ලොග් විය හැක. # # වත්මන් ගෝලීය සත්යාපන යෝජනා ක්රමය යොදනු ලැබේ. # # # # "මුරපදය නොමැතිව" - සුපිරි පරිශීලකයාට ලොග් විය හැක. # # ඒ සඳහා මුරපද සත්යාපනය අක්රිය කරනු ඇත. # # # # “බලහත්කාර විධාන-පමණක්” - සුපිරි පරිශීලකයාට පොදු යතුරක් මත පදනම් වූ # # සත්යාපනය භාවිතයෙන් ලොග් විය හැකි අතර # # ක්රියාත්මක කිරීමට අවශ්ය විධානය සමත් වුවහොත් පමණි. # # මෙය උපස්ථ සෑදීම සඳහා ප්රයෝජනවත් වේ, # # සාමාන්ය (එනම් ssh හරහා නොවේ) # # සුපිරි පරිශීලක පිවිසුම අක්රිය කර ඇති විට පවා. සුපිරි පරිශීලකයා සඳහා අනෙකුත් සියලුම # # සත්යාපන ක්රම අවහිර කරනු ලැබේ.# # # # "නැහැ" - # # පුරනය වීමට සුපිරි පරිශීලකයාට ssh භාවිතා කළ නොහැක. # # # # පෙරනිමි අගය "ඔව්" වේ. # # # PermitRootLogin ඔව් # # ## Protocol ######################################## ######## # # # sshd භාවිතා කළ යුතු ප්රොටෝකෝලය සඳහන් කරයි. # # '1' සහ '2' හි විය හැකි අගයන් පිළිවෙලින් ssh1 සහ ssh2 # # වේ. එකවර ලිවීම කළ හැකි අතර, # # අගයන් කොමාවෙන් වෙන් කළ යුතුය. # # පෙරනිමිය "2.1" වේ. # # ඇතුළත් කිරීම් වල ප්රොටෝකෝල අනුපිළිවෙල ප්රමුඛතාවය තීරණය නොකරන බව සඳහන් කිරීම වටී, මන්ද සේවාදායකයා විසින් # # භාවිතා කිරීමට යෝජනා කර ඇති ප්රොටෝකෝල කිහිපයෙන් # # කුමන # # දැයි සේවාදායකයා තෝරා ගනී. "2,1" ප්රවේශය "1,2" ප්රවේශයට # # සම්පූර්ණයෙන්ම සමාන වේ. # # # Protocol 2 # # ## UsePAM ####################################### ########## # # # PAM අතුරුමුහුණත සක්රීය කරයි (ප්ලග් කළ හැකි සත්යාපන මොඩියුල # # අතුරුමුහුණත). "ඔව්" ලෙස සකසා ඇත්නම්, සැසි සහ ගිණුම් මොඩියුල සැකසීමට අමතරව # # PAM සත්යාපනය වනු ඇත. # # අභියෝග-ප්රතිචාර (ChallengeResponseAuthentication සහ # # Password Authentication) මත පදනම්ව භාවිතා වේ # # PAM හි අභියෝග-ප්රතිචාර සත්යාපනය සාමාන්යයෙන් # # මුරපද සත්යාපනය ලෙස එකම කාර්යභාරය ඉටු කරයි, ඔබ # # මුරපද සත්යාපනය හෝ # # ChallengeResponseAuthentication අබල කළ යුතුය. UsePAM විධානය සක්රීය කර ඇත්නම් # # ඔබට root හැර වෙනත් පරිශීලකයෙකු ලෙස # # sshd ධාවනය කිරීමට නොහැකි වනු ඇති බව සඳහන් කිරීම වටී. # # පෙරනිමි අගය "නැත" වේ. # # # භාවිතා කරන්නPAM ඔව් # # ## මුරපද සත්යාපනය ##################################### # # මුරපදය භාවිතයෙන් සත්යාපනය සක්රීය කර ඇත. # # පෙරනිමිය "ඔව්" වේ. # ##### # # # SSH විසින් භාවිතා කරන # # පුද්ගලික සත්කාරක යතුර අඩංගු ගොනුව නියම කරයි. පෙරනිමිය වන්නේ ssh1 ප්රොටෝකෝලය සඳහා /etc/ssh/ssh_host_key # # සහ ssh2 ප්රොටෝකෝලය සඳහා /etc/ssh/ssh_host_rsa_key සහ # # /etc/ssh/ssh_host_dsa_key වේ. පරිශීලකයාට හැර වෙනත් ඕනෑම කෙනෙකුට ප්රවේශ විය හැකි # # ගොනුවක් sshd භාවිතා නොකරන බව # # සඳහන් කිරීම වටී. ඔබට # # යතුරු සමඟ බහු ගොනු භාවිතා කළ හැක, යතුරු "rsa1" - # # ssh1 ප්රොටෝකෝලය සඳහා සහ "dsa"/"rsa" ssh2 ප්රොටෝකෝලය සඳහා වේ. # # # HostKey /etc/ssh/ssh_host_rsa_key HostKey /etc/ssh/ssh_host_dsa_key # # ############################## ### #############################################SSH ප්රොටෝකෝල අනුවාදය 1 (ssh1) විකල්ප ### ############################################# ### ################### # ssh1 ප්රොටෝකෝලය භාවිතා කිරීම දැඩි ලෙස නිර්දේශ නොකරයි.# # ssh2 ප්රොටෝකෝලය ssh1 # ### ට වඩා ආරක්ෂිතයි ############################################### ####### # # ## යතුරු පුනර්ජනන අන්තරාලය ################################### ssh1 ප්රොටෝකෝලය - නිශ්චිත වේලාවකට වරක් # # නව තාවකාලික සේවාදායකය # # යතුරක් ස්වයංක්රීයව උත්පාදනය වේ (එකක් භාවිතා කර ඇත්නම්). මෙය සිදු කරනුයේ මෙම සැසිවල පරාමිතීන් සමඟ # # පසුව යන්ත්රයට ලොග් වී යතුරු # # සොරකම් කිරීම සඳහා බාධා කළ සැසි විකේතනය වීම වැළැක්වීමටය. එවැනි යතුරක් කොතැනකවත් ගබඩා කර නැත (එය # # RAM හි ගබඩා කර ඇත). මෙම විධානය තත්පර කිහිපයකින් යතුරේ # # ආයු කාලය නියම කරයි, ඉන්පසු එය # # නැවත උත්පාදනය වේ. අගය 0 - # # ලෙස සකසා ඇත්නම් යතුර නැවත උත්පාදනය නොවේ. # # පෙරනිමි අගය 3600 (තත්පර) වේ. # # # KeyRegenerationInterval 3600 # # ## RhostsRSAA සත්යාපනය ################################# # # # සත්යාපනයද යන්න පෙන්නුම් කරයි RSA හරහා සාර්ථක # # සත්කාරක සත්යාපනය සමඟ සම්බන්ධව # # rhosts හෝ /etc/hosts.equiv ගොනු මත පදනම්ව. # # අදාළ වන්නේ ssh1 ප්රොටෝකෝලය සඳහා පමණි. # # පෙරනිමිය "නැත" වේ. # # # RhostsRSAA සත්යාපනය අංක # # ## RSAA සත්යාපනය ##################################### ## # # # "පිරිසිදු" RSA සත්යාපනයට ඉඩ දෙන්නේද යන්න දක්වයි. # # අදාළ වන්නේ ssh1 ප්රොටෝකෝලය සඳහා පමණි. # # පෙරනිමිය "ඔව්" වේ. # # # RSAA සත්යාපනය ඔව් # # ## ServerKeyBits ##################################### ### # # # ssh1 ප්රොටෝකෝලය # # සඳහා සේවාදායකයේ තාවකාලික යතුරේ ඇති බිටු ගණන නිර්වචනය කරයි. අවම අගය 512. # # පෙරනිමි අගය 1024. # ServerKeyBits 768 # ############################## ######################################## SSH ප්රොටෝකෝලය 2 (ssh2) විකල්ප ## ## ############################################# ### ################################################################ ## ######################## # # # ssh2 ප්රොටෝකෝලය සඳහා අවසර දී ඇති සංකේතාංකන ඇල්ගොරිතම දක්වයි. බහු ඇල්ගොරිතම # # කොමා වලින් වෙන් කළ යුතුය. සහාය දක්වන ඇල්ගොරිතම: # # “3des-cbc”, “aes128-cbc”, “aes192-cbc”, “aes256-cbc”, # # “aes128-ctr”, “aes192-ctr”, “aes256-ctr”, “ arcfour128", # # "arcfour256", "arcfour", "blowfish-cbc", "cast128-cbc". # # පෙරනිමියෙන්: # # aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,arcfour128, # # arcfour256,arcfour,aes192-cbc,aes256-cbc,aes128-6-cb2, -ctr # # # ## සත්කාරක පාදක සත්යාපනය ################################### # # # සත්යාපනයද යන්න පෙන්නුම් කරයි # # සත්කාරක සත්යාපනය මත පදනම්ව සබල කර ඇත. rhosts හෝ /etc/hosts.equiv පරීක්ෂා කර ඇත, # # සහ සාර්ථක නම්, පොදු යතුරේ # # සාර්ථක චෙක්පතක් සමඟ ඒකාබද්ධව, ප්රවේශයට අවසර දෙනු ලැබේ. මෙම විධානය # # RhostsRSAA සත්යාපන විධානයට සමාන වන අතර # # සුදුසු වන්නේ ssh2 ප්රොටෝකෝලය සඳහා පමණි. # # පෙරනිමිය "නැත" වේ. # # # සත්කාරක පාදක සත්යාපනය # # ## MACs ##################################### ############ # # # වලංගු MAC ඇල්ගොරිතමයක් දක්වයි (පණිවිඩය # # සත්යාපන කේතය). දත්ත අඛණ්ඩතාව ආරක්ෂා කිරීම සඳහා ssh2 ප්රොටෝකෝලය මඟින් MAC ඇල්ගොරිතම # # භාවිතා කරයි. බහු # # ඇල්ගොරිතම කොමා වලින් වෙන් කළ යුතුය. # # පෙරනිමිය: # # hmac-md5,hmac-sha1, [ඊමේල් ආරක්ෂිත] ,hmac-ripemd160, # # hmac-sha1-96,hmac-md5-96 # # # ## Pubkey Authentication ########################## ########## # # # # # පොදු යතුර මත පදනම් වූ සත්යාපනයට අවසර තිබේද යන්න දක්වයි. අදාළ වන්නේ ssh2 ප්රොටෝකෝලය සඳහා පමණි. # # පෙරනිමිය "ඔව්" වේ. # # # Pubkey Authentication ඔව් ########################################### #################################### GSSAPI විකල්ප ############ ## ############################################## ## ########################## ################################################################ #### ### # ### GSSAPIAසත්යාපනය #################################### ## # # # පරිශීලක සත්යාපනය GSSAPI මත පදනම් වී තිබේද නැද්ද යන්න දක්වයි. පෙරනිමිය "නැත", i.e. තහනම්. # # # ## GSSAPIKeyExchange ############################################ # # GSSAPI මත පදනම් වූ යතුරු හුවමාරුව අවසර දී තිබේද යන්න දක්වයි. GSSAPI භාවිතා කරන යතුරු හුවමාරුව ධාරක අනන්යතාවය තහවුරු කිරීමට # # ssh යතුරු මත රඳා නොපවතී. # # පෙරනිමිය "නැත" - i.e. හුවමාරු කිරීම තහනම්ය. # # # ## GSSAPICleanup අක්තපත්ර ############################### # # # පරිශීලක හැඹිලිය ස්වයංක්රීයව විනාශ කළ යුතුද යන්න සඳහන් කරයි. # # සැසිය අවසන් වන විට සත්යාපන අක්තපත්ර. # # පෙරනිමිය "ඔව්" - i.e. විනාශ කිරීමට අවශ්ය වේ. # # # ## GSSAPIStrict AcceptorCheck ################################## # අනන්යතා පරීක්ෂාව කෙතරම් දැඩි විය යුතුද යන්න සඳහන් කරයි. GSSAPI හරහා සත්යාපනය කිරීමේදී # සේවාදායකයා. # # "ඔව්" අගයක් සේවාදායකයාට වත්මන් සත්කාරකයේ # # ලැබෙන සත්කාරක සේවාව වෙත සත්යාපනය කිරීමට හේතු වේ. "no" # # අගය ඕනෑම # # සේවා යතුරක් භාවිතයෙන් සේවාලාභියාට සත්යාපනය කිරීමට ඉඩ දෙයි. # # පෙරනිමිය "ඔව්" වේ. # # මෙය "නැත" ලෙස සැකසීම # # දුර්ලභ Kerberos GSSAPI පුස්තකාල සමඟ පමණක් ක්රියා කළ හැකි බව සඳහන් කිරීම වටී. ############################################ #################################Kerberos විකල්ප ################ ############################################## ### ##############################Kerberos Authentication ####################### ### ######## # # # # # සත්යාපනය සඳහා # # (මුරපද සත්යාපනය) සඳහා පරිශීලකයා විසින් සපයන ලද # # මුරපදයට Kerberos KDC තුළ වලංගු කිරීමක් අවශ්ය දැයි දක්වයි. # # මෙම විකල්පය භාවිතා කිරීමට, සේවාදායකය විසින් # # KDC සත්ය බව තහවුරු කළ යුතුය. (සේවාදායකයට # # KDC හි අනන්යතාවය සත්යාපනය කිරීමට ඉඩ සලසන # # Kerberos servtab එකක් අවශ්ය වේ) # # පෙරනිමිය "නැත" වේ. # # # ## KerberosGetAFSToken ############################################## AFS සක්රිය නම් සහ පරිශීලකයාට Kerberos 5 TGT ලැබී තිබේ නම්, # # පරිශීලකයාට ඔවුන්ගේ මුල් ෆෝල්ඩරය වෙත ප්රවේශ වීමට පෙර AFS ටෝකනයක් ලබා ගැනීමට උත්සාහ කළ යුතුද යන්න. # # පෙරනිමිය "නැත" වේ. # # # ## KerberosOrLocalPasswd ################################### # # # Indicates what to do in case Kerberos හරහා # # සත්යාපනය අසාර්ථක වුවහොත්. # # අගය = "ඔව්" නම්, මුරපදය # # ඕනෑම අමතර දේශීය අවසර යාන්ත්රණයක් භාවිතයෙන් සත්යාපනය කෙරේ, # # උදාහරණයක් ලෙස /etc/passwd. # # පෙරනිමිය "ඔව්" වේ. # # # ## KerberosTicketCleanup ################################## # # # # # # ගොනුව ස්වයංක්රීයව මරා දැමිය යුතුද යන්න පෙන්නුම් කරයි සැසිය අවසානයේ # # පරිශීලක ටිකට් හැඹිලිය සමඟ. # # පෙරනිමිය "ඔව්" වේ. ############################################ ########################################################################################## ### ############################################ ## ############## # # ## AllowAgentForwarding ############################# #### ### # # # යළි හරවා යැවීමට ඉඩ දෙනවාද අබල කරනවාද යන්න දක්වයි # # ssh-agent. පෙරනිමිය “ඔව්”, එනම් ඉඩ දෙන්න. # # යළි හරවා යැවීම අක්රීය කිරීම පරිශීලකයින් තෙක් ආරක්ෂාව # # වැඩි නොකරන බව සඳහන් කිරීම වටී. එසේම # # ෂෙල් ප්රවේශය ප්රතික්ෂේප කරනු ඇත, මන්ද ඔවුන්ට සැම විටම # # ඔවුන්ගේම නියෝජිත ප්රතිසම ස්ථාපනය කළ හැක. # # # ## AllowTcpForwarding ################### ############### # # TCP යළි-යොමුවීම් සක්රිය හෝ අක්රිය කරන්නේද යන්න දක්වයි. # # පෙරනිමිය "ඔව්", එනම් ඉඩ දෙන්න. # # බව සඳහන් කිරීම වටී AllowAgentForwarding අවස්ථාව, # # යළි-යොමුවීම් අක්රීය කිරීම # # පරිශීලකයින්ට කොන්සෝල ප්රවේශය ඇති තාක් ආරක්ෂාව වැඩි නොකරනු ඇත, මන්ද ඔවුන්ට ඔවුන්ගේ සගයන් # # ස්ථාපනය කළ හැකි බැවිනි. ################################## # # # # ඉදිරියට යවන ලද වරායන් වෙත දුරස්ථ ධාරකයන්ට ප්රවේශ වීමට ඉඩ දෙන්නේද යන්න සඳහන් කරයි. පෙරනිමියෙන්, දේශීය # # ලූප්බැක් අතුරුමුහුණත මත පමණක් යොමු කරන ලද වරායන් වෙත සම්බන්ධතා සඳහා sshd # # සවන් දෙයි. මෙය වෙනත් දුරස්ථ # # ධාරක ඉදිරියට යවන ලද වරායන් වෙත සම්බන්ධ වීම වළක්වයි. sshd හට මෙය # # කිරීමට ඉඩ දීමට ඔබට # # GatewayPorts භාවිතා කළ හැක. විධානයට අගයන් 3ක් ගත හැක: # # "no" - loopback පමණි. # # "ඔව්" - ඕනෑම ලිපිනයක්. # # "සේවාලාභීන් නිශ්චිතව" - සේවාලාභියා විසින් සඳහන් කරන ලද ලිපිනයන්. # # # ## අවසරය විවෘත කරන්න ######################################## ## # # # TCP තොට ඉදිරියට යැවීමට අවසර දී ඇති ස්ථානය දක්වයි. # # යළි හරවා යැවීමක් සඳහන් කිරීම පහත # # ආකාරවලින් එකක් ගත යුතුය: # # PermitOpen host:port # # PermitOpen IPv4_addr:port # # PermitOpen :port # # බහුවිධ ඇතුළත් කිරීම් හිස්තැන් වලින් වෙන් කිරීමෙන් ඒවා නියම කළ හැක. # # "ඕනෑම" තර්කයක් තොට ඉදිරියට යැවීමේ සියලු # # සීමා ඉවත් කිරීමට භාවිතා කළ හැක. පෙරනිමියෙන්, ඕනෑම # # යළි හරවා යැවීමකට ඉඩ දෙනු ලැබේ. # # # ## අවසර උමඟ ########################################## # # # ටුන් උපාංග යළි හරවා යැවීමට අවසර තිබේද යන්න දක්වයි. # # අගයන් ගත හැක: # # "ඔව්" # # "ලක්ෂ්යය-තුළ-ලක්ෂ්යය" (3 වන ජාල ස්තරය) # # "ඊතර්නෙට්" (2 වන ජාල ස්ථරය) # # "නැත" # # "ඔව්" අගය "ලක්ෂ්ය දෙකටම ඉඩ දෙයි -to-point” # # සහ “ethernet” එකවර. පෙරනිමිය "නැත" වේ. ############################################ ###############################Lloging විකල්ප ################## ### ############################################ ## ############## ####SyslogFacility ############################# ## ########## # # # sshd වෙතින් # # syslog වෙත පණිවිඩ ලිවීම සඳහා ලොග් වස්තු කේතය සකසයි. විය හැකි අගයන්: # # DAEMON # # USER # # AUTH # # LOCAL0 # # LOCAL1 # # LOCAL2 # # LOCAL3 # # LOCAL4 # # LOCAL5 # # LOCAL6 # # LOCAL7 # # පෙරනිමිය AUTH වේ. # # # SyslogFacility AUTH # # ## LogLevel ##################################### ######## # # # sshd ලොගයේ වාචික මට්ටම සකසයි. # # හැකි විකල්ප: # # SILENT # # නිහඬ # # මාරාන්තික # # දෝෂයක් # # තොරතුරු # # වාචික # # DEBUG # # DEBUG1 # # DEBUG2 # # DEBUG3 # # පෙරනිමිය තොරතුරු වේ. # # DEBUG සහ DEBUG1 එකිනෙකට සමාන වේ. # # DEBUG2 සහ DEBUG3 ඩීබග් # # ප්රතිදානයේ ඉහළම මට්ටම් සකසයි. DEBUG මට්ටමින් ලොග් වීම # # පරිශීලක පෞද්ගලිකත්වයට තර්ජනයක් වන අතර නිර්දේශ නොකරයි. # # # LogLevel තොරතුරු # # ######################################### ####################################X11 යළි-යොමුකිරීම ############ ############################################### ###########################################X11ඉදිරිපත් කිරීම ######################### ### ################# # # X11 ග්රැෆික් උපපද්ධතිය # # යළි-යොමුවීම් සක්රීය කර තිබේද යන්න දක්වයි. "ඔව්" හෝ "නැත" අගයන් ගත හැක. # # පෙරනිමිය "නැත" වේ. # # අවධානය - සරල X11 යළි-යොමුවීම් සක්රීය කිරීම # # සේවාදායකයාට සහ සේවාදායකයින්ට විශාල අවදානමක් වේ, මන්ද # # එවැනි යළි-යොමුවීමකදී, sshd ප්රොක්සි සංදර්ශකය # # ඕනෑම ලිපිනයකින් සම්බන්ධතා පිළිගනී. # # X හි යළි-යොමු සේවාදායකය වෙත ප්රවේශය සීමා කිරීමට X11UseLocalhost විධානය # # භාවිතා කරන්න. # # යළි-යොමුවීම් අක්රිය කිරීමෙන් # # පරිශීලකයින්ට X11 යළි හරවා යැවීමට නොහැකි වනු ඇතැයි සහතික නොවන බව සඳහන් කිරීම වටී, මන්ද # # කොන්සෝල ප්රවේශය ඇති ඔවුන් සෑම විටම තමන්ගේම # # යළි-යොමු කරන්නා ස්ථාපනය කරයි. UseLogin # # විධානය සබල කර ඇත්නම් X11 යළි-යොමුවීම # # ස්වයංක්රීයව අක්රිය වනු ඇත. # # # X11Forwarding yes # # ## X11Localhost භාවිතා කරන්න ##################################### ### # # # # sshd විසින් # # X11 යොමු කිරීමේ විෂය පථය දේශීය ලූප්බැක් ලිපිනයකට සීමා කළ යුතුද, නැතහොත් # # ඕනෑම ලිපිනයකට ඉඩ දිය යුතුද යන්න පෙන්නුම් කරයි. පෙරනිමියෙන්, sshd # # X11 යළි-යොමු සේවාදායකය දේශීය ලිපිනයකට # # සකසයි සහ # # DISPLAY පරිසර විචල්යයේ ධාරක නාම කොටස "localhost" ලෙස සකසයි. # # සමහර පැරණි X11 සේවාලාභීන් මෙම # # සැකසීම් සමඟ ක්රියා නොකරන බව සඳහන් කිරීම වටී. පෙරනිමිය "ඔව්", i.e. යළි-යොමු කිරීම # # දේශීය සත්කාරක විසින් සීමා කර ඇත, අගය - "නැත" - # # සීමා කිරීම් අබල කරයි. # # # ## XAuthLocation ###################################### # # # xauth වැඩසටහනට සම්පූර්ණ මාර්ගය නියම කරයි. # # පෙරනිමිය /usr/bin/X11/xauth වේ. # # # ## X11DisplayOffset ########################################## # # X11 යළි-යොමුවක් ලෙස sshd වෙත ලබා ගත හැකි පළමු සංදර්ශක අංකය දක්වයි. මෙය සිදු කරනුයේ # # නැවත යොමු කරන ලද Xs # # සැබෑ ඒවා සමඟ අතිච්ඡාදනය නොවන පරිදි ය. පෙරනිමිය 10 වේ. # # # X11DisplayOffset 10 # # ################################## ## ########################################## විවිධ විකල්ප ##### ## ############################################ ########################################LoginGraceTime ############ ######################################################################### සේවාදායකයාට නොහැකි වුයේ නම් සේවාදායකයා විසන්ධි කරයි. # # සතුටුදායක ලෙස ලොග් වන්න. අගය 0 - # # පරිශීලකයාට දින නියමයක් නොමැතිව ලොග් වීමට ඉඩ සලසයි. පෙරනිමිය 120 (තත්පර). # # # LoginGraceTime 120 # # ## MaxAuthTries ###################################### ### #### # # # සම්බන්ධතාවකට අවසර දී ඇති # # සත්යාපන උත්සාහයන් උපරිම සංඛ්යාව දක්වයි. # # අසාර්ථක උත්සාහයන් සංඛ්යාව # # නිශ්චිත අගයෙන් අඩක් ඉක්මවූ පසු, සියලු පසු උත්සාහයන් # # ලොග් වනු ඇත. පෙරනිමි අගය 6 වේ. # # # ## MaxSessions ################################### ####### # # # එක් එක් ජාල සම්බන්ධතාව සඳහා උපරිම සමගාමී සම්බන්ධතා ගණන # # සඳහන් කරයි. පෙරනිමිය 10. # # # ## MaxStartups ##################################### ###### # # # sshd වෙත එකවර # # අනවසර සම්බන්ධතා උපරිම සංඛ්යාව නියම කරයි. # # සම්බන්ධතා සංඛ්යාව සීමාව ඉක්මවන්නේ නම්, දැනට පවතින # # සම්බන්ධතා සාර්ථක අවසරයකින් # # සම්පූර්ණ වන තෙක් හෝ # # LoginGraceTime නියෝගයේ දක්වා ඇති කාල සීමාව අවසන් වන තුරු සියලු අමතර # # සම්බන්ධතා අත්හරිනු ලැබේ. පෙරනිමි අගය 10 වේ. # # විකල්ප වශයෙන්, ඔබට # # මඟින් පරාමිතියක් ලෙස අගයන් තුනක් සඳහන් කරමින්, # # මගින් "ආරම්භය: අනුපාතය: සම්පූර්ණ" (උදාහරණයක් ලෙස: "10:30" මගින් වෙන් කර ඇති පරිදි කලින් නැවත සැකසීමට සම්බන්ධතා සැකසිය හැක. :60"). # # "අනුපාතය/100" ට සමාන සම්භාවිතාවක් සහිත සම්බන්ධතා උත්සාහයක් # # sshd ප්රතික්ෂේප කරයි (එනම් අපගේ උදාහරණයේ - 30%) දැනටමත් # # “ආරම්භක” (10) අනවසර සම්බන්ධතා තිබේ නම්. # # සම්භාවිතාව රේඛීයව වැඩි වන අතර අනවසර # # සම්බන්ධතා සංඛ්යාව “සම්පූර්ණ” (60) වෙත ළඟා වුවහොත් ඕනෑම # # සම්බන්ධතා උත්සාහයන් ප්රතික්ෂේප කරනු ලැබේ. # # # ## සම්පීඩනය ######################################## # # # # දත්ත සම්පීඩනය සක්රීය කර තිබේද යන්න දක්වයි. # # "ඔව්" විය හැක - සම්පීඩනය සක්රීය කර ඇත. # # "ප්රමාද" - # # පරිශීලකයා සාර්ථකව සත්යාපනය කරන තෙක් සම්පීඩනය ප්රමාද වේ. # # "නැත" - සම්පීඩනය අක්රීය කර ඇත. # # පෙරනිමිය "ප්රමාදයි". # # # ## UseLogin ######################################### #### # # # # # අන්තර්ක්රියාකාරී සැසියක් සඳහා පිවිසීම භාවිතා කළ යුතුද යන්න දක්වයි. පෙරනිමි අගය "නැත" වේ. # # දුරස්ථ විධාන # # ක්රියාත්මක කිරීමට පිවිසීම කිසි විටෙක භාවිතා කර නොමැති බව සඳහන් කිරීම වටී. xauth සමඟ # # කළ යුත්තේ කුමක්දැයි පුරනය වීම නොදන්නා නිසා # # පුරනය වීම X11Forwarding විධානය # # භාවිතා කිරීමට නොහැකි වනු ඇති බව සලකන්න. # # UsePrivilegeSeparation විධානය සක්රීය කර ඇත්නම්, # # අනුමැතියෙන් පසුව එය අක්රිය වනු ඇත. # # # ## UsePrivilegeSeparation ############################################################################################## වරප්රසාද වෙන් කළ යුතුය. ඔව් # # නම්, ලැබෙන ජාල ගමනාගමනය සඳහා ප්රථමයෙන් වරප්රසාද නොලත් ළමා # # ක්රියාවලියක් සාදනු ලැබේ. සාර්ථක # # අවසරයකින් පසුව, පුරනය වී ඇති පරිශීලකයාගේ # # වරප්රසාද සමඟ තවත් ක්රියාවලියක් සාදනු ඇත. # # වරප්රසාද වෙන් කිරීමේ ප්රධාන අරමුණ වන්නේ ප්රවේශ අයිතීන් අනිසි ලෙස භාවිතා කිරීම වැළැක්වීමයි. # # පෙරනිමි අගය "ඔව්" වේ. # # # UsePrivilegeSeparation ඔව් # # ## Strict Modes ###################################### ### ##### # # # # # sshd විසින් පරිශීලක ෆෝල්ඩර සහ ගොනු වල ප්රවේශය සහ # # හිමිකාරිත්වය පරික්ෂා කළ යුතුද යන්න පෙන්නුම් කරයි. මෙය සාමාන්යයෙන් සිදුවන්නේ # # නවකයින් බොහෝ විට ඔවුන්ගේ ගොනු සෑම කෙනෙකුටම # # ලිවිය හැකි බැවිනි. පෙරනිමිය "ඔව්" වේ. # # # දැඩි ක්රම ඔව් # # ## පිළිගනිමු #################################### ####### # # # සේවාදායකයා විසින් # # සම්මත කරන ලද පරිසර විචල්යයන් පිළිගනු ලබන්නේ කුමන දැයි සඳහන් කරයි. සේවාලාභියා තුළ SendEnv විකල්පය බලන්න. # # ssh2 ප්රොටෝකෝලය සඳහා විචල්යයන් සම්මත කිරීම කළ හැක්කේ # # පමණක් බව සඳහන් කිරීම වටී. විචල්යයන් නාමයෙන් නියම කර ඇත, # # වෙස් මුහුණු භාවිතා කළ හැක ('*' සහ '?'). ඔබට # # බහු විචල්ය හිස්තැන් වලින් වෙන් කළ හැක, නැතහොත් AcceptEnv # # බහු පේළි වලට බෙදිය හැක. ප්රවේශම් වන්න - # # තහනම් පරිශීලක පරිසරයන් මඟ හැරීමට සමහර # # පරිසර විචල්යයන් භාවිතා කළ හැක. මෙම # # විධානය ප්රවේශමෙන් භාවිතා කරන්න. පෙරනිමියෙන්, # # පරිශීලක පරිසර විචල්යයන් පිළිගනු නොලැබේ. # # # AcceptEnv LANG LC_* # # ## PermitUserEnvironment #################################### sshd විසින් # # ~/.ssh/පරිසරය පිළිගත යුතුද යන්න සහ # # ~/.ssh/authorized_keys හි පරිසරය= විකල්පය නියම කරයි. පෙරනිමිය "නැත" වේ. # # LD_PRELOAD වැනි යාන්ත්රණ භාවිතා කරන සමහර # # වින්යාසයන්හි සීමාවන් මඟ හැරීමේ හැකියාව # # පරිශීලකයින්ට පරිසර සැකසුම් සක්රීය කිරීම ලබා දිය හැකි බව # # සඳහන් කිරීම වටී. #######PidFile ######################################## # ####### # # # SSH ඩීමන් හි ක්රියාවලි ID # # (ක්රියාවලි ID, PID) අඩංගු ගොනුවක් නියම කරයි. # # පෙරනිමිය - /var/run/sshd.pid # # # # ## PrintLastLog ############################ ############### # # # පරිශීලකයා අන්තර්ක්රියාකාරීව ලොග් වූ විට sshd අවසාන සැසියේ # # දිනය සහ වේලාව පෙන්විය යුතුද යන්න සඳහන් කරයි. # # පෙරනිමිය "ඔව්" වේ. # # # PrintLastLog ඔව් # # ## PrintMotd ####################################### ####### # # # පරිශීලකයෙකු අන්තර්ක්රියාකාරීව ලොග් වූ විට sshd /etc/motd # # පෙන්විය යුතුද යන්න සඳහන් කරයි. සමහර # # පද්ධතිවල (උදාහරණයක් ලෙස Ubuntu) මෙම තොරතුරු # # shell මගින් ද පෙන්වයි. # # පෙරනිමි අගය "ඔව්" වේ. # # # PrintMotd නැත # # ## බැනරය ###################################### ########## # # # # # සත්යාපන ක්රියා පටිපාටියට පෙර # # පරිශීලකයාට පෙන්වනු ඇති පෙළ බැනරයක් අඩංගු ගොනුවේ කුමන ගොනුවේදැයි දක්වයි. විකල්පය ඇත්තේ ssh2 ප්රොටෝකෝලය සඳහා පමණි.# # පෙරනිමියෙන් - කිසිවක් පෙන්වන්නේ නැත. # # Ubuntu හි, issue.net ගොනුවේ Ubuntu (අනුවාදය), # # යන වාක්ය ඛණ්ඩය අඩංගු වේ, උදාහරණයක් ලෙස, කර්ම සඳහා එය "Ubuntu 9.10" වේ. හැකි ප්රහාරකයන් නොමඟ යැවීමට # # භාවිතා කළ හැක, # # එහි ලිවීමෙන්, උදාහරණයක් ලෙස, "My D-Link Interet Router" =) # # # Banner /etc/issue.net # # ## ChrootDirectory ###### #################################### # සත්යාපනය කිරීමෙන් පසුව. මාර්ගය සහ එහි සියලුම # # අන්තර්ගතය සුපිරි පරිශීලකයා සතු # # ෆෝල්ඩර වලට අනුරූප විය යුතු අතර අනෙකුත් පරිශීලකයින්ට # # ලිවිය නොහැකි විය යුතුය. # # # # සත්යාපන ක්රියාවලියේදී ආදේශ කරන ලද ලේබල් මෙම මාර්ගයෙහි අඩංගු විය හැක: # # %% - "%" # # %h - සමඟ ප්රතිස්ථාපනය කරන ලදි - # # සත්යාපනය කළ පරිශීලකයාගේ # # %u - සත්යාපිත පරිශීලක # # chroot නම සමඟ ප්රතිස්ථාපනය කර ඇත - ෆෝල්ඩරයේ පරිශීලක සැසිය සඳහා අවශ්ය සියලුම ගොනු සහ # # ෆෝල්ඩර අඩංගු විය යුතුය. අන්තර්ක්රියාකාරී # # සැසියකට අවම වශයෙන් අවශ්ය වේ: # # shell එකක්, සාමාන්යයෙන් sh # # මූලික උපාංග /dev හි: # # null, zero, stdin, stdout, stderr, arandom සහ tty # # භාවිතා කරමින් දත්ත හුවමාරු සැසියක් සඳහා අභ්යන්තර # # sftp සේවාදායක ක්රියාවලිය භාවිතා කරන්නේ නම් sftp no # # අමතර සැකසුම් අවශ්ය වේ. තවත් # # තොරතුරු සඳහා උප පද්ධතිය බලන්න. පෙරනිමියෙන්, chroot සිදු නොකෙරේ. # # # # නිශ්චිත විධානය ක්රියාත්මක කිරීමට හේතු වේ. සේවාදායකයා විසින් එවන ලද හෝ # # ~/.ssh/rc වෙත ලියා ඇති ඕනෑම විධාන # # නොසලකා හරියි. විධානය -c විකල්පය සමඟ පරිශීලකයාගේ # # කවචයෙන් කැඳවනු ලැබේ. කවචයක්, # # විධානයක් හෝ උප පද්ධතියක් දියත් කිරීම සඳහා සුදුසු වේ. # # Match block එකක් තුළ වඩාත් ප්රයෝජනවත් වේ. සේවාදායකයා විසින් මුලින් නිකුත් කරන ලද විධානය # # SSH_ORIGINAL_COMMAND පරිසර විචල්යයේ ගබඩා කර ඇත. ඔබ # # "අභ්යන්තර-sftp" විධානය සඳහන් කරන්නේ නම්, # # අභ්යන්තර sftp සේවාදායකය ආරම්භ වනු ඇත, එයට ChrootDirectory විධානයේ විස්තර කර ඇති අතිරේක # # ගොනු සහ ෆෝල්ඩර අවශ්ය නොවේ. # # # ## උප පද්ධතිය ########################################### ### # # # බාහිර උප පද්ධතියක් නිර්වචනය කර වින්යාස කරයි (උදාහරණයක් ලෙස # # ගොනු හුවමාරු ඩීමන්). # # තර්ක යනු # # උප පද්ධති ඉල්ලා සිටින විට ක්රියාත්මක වන නම සහ විධානය (හැකි # # තර්ක සහිත) වේ. sftp-server විධානය "sftp" - # # ගොනු හුවමාරු උප පද්ධතිය ආරම්භ කරයි. අතිරේකව, ඔබට # # "අභ්යන්තර-sftp" උප පද්ධතිය ලෙස නියම කළ හැක - එය # # අභ්යන්තර sftp සේවාදායකය දියත් කරනු ඇත. # # ChrootDirectory විධානය භාවිතා කරන විට මෙය # # වින්යාසය බෙහෙවින් සරල කළ හැක. පෙරනිමියෙන්, # # උපපද්ධති කැඳවනු නොලැබේ. අදාළ වන්නේ ssh2 ප්රොටෝකෝලය සඳහා පමණි. # # # උප පද්ධතිය sftp /usr/lib/openssh/sftp-server # # ############################### ############################ ##################### තරගය අවහිර කරන්න ############################################### ## ############################################# මම එය විශේෂයෙන් අවසානය දක්වා ගෙන ගියා ගොනුව වඩාත් පහසු කිරීමට # # තරඟ නීති ලියන්න. # # මැඩ්කොක්ස්. # # # # තරඟ විධානය කොන්දේසි සහිත # # අවහිරයක ආරම්භය නියෝජනය කරයි. # # ගැලපුම් රේඛාවේ දක්වා ඇති සියලුම නිර්ණායක සපුරා ඇත්නම්, බ්ලොක් එකේ පසු රේඛාවල විධාන ක්රියාත්මක කරනු ලැබේ, # # sshd_config ගොනුවේ ගෝලීය විධාන වල අගයන් මඟ හැරීමට ඉඩ සලසයි. # # තරඟ විධානය සඳහා නිර්ණායක. බ්ලොක් එකක් යනු # # පේළියට පසුව එන # # නිර්ණායකය (ගැලපීම - රේඛා) සමඟ ඊළඟ ගැලපුම් පේළිය # # වෙත හෝ ගොනුවේ අවසානය දක්වා එන සියලුම රේඛා ලෙස සැලකේ. තරඟ විධානයේ තර්කය නිර්ණායක ඇතුළත් කිරීම් යුගල එකක් හෝ # # බහුවිධ වේ. විය හැකි ඇතුළත් කිරීම් වර්ග: # # පරිශීලක # # කණ්ඩායම් # # සත්කාරක # # ලිපිනය # # ඇතුළත් කිරීම් වල තනි අගයන් # # (උදාහරණයක් ලෙස පරිශීලක = පරිශීලක) හෝ බහු අගයන් # # කොමා වලින් වෙන් කළ හැකිය (පරිශීලක = පරිශීලක1 ,පරිශීලක 2). ssh_config ගොනුවේ # # PATTERNS කොටසේ විස්තර කර ඇති නිත්ය ප්රකාශන # # ද භාවිතා කළ හැක. # # ලිපින නිර්ණායකයේ ඇතුළත් කිරීම් වල CIDR # # (ලිපිනය/මාස්ක් දිග, උදා: “192.0.2.0/24” හෝ # # “3ffe:ffff::/32”) අංකනයෙහි ලිපින අඩංගු විය හැක. සපයා ඇති # # ආවරණ දිග ලිපිනයට ගැළපිය යුතු අතර, ලිපිනය සඳහා # # දිගු/කෙටි ක්රියා නොකරනු ඇති බව සඳහන් කිරීම වටී. # # Match හට විධාන ලෙස භාවිතා කළ හැක්කේ # # නිශ්චිත විධාන මාලාවක් පමණි: # # AllowTcpForwarding # # Banner # # ChrootDirectory # # ForceCommand # # GatewayPorts # # GSSAPIA සත්යාපනය # # සත්කාරක පාදක සත්යාපනය # # KbdInteractive Authentication # උච්චාරණ # # ක්රියාව # Password Authentication # # PermitOpen # # PermitRootLogin # # RhostsRSAA සත්යාපනය # # RSAA සත්යාපනය # # X11DisplayOffset # # X11Forwarding # # X11UseLocalHost #

ඔබට ඉහත පාඨය ඔබගේම sshd_config වෙත පිටපත් කර පසුව එය වින්යාස කිරීම සඳහා භාවිතා කළ හැක.

එය තුළම, වැරදි ලෙස වින්යාස කර ඇති SSH සේවාදායකයක් පද්ධතියේ ආරක්ෂාවේ විශාල අවදානමක් වේ, මන්ද ප්රහාරකයෙකුට පද්ධතියට අසීමිත ප්රවේශයක් ලබා ගැනීමට අවස්ථාව ඇති බැවිනි. මීට අමතරව, sshd සතුව බොහෝ අමතර ප්රයෝජනවත් විකල්ප ඇත, එය භාවිතා කිරීමේ හැකියාව සහ ආරක්ෂාව වැඩි දියුණු කිරීමට යෝග්ය වේ.

වරාය, ListenAddress සහ AddressFamily

මෙම පරාමිති තුන ඔබගේ සේවාදායකය පැමිණෙන සම්බන්ධතා සඳහා සවන් දෙන්නේ කුමන වරායන් සහ ලිපින මතද යන්න තීරණය කරයි. පළමුව, හැකි නම්, සකසන ලද ලිපින පවුල සැබවින්ම භාවිතා කරන ඒවාට සීමා කිරීම අර්ථවත් කරයි, එනම් ඔබ IPv4 පමණක් භාවිතා කරන්නේ නම්, IPv6 අක්රිය කරන්න, සහ අනෙක් අතට. මෙය AddressFamily පරාමිතිය භාවිතයෙන් සිදු කළ හැක, උදාහරණයක් ලෙස (IPv4 ට ඉඩ දීමට සහ IPv6 ප්රතික්ෂේප කිරීමට):

ලිපිනය පවුලේ inet

දෙවනුව, sshd සවන් දෙන සම්මත වරාය (22) වෙනස් කිරීම සුදුසුය. මෙයට හේතුව බොහෝ ජාල ස්කෑනර් 22 වරායට සම්බන්ධ වීමට නිරන්තරයෙන් උත්සාහ කිරීම සහ අවම වශයෙන් ඔවුන්ගේ දත්ත ගබඩාවෙන් ලොගින්/මුරපද බලහත්කාරයෙන් ලබා ගැනීමයි. ඔබට මුරපද සත්යාපනය අක්රිය කර ඇතත්, මෙම උත්සාහයන් ලොග් දැඩි ලෙස අවහිර කරන අතර (විශාල ප්රමාණවලින්) ssh සේවාදායකයේ වේගයට අහිතකර ලෙස බලපෑ හැකිය. කිසියම් හේතුවක් නිසා ඔබට සම්මත වරාය වෙනස් කිරීමට අවශ්ය නොවන්නේ නම්, ඔබට බෲට් ෆෝසර් සමඟ සටන් කිරීමට විවිධ බාහිර උපයෝගිතා භාවිතා කළ හැකිය, උදාහරණයක් ලෙස fail2ban, සහ MaxStartup වැනි ගොඩනඟන ලද ඒවා.

ඔබට වරාය විධානය භාවිතයෙන් සියලුම අතුරුමුහුණත් සඳහා නිරපේක්ෂ අගයක් ලෙස හෝ ListenAddress විධානය භාවිතයෙන් එක් එක් අතුරු මුහුණත සඳහා නිශ්චිත අගයක් ලෙස තොට සැකසිය හැක. උදාහරණ වශයෙන්:

වරාය 2002

ListenAddress 192.168.0.1:2003 ListenAddress 192.168.1.1:2004

සුපිරි පරිශීලක සඳහා දුරස්ථ ප්රවේශය ප්රතික්ෂේප කරන්න

පෙරනිමියෙන්, root ප්රවේශය මුරපදය මගින් තහනම් කර ඇත (යතුර මගින් එය කළ හැක) - PermitRootLogin විකල්පය මුරපදය රහිත ලෙස සකසා ඇත. නමුත්, Ubuntu හි පෙරනිමියෙන්, පද්ධති ස්ථාපනයේදී එකතු කරන ලද පරිශීලකයාට sudo හරහා සියලුම පරිපාලන කාර්යයන් විසඳීමට හැකියාව ඇති බැවින්, ssh හරහා පද්ධතියට root ප්රවේශය සඳහා හැකියාව නිර්මාණය කිරීම අසාධාරණ ලෙස පෙනේ (ප්රධාන සත්යාපනය සමඟ පවා). එය සම්පූර්ණයෙන්ම නිවා දැමීමට නිර්දේශ කරනු ලැබේ. මෙම විකල්පය, හෝ එය බලහත්කාර විධාන-පමණක් ආකාරයෙන් පමණක් භාවිතා කරන්න. ඔබට මේ ආකාරයට root ප්රවේශය අක්රිය කළ හැකිය:

PermitRootLogin අංකය

මුරපද සත්යාපනය

පෙරනිමියෙන් අවසර දී ඇති මුරපද සත්යාපනය ප්රායෝගිකව sshd හි වඩාත්ම ප්රාථමික අවසර ක්රමය වේ. එක් අතකින්, මෙය නව පරිශීලකයින්ගේ වින්යාසය සහ සම්බන්ධතාවය සරල කරයි (පරිශීලකයාට ඔහුගේ පද්ධති පිවිසුම / මුරපදය දැන ගැනීමට පමණක් අවශ්ය වේ), අනෙක් අතට, මුරපදය සැමවිටම අනුමාන කළ හැකි අතර පරිශීලකයින් බොහෝ විට සංකීර්ණ හා දිගු මුරපද සෑදීම නොසලකා හරිති. . විශේෂ bots නිරන්තරයෙන් අන්තර්ජාලයෙන් ප්රවේශ විය හැකි ssh සේවාදායකයන් පරිලෝකනය කරන අතර ඔවුන්ගේ දත්ත ගබඩාවෙන් තිරිසන් ලෙස බලහත්කාරයෙන් පිවිසුම්/මුරපද මගින් ඒවාට ලොග් වීමට උත්සාහ කරයි. මුරපද සත්යාපනය භාවිතා නොකිරීමට තරයේ නිර්දේශ කෙරේ. ඔබට එය මෙලෙස අක්රිය කළ හැකිය:

මුරපද සත්යාපනය අංකය

කිසියම් හේතුවක් නිසා ඔබට තවමත් මුරපද සත්යාපනය භාවිතා කිරීමට අවශ්ය නම්, කිසිවෙකුට හිස් මුරපදයකින් ලොග් විය නොහැකි බවට වග බලා ගන්න. මෙය සිදු කිරීම සඳහා, PermitEmptyPasswords විධානය සකසන්න:

PermitEmptyPasswords අංකය

ප්රොටෝකෝල SSH1 සහ SSH2

දැනටමත් සඳහන් කර ඇති පරිදි, sshd හට SSH1 සහ SSH2 ප්රොටෝකෝල සමඟ වැඩ කළ හැක. කෙසේ වෙතත්, අනාරක්ෂිත SSH1 භාවිතා කිරීම අතිශයින් අධෛර්යමත් වේ. ඔබට මෙවැනි SSH2 ප්රොටෝකෝලය සමඟ පමණක් වැඩ කිරීමට sshd හට බල කළ හැක:

SSH2 RSA යතුරු මත පදනම් වූ සත්යාපනය

වඩාත්ම කැමති අවසර ක්රමය වන්නේ SSH2 RSA යතුරු මත පදනම් වූ සත්යාපනයයි. මෙම ක්රමය සමඟ, පරිශීලකයා ඔහුගේ පැත්තේ යතුරු යුගලයක් ජනනය කරයි, එයින් එක් යතුර රහසිගත වන අතර අනෙක පොදු ය. පොදු යතුර සේවාදායකයට පිටපත් කර පරිශීලකයාගේ අනන්යතාවය තහවුරු කිරීමට භාවිතා කරයි. යතුරු යුගලයක් නිර්මාණය කිරීම සහ ඒවා සේවාදායකයේ තබන්නේ කෙසේද යන්න පිළිබඳ වැඩි විස්තර සඳහා, SSH සේවාලාභියාගේ විස්තරය බලන්න. ඔබට මෙවැනි පොදු යතුරු සත්යාපනය සක්රීය කළ හැක:

PubkeyAuthentication ඔව්

පරිශීලකයාගේ පොදු යතුර සොයන්නේ කොතැනදැයි සේවාදායකය දැන සිටිය යුතුය. මේ සඳහා විශේෂ ගොනුවක් authorized_keys භාවිතා කරයි. එහි වාක්ය ඛණ්ඩය පහත පරිදි විය හැකිය:

# අදහස් නව පේළියක පමණක් ලියා ඇත # අවසර ලත්_කීස් ගොනුවේ ඇතුළත් කිරීම් වල සාමාන්ය පෙනුම # [විකල්ප] යතුරු_වර්ගය (ssh-rsa හෝ ssh-dss) සාමාන්ය මිනිසාට ඉතා_දිගු_string_නොතේරෙන [login@host] ssh-rsa AAAAB3Nza...LiPk == [ඊමේල් ආරක්ෂිත] from="*.sales.example.net,!pc.sales.example.net" ssh-rsa AAAAB2...19Q== [ඊමේල් ආරක්ෂිත] command="dump /home",no-pty,no-port-forwarding ssh-dss AAAAC3...51R== example.net permitopen="192.0.2.1:80",permitopen="192.0.2.2:25" ssh -dss AAAAB5...21S== tunnel="0",command="sh /etc/netstart tun0" ssh-rsa AAAA...== [ඊමේල් ආරක්ෂිත]

ඔබට යතුරු සමඟ එක් හවුල් ගොනුවක් හෝ එක් එක් පරිශීලකයා සඳහා එක් ගොනුවක් නියම කළ හැක. අවසාන ක්රමය වඩාත් පහසු සහ ආරක්ෂිත වේ, මන්ද ඔබට පළමුව, එක් එක් පරිශීලකයා සඳහා විවිධ යතුරු සංයෝජන නියම කළ හැකි අතර, දෙවනුව, පරිශීලකයාගේ පොදු යතුරට ප්රවේශය සීමා කළ හැකිය. ඔබට AuthorizedKeysFile විධානය භාවිතයෙන් යතුරු සහිත ගොනුවක් නියම කළ හැක:

AuthorizedKeysFile %h/.ssh/my_keys

schema පරිශීලක සඳහා - ගොනුව

හෝ

AuthorizedKeysFile /etc/ssh/authorized_keys

හවුල් ගොනුවක් සහිත යෝජනා ක්රමයක් සඳහා. පෙරනිමියෙන්, SSH සේවාලාභියා ~/.ssh/authorized_keys ගොනුවේ යතුරු සොයයි.

ආරක්ෂාව ගැන වැඩි විස්තර

අමතර සැකසුම්

පරිශීලකයින් සහ කණ්ඩායම්.

ඔබට ඔබගේ සේවාදායකයේ "ජීවත්වන" බොහෝ පරිශීලකයින් සිටී නම් සහ ඔබට ඔවුන්ගෙන් කිහිප දෙනෙකුට පමණක් ssh හරහා ප්රවේශ වීමට ඉඩ දීමට අවශ්ය නම්, ඔබට DenyUsers, AllowUsers, DenyGroups සහ AllowGroups විධාන භාවිතා කළ හැක. මෙම විධාන පිළිබඳ වැඩි විස්තර සඳහා, sshd_config උදාහරණයේ ඇති අදහස් බලන්න.

සම්බන්ධතා තත්ව විකල්ප

පෙරනිමියෙන්, සම්බන්ධතා තත්ත්වය තීරණය කිරීමේ ක්රම අතර, TCP සම්බන්ධතා පිරික්සුම් ක්රමය පමණක් සක්රීය කර ඇත - TCPKeepAlive, කෙසේ වෙතත්, sshd හට වඩාත් පහසු සහ ආරක්ෂිත ක්රම වලින් සම්බන්ධතා තත්වයන් තීරණය කළ හැකිය. වැඩි විස්තර සඳහා sshd_config උදාහරණයේ අනුරූප කොටස බලන්න.

කාර්ය සාධනය. MaxStartups

Port Forwarding

X11 යළි-යොමුවීම

සේවාදායකයේ, /etc/ssh/sshd_config ගොනුවේ, පරාමිතිය සකසන්න (පෙරනිමියෙන් සක්රීය කර ඇත):

ForwardX11 ඔව්

සේවාලාභියා මත, /etc/ssh/ssh_config ගොනුවේ පරාමිතීන් සකසන්න (පෙරනිමියෙන් අබල කර ඇත):

ForwardAgent ඔව් ForwardX11 ඔව්

ඔබට එය සේවාදායකයා මත ධාවනය කළ හැකිය: ssh yurauname@serverip firefox . නැතහොත් පළමුව ssh yurauname@serverip වෙත ගොස් පසුව ධාවනය කරන්න, උදාහරණයක් ලෙස, sudo synaptic .

SFTP

sshd හි පෙරනිමියෙන් බිල්ට් SFTP සේවාදායකයක් ඇත. SFTP (SSH ගොනු හුවමාරු ප්රොටෝකෝලය) - ගොනු මාරු කිරීම සඳහා SSH ප්රොටෝකෝලය. එය විශ්වාසදායක සහ ආරක්ෂිත සම්බන්ධතාවයක් හරහා වෙනත් ගොනු මෙහෙයුම් පිටපත් කිරීමට සහ සිදු කිරීමට සැලසුම් කර ඇත. රීතියක් ලෙස, SSH2 ප්රොටෝකෝලය සම්බන්ධතාවය සපයන මූලික ප්රොටෝකෝලය ලෙස භාවිතා කරයි. SFTP සහාය සක්රීය කිරීමට, රේඛාව sshd_config වෙත එක් කරන්න

උප පද්ධතිය sftp /usr/lib/openssh/sftp-server

පෙරනිමියෙන්, SFTP සහාය සක්රිය කර ඇත.

නිර්ණායක භාවිතා කිරීම. ගැලපුම් විධානය

SSH සේවාලාභියෙකු පිහිටුවීම

යතුරක් භාවිතයෙන් ලොගින් වීම වඩාත්ම ආරක්ෂිත ලෙස සලකනු ලබන අතර, බොහෝ අවස්ථාවලදී මෙම විශේෂාංගය සර්වර් පැත්තේ සක්රීය කර ඇති බැවින් එය භාවිතා කිරීමට සුපිරි පරිශීලක හිමිකම් අවශ්ය නොවේ. සේවාදායක යන්ත්රයේ අපි යතුරක් උත්පාදනය කරමු:

ssh-keygen -t rsaයතුරු ගොනුව ආරක්ෂා කිරීම සඳහා මුරපදයක් ඇතුළත් කිරීමට අපෙන් විමසනු ලැබේ (ගොනුව වැරදි අතට පත් වුවහොත් එය ප්රයෝජනවත් වේ). අපි SSH හරහා ස්ක්රිප්ට් ක්රියාත්මක කිරීමට යන්නේ නම්, අපි එය හිස්ව තබමු. අපි විධානය සමඟ පොදු යතුර සේවාදායකයට මාරු කරමු

Ssh-copy-id -i ~/ .ssh/ id_rsa.pub user@ server

එච්චරයි, ඔයාට ඇතුළට එන්න පුළුවන්.

ssh සම්මත නොවන තොටක ක්රියාත්මක වන විට:

Ssh-copy-id -i ~/ .ssh/ id_rsa.pub "-p port user@server"

දෝෂයක් සිදුවුවහොත්: Bad port "umask 077; test -d .ssh || mkdir .ssh ; cat >> .ssh/authorized_keys"

උපුටා දැක්වීම් වල පරාමිතීන් තැබීමට උත්සාහ කරන්න:

Ssh-පිටපත්-id "-i /home/user/.ssh/id_rsa.pub "-p port user@server""

දුරස්ථ පද්ධතියකට සම්බන්ධ වන විට තිර උපයෝගීතාව භාවිතා කිරීම පහසුය.

Nautilus හි දුරස්ථ ssh නාමාවලියක් සැකසීම

sshfs භාවිතයෙන් දුරස්ථ නාමාවලියක් සවි කිරීම

දේශීය නාමාවලියකට දුරස්ථ නාමාවලියක් සවි කිරීම

sshfs user@ hostingserver.ru:/ home/ userdir ~/ sshfsdirසවිකිරීම ඉවත් කිරීම

Fusermount -u ~/ sshsfdir

SSH අන්වර්ථ නාමයන්

විවිධ ප්රවේශ පරාමිතීන් සහිත සේවාදායකයන් කිහිපයක් භාවිතා කරන විට (සම්මත නොවන වරාය, දිගු සත්කාරක නාමය, දේශීය එක හැර වෙනත් පුරනය වීම යනාදිය), සෑම අවස්ථාවකම නැවත සියලු සම්බන්ධතා සැකසුම් ඇතුළත් කිරීම සමහර විට වෙහෙසකර වේ. මෙය පහසු කිරීම සඳහා, ඔබට අන්වර්ථ නාම භාවිතා කළ හැකිය.

සැකසුම් තනි පරිශීලකයෙකු සඳහා ~/.ssh/config හි සහ ගෝලීය වශයෙන් /etc/ssh/ssh_config හි සියලුම පරිශීලකයින් සඳහා ගබඩා කර ඇත.

උදාහරණ වින්යාසය. බහු සේවාදායකයන් විස්තර කළ හැකිය. වැඩි විස්තර තුල මිනිසා ssh_config(ව්යාකූල නොවිය යුතුය sshd_config)

Host AliasName # අත්තනෝමතික සත්කාරක නාමය HostName 1.2.3.4 # ඔබට IP සහ සත්කාරක නාමය (DNS ක්රියාත්මක වන්නේ නම්) යන දෙකම සඳහන් කළ හැක (DNS ක්රියාත්මක වන්නේ නම්) User YourUserName # පරිශීලකයා දේශීය පරිශීලකයා සමඟ නොගැලපේ නම් Port YourSSHPort # සම්මත නොවන වරායක් නම්

මෙයින් පසු ඔබට විධානය සමඟ සේවාදායකයට සම්බන්ධ විය හැකිය

ssh අන්වර්ථ නාමයssh නියෝජිතයා

සම්බන්ධතා ගැටළු හඳුනා ගැනීම

සම්බන්ධතා ලොග් විශ්ලේෂණය:

සේවාදායක සහ සේවාදායක වින්යාස ගොනු විශ්ලේෂණය.

වින්යාස ගොනු වල පිහිටීම සොයා ගත හැක

Man ssh man sshd

ස්මාර්ට් කාඩ්පත් භාවිතා කිරීම

1. සහතිකයක් නිර්මාණය කිරීම සහ පොදු යතුරක් අපනයනය කිරීම මෙන්ම Windows + Putty SC හි සේවාදායක කොටස වෙබ් අඩවියේ විස්තර කර ඇත: http://habrahabr.ru/post/88540/ එහි විස්තර කර ඇති යතුරු කළමනාකරු ඇඩෝනය ෆයර්ෆොක්ස් හි පැරණි අනුවාද වල පමණක් ලබා ගත හැක. වින්ඩෝස් සඳහා 3.5 අනුවාදය මත පරීක්ෂා කර ඇත. ඇඩෝනය වෙත සෘජු සබැඳිය: https://addons.mozilla.org/ru/firefox/addon/key-manager/

2. සේවාදායකය සූදානම් කිරීම. ඔබගේ sshd වින්යාසය පොදු යතුරු භාවිතයෙන් සත්යාපනය කිරීමට ඉඩ දෙන බවට ඔබ සහතික විය යුතුය. මෙය සිදු කිරීම සඳහා, ඔබ විසින් "sshd_config" ගොනුවේ "ඔව්" වෙත "PubkeyAuthentication" පරාමිතියෙහි අගය සඳහන් කළ යුතුය. ඉන්පසුව අපි කලින් ලබාගත් අපගේ පොදු යතුර (එක් පේළියකින්) “~/.ssh/authorized_keys” ගොනුවට එකතු කරමු. ".ssh/authorized_keys" ගොනුව පරිශීලකයාගේ මුල් නාමාවලියෙහි පිහිටා ඇති බව කරුණාවෙන් සලකන්න, පසුව ඔහු පොදු යතුර භාවිතයෙන් ලොග් වනු ඇත.

3. Linux හි සේවාදායක කොටස. ඔබට පරාමිති නොමැතිව OpenSSH පැකේජය නැවත ගොඩ නැගීමට අවශ්ය වනු ඇත. නාමාවලි උපසර්ග සඳහන් කිරීම පමණක් නිර්දේශ කෙරේ, උදාහරණයක් ලෙස –prefix=/usr. වින්යාස ගොනු /usr/etc හි ඇති බව ද ඔබ සටහන් කළ යුතුය. ඔබ ආරම්භ කිරීමට පෙර, ඔබට පහත පැකේජ අවශ්ය වේ: opensc-lite-devel, zlib-devel, openssl-devel. ස්මාර්ට් කාඩ් ධාවකය ස්ථාපනය කරන්න. පහසුව සඳහා, ssh_config config හි (sshd_config සමඟ පටලවා නොගත යුතුය), pkcs පුස්තකාලයට යන මාර්ගය සඳහන් කරන්න: PKCS11Provider=<путь к библиотеке>

4. සේවාලාභියා මත, ssh user@host ධාවනය කරන්න ස්මාර්ට් කාඩ්පත (ටෝකනය) සම්බන්ධ වී ඇත්නම්, මුරපදයක් සඳහා ඔබෙන් විමසනු ලබන අතර SSH සැසියට පිවිසෙනු ඇත.

භාවිතයේදී ඇති විය හැකි ගැටළු

ssh සේවාදායකයක් සමඟ පර්යන්තයක වැඩ කරන විට නිවැරදි කිරීම් සුරැකීමට බොහෝ සංස්කාරකවල භාවිතා කරන සාමාන්ය යතුරු සංයෝජනය Ctrl + S, XOFF විධානය ක්රියාත්මක කිරීමට තුඩු දෙනු ඇත, එය මතුපිටින් සැසි කැටි කිරීමකට සමාන වේ. කෙසේ වෙතත්, එය නොවේ. සේවාදායකය ආදාන අක්ෂර සහ විධානයන් දිගටම පිළිගනී, නමුත් එය තිරය මත නොපෙන්වයි. මෙම දුෂ්කරතාවයෙන් මිදීමට, Ctrl + Q සංයෝජනය භාවිතා කරන්න, එමගින් XON මාදිලිය නැවත සක්රිය කරන්න.

සබැඳි

එනම්, user1 තමාටම - /home/user1/.ssh/keys ගොනුවේ) සහ වෙනත් පරිශීලකයෙකු සඳහා ලියාපදිංචි කළ හැකිය, එමඟින් ඔහුට තම පරිගණකයෙන් “තමන් යටතේ” සහ “තවත්” යටතේ ලොග් වීමට ඉඩ සලසයි.

SSH (Secure Shell) යනු දුරස්ථ සේවාදායක කළමනාකරණය සහ TCP සංකේතාත්මක සම්බන්ධතා හරහා දත්ත හුවමාරු කිරීම සඳහා නිර්මාණය කර ඇති ජාල ප්රොටෝකෝලයකි. බොහෝ සත්කාරක සේවා, අතථ්ය ඒවා පවා අද FTP සහ SSH යන දෙකම හරහා ප්රවේශය සපයයි. මගේ මතය අනුව, මෙය විශිෂ්ටයි, SSH භාවිතා කිරීමට වඩා පහසු සහ ආරක්ෂිතයි.

SSH පිහිටුවීම

Debian, Ubuntu මත කැපවූ සේවාදායකයක්, VDS, VPS සඳහා සැකසුම සිදුවනු ඇත. වින්යාස ගොනුව මෙහි පිහිටා ඇත: /etc/ssh/sshd_config.

ඔබට සාමාන්ය සත්කාරකත්වය තිබේ නම්, සෑම දෙයක්ම වින්යාසගත කළ යුතුය, කොටස වෙත යන්න.

පෙරනිමියෙන්, SSHD ඩීමන් (අපි වෙනස්කම් කරන්නේ එයයි) කිසිදු සැකසුම් අවශ්ය නොවන අතර හොඳින් ක්රියා කරයි. සේවාදායකයට අනවශ්ය පුද්ගලයින්ගේ ප්රවේශය සීමා කිරීම සඳහා අපි කුඩා වෙනස්කම් කිහිපයක් පමණක් කරන්නෙමු.

වින්යාස ගොනුවේ වැරදි වෙනස්කම් සිදුකිරීමේ ප්රතිඵලයක් ලෙස, ඔබට ssh හරහා සේවාදායකයට ප්රවේශය අහිමි විය හැක, එබැවින් ඔබට එයට ප්රවේශ වීමට විකල්ප විකල්ප ඇති බවට වග බලා ගන්න, උදාහරණයක් ලෙස ISPManager පාලන පැනලය භාවිතා කිරීම.

SSH ප්රවේශය සීමා කරන්නේ කෙසේද?

සියලුම වෙනස්කම් /etc/ssh/sshd_config වෙත සිදු කර ඇත

වෙනස්කම් බලාත්මක වීමට නම්, ඔබ කළ යුතුය

වරාය වෙනස් කරන්න

වරාය 9724දැන්, අවසර දෙන විට, ඔබ සම්මත 22 වරාය වෙනුවට 9724 සඳහන් කළ යුතුය.

සම්මත වරායන් මත තට්ටු කරන බොහෝ සරල හැකර් බොට් වලට එරෙහිව ක්රමය ඉතා සරල සහ ඵලදායී වේ. මෙහි ප්රධානතම දෙය වන්නේ වෙනත් සේවාවන් සමඟ ගැටුමක් නිර්මාණය කිරීම සහ පැහැදිලිවම භාවිතා නොකරන අංකයක් තෝරා ගැනීම නොවේ.

පැරණි ප්රොටෝකෝලය භාවිතයෙන් සන්නිවේදනය අක්රිය කරන්න

මෙහිදී අපි සන්නිවේදනය කළ හැක්කේ v2 ප්රොටෝකෝලය භාවිතයෙන් පමණක් බව නිර්වචනය කරමු

ඔබ ලොග් වී නොමැති නම් මූල, සියලුම කොන්සෝල විධාන වලට පෙර ඔබ sudo එකතු කළ යුතුය - එය නියෝජනය කරයි ආදේශක පරිශීලක සහ DO- පරිශීලකයා ප්රතිස්ථාපනය කර (ඔහු යටතේ) කරන්න. උදාහරණයක් ලෙස, සුපිරි පරිශීලකයෙකු ලෙස විධාන ක්රියාත්මක කිරීමට ඔබට ඉඩ සලසයි මූල.

අවසර දීමේ උත්සාහයන් ගණන අඩු කරන්න

MaxAuthTries 2මුරපද උත්සාහයන් ගණන. පෙරනිමිය 6. සෙවීම අසාර්ථක වුවහොත්, සන්නිවේදන සැසිය අවසන් වේ.

අවසර පොරොත්තු කාලය අඩු කරන්න

LoginGraceTime 30sපෙරනිමියෙන්, අවසර දීමේ සැසියක් තත්පර 120ක් පැවතිය හැක. මෙම කාලයෙන් පසු එය අවසන් වේ. අවසරය සඳහා මිනිත්තු 2 ක් ඉක්මවා යයි; මේ කාලය පුරාම සේවාදායකයා සම්බන්ධතාවය විවෘතව තබා ගනී, එය ඉතා අතාර්කික ය. මිනිත්තු භාගයක් ප්රමාණවත්ය.

IP ප්රවේශය වසන්න

IP සීමාවන් සැකසීමට පෙර, සැකසීම් වල දෝෂයක් ඇති වූ විට සහ ඔබේම IP තහනම් කළහොත්, සේවාදායකයට ප්රවේශය නැවත ලබා ගැනීමට ඔබට විකල්ප ක්රමයක් ඇති බවට වග බලා ගන්න.

ඔබට පමණක් ප්රවේශය අවශ්ය නම්, සරලම සහ විශ්වාසදායක ක්රමය වන්නේ ඔබේ IP හැර සෑම තැනකම ප්රවේශය අවහිර කිරීම හෝ, එය ගතික නම්, IP පරාසයයි.

- /etc/hosts.allow විවෘත කර එහි SSHD එක් කරන්න: 192.168.1.1

එහිදී 192.168.1.1 ඔබේ IP වේ. ඔබට ගතික IP එකක් තිබේ නම්, උපජාල ආවරණයක් සහිත IP එකක් නිර්වචනය කර IP වෙනුවට ඔබේ උපජාලය ලියන්න, උදාහරණයක් ලෙස:

SSHD: 192.168.0.0/16

- /etc/hosts.deny විවෘත කර එහි එක් කරන්න: SSHD: ALL

IP හරහා ප්රවේශය සීමා කිරීමට තවත් ක්රමයක්

ඔබට පහත විධානය භාවිතා කළ හැකිය:

පරිශීලකයින්ට ඉඩ දෙන්න = *@1.2.3.4

මෙහිදී අපි ප්රවේශය ලබා දෙන්නේ IP 1.2.3.4 සඳහා පමණි

යතුරු මගින් SSH අවසරය

මුරපදයක් නොමැතිව ssh අවසරය සැකසීම වඩාත් ආරක්ෂිත, පහසු සහ නිවැරදි වනු ඇත. මෙම කාර්යය සඳහා, ප්රධාන අවසරය භාවිතා කරනු ලැබේ.

ඉතින් මෙන්න උපදෙස්.

ඔබ ඔබේ පළමු VPS හෝ සමහරවිට සේවාදායකයක් වහාම මිලදී ගෙන ඇත. නිසැකවම ඔබට එය පරිපාලනය කිරීමට වෙබ් පැනලයක් ඇත. එත් Hard admins හැම වෙලාවෙම console එක හරහා යනවා 😉 ඒක නිසා අපි මේක කරන්නේ කොහොමද කියලා ඉගෙන ගන්න ඕනේ. මෙම පාඩමේදී, අපි PuTTY වැඩසටහන ස්ථාපනය කර, SSH ප්රොටෝකෝලය හරහා සේවාදායකයට සම්බන්ධ කර, සේවාදායකයේ වාඩිලාගෙන සිටින සහ නිදහස් ඉඩ තීරණය කරන්නේ කෙසේදැයි ඉගෙන ගනිමු.

SSH ප්රොටෝකෝලය හරහා සේවාදායකයකට සම්බන්ධ කිරීම සඳහා පුට්ටි වැඩසටහන

Putty.org වෙබ් අඩවියෙන් Putty බාගන්න මටම, මම "Intel x86 හි Windows සඳහා - Putty: putty.exe" අනුවාදය බාගත කරමි.

සංරක්ෂිතය ඉවත් කර වැඩසටහන දියත් කරන්න.

දියත් කිරීමෙන් පසු වැඩසටහන් කවුළුව පෙනෙන්නේ මෙයයි. මම දැනටමත් "ධාරක නාමය (හෝ IP ලිපිනය)" ක්ෂේත්රය තුළ මගේ සේවාදායකයේ IP ලිපිනය ඇතුළත් කර ඇත:

ඔබගේ සේවාදායකයේ වසම හෝ IP ලිපිනය ඇතුළත් කර "විවෘත" බොත්තම ක්ලික් කරන්න. විධාන විමසුම් කවුළුවක් විවෘත වේ. එය අපෙන් පරිශීලක නාමයක් සහ මුරපදයක් ඉල්ලා සිටී. පළමුව, ඔබගේ පිවිසුම, පසුව ඔබගේ මුරපදය ඇතුලත් කරන්න. අවධානය යොමු කරන්න, මුරපදය ඇතුළත් කිරීමේදී, අක්ෂර තිරය මත මුද්රණය නොකෙරේ, තරු ලකුණු *** පවා මුද්රණය නොකෙරේ. එමනිසා, අපි අන්ධ ලෙස මුරපදය ඇතුළත් කරමු. Enter කර Enter ඔබන්න. මුරපදය නිවැරදිව ඇතුළත් කර ඇත්නම්, ඔබ සේවාදායක කළමනාකරණ කොන්සෝලයට ලොග් වනු ඇත. අවසාන පිවිසුම් කාලය සහ මෙහෙයුම් පද්ධතිය පිළිබඳ තොරතුරු සහිත රේඛාවක් දර්ශනය වේ.

කොන්සෝලයේ විධාන

pwd

ඩී එෆ්

df විධානය මඟින් සියලුම සවිකර ඇති ගොනු පද්ධති හරහා සේවාදායකයේ නිදහස් සහ භාවිතා කළ ඉඩ ප්රමාණය පෙන්වයි

du

ෆෝල්ඩරයක් හෝ ගොනුවක් කොපමණ ඉඩක් ගන්නේද යන්න du විධානය පෙන්වයි.

උදාහරණ විධානය:

Du-h /home/

මෙම විධානය මඟින් /home/ බහලුම කොපමණ ඉඩක් ගන්නේද යන්න පෙන්වයි.

එච්චරයි. SSH සහ පුට්ටි වැඩසටහන හරහා සේවාදායකයකට සම්බන්ධ කිරීම පිළිබඳ පළමු දැන හඳුනා ගැනීම අවසන්. මෙම තොරතුරු භාවිතා කිරීමෙන්, ඔබට සේවාදායකය වෙත ගොස් දත්ත කොපමණ ඉඩක් ගත වේද යන්න දැක ගත හැකිය.