SSH və SFTP vasitəsilə virtual serverə qoşulun. SSH və SFTP vasitəsilə serverə qoşulma ssh vasitəsilə macun vasitəsilə qoşulma

SSH nədir və nə üçün lazımdır?

Secure Shell (SSH) təhlükəsiz kanal vasitəsilə uzaq maşına qabıq funksiyalarını təmin edən şəbəkə protokoludur. SSH müxtəlif təhlükəsizlik təkmilləşdirmələri ilə gəlir, o cümlədən istifadəçi/host autentifikasiyası, məlumatların şifrələnməsi və məlumatların bütövlüyü, dinləmə, DNS/IP saxtakarlığı, məlumat saxtakarlığı və əlaqəni qaçırma kimi məşhur hücumları qeyri-mümkün edir. və s. aydın mətndə məlumatları ötürən protokol SSH-ə keçmək tövsiyə olunur.

OpenSSH, bir sıra proqramlar vasitəsilə şəbəkə bağlantınızı şifrələməyə imkan verən SSH protokolunun açıq mənbə tətbiqidir. Linux-da SSH-yə sahib olmaq istəyirsinizsə, OpenSSH server və müştəri paketlərindən ibarət OpenSSH-ni quraşdıra bilərsiniz.

OpenSSH server/müştəri paketləri aşağıdakı yardım proqramları ilə gəlir:

- OpenSSH server: sshd (SSH daemon)

- OpenSSH müştərisi: scp (təhlükəsiz uzaqdan nüsxə), sftp (təhlükəsiz fayl ötürülməsi), slogin/ssh (təhlükəsiz uzaqdan giriş), ssh-add (şəxsi açarın tamamlanması), ssh-agent (autentifikasiya agenti), ssh-keygen (identifikasiya açarının idarə edilməsi) ).

OpenSSH serverini/müştərisini quraşdırmaq və OpenSSH serverini avtomatik işə salmaq üçün konfiqurasiya etmək istəyirsinizsə, paylamadan asılı olaraq dəyişən aşağıdakı təlimatlara əməl edin.

Debian, Ubuntu və ya Linux Mint

$ sudo apt-get install openssh-server openssh-client

Debian əsaslı sistemlərdə, quraşdırıldıqdan sonra, OpenSSH yükləmə zamanı avtomatik olaraq başlayacaq. Nədənsə OpenSSH serveri sistemin işə salınması zamanı avtomatik işə düşmürsə, sistemin başlanğıcında açılışa açıq şəkildə ssh əlavə etmək üçün aşağıdakı əmri işlədə bilərsiniz.

$ sudo update-rc.d ssh default

Fedora və ya CentOS/RHEL 7$ sudo yum -y openssh-server openssh-clients quraşdırın $ sudo systemctl sshd xidmətini işə salın $ sudo systemctl sshd.service aktivləşdirin

CentOS/RHEL 6$ sudo yum -y openssh-server openssh-clients quraşdırın $ sudo xidməti sshd başladın $ sudo chkconfig sshd açıq

Arch Linux$ sudo pacman -Sy openssh $ sudo systemctl start sshd service $ sudo systemctl sshd.service aktivləşdir

OpenSSH serverinin qurulmasıOpenSSH serverini konfiqurasiya etmək istəyirsinizsə, /etc/ssh/sshd_config-də yerləşən bütün sistem konfiqurasiya faylını redaktə edə bilərsiniz.

Maraqlı ola biləcək bir neçə OpenSSH variantı var:

Varsayılan olaraq, sshd port 22-ni dinləyir və daxil olan ssh bağlantılarını dinləyir. ssh üçün standart portu dəyişdirməklə siz müxtəlif avtomatlaşdırılmış haker hücumlarının qarşısını ala bilərsiniz.

Maşınınızın birdən çox fiziki şəbəkə interfeysi varsa, hansının sshd ilə əlaqəli olduğunu yoxlamaq istəyə bilərsiniz, bunun üçün ListenAddress seçimindən istifadə edə bilərsiniz. Bu seçim daxil olan SSH-ni yalnız müəyyən bir interfeyslə məhdudlaşdırmaqla təhlükəsizliyi yaxşılaşdırmağa kömək edir.

HostKey /etc/ssh/ssh_host_key

HostKey seçimi şəxsi host açarının harada yerləşdiyini müəyyən edir.

PermitRootLogin nömrəsi

PermitRootLogin seçimi – kökün ssh vasitəsilə sistemə daxil olub-olmaması.

AllowUsers alice bob

AllowUsers seçimindən istifadə edərək, müəyyən Linux istifadəçiləri üçün ssh xidmətini seçici olaraq söndürə bilərsiniz. Siz boşluqlarla ayrılmış bir neçə istifadəçi təyin edə bilərsiniz.

/etc/ssh/sshd_config dəyişdirildikdən sonra ssh xidmətini yenidən başlatdığınızdan əmin olun.

Debian, Ubuntu və ya Linux Mint-də OpenSSH-ni yenidən başlatmaq üçün:

$ sudo /etc/init.d/ssh yenidən başladın

Fedora, CentOS/RHEL 7 və ya Arch Linux-da OpenSSH-i yenidən başlatmaq üçün:$ sudo systemctl sshd.service-i yenidən başladın

OpenSSH-ni CentOS/RHEL 6-da yenidən başlatmaq üçün:$ sudo xidməti sshd yenidən başladın

SSH-ə necə qoşulmaq olarLinux-dan SSH-ə qoşulur

Linux istifadəçilərinin əlavə proqramlar quraşdırmasına ehtiyac yoxdur.

Windows-dan SSH-ə qoşulma

Qonaqlardan gizlədilib

.Cygwin sadəcə bir SSH müştərisi deyil. Bu, bir çox Linux əmrlərini dəstəkləyən güclü bir birləşdiricidir. Məsələn, Cygwin SSL sertifikatları yaratmağı çox asanlaşdırır (Linux kimi). Windows-da öz imzası olan sertifikatlar yaratmaq üçün qavalla rəqs etməlisiniz. Cygwin cURL-dən istifadə etmək üçün çox rahatdır (ayrıca heç bir şey quraşdırmaq lazım deyil) və s. Windows-da komanda xətti və Linux proqramları olmayanlar Cygwin-də çıxış tapacaqlar.

Cygwin quraşdırmaq asandır. Gəlin gedək

Qonaqlardan gizlədilib

Və yükləyin

Qonaqlardan gizlədilib

Qonaqlardan gizlədilib

Kiçik bir fayl yüklənəcək - bu quraşdırıcıdır. Qrafik quraşdırıcı. Çox sayda variantı ehtiva etsə də, onların hamısı olduqca sadədir və bir çoxu digər qrafik quraşdırıcılardan tanışdır. Bir şey aydın deyilsə, sadəcə "Sonrakı" düyməsini basın. Bəlkə də yalnız aşağıdakı pəncərə qarışıqlığa səbəb ola bilər:

Quraşdırma üçün mövcud olan bütün elementlər burada təqdim olunur. Onları indi başa düşməyimiz lazım deyil. Çünki ən populyar olanlar artıq quraşdırma üçün qeyd olunub. Gələcəkdə bir şey çatışmırsa, sizə lazım olanı asanlıqla quraşdıra bilərsiniz.

SSH bağlantısı (Linux və Windows üçün ümumi)

Linux istifadəçiləri konsolu açır, Windows istifadəçiləri Cygwin yazır.

SSH-ə qoşulmaq üçün aşağıdakı məlumatlar lazımdır:

- IP və ya host adı

- port nömrəsi

- İstifadəçi adı

- istifadəçi parolu

Ssh 192.168.1.36

Aşağıdakıları görürəm

Alex@MiAl-PC ~ $ ssh 192.168.1.36 "192.168.1.36 (192.168.1.36)" hostunun həqiqiliyini müəyyən etmək mümkün deyil. ECDSA əsas barmaq izi SHA256:sIxZeSuiivoEQ00RAXpshxr50RAXPshl/istəyirsiniz. qoşulmağa davam edin ( Hə Yox)?

Ev sahibinə ilk dəfə qoşulduğum üçün o, tanımadığı bir hostdur. Məndən soruşurlar ki, davam etmək istəyirəm. Mən zəng edirəm bəli:

Xəbərdarlıq: "192.168.1.36" (ECDSA) məlum hostlar siyahısına daimi olaraq əlavə edildi. [email protected] parol:

Yaxşı, 192.168.1.36 host tanış hostlar siyahısına əlavə edildi. Məndən Alex istifadəçisi üçün parol tələb olunur. SSH ilə serverdə belə bir istifadəçi olmadığından, amma klikləyirəm Ctrl+C(sındırmaq üçün) və uzaq sistemin istifadəçi adı ilə birlikdə əmri daxil edin. İstifadəçi uzaq maşının ünvanından əvvəl daxil edilir və ünvandan @ simvolu ilə ayrılır. İngilis dilində @ simvolu at kimi oxunur və "in" kimi tərcümə edilə bilər. Bunlar. rekord [email protected]"192.168.1.36 maşınında mial istifadəçisi" kimi şərh edilə bilər.

Alex@MiAl-PC dəvəti mial@mint dəvəti ilə əvəz olundu. Bu o deməkdir ki, biz artıq uzaq maşındayıq, yəni artıq əlaqə yaratmışıq. Əgər bir port təyin etməlisinizsə (standartdan fərqlidirsə), o zaman port -p keçidindən sonra göstərilməlidir. Məsələn, bu kimi:

Ssh [email protected]-səh 10456

Qoşulduqdan sonra bizi belə bir şey qarşılayır:

Linux mint 3.16.0-4-amd64 #1 SMP Debian 3.16.7-ckt11-1 (24-05-2015) x86_64 Debian GNU/Linux sisteminə daxil olan proqramlar pulsuz proqram təminatıdır; hər bir proqram üçün dəqiq paylama şərtləri /usr/share/doc/*/copyright bölməsindəki fərdi fayllarda təsvir edilmişdir. Debian GNU/Linux, qüvvədə olan qanunun icazə verdiyi ölçüdə, TƏMİLLİ HEÇ BİR ZƏMANƏT VERİR. Son giriş: Çərşənbə axşamı 16 iyun 15:32:25 2015-ci il tarixindən 192.168.1.35

Buradan belə nəticə çıxır ki, uzaq maşın Linux Mint kernel 3.16, 64-bit versiyasıdır. Həmçinin vacib məlumat son giriş vaxtı və əlaqənin yarandığı IP ünvanıdır. Əgər vaxt və İP sizə tanış deyilsə və yeganə istifadəçi sizsinizsə, o zaman sisteminiz təhlükədədir və siz müvafiq tədbirlər görməlisiniz.

Harada olduğumuza və kim olduğumuza əmin olmaq üçün bir neçə əmr yazaq: pwd, [B]name -a və s.:

Sessiyanı bitirmək üçün (çıxış) yığın

Və ya klikləyin Ctrl+D.

Parol daxil etmədən SSH-ə daxil olun

Birincisi, bu, daha rahatdır. İkincisi, daha təhlükəsizdir.

Əvvəlcə rsa açarlarını yaratmalıyıq. Əgər siz Linux istifadəçisisinizsə, yaxşısınız. Əgər siz Windows istifadəçisisinizsə, amma mənim məsləhətlərimə qulaq asmadınız və PuTTY-ni seçdinizsə, deməli probleminiz var və onu necə həll edəcəyinizi özünüz düşünün. Əgər Cygwin varsa, deməli hər şey qaydasındadır.

Uzaq sistemə daxil ola bilmisinizsə, sistemdən çıxın. Bundan sonra yazın

Ssh-keygen -t rsa

Bizdən fayl adı tələb olunur, heç nə daxil etməyimizə ehtiyac yoxdur, standart ad istifadə olunacaq. O, həmçinin parol tələb edir. parolu daxil etmirəm.

İndi uzaq maşında .ssh kataloqu yaratmalıyıq. Komandanın uzaq bir maşında yerinə yetirilməsi aşağıda müzakirə olunacaq. Hələlik IP ünvanını və istifadəçi adını özünüzlə dəyişməyi unutmadan əmri kopyalayın:

Ssh [email protected] mkdir.ssh

İndi id_rsa.pub faylının məzmununu uzaq maşına köçürməliyik. Bunu etmək çox asandır (məlumatları özünüzə dəyişdirməyi unutmayın):

Pişik .ssh/id_rsa.pub | ssh [email protected]"pişik >> .ssh/authorized_keys"

İndi biz sadəcə daxil oluruq və onlar bizdən daha heç bir parol istəmirlər. Və indi həmişə belə olacaq.

Qabıq sessiyası yaratmadan uzaq serverdə əmrlərin yerinə yetirilməsi

Uzaq sistemdə qabıq sessiyasını açmaqla yanaşı, ssh uzaq sistemdə fərdi əmrləri yerinə yetirməyə də imkan verir. Məsələn, remote-sys adlı uzaq hostda ağac əmrini işə salmaq və nəticələri yerli sistemdə göstərmək üçün bunu etməlisiniz:

Ssh remote-sys ağacı

Mənim əsl nümunəm:

Ssh [email protected] ağac

Bu texnikadan istifadə edərək, uzaq sistemdə ls əmrini işə salmaq və çıxışı yerli sistemdəki fayla yönləndirmək kimi maraqlı işlər görə bilərsiniz:

Ssh remote-sys "ls *" > dirlist.txt

Həqiqi nümunə:

Ssh [email protected]"ls *" > dirlist.txt cat dirlist.txt

Yuxarıdakı əmrdəki tək dırnaqlara diqqət yetirin. Bunun səbəbi, biz yerli maşında yolun genişləndirilməsini istəmirik; çünki uzaq bir sistemdə bu icraya ehtiyacımız var. Həmçinin, əgər standart çıxışı uzaq maşındakı fayla yönləndirmək istəsək, yönləndirmə bəyanatını və fayl adını tək dırnaq işarələri içərisində qoya bilərik:

Ssh remote-sys "ls * > dirlist.txt"

Standart çıxışın yerli maşından ssh vasitəsilə uzaq maşına ötürülməsiƏmrləri yerinə yetirmək üçün eyni dərəcədə maraqlı bir seçim bir az daha yüksəkdir:

Pişik .ssh/id_rsa.pub | ssh [email protected]"pişik >> .ssh/authorized_keys"

- Pişik əmri yerli maşında yerləşən .ssh/id_rsa.pub faylının məzmununu sətir-sətir oxuyur və göstərir.

- | (boru) standart çıxışda görünəcəkləri başqa əmrə ötürür.

- Ona ötürülən sətirləri emal edəcək komanda əvəzinə uzaq sistemlə əlaqə qurulur (ssh [email protected]).

- Uzaqdan sistem pişik >> .ssh/authorized_keys əmrinin verildiyi xətləri qəbul edir. Bunlar. standart çıxışın məzmunu uzaq maşında yerləşən .ssh/authorized_keys faylına sətir-sətir yazılır.

Növbəti hiylə iki Linux kompüterini tələb edir. Təəssüf ki, hətta Cygwin də bu hiylənin öhdəsindən gələ bilmir. Bundan əlavə, hər iki Linux sistemində qrafik istifadəçi interfeysi olmalıdır.

SSH ilə tunel

SSH vasitəsilə uzaq bir host ilə əlaqə qurulduqda baş verən digər şeylər arasında yerli və uzaq sistemlər arasında formalaşan şifrəli tunelin yaradılmasıdır. Tipik olaraq, bu tunel yerli maşında yazılmış əmrlərin uzaq maşına etibarlı şəkildə ötürülməsini və nəticənin də etibarlı şəkildə geri göndərilməsini təmin etmək üçün istifadə olunur.

Bu əsas funksionallığa əlavə olaraq, SSH protokolu yerli və uzaq sistemlər arasında bir növ VPN (virtual özəl şəbəkə) yaradaraq, əksər trafik növlərini şifrəli tunel vasitəsilə göndərməyə imkan verir.

Bəlkə də bu xüsusiyyətlərdən ən çox istifadə olunanı X Window sistemlərinin trafikini yayımlamaq qabiliyyətidir. X serveri işləyən sistemdə (bunlar qrafik istifadəçi interfeysinə malik maşınlardır) uzaq sistemdə X müştəri proqramını (qrafik proqram) işə salmaq və onun lokal sistemdə işinin nəticələrini görmək mümkündür. Bunu etmək asandır. Məsələn, mən uzaq host remote-sys-ə qoşulmaq istəyirəm və onun üzərində xload proqramını işə salmaq istəyirəm. Eyni zamanda mən bu proqramın qrafik çıxışını yerli kompüterdə görə biləcəyəm. Bu belə edilir:

Ssh -X uzaqdan sistem xload

Həqiqi nümunə:

Ssh -X [email protected] gedit

Bunlar. SSH -X açarı ilə başlayır. Və sonra proqram sadəcə başlayır. Ekran görüntüsünə baxın.

Mən Kali Linux-dayam. SSH vasitəsilə uzaq kompüterə uğurla daxil oldum. Bundan sonra gedit proqramını işə saldım. Bu proqram hətta Kali Linux-da olmaya bilər, lakin o, mütləq Linux Mint-dədir, mənim qoşulduğum şey budur. Mən bu proqramın nəticəsini ekranda görə bilirəm, sanki proqram lokal olaraq işləyir. Ancaq yenə də bunu başa düşməyinizi istəyirəm, yerli kompüterdə işləyən gedit proqramı yoxdur. Əgər mən gedit-in nəticəsini (və ya bu şəkildə açılmış hər hansı başqa proqram) saxlamaq istəsəm, məlum olur ki, o, uzaq kompüterin mühitində işləyir, onun fayl sistemini görür və s. qrafik interfeysdən istifadə edərək uzaq kompüter.

Şəkili bütün masaüstündən necə köçürəcəyinizi daha sonra eyni məqalədə, "VNC-ni SSH vasitəsilə necə konfiqurasiya etmək olar" bölməsində öyrənəcəksiniz.

Bəzi sistemlərdə bu hiylə -X seçimi əvəzinə -Y seçimindən istifadə etməyi tələb edir.

Uzaq kompüterdən kopyalama (scp və sftp)

scp

OpenSSH paketinə həmçinin faylları şəbəkə üzərindən köçürmək üçün şifrələnmiş SSH tunelindən istifadə edən iki proqram daxildir. İlk proqram - scp(“təhlükəsiz surət”) - faylları kopyalamaq üçün oxşar cp proqramı kimi daha tez-tez istifadə olunur. Ən nəzərə çarpan fərq odur ki, faylın mənbəyi uzaq host, sonra iki nöqtə və faylın yeri ola bilər. Məsələn, əgər biz yerli sistemimizin cari iş kataloqunda document.txt adlı sənədi ev kataloqumuzdan remote-sys-ə köçürmək istəsək, bunu edə bilərik:

Scp remote-sys:document.txt . sənəd.txt 100% 177 0.2KB/s 00:00

Həqiqi nümunə:

# əgər varsa yerli maşındakı faylı silin rm dirlist.txt # uzaq maşında fayl yaradın ssh [email protected]"ls * > dirlist.txt" # onun ssh olub olmadığını yoxlayın [email protected]"ls -l" # onu yerli maşın scp-ə kopyalayın [email protected]:dirlist.txt. # onun məzmununu yoxlayın cat dirlist.txt

sftpB-yə daxil olduqda faylı B-dən A-ya köçürmək üçün:

scp /path/to/file username@a:/path/to/destination

A-ya daxil olduqda faylın B-dən A-ya kopyalanması:

scp username@b:/path/to/file /path/to/destination

Faylları SSH üzərindən köçürmək üçün ikinci proqramdır sftp. Adından da göründüyü kimi, bu, təhlükəsiz bir ftp proqramının dəyişdirilməsidir. sftp orijinal ftp proqramı kimi işləyir. Bununla belə, aydın mətn göndərmək əvəzinə, şifrələnmiş SSH tunelindən istifadə edir. Sftp-nin ftp-dən əhəmiyyətli üstünlüyü ondan ibarətdir ki, o, uzaq hostda işləyən FTP serverini tələb etmir. Bu, yalnız bir SSH server tələb edir. Bu o deməkdir ki, SSH müştərisi ilə qoşulan hər hansı bir uzaq maşın FTP kimi server kimi də istifadə edilə bilər. Budur bir nümunə sessiya:

Alex@MiAl-PC ~ $ sftp [email protected] 192.168.1.36-a qoşulub. sftp> ls dirlist.txt newfile.txt nfile.txt temp Videolar Sənədlər Yükləmələr Şəkillər Musiqi Ümumi İş masası Şablonları sftp> lls dirlist.txt nfile.txt sftp> ls temp temp/TakeMeHome sftp> cd temp/ sftp> Geting / TakeMeho mial/temp/TakeMeHome-dan TakeMeHome-a sftp>bye

SFTP protokolu Linux paylamalarında tapıla bilən bir çox qrafik fayl menecerləri tərəfindən dəstəklənir. Həm Nautilus (GNOME) həm də Konqueror (KDE) istifadə edərək, biz keçid çubuğuna sftp:// ilə başlayan URI-ləri (linkləri) daxil edə və SSH serveri ilə işləyən uzaq sistemdə yerləşən fayllarla işləyə bilərik.

Salam! Məni sual maraqlandırır: İnternet vasitəsilə SSH vasitəsilə ev kompüterinizə necə qoşulmaq olar. Evdə quraşdırılmış FreeSSHd serverim var. Mən başa düşdüyüm kimi, mən bir şəkildə xarici IP-də 22 portunu açmalıyam?

Bəli, ehtiyac tez-tez yaranır. Mən o məqalədə çox şeylər haqqında danışdım, amma burada yalnız SSH haqqında danışacağıq, çünki Aleks bizə bu fürsəti nəzakətlə təqdim etdi. Bundan əlavə, mən özüm SSH ilə inanılmaz dərəcədə maraqlanıram və burada da Windows-da ... mmm.

SSH nədir və nə üçün lazımdır?

Məsələ ondadır ki, SSH-dir S təhlükəsiz SH ell. İdarəetmə qabığına təhlükəsiz giriş üçün protokol. Buna görə də, o, xüsusi olaraq komanda xəttinə girişi təmin edir, çünki Shell kimi tərcümə olunur qabıq və burada mənada mətn nəzarət qabığı. Lakin ümumilikdə bu protokol onun daxilində və şifrələnmiş formada istənilən digər trafikin keçməsinə imkan verməsi ilə diqqət çəkir. Beləliklə, təhlükəsiz fayl sistemi əlaqə protokolu SFTP adlanır və SSH üzərində işləyir. Ancaq o, tamamilə hər hansı digər əlaqəni tunel edə bilər - istər HTTP, istərsə də RDP. Əslində, "diz üstə VPN" olduğu ortaya çıxır.

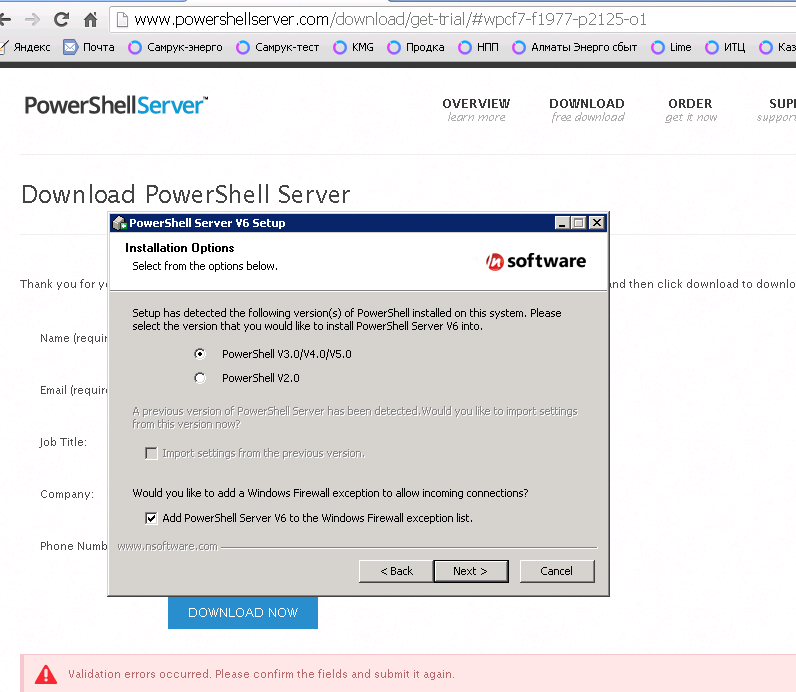

Burada Aleks artıq işin yarısını görüb; o, öz ev kompüterində FreeSSHd quraşdırıb işə salıb. Bu, SSH vasitəsilə Windows-a qoşulmağa imkan verir. Bu halda “icazə verir” çox güclü şəkildə deyilir. Çünki bu həll bir şəkildə Windows-da işləyir. Birincisi, onun layiqli mətn interfeysi yoxdur - idarəetmə üçün əmr xətti.

Ən azı adi bir - cmd - uzaqdan idarə olunan maşınla az iş görməyə imkan verir. Powershell də var - bu daha müasir və güclü bir həlldir. Freesshd sizə konsolu powershell-ə dəyişməyə imkan verir, lakin mən ona qoşula bilmədim. Mən CMD-yə qoşuldum - lakin o, tamamilə yararsızdır:

İkincisi, FreeSSHd vəziyyətində mən Windows kompüterinə hətta yerli şəbəkə vasitəsilə də qoşula bilmədim, İnternet vasitəsilə əlaqə saxlamağı da unutmadım. Daha doğrusu, qoşulmaq mümkündür, lakin xidmət donur və çökür, Windows hostunu bu şəkildə idarə edə bilməyəcəksiniz.

Buna görə də güman edirəm ki, Aleksin Windows-da fayl sisteminə qoşulmaq və ya SSH üzərindən nəyisə proxy edərək VPN kimi istifadə etmək üçün ssh serverinə ehtiyacı var idi. FreeSSHd-nin buna icazə verəcəyinə şübhəm olsa da. Çünki üçüncüsü: o, hətta parametrləri saxlamır, xidməti yenidən başlatdığınız zaman hər şey səhv gedir. Ümumiyyətlə, həqiqətən ümid edirəm ki, Aleks şərhlərdə bizə bunun nə üçün lazım olduğunu söyləyəcək.

Windows-da SSH-ni başqa necə işlədə bilərsiniz?

Daha işlək bir həll var - Powershelserver. Onun da səhvləri olsa da, ən azı qəzaya uğramır. Buna görə də SSH vasitəsilə Windows serverlərinə qoşulmaq üçün ondan istifadə etməyi məsləhət görərdim.

Birincisi, qəza olmadan sabit işləyir. Və onun vasitəsilə həqiqətən də powershell vasitəsilə pəncərələri idarə edə bilərsiniz.

Bütün parametrlər normal saxlanılır. Eyni funksiyalar FreeSSHd-də olduğu kimi mövcuddur və daha çox - siz SCP-dən istifadə edə bilərsiniz - bu, faylları SSH üzərindən köçürməkdir.

Ancaq ən qəşəng şey konsoldur! İşləyir, cənablar!

İstifadəçiləri əlavə etməklə heç bir təlaş olmadan asanlıqla qoşuldum (bunu freesshd-də etmək lazımdır). Və marşrutlaşdırma cədvəlinə baxmaq üçün sadə əmr mükəmməl işlədi və lazımi məlumatları verdi. Netstat -rn-ə baxmaq istəyəndə Frisssh mənim üçün “düşdü”

Burada həqiqətən rus simvollarının göstərilmədiyini görə bilərsiniz. Beləliklə, bizimlə qurmaq asandır, mən sadəcə powershellserver-də lazım olan kodlaşdırmanı təyin etdim, yenidən başladın, yenidən qoşulun...

Powershellserver-də Kodlaşdırmanın qurulması

İndi bizdə tam SSH var və konsol vasitəsilə Windows-u tam idarə edə bilərik.

Microsoft öz SSH həllini yaradacaq

Yeri gəlmişkən, Microsoft hələ yayda inkişaf edəcəyini elan etdi doğma Windows-un yeni versiyalarında Powershell üçün SSH dəstəyi. Habré və pcweek-də (və daha çox) xəbər elanları var. Buna görə də, biz yalnız bu əlamətdar hadisəni səbirsizliklə gözləyə bilərik, çünki bu, həqiqətən də iş üçün bir irəliləyiş olacaqdır. heterojen şəbəkələr.

Digər funksiyaları - sftp və scp-ni yoxlamadım, amma nədənsə əminəm ki, onlar da əla işləyəcəklər.

SSH portunu xaricdən necə açmaq olar?

Beləliklə, bu məqalənin ilk növbədə hansı sirrdən başladığına gəldik. Oxucunun sualına cavab verim.

Router və ya modemdə port yönləndirmə

Kənardan bir kompüterə qoşulmaq üçün həqiqətən NAT etməlisiniz və ya müəyyən bir vəziyyətdə . Bunu necə etmək şlüz kimi istifadə olunan cihazdan asılıdır. Bu ADSL modem və ya . Əksər hallarda, cihazınız üçün ətraflı təlimatları "port yönləndirilməsi" kimi sorğular vasitəsilə asanlıqla tapmaq olar cihaz_modeli" və ya "port yönləndirilməsi cihaz_modeli»

Zyxel Keenetic Lite ev marşrutlaşdırıcımda belə görünür:

Linksys WAG200G yönləndiricisinin funksionallığı ilə ADSL modemdə belə görünür:

Bundan əlavə, bəzi provayderlərlə bu texniki cəhətdən mümkün olmaya bilər, çünki onlar "ağ" təmin etmirlər.

SSH tunelindən istifadə edərək portun uzaq serverə yönləndirilməsi

Bu halda, SSH vasitəsilə qoşulmağın yeganə yolu yerli Windows maşınından (SSH vasitəsilə qoşulmaq istədiyimiz eyni) uzaq serverədir. Bu halda, İnternetdəki bəzi serverlərə SSH girişiniz olmalıdır.

"Tərs" SSH tunelinin qurulması

Bu cür yönləndirmə sadə SSH müştəri Putty istifadə edərək asanlıqla edilə bilər (həmçinin var) Sonra yönləndirilmiş port vasitəsilə bu çox uzaq serverə qoşula bilərsiniz.

Yaxşı, Windows SSH portunu dünya ilə bölüşmək lazımdırsa, əks tunel parametrlərində təyinat olaraq ip_server:3322-ni təyin etmək kifayətdir. Bu serverə girişin olduğu hər yerdən SSH vasitəsilə Windows-a qoşula biləcəksiniz.

Portun düzgün yönləndirildiyini necə yoxlamaq olar?

Çox sadə. Açıq olub olmadığını yoxlamaq lazımdır. SSH vəziyyətində, açıq port öz versiyası haqqında bir mesajla cavab verəcəkdir. Portu yoxlamağın ən sadə yolu telnet yardım proqramıdır.

Sadəcə əmr satırına boşluqlarla ayrılaraq yazın:

telnet domain_və ya_IP portu

Port mövcuddursa, belə bir şey görəcəksiniz:

Port varsa SSH cavabı

Əgər port nədənsə əlçatmazdırsa, siz "bağlantıdan imtina edilib" və ya "bağlantı vaxt aşımı"nı görəcəksiniz. Birinci halda, bu, ani olacaq və limanın bir firewall tərəfindən bağlanması deməkdir.

İkinci halda, o, "asmaq" kimi görünəcək və bir neçə dəqiqəyə qədər davam edə bilər - telnet müştərisi əlaqə yaratmağa çalışacaq. Bu, həm də bir firewall tərəfindən bloklanma demək ola bilər, lakin fərqli bir növüdür. Ya sadəcə olaraq göstərilən host əlçatmazdır, ya da üzərindəki port bağlıdır.

Telnet vasitəsilə qoşula bildinizsə, Ctrl+] düymələr kombinasiyasını basın və daxil edin çıxmaq, sonra daxil edin. Əks halda, sessiyanı dayandıra bilməyəcəksiniz və hələ də ehtiyacınız varsa, yeni konsol pəncərəsi açmalı olacaqsınız.

Bu məqalə tamamlanmamış kimi qeyd olunur. Məqalənin sonundakı qeydə baxın.

Bu məqalə Ubuntu-da təhlükəsiz terminalın (təhlükəsiz qabıq) müştəri və serverinə, onların konfiqurasiyasına və istifadəsinə həsr edilmişdir. SSH yüksək dərəcədə əlaqə təhlükəsizliyi ilə kompüterə uzaqdan giriş əldə etməyə imkan verən xüsusi şəbəkə protokoludur. ssh protokolu haqqında daha çox oxuya bilərsiniz.

Əməliyyat prinsiplərinin və istifadə olunan tətbiqlərin təsviri

Əsasən, SSH iki proqram şəklində həyata keçirilir - SSH server və SSH müştəri.Ubuntu SSH müştəri və serverin pulsuz tətbiqindən istifadə edir - OpenSSH. Qoşularkən müştəri serverlə avtorizasiya prosedurundan keçir və onlar arasında şifrələnmiş əlaqə qurulur. OpenSSH serveri həm ssh1, həm də ssh2 protokolları ilə işləyə bilər. Ssh1 protokolu hazırda etibarsız hesab olunur və onun istifadəsi çox tövsiyə olunur. Mən qəsdən protokolun müxtəlif texniki təfərrüatlarını buraxıram, çünki bu təlimatın əsas məqsədi onun konfiqurasiyasını və istifadəsini təsvir etməkdir. İnternetdə protokolun özü, onun işləmə prinsipləri, şifrələmə alqoritmləri və s. haqqında çoxlu məqalələr var, məsələn, bu barədə ətraflı oxuya bilərsiniz.

Quraşdırma

Yüklemek OpenSSH Terminaldan əmrdən istifadə edə bilərsiniz:

sudo apt-get install sshssh metapaketində həm müştəri, həm də server var, lakin bu, çox güman ki, yalnız serveri quraşdıracaq, çünki müştəri artıq defolt olaraq Ubuntu-ya daxil edilib.

Server Tuning

Quraşdırarkən, SSH server avtomatik olaraq başlanğıca əlavə olunur. Əmrlərdən istifadə edərək onun başlamasına, dayandırılmasına və ya yenidən başlamasına nəzarət edə bilərsiniz:

sudo xidməti ssh stop| start| yenidən başlamaqSSH serveri üçün əsas konfiqurasiya faylı /etc/ssh/sshd_config faylıdır və onu yalnız super istifadəçi oxuya və ya redaktə edə bilər. Bu fayla edilən hər dəyişiklikdən sonra belə dəyişiklikləri tətbiq etmək üçün ssh serverini yenidən başlatmalısınız.

Ubuntu-da standart SSH server konfiqurasiyasına nümunə:

# Rus # # şərhləri ilə açıq ssh server konfiqurasiyasına nümunə..2010. # # # # # # Konvensiyalar: # # "Defolt" dedikdə, # # direktiv açıq şəkildə göstərilmədikdə sshd davranışını nəzərdə tuturuq. Qeyd etmək lazımdır ki, Ubuntu # #-da sshd_config faylı artıq bir sıra parametrləri ehtiva edir ki, # # xüsusi olaraq Ubuntu üçün standart parametrlərdir. # # Belə parametrlər bu faylda göstərilmişdir. # # ############################################### ############################ Ünvan/port parametrləri və s. ################################################# # ##################### # # ## Port ##################### ### ############################# # # # Port istifadə olunur. Bir neçəsini göstərə bilərsiniz, məsələn: # # Port 22 # # Port 23 # # Port 24 # # Qeyri-standart portdan istifadə etmək tövsiyə olunur, çünki # # standartı tez-tez botlar tərəfindən potensial # # dəliklər üçün skan edilir. Ünvan vasitəsilə # # qeyd edilərsə buraxıla bilər. Həmçinin ListenAddress parametrinə baxın. # # # Port 22 # # ## ListenAddress ####################################### ### # # # Serverin dinlədiyi şəbəkə ünvanı. Ünvan # # belə yazıla bilər: # # ListenAddress host|IPv4_addr|IPv6_addr # # ListenAddress host|IPv4_addr:port # # ListenAddress :port # # Heç bir port göstərilməyibsə, sshd bu ünvana, # # isə bu ünvana qulaq asacaq. Port seçimində göstərilən port. Əgər # # port göstərmədən ListenAddress istifadə edəcəksinizsə, # # Port seçimi ListenAddress seçimindən əvvəl olmalıdır. Əgər # # göstərilməyibsə, defolt olaraq bütün yerli # # ünvanları dinləyir. Bir neçə ünvan təyin edə bilərsiniz. # # # ## ÜnvanAilə ########################################### # # # Sshd tərəfindən hansı IP ünvanı ailəsinin # # istifadə edilməsini təyin edir. Mümkün seçimlər: # # “hər hansı” - hər hansı # # “inet” (yalnız IPv4) # # “inet6” (yalnız IPv6) # # Defolt - “hər hansı”. # ÜnvanFamily inet # # ## UseDNS ######################################## # ####### # # # Sshd-nin host adını yoxlamalı olub-olmamasını müəyyən edir və # # müştəri tərəfindən göndərilən IP ünvanını DNS-dən alınan # # ilə yoxlamaq üçün həmin host adından istifadə edir. # # Defolt dəyər “bəli”dir. # # ############################################### ######################### İstifadəçi giriş parametrləri #################### ################################################# ### # # # İstifadəçiyə icazə vermək/icazə verməmək # # DenyUsers, AllowUsers, DenyGroups və AllowGroups direktivləri ilə müəyyən edilir. # # bu halda, çek zəncir boyunca yuxarıdan aşağıya doğru gedir: # # ## DenyUsers ## # # || # # ## İstifadəçilərə icazə verin ## # # || # # ## Qrupları rədd edin ## # # || # # ## AllowGroups ## # # Yalnız istifadəçi və qrup adları qəbul edilir, rəqəmli # # identifikatorları (UserID) tanınmır. # # boşluqla ayrılmış bir neçə istifadəçinin/qrupun növbə ilə # # düzgün qeydi. Əgər user@host formasında yazılıbsa, # # istifadəçi və host ayrı-ayrılıqda yoxlanılır, bu # # müəyyən istifadəçilərə # # müəyyən hostlardan girişi məhdudlaşdırmağa imkan verir. Yadda saxlamaq lazımdır ki, # # DenyUsers və AllowUsers direktivləri parametr kimi istifadəçinin # # adını, DenyGroups və AllowGroups isə # # qrupun adını alır. İstifadəçi və qrup adlarını qeyd etmək üçün formalar haqqında daha çox # # məlumat üçün man ssh_config-də NÜMUNƏLƏR-ə baxın. # # # ## İstifadəçiləri rədd edin ########################################### ### # # # sshd istifadə edə bilməyən İSTİFADƏÇİLƏRİN SİYAHISI. # # Defolt - qeyd olunmayıb = heç kim qadağan olunmayıb. Bunlar. əgər burada # # istifadəçi göstərilibsə, o zaman ssh serverinə # # girişi rədd ediləcək. # # # ## İstifadəçilərə icazə verin ########################################### ## # # # sshd istifadə edə bilən İSTİFADƏÇİLƏRİN SİYAHISI, # # Defolt olaraq - göstərilməyib = hamıya icazə verilir. Bunlar. əgər # # ən azı bir istifadəçi göstərilibsə, # # serverinə ssh girişi yalnız həmin istifadəçi üçün əlçatandır. # # # ## Qrupları rədd edin ########################################### ## # # # sshd tərəfindən istifadə edilməməli olan QRUPLARIN SİYAHISI. # # Defolt - qeyd olunmayıb = heç bir qrup qadağan deyil. # # Yəni ən azı bir qrup göstərilibsə, bu qrupa daxil olan # # istifadəçilərin ssh # # serverinə girişi rədd ediləcək. # # # #Qruplara icazə verin ########################################## # # # # sshd-nin istifadə edə bildiyi QRUPLARIN SİYAHISI. # # Defolt - qeyd olunmayıb = hamıya icazə verilir. Bunlar. əgər # # ən azı bir qrup göstərilibsə, onda yalnız ona daxil olan istifadəçilərin# # ssh serverinə giriş icazəsi veriləcək.# # # ################## # ################################################ ### Bağlantı statusunu təyin edən seçimlər ######################################## ####### ######################## # # ## TCPKeepAlive ############# ######### ######################## # # Sistemin müştəriyə TCP mesajları göndərməsinin lazım olub olmadığını göstərir # # əlaqəni qorumaq üçün. Bu paketləri göndərsəniz, # # əlaqənin pozulduğunu müəyyən edə bilərsiniz. Bununla belə, bu # # o deməkdir ki, # # anlıq marşrut kəsilməsi zamanı əlaqə pozula bilər və # # bu bəziləri üçün çox bezdiricidir. Digər tərəfdən, əgər # # belə mesajlar göndərilməsə, serverdəki seanslar # # qeyri-müəyyən müddətə davam edə, “xəyal” istifadəçiləri # # yarada bilər və server resurslarını yeyir. Varsayılan dəyər “bəli”, # # yəni. belə mesajlar göndərin. # # belə mesajların göndərilməsini söndürmək üçün dəyəri “yox” olaraq təyin edin. Əvvəllər bu # # seçim KeepAlive adlanırdı. Qeyd etmək lazımdır ki, # # bağlantısının statusunu yoxlamaq üçün daha təhlükəsiz yollar var (aşağıya bax). # # # TCPKeepAlive bəli # # ## ClientAliveCountMax ##################################### # # # sshd # # müştəridən heç bir cavab almadan ard-arda göndərdiyi müştərilərə mesajların sayını təyin edir. Əgər həddə çatarsa və # # müştəri cavab verməzsə, sshd # # ssh sessiyasını dayandıraraq müştəri ilə əlaqəni kəsəcək. Qeyd etmək lazımdır ki, belə # # mesajların istifadəsi TCPKeepAlive direktivindən tamamilə fərqlidir. # # Müştərilərə/müştərilərdən gələn mesajlar şifrələnmiş # # kanalı vasitəsilə göndərilir və buna görə də saxtakarlığa həssas deyildir. # # TCPKeepAlive mesajları saxtakarlığa həssasdır. Müştərinin canlı # # mexanizmi, server və müştərinin əlaqənin nə vaxt qeyri-aktiv olduğunu bilmək üçün # # lazım olduğu hallarda xüsusilə dəyərlidir. Defolt # # dəyəri 3-dür. ClientAliveInterval # # 15-ə təyin olunarsa və ClientAliveCountMax # # defolt olaraq buraxılarsa, cavab verməyən müştərilər təxminən # # 45 saniyədən sonra əlaqəsi kəsiləcək. Bu direktiv yalnız # # ssh2 protokolu üçün işləyir. # # # ## ClientAliveInterval ####################################### # # # Dəstlər saniyə ilə vaxt intervalı. Əgər # # bu interval ərzində müştəri ilə əlaqə yoxdursa, sshd # # müştəridən # # cavabını tələb edən şifrəli kanal üzərindən mesaj göndərir. Standart 0-dır, yəni. # # belə mesajlar göndərməyin. Bu direktiv # # yalnız ssh2 protokolu üçün işləyir. # # ############################################### ############################ Ümumi autentifikasiya variantları ################## ################################################# ######## # # ## Authorized KeysFile #################################### # # # # İstifadəçilərin autentifikasiyası üçün istifadə edilən # # ictimai açarları olan faylı təyin edir. # # direktivində # # əlaqənin qurulması prosesi zamanı daxil edilən %M formasının tokenləri ola bilər. # # Aşağıdakı işarələr müəyyən edilmişdir: # # %% - hərfi "%" ilə əvəz edilmişdir # # %h - təsdiqlənmiş istifadəçinin ev kataloqu # # ilə əvəz edilmişdir # # %u - autentifikasiya edilmiş istifadəçinin adı ilə əvəz edilmişdir # # Beləliklə, açar faylı mütləq şəkildə # # (yəni açarları olan bir paylaşılan fayl) və istifadəçidən asılı olaraq # # dinamik olaraq təyin edilə bilər (yəni hər istifadəçi üçün bir # # fayl). # # Defolt “.ssh/authorized_keys”dir. # # İstifadəçinin əsas qovluğundakı açar faylı üçün nümunə: # # AuthorizedKeysFile %h/.ssh/authorized_key # # Paylaşılan fayl üçün nümunə: # # AuthorizedKeysFile /etc/ssh/authorized_keys # # Səlahiyyətli_açarlar faylının təsvirinə baxın. daha # # məlumat. # # # ## ChallengeResponseAuthentication ############################ # # # Çağırış-cavab autentifikasiyasına icazə verilib-verilmədiyini müəyyən edir # # ). login.conf saytından bütün # # autentifikasiya növləri dəstəklənir. Defolt olaraq "bəli", # # yəni. icazə verin. # # Ubuntu-da - təhlükəsizlik səbəbi ilə deaktiv edilib. # # # ChallengeResponseAuthentication no # # ## HostbasedUsesNameFromPacketOnly ########################## # # Serverin müştərinin host adını necə əldə etməsini müəyyən edir # # nə zaman host yoxlamasına əsaslanan autentifikasiya sxemi. # # Əgər "bəli" olaraq təyin edilərsə, sshd # # ~/.shosts, ~/.rhosts və ya /etc/hosts.equiv fayllarında uyğunluğu yoxlayarkən müştəri tərəfindən verilən host adından istifadə edəcək. # # (əks DNS həllini həyata keçirir) Əgər "no" # # olaraq təyin edilərsə - sshd adı TCP bağlantısının özündən həll edəcək. # # Defolt "yox"dur. # # # ## IgnoreRhosts ########################################### # # # Host əsaslı autentifikasiyada .rhosts və .shosts fayllarının # # istifadəsinin qarşısını alır. # # (RhostsRSAAauthentication və ya Hostbased Authentication). # # /etc/hosts.equiv və /etc/ssh/shosts.equiv faylları hələ də # # istifadə olunur. # # Defolt "bəli"dir. # # # IgnoreRhosts bəli # # ## IgnoreUserKnownHosts ################################### # # # # # host əsaslı autentifikasiya prosesi # # (RhostsRSAAuthentication və ya HostbasedAuthentication) zamanı sshd-nin # # "məlum hostlar" faylı ~/.ssh/known_hosts istifadəçisini nəzərə almamalı olub-olmadığını göstərir. # # Defolt "yox"dur. # # # ## Qara siyahıya salınmış açarlara icazə verin ################################### # sshd-nin qəbul edilib-edilmədiyini göstərir açarlar qara siyahıya salınmış # # kimi (məlum olan # # açarlar (bax: ssh-vulnkey)). Əgər "bəli" - # # autentifikasiya cəhdləri bu cür açarlarla qeydə alınacaq və qəbul ediləcək, "yox" olaraq təyin edilsə - # # autentifikasiya cəhdləri rədd ediləcək. # # Defolt "yox"dur. # # # ## Boş Parollara İcazə verin ####################################### # paroldan istifadə etməklə autentifikasiyaya icazə verildiyi halda, # # boş parol ilə girişin mümkün olub olmadığını göstərir. # # Defolt "yox"dur. # # # PermitEmptyPasswords no # # ## PermitRootLogin ################################################## # # # # Superuser # # (kök) kimi ssh girişinin mümkün olub olmadığını göstərir. Aşağıdakı dəyərləri qəbul edə bilər: # # “bəli” - super istifadəçi daxil ola bilər. # # cari qlobal autentifikasiya sxemi tətbiq edilir. # # # # "parolsuz" - super istifadəçi daxil ola bilər. # # Bunun üçün parol identifikasiyası deaktiv ediləcək. # # # # “yalnız məcburi əmrlər” - super istifadəçi açıq açara əsaslanan # # autentifikasiyasından və # # yalnız yerinə yetirilməsi tələb olunan əmri keçdiyi halda daxil ola biləcək. # # Bu, hətta normal (yəni ssh vasitəsilə deyil) # # super istifadəçi girişi qeyri-aktiv olduqda belə ehtiyat nüsxələri yaratmaq üçün faydalıdır. Superuser üçün bütün digər # # autentifikasiya üsulları bloklanacaq.# # # # “yox” - super istifadəçi # # daxil olmaq üçün ssh istifadə edə bilməz. # # # # Defolt dəyər “bəli”dir. # # # PermitRootLogin bəli # # ## Protokol ####################################### ####### # # # sshd-nin hansı protokoldan istifadə etməsini müəyyənləşdirir. # # '1' və '2' mümkün dəyərləri müvafiq olaraq ssh1 və ssh2 # #-dir. Sinxron yazmaq mümkündür, bu halda # # dəyərlər vergüllə ayrılmalıdır. # # Defolt “2.1”dir. # # Qeyd etmək lazımdır ki, # # qeydlərindəki protokolların sırası prioriteti müəyyən etmir, çünki müştəri server tərəfindən təklif edilən bir neçə protokoldan hansının # # istifadə edəcəyini seçir."2,1" girişi "1,2" girişi ilə tamamilə eynidir. # # # Protokol 2 # # ## İstifadə edinPAM ####################################### ######### # # # PAM interfeysini aktivləşdirir (Pluggable Authentication Module # # interface). "Bəli" olaraq təyin edilərsə, sessiya və hesab modulunun işlənməsindən başqa # # bütün autentifikasiya növləri # # PAM autentifikasiyası həyata keçiriləcək # # problem-cavab əsasında istifadə olunur (ChallengeResponseAuthentication və # # PasswordAuthentication) Çünki # # PAM-da çağırış-cavab identifikasiyası ümumiyyətlə parolun autentifikasiyası ilə eyni rola xidmət edir, siz # # ya PasswordAuthentication və ya # # ChallengeResponseAuthentication-ı söndürməlisiniz. Qeyd etmək lazımdır ki, # # UsePAM direktivi aktivdirsə, siz # # sshd-ni rootdan başqa bir istifadəçi kimi işlədə bilməyəcəksiniz. # # Defolt dəyər “yox”dur. # # # UsePAM bəli # # ## ŞifrəAutentifikasiyası ################################## # # # Göstərir # # paroldan istifadə edərək identifikasiyanın aktiv olub-olmaması. # # Defolt "bəli"dir. # # # ## HostKey ############################################ ##### # # # SSH tərəfindən istifadə edilən şəxsi host açarı # # olan faylı müəyyən edir. Defolt olaraq ssh1 protokolu üçün /etc/ssh/ssh_host_key # # və ssh2 protokolu üçün /etc/ssh/ssh_host_rsa_key və # # /etc/ssh/ssh_host_dsa_keydir. # # qeyd etmək lazımdır ki, sshd istifadəçidən başqa hər kəs üçün əlçatan olan # # fayldan istifadə etməyəcək. Siz # # düymələri ilə birdən çox fayldan istifadə edə bilərsiniz, düymələr ssh1 protokolu üçün “rsa1” - # # və ssh2 protokolu üçün “dsa”/“rsa”dır. # # # HostKey /etc/ssh/ssh_host_rsa_key HostKey /etc/ssh/ssh_host_dsa_key # # ############################# ### ##################################### SSH protokolunun 1 versiyası (ssh1) seçimləri ### ############################################## ### ################## # ssh1 protokolundan istifadə etmək TÖVSİYƏ EDİLMİR.# # Ssh2 protokolu ssh1 protokolundan daha təhlükəsizdir # ### ################################################# ####### # # ## AçarRegenerasiya intervalı ################################# # # üçün ssh1 protokolu - müəyyən vaxtda bir dəfə # # yeni müvəqqəti server # # açarı avtomatik olaraq yaradılır (əgər biri istifadə olunubsa). Bu, # # sonradan bu sessiyaların parametrləri ilə maşına daxil olmaq və # # açarları oğurlamaq üçün ələ keçirilən sessiyaların şifrəsinin açılmasının qarşısını almaq üçün edilir. Belə açar heç bir yerdə saxlanmır (# # RAM-da saxlanılır). Bu direktiv açarın # # ömrünü saniyələrlə müəyyən edir, bundan sonra # # yenidən yaradılacaq. Dəyər 0 - # # olaraq təyin edilərsə, açar yenidən yaradılmayacaq. # # Defolt dəyər 3600 (saniyə) təşkil edir. # # # KeyRegenerationInterval 3600 # # ## RhostsRSAAuthentication ################################### # # # Doğrulama olub olmadığını göstərir RSA vasitəsilə uğurlu # # host autentifikasiyası ilə birlikdə # # rhosts və ya /etc/hosts.equiv faylları əsasında. # # Yalnız ssh1 protokolu üçün uyğundur. # # Defolt "yox"dur. # # # RhostsRSAAuthentication no # # ## RSAAuthentication ######################################## ## # # # "Saf" RSA autentifikasiyasına icazə verilib-verilmədiyini göstərir. # # Yalnız ssh1 protokolu üçün uyğundur. # # Defolt "bəli"dir. # # # RSAAidentifikasiyası bəli # # ## ServerKeyBits ####################################### ### # # # # # ssh1 protokolu üçün serverin müvəqqəti açarındakı bitlərin sayını müəyyən edir. Minimum dəyər 512-dir. # # Defolt dəyər 1024-dür. # ServerKeyBits 768 # # ################################ # ##################################### SSH protokolunun 2-ci versiyası (ssh2) seçimləri ## ## ############################################### ### ################## # # ## Şifrələr ###################### ## #################### # # # ssh2 protokolu üçün icazə verilən şifrələmə alqoritmlərini göstərir. Çoxsaylı alqoritmlər # # vergüllə ayrılmalıdır. Dəstəklənən alqoritmlər: # # “3des-cbc”, “aes128-cbc”, “aes192-cbc”, “aes256-cbc”, # # “aes128-ctr”, “aes192-ctr”, “aes256-ctr”, “ arcfour128”, # # “arcfour256”, “arcfour”, “blowfish-cbc”, “cast128-cbc”. # # Defolt olaraq: # # aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,arcfour128, # # arcfour256,arcfour,aes192-cbc,aes256-cbc,aes128-cbc, #2-ctres, #2-ctres, #2-ctres -ctr # # # ## Host-basedAuthentication ################################### # # Doğrulamanın olub olmadığını göstərir aktiv , # # host doğrulamasına əsaslanır. rhosts və ya /etc/hosts.equiv yoxlanılır, # # və uğurlu olarsa, # # ictimai açarın uğurlu yoxlanışı ilə birlikdə girişə icazə verilir. Bu # # direktivi RhostsRSAAauthentication direktivi ilə eynidir və # # yalnız ssh2 protokolu üçün uyğundur. # # Defolt "yox"dur. # # # Host-based Authentication no # # ## MACs ######################################## ########### # # # Etibarlı MAC alqoritmini göstərir (mesaj # # autentifikasiya kodu). MAC alqoritmi verilənlərin bütövlüyünü qorumaq üçün ssh2 protokolu tərəfindən # # istifadə olunur. Çoxsaylı # # alqoritmləri vergüllə ayrılmalıdır. # # Defolt: # # hmac-md5, hmac-sha1, [email protected] ,hmac-ripemd160, # # hmac-sha1-96,hmac-md5-96 # # # ## PubkeyAuthentication ######################### ######### # # # # # açıq açarı əsasında autentifikasiyaya icazə verilib-verilmədiyini göstərir. Yalnız ssh2 protokolu üçün uyğundur. # # Defolt "bəli"dir. # # # PubkeyAuthentication bəli ############################################ # ############### ################### GSSAPI Seçimləri ########### ## ############################################### ## ######################## # ############# Yalnız ssh2 protokolu üçün tətbiq edilir #### #### ### # # ## GSSAPIAauthentication ##################################### ## # # # İstifadəçi autentifikasiyasının # # GSSAPI əsasında olub-olmadığını göstərir. Varsayılan olaraq "yox", yəni. qadağandır. # # # ## GSSAPIKeyExchange ######################################## # # # # # GSSAPI əsasında açar mübadiləsinə icazə verilib-verilmədiyini göstərir. GSSAPI istifadə edərək açar mübadiləsi host şəxsiyyətini yoxlamaq üçün # # ssh düymələrinə etibar etmir. # # Defolt "yox"dur - yəni. mübadiləsi qadağandır. # # # ## GSSAPICleanupCredentials ################################ # # # İstifadəçi keşinin avtomatik məhv olub-olmamasını müəyyən edir. # # sessiya bitdikdə identifikasiya etimadnaməsi. # # Defolt "bəli" - yəni. məhv etmək lazımdır. # # # ## GSSAPIStrictAcceptorCheck ################################ # # # Şəxsiyyət yoxlamasının nə qədər ciddi olmasını müəyyən edir # GSSAPI vasitəsilə autentifikasiya zamanı # müştəri. # # "Bəli" dəyəri müştərinin cari hostda # # qəbul edən host xidmətinin autentifikasiyasına səbəb olur. "Xeyr" # # dəyəri müştəriyə istənilən # # xidmət açarından istifadə edərək autentifikasiya etməyə imkan verir. # # Defolt "bəli"dir. # # Qeyd etmək lazımdır ki, bunu "yox" olaraq təyin etmək # # yalnız nadir Kerberos GSSAPI kitabxanaları ilə işləyə bilər. # # ############################################### ############ ################## Kerberos Seçimləri ############### ################################################# ### ################## # # ## Kerberos Authentication ####################### ### ####### # # # Istifadəçi tərəfindən autentifikasiya üçün # # (PasswordAuthentication) tərəfindən verilən # # parolun Kerberos KDC-də yoxlama tələb edib-etmədiyini göstərir. # # Bu seçimi istifadə etmək üçün server # # KDC-nin doğruluğunu yoxlamalıdır. (Serverə # # KDC-nin şəxsiyyətini yoxlamağa imkan verən # # Kerberos servtab lazımdır) # # Defolt "yox"dur. # # # ## KerberosGetAFStoken ########################################## Əgər AFS aktivdirsə və istifadəçi Kerberos 5 TGT alıbsa, # # istifadəçisi öz ev qovluğuna daxil ola bilməmişdən əvvəl AFS işarəsini əldə etməyə cəhd edib-etməmək. # # Defolt "yox"dur. # # # ## KerberosOrLocalPasswd ################################### # # Bu halda nə edəcəyinizi göstərir Kerberos vasitəsilə # # autentifikasiyası uğursuz olarsa. Əgər # # dəyəri = "bəli" olarsa, parol # # hər hansı əlavə yerli icazə mexanizmindən istifadə etməklə yoxlanılacaq, məsələn, # # /etc/passwd. # # Defolt "bəli"dir. # # # ## KerberosTicketCleanup ################################### # # Faylın avtomatik məhv edilib-edilmədiyini göstərir sessiyanın sonunda # # istifadəçi bilet keşi ilə. # # Defolt "bəli"dir. # # ############################################### ############################# Yenidən yönləndirmə seçimləri ################# # ## ############################################## ## ############# # # ##Agentin ötürülməsinə icazə verin ############################# #### ### # # # Yenidən yönləndirməyə icazə verilməsini və ya söndürülməsini göstərir # # ssh-agent. Defolt "bəli", yəni icazə verin. # # Qeyd etmək lazımdır ki, yönləndirmənin söndürülməsi istifadəçilərə qədər # # təhlükəsizliyi artırmayacaq. həmçinin # # qabıq girişi rədd ediləcək, çünki onlar həmişə öz agent analoqlarını # # quraşdıra bilərlər. ############## # # # TCP yönləndirməsinin aktiv və ya qeyri-aktiv edilib-edilmədiyini göstərir. # # Defolt olaraq “bəli”, yəni icazə verin. Qeyd etmək lazımdır ki, # # hər ikisində AllowAgentForwarding halında # # yönləndirmənin söndürülməsi # # istifadəçilərin konsola girişi olduğu müddətdə təhlükəsizliyi artırmayacaq, çünki onlar # # həmkarlarını quraşdıra bilərlər. ############################### # # # Uzaqdan hostların # # yönləndirilmiş portlara girişinə icazə verilib-verilmədiyini müəyyən edir. Varsayılan olaraq, sshd yalnız yerli # # geri dönmə interfeysində yönləndirilmiş portlara bağlantılar üçün # # dinləyir. Bu, digər uzaq # # hostların yönləndirilmiş portlara qoşulmasının qarşısını alır. Sshd-nin bunu # # etməyə icazə vermək üçün # # GatewayPorts istifadə edə bilərsiniz. Direktiv 3 qiymət qəbul edə bilər: # # "yox" - yalnız geri dönmə. # # "bəli" - istənilən ünvanlar. # # "müştəri təyin olundu" - müştəri tərəfindən göstərilən ünvanlar. # # # ## Açıq icazə ########################################### ## # # # TCP portunun yönləndirilməsinə icazə verildiyini göstərir. # # Yenidən yönləndirmənin təyin edilməsi # # aşağıdakı formalardan birini qəbul etməlidir: # # PermitOpen host:port # # PermitOpen IPv4_addr:port # # PermitOpen :port # # Çoxlu girişləri boşluqlarla ayırmaqla müəyyən etmək olar. # # “Hər hansı” arqumenti port yönləndirilməsində bütün # # məhdudiyyətləri aradan qaldırmaq üçün istifadə edilə bilər. Defolt olaraq istənilən # # yönləndirməyə icazə verilir. # # # ## İcazə Tuneli ########################################### # # # Tun cihazlarının yönləndirilməsinə icazə verilib-verilmədiyini göstərir. # # Dəyərləri qəbul edə bilər: # # “bəli” # # “nöqtədən nöqtəyə” (3-cü şəbəkə qatı) # # “ethernet” (2-ci şəbəkə qatı) # # “yox” # # “Bəli” dəyəri hər iki “nöqtə”yə imkan verir -to-point” # # və eyni zamanda “ethernet”. Varsayılan olaraq "yox"dur. # # ############################################### ############################## Giriş seçimləri ################# ### ############################################## ## ############# # # ## SyslogFacility ############################# ## ######### # # # sshd-dən # # syslog-a mesaj yazmaq üçün jurnal obyekt kodunu təyin edir. Mümkün dəyərlər: # # DAEMON # # USER # # AUTH # # YERLİ0 # # YERLİ1 # # YERLİ2 # # YERLİ3 # # YERLİ4 # # YERLİ5 # # YERLİ6 # # YERLİ7 # # Defolt AUTH-dir. # # # SyslogFacility AUTH # # ## LogLevel ####################################### ### ####### # # # sshd jurnalının genişlik səviyyəsini təyin edir. # # Mümkün variantlar: # # SILENT # # QUIT # # FATAL # # ERROR # # INFO # # VERBOSE # # DEBUG # # DEBUG1 # # DEBUG2 # # DEBUG3 # # Defolt INFO-dur. # # DEBUG və DEBUG1 bir-birinə ekvivalentdir. # # DEBUG2 və DEBUG3 ən yüksək səviyyəli debug # # çıxışını təyin edir. DEBUG səviyyəsində giriş # # istifadəçi məxfiliyini təhdid edir və tövsiyə edilmir. # # # LogLevel info # # ########################################## ################################### X11 yönləndirmə ############ ################################################# # ################### # # # X11Yönləndirmə ######################## ### ############### # # # X11 qrafik altsisteminin # # yönləndirməsinin aktiv olub olmadığını göstərir. “Bəli” və ya “yox” dəyərlərini qəbul edə bilər. # # Defolt "yox"dur. # # Diqqət - sadə X11 yönləndirməsini aktivləşdirmək həm server, həm də müştərilər üçün # # böyük riskdir, çünki # # belə yönləndirmədə sshd proksi displeyi # # istənilən ünvandan bağlantıları qəbul edir. # # X-in yönləndirmə serverinə girişi məhdudlaşdırmaq üçün # # X11UseLocalhost direktivindən istifadə edin. Qeyd etmək lazımdır ki, # # yönləndirmənin söndürülməsi # # istifadəçinin X11-i yönləndirə bilməyəcəyinə zəmanət verməyəcək, çünki # # konsol girişi olan onlar həmişə öz # # yönləndiricilərini quraşdırırlar. UseLogin # # direktivi aktiv olduqda, X11 yönləndirmə # # avtomatik olaraq qeyri-aktiv ediləcək. # # # X11Yönləndirmə bəli # # ## X11UseLocalhost ######################################## ### # # # # Sshd-nin # # X11-in yerli geri dönmə ünvanına yönləndirilməsinin əhatə dairəsini məhdudlaşdırmalı olub olmadığını, yoxsa # # hər hansı ünvana icazə verməli olduğunu göstərir. Varsayılan olaraq, sshd # # X11 yönləndirmə serverini yerli ünvana # # təyin edir və DISPLAY mühit dəyişəninin # # host adı hissəsini “localhost” olaraq təyin edir. Qeyd etmək lazımdır ki, # # bəzi köhnə X11 müştəriləri bu # # parametrləri ilə işləməyə bilər. Varsayılan olaraq "bəli", yəni. yönləndirmə # # localhost tərəfindən məhdudlaşdırılır, dəyər - "yox" - # # məhdudiyyətlərini söndürür. # # # ## XAuthLocation ########################################### # # # Xauth proqramına tam yolu təyin edir. # # Defolt /usr/bin/X11/xauth-dur. # # # ## X11DisplayOffset ######################################## # # # # # X11 yönləndirməsi olaraq sshd üçün mövcud olan ilk displeyin sayını göstərir. Bu, # # elə edilir ki, yönləndirilmiş X-lər # # real olanlarla üst-üstə düşməsin. Defolt 10-dur. # # # X11DisplayOffset 10 # # ##################################### ## ####################################### Müxtəlif variant ## ############################################### ##### ########################## # # ## LoginGraceTime ############ ####### ######################## # # # Serverin əlaqəni kəsdiyi vaxt # # istifadəçi edə bilmədikdə # # qənaətbəxş şəkildə daxil olun. Dəyər 0 - # # istifadəçisinə qeyri-müəyyən müddətə daxil olmağa imkan verir. Defolt 120 (saniyə). # # # LoginGraceTime 120 # # ## MaxAuthTries ####################################### ### #### # # # Hər qoşulma üçün icazə verilən autentifikasiya cəhdlərinin maksimum sayını # # göstərir. # # Uğursuz cəhdlərin sayı # # göstərilən dəyərin yarısını keçdikdən sonra, bütün sonrakı cəhdlər # # qeyd olunacaq. Defolt dəyər 6-dır. # # # ## MaxSessions ##################################### ####### # # # Hər bir şəbəkə bağlantısı üçün eyni vaxtda qoşulmaların maksimum sayını # # müəyyən edir. Defolt 10-dur. # # # ## MaxStartups ####################################### ###### # # # sshd ilə eyni vaxtda # # icazəsiz qoşulmaların maksimum sayını təyin edir. # # qoşulmaların sayı limiti keçərsə, bütün əlavə # # bağlantılar ya # # uğurlu avtorizasiya ilə tamamlanana və ya # # LoginGraceTime direktivində göstərilən müddət başa çatana qədər bütün əlavə # # əlaqə dayandırılacaq. Defolt dəyər 10-dur. # # İstəyə görə, # # ilə "start:rate:full" iki nöqtə ilə ayrılmış üç dəyəri parametr kimi göstərərək bağlantıları erkən sıfırlamaq üçün təyin edə bilərsiniz (məsələn: "10:30" :60"). # # sshd ehtimalı # # “dərəcə/100” (yəni. nümunəmizdə - 30%, əgər artıq # # “start” (10) icazəsiz əlaqə varsa. # # Ehtimal xətti olaraq artır və icazəsiz # # qoşulmaların sayı “dolu”ya (60) çatarsa, hər hansı # # qoşulma cəhdi rədd ediləcək. # # # ## Kompressiya ########################################### # # # # Məlumatların sıxılmasının aktiv olub olmadığını göstərir. # # "bəli" ola bilər - sıxılma aktivdir. # # "gecikmiş" - sıxılma # # istifadəçinin kimliyi uğurla təsdiqlənənə qədər gecikir. # # "yox" - sıxılma söndürüldü. # # Defolt "gecikmiş" dir. # # # ## Girişdən istifadə edin ############################################ #### # # # Girişin # # interaktiv sessiya üçün istifadə edilib-edilmədiyini göstərir. Varsayılan dəyər "yox"dur. # # Qeyd etmək lazımdır ki, giriş heç vaxt # # uzaqdan əmrləri yerinə yetirmək üçün istifadə olunmayıb. Onu da qeyd edək ki, # # girişindən istifadə # # X11Forwarding direktivindən istifadəni qeyri-mümkün edəcək, çünki login xauth ilə # # nə edəcəyini bilmir. Əgər # # UsePrivilegeSeparation direktivi aktivləşdirilibsə, # # avtorizasiyadan sonra o, qeyri-aktiv ediləcək. # # # ## UsePrivilegeSeparation ##################################### # # # sshd olub olmadığını müəyyən edir imtiyazları ayırmalıdır. Əgər belədirsə # # onda daxil olan şəbəkə trafiki üçün əvvəlcə imtiyazsız uşaq # # prosesi yaradılacaq. Uğurlu # # avtorizasiyadan sonra daxil olmuş istifadəçinin # # imtiyazları ilə başqa bir proses yaradılacaq. # # imtiyazların ayrılmasının əsas məqsədi giriş hüquqlarından sui-istifadənin qarşısını almaqdır. # # Defolt dəyər “bəli”dir. # # # UsePrivilegeSeparation bəli # # ## StrictModes ####################################### ### ##### # # # İstifadəçinin daxil olmasına icazə vermədən # # əvvəl sshd-nin istifadəçi qovluqları və fayllarına giriş və # # sahiblik rejimlərini yoxlamalı olub-olmadığını göstərir. Bu adətən ona görə olur ki, # # yeni başlayanlar tez-tez fayllarını hər kəs tərəfindən # # yazıla bilən edir. Defolt "bəli"dir. # # # Sərt rejimlər bəli # # ## AcceptEnv ####################################### ####### # # # Müştəri tərəfindən ötürülən # # mühit dəyişənlərinin qəbul ediləcəyini müəyyən edir. Müştəridə SendEnv seçiminə baxın. # # Qeyd etmək lazımdır ki, dəyişənlərin ötürülməsi yalnız # # ssh2 protokolu üçün mümkündür. Dəyişənlər adla müəyyən edilir, # # maskalar istifadə edilə bilər ('*' və '?'). Siz # # çox dəyişənləri boşluqlarla ayıra və ya AcceptEnv-i # # çoxlu sətirlərə ayıra bilərsiniz. Ehtiyatlı olun - bəzi # # mühit dəyişənləri # # qadağan edilmiş istifadəçi mühitlərini keçmək üçün istifadə edilə bilər. Bu # # direktivindən diqqətlə istifadə edin. Defolt olaraq, # # istifadəçi mühit dəyişəni qəbul edilmir. # # # AcceptEnv LANG LC_* # # ## PermitUserEnvironment ################################# # # # # # ~/.ssh/authorized_keys-də sshd-nin # # ~/.ssh/environment və mühit= seçimini qəbul edib-etmədiyini müəyyən edir. Varsayılan olaraq "yox"dur. # # qeyd etmək lazımdır ki, ətraf mühitin emalını aktivləşdirmək # # istifadəçilərə # # LD_PRELOAD kimi mexanizmlərdən istifadə edən bəzi # # konfiqurasiyalardakı məhdudiyyətləri keçmək imkanı verə bilər. # # # # # ## PidFile ########################################## # ####### # # # SSH demonunun proses ID # # (proses ID, PID) olan faylı müəyyən edir. # # Defolt - /var/run/sshd.pid # # # # ## PrintLastLog ############################ ############# # # # İstifadəçi interaktiv şəkildə daxil olduqda sshd-nin son sessiyanın tarixi və vaxtını # # göstərib-göstərməməsini müəyyən edir. # # Defolt "bəli"dir. # # # PrintLastLog bəli # # ## PrintMotd ####################################### ####### # # İstifadəçi interaktiv şəkildə daxil olduqda sshd-nin /etc/motd # # göstərib-göstərməməsi lazım olduğunu müəyyənləşdirir. Bəzi # # sistemlərdə (məsələn, Ubuntu) bu məlumat həmçinin # # qabıq tərəfindən göstərilir. # # Defolt dəyər “bəli”dir. # # # PrintMotd no # # ## Banner ####################################### ######### # # # # # autentifikasiya prosedurundan ƏVVƏL istifadəçiyə # # göstəriləcək mətn bannerinin hansı faylda olduğunu göstərir. Seçim yalnız ssh2 protokolu üçün mövcuddur. # # Defolt olaraq - heç nə göstərmir. # # Ubuntu-da, issue.net faylında Ubuntu (versiya), # # ifadəsi var, məsələn, karmik üçün "Ubuntu 9.10". Mümkün təcavüzkarların istiqamətini dəyişdirmək üçün # # istifadə edilə bilər, məsələn, "Mənim D-Link İnteret Routerim" =) # # # Banner /etc/issue.net # # ## ChrootDirectory ###### ##### ############################## # # # # # # # # # qeyd edilərsə, xrootlaşdırılacaq yolu təmin edir autentifikasiyadan sonra. Yol və onun bütün # # məzmunu super istifadəçiyə məxsus # # qovluqlarına uyğun olmalıdır və # # digər istifadəçilər tərəfindən yazıla bilməz. # # Yolda # # autentifikasiya prosesi zamanı əvəz edilən etiketlər ola bilər: # # %% - hərfi "%" ilə əvəz edilmişdir # # %h - doğrulanmış istifadəçinin # # ev kataloqu ilə əvəz edilmişdir # # %u - autentifikasiya edilmiş istifadəçinin adı ilə əvəz edilmişdir # # chroot -qovluqda istifadəçi sessiyası üçün bütün lazımi fayllar və # # qovluq olmalıdır. İnteraktiv # # sessiyası minimum tələb edir: # # qabıq, adətən sh # # /dev-də əsas qurğular: # # null, zero, stdin, stdout, stderr, arandom və tty # # istifadə edərək məlumat ötürmə sessiyası sftp no # # əlavə parametrlər daxili # # sftp server prosesi istifadə olunursa tələb olunur. # # əlavə məlumat üçün Alt Sistemə baxın. Varsayılan olaraq, chroot yerinə yetirilmir. # # # ## ForceCommand ############################################ # # # Göstərilən əmrin yerinə yetirilməsinə səbəb olur. Müştəri tərəfindən göndərilən və ya # # ~/.ssh/rc ünvanına yazılan hər hansı əmrlərə # # məhəl qoymur. Komanda -c seçimi ilə istifadəçinin # # qabığından çağırılır. Qabıq, # # əmri və ya alt sistemi işə salmaq üçün uyğundur. # # Match blokunda ən faydalıdır. İlkin olaraq müştəri tərəfindən verilən əmr SSH_ORIGINAL_COMMAND mühit dəyişənində # # saxlanılır. Əgər siz # # "internal-sftp" əmrini təyin etsəniz, # # daxili sftp serveri işə düşəcək, onun üçün ChrootDirectory direktivində təsvir edilən əlavə # # fayl və qovluqlara ehtiyac yoxdur. # # # ## Altsistem ########################################### ### # # # Xarici alt sistemi müəyyən edir və konfiqurasiya edir (məsələn, # # fayl ötürmə demonu). # # Arqumentlər # # altsistemləri tələb edərkən yerinə yetiriləcək ad və əmrdir (mümkün # # arqumentləri ilə). Sftp-server əmri “sftp” - # # fayl ötürmə alt sistemini işə salır. Əlavə olaraq, # # “internal-sftp” ni alt sistem kimi təyin edə bilərsiniz - bu # # daxili sftp serverini işə salacaq. Bu, # # ChrootDirectory direktivindən istifadə edərkən # # konfiqurasiyasını xeyli sadələşdirə bilər.Defolt olaraq, # # altsistemləri çağırılmır. Yalnız ssh2 protokolu üçün uyğundur. # # # Altsistem sftp /usr/lib/openssh/sftp-server # # ################################ ################################################# Uyğunluq Blok ################################################# ############################################# # # # # xüsusi olaraq onu sonuna qədər köçürdüm faylı daha rahat etmək üçün # # Match qaydaları yazın. # # MadKox. # # # # Uyğunluq direktivi şərti # # blokunun başlanğıcını təmsil edir. # # Uyğunluq sətirində göstərilən bütün meyarlar yerinə yetirilirsə, blokun sonrakı sətirlərindəki direktivlər yerinə yetirilir, # # sshd_config faylındakı qlobal direktivlərin dəyərlərinin bu halda keçməsinə imkan verir. # # Uyğunluq direktivi üçün meyarlar. Blok # # sətirindən sonra (Uyğunluq - sətirlər) meyarı ilə # # növbəti uyğunluq sətirinə və ya faylın sonuna gələn bütün sətirlər hesab olunur. Uyğunluq direktivinin arqumenti bir və ya # # çox cüt kriteriya girişidir. Mümkün daxiletmə növləri: # # İstifadəçi # # Qrup # # Host # # Ünvan # # Yazılarda tək dəyərlər # # (məsələn, İstifadəçi=istifadəçi) və ya vergüllə ayrılmış # # çoxlu dəyərlər ola bilər (İstifadəçi=istifadəçi1) , istifadəçi2). ssh_config faylının # # PATTERNS bölməsində təsvir edilən müntəzəm ifadələr də # # istifadə edilə bilər. # # Ünvan meyarlarında qeydlər CIDR # # (Ünvan/Maska Uzunluğu, məsələn, “192.0.2.0/24” və ya # # “3ffe:ffff::/32”) qeydində ünvanları ehtiva edə bilər. Qeyd etmək lazımdır ki, təqdim edilən # # maskanın uzunluğu ünvana uyğun olmalıdır və ünvan üçün çox # # uzun/qısa işləməyəcək. # # Match direktivlər kimi yalnız # # xüsusi direktivlər toplusundan istifadə edə bilər: # # AllowTcpForwarding # # Banner # # ChrootDirectory # # ForceCommand # # GatewayPorts # # GSSAPIAauthentication # # HostbasedAuthentication # # KbdInteractiveAuthentication # #KbdInteractiveAuthentication # # #Maxtic #KerrosTriesAuthentication # PasswordAuthentication # # PermitOpen # # PermitRootLogin # # RhostsRSAAuthentication # # RSAAuthentication # # X11DisplayOffset # # X11Forwarding # # X11UseLocalHost #

Yuxarıdakı mətni öz sshd_config-ə köçürə və sonra onu konfiqurasiya üçün istifadə edə bilərsiniz.

Özlüyündə səhv konfiqurasiya edilmiş SSH serveri sistemin təhlükəsizliyində böyük bir zəiflikdir, çünki mümkün bir təcavüzkarın sistemə demək olar ki, məhdudiyyətsiz giriş əldə etmək imkanı var. Bundan əlavə, sshd bir çox əlavə faydalı seçimlərə malikdir, istifadəni və təhlükəsizliyi yaxşılaşdırmaq üçün onları aktivləşdirmək məsləhətdir.

Port, ListenAddress və AddressFamily

Bu üç parametr serverinizin daxil olan əlaqələri hansı port və ünvanlarda dinləyəcəyini müəyyənləşdirir. Birincisi, mümkünsə, işlənilən ünvanlar ailəsini faktiki istifadə olunanlarla məhdudlaşdırmaq mənasızdır, yəni yalnız IPv4 istifadə edirsinizsə, IPv6-nı söndürün və əksinə. Bu, məsələn, AddressFamily parametrindən istifadə etməklə edilə bilər (IPv4-ə icazə vermək və IPv6-nı rədd etmək üçün):

ÜnvanFamily inet

İkincisi, sshd-nin dinləndiyi standart portu (22) dəyişdirmək məsləhətdir. Bu onunla bağlıdır ki, çoxsaylı şəbəkə skanerləri daim 22-ci porta qoşulmağa çalışırlar və heç olmasa öz verilənlər bazasından girişləri/parolları kobud şəkildə zorlamaqla giriş əldə edirlər. Parolun autentifikasiyasını deaktiv etsəniz belə, bu cəhdlər qeydləri ciddi şəkildə bağlayır və (çox miqdarda) ssh serverinin sürətinə mənfi təsir göstərə bilər. Nədənsə standart portu dəyişdirmək istəmirsinizsə, kobud zorlayıcılarla mübarizə üçün müxtəlif xarici yardım proqramlarından istifadə edə bilərsiniz, məsələn fail2ban və quraşdırılmış olanlar, məsələn, MaxStartups.

Siz portu ya Port direktivindən istifadə edərək bütün interfeyslər üçün mütləq dəyər kimi, ya da ListenAddress direktivindən istifadə edərək hər bir interfeys üçün xüsusi dəyər kimi təyin edə bilərsiniz. Misal üçün:

Liman 2002

DinləyinÜnvanı 192.168.0.1:2003 DinləyinÜnvanı 192.168.1.1:2004

Superuser üçün uzaqdan girişi rədd edin

Varsayılan olaraq, kök girişi parolla qadağandır (açarla mümkündür) - PermitRootLogin seçimi parolsuz olaraq təyin edilmişdir. Ancaq Ubuntu-da standart olaraq sistemin quraşdırılması zamanı əlavə edilən istifadəçinin sudo vasitəsilə bütün inzibati vəzifələri həll etmək qabiliyyətinə malik olduğunu nəzərə alsaq, ssh vasitəsilə sistemə kök giriş imkanı yaratmaq (açar autentifikasiya ilə belə) əsassız görünür. Onu tamamilə söndürmək tövsiyə olunur. bu seçimi və ya yalnız məcburi əmrlər rejimində istifadə edin. Kök girişini bu şəkildə söndürə bilərsiniz:

PermitRootLogin nömrəsi

Parolun autentifikasiyası

Defolt olaraq icazə verilən parol identifikasiyası sshd-də praktiki olaraq ən primitiv avtorizasiya üsuludur. Bir tərəfdən, bu, yeni istifadəçilərin konfiqurasiyasını və əlaqəsini asanlaşdırır (istifadəçi yalnız sistemə giriş/parolunu bilməlidir), digər tərəfdən, parol həmişə təxmin edilə bilər və istifadəçilər çox vaxt mürəkkəb və uzun parollar yaratmağa laqeyd yanaşırlar. . Xüsusi botlar daim İnternetdən əldə edilə bilən ssh serverlərini skan edir və verilənlər bazasından girişləri/parolları kobud şəkildə zorlamaqla onlara daxil olmağa çalışırlar. Şifrə identifikasiyasından istifadə etməmək tövsiyə olunur. Bunu belə deaktiv edə bilərsiniz:

PasswordAuthentication No

Əgər nədənsə hələ də parol identifikasiyasından istifadə etmək istəyirsinizsə, heç kimin boş parolla daxil ola bilməyəcəyinə əmin olun. Bunu etmək üçün PermitEmptyPasswords direktivini təyin edin:

PermitEmptyPasswords nömrəsi

SSH1 və SSH2 protokolları

Artıq qeyd edildiyi kimi, sshd SSH1 və SSH2 protokolları ilə işləyə bilər. Bununla belə, etibarsız SSH1-dən istifadə etmək çox tövsiyə olunur. Siz sshd-ni yalnız SSH2 protokolu ilə işləməyə məcbur edə bilərsiniz:

SSH2 RSA açarlarına əsaslanan autentifikasiya

Ən çox seçilən avtorizasiya üsulu SSH2 RSA açarlarına əsaslanan autentifikasiyadır. Bu üsulla istifadəçi öz tərəfində bir açarı gizli, digəri isə açıq olan bir cüt açar yaradır. Açıq açar serverə kopyalanır və istifadəçinin şəxsiyyətini yoxlamaq üçün istifadə olunur. Açar cütünün yaradılması və onları serverə necə yerləşdirmək barədə ətraflı məlumat üçün SSH müştərisinin təsvirinə baxın. Açıq açarın identifikasiyasını aşağıdakı kimi aktivləşdirə bilərsiniz:

PubkeyAuthentication bəli

Server istifadəçinin açıq açarını harada axtaracağını bilməlidir. Bunun üçün səlahiyyətli_açarlar xüsusi faylı istifadə olunur. Onun sintaksisi aşağıdakı kimi ola bilər:

# Şərhlər yalnız yeni sətirdə yazılır # səlahiyyətli_açarlar faylındakı qeydlərin ümumi görünüşü # [seçimlər] açar_tipi (ssh-rsa və ya ssh-dss) çox_uzun_simli_adi adam üçün anlaşılmaz [login@host] ssh-rsa AAAAB3Nza...LiPk == [email protected] from="*.sales.example.net,!pc.sales.example.net" ssh-rsa AAAAB2...19Q== [email protected] command="dump /home",no-pty,no-port-forwarding ssh-dss AAAAC3...51R== example.net permitopen="192.0.2.1:80",permitopen="192.0.2.2:25" ssh -dss AAAAB5...21S== tunnel="0",command="sh /etc/netstart tun0" ssh-rsa AAAA...== [email protected]

Siz düymələri olan bir paylaşılan fayl və ya hər istifadəçi üçün bir fayl təyin edə bilərsiniz. Sonuncu üsul daha rahat və təhlükəsizdir, çünki siz, birincisi, hər bir istifadəçi üçün müxtəlif düymə birləşmələrini təyin edə bilərsiniz, ikincisi, istifadəçinin açıq açarına girişi məhdudlaşdıra bilərsiniz. AuthorizedKeysFile direktivindən istifadə edərək açarları olan faylı təyin edə bilərsiniz:

AuthorizedKeysFile %h/.ssh/my_keys

sxem istifadəçisi üçün - fayl

və ya

AuthorizedKeysFile /etc/ssh/authorized_keys

paylaşılan faylı olan sxem üçün. Varsayılan olaraq, SSH müştəri açarları ~/.ssh/authorized_keys faylında axtarır.

Təhlükəsizlik haqqında daha çox

Əlavə parametrlər

İstifadəçilər və qruplar.

Əgər serverinizdə “yaşayan” bir çox istifadəçi varsa və siz onlardan yalnız bir neçəsinə ssh vasitəsilə giriş icazəsi vermək istəyirsinizsə, DenyUsers, AllowUsers, DenyGroups və AllowGroups direktivlərindən istifadə edə bilərsiniz. Bu direktivlər haqqında ətraflı məlumat üçün sshd_config nümunəsindəki şərhlərə baxın.

Bağlantı Vəziyyəti Seçimləri

Varsayılan olaraq, əlaqə vəziyyətini təyin etmək üsulları arasında yalnız TCP bağlantısı yoxlama metodu aktivləşdirilir - TCPKeepAlive, lakin sshd əlaqə vəziyyətini daha rahat və təhlükəsiz yollarla müəyyən edə bilər. Daha ətraflı məlumat üçün sshd_config nümunəsindəki müvafiq bölməyə baxın.

Performans. MaxStartups

Port Yönləndirilməsi

X11 yönləndirmə

Serverdə, /etc/ssh/sshd_config faylında parametri təyin edin (defolt olaraq aktivdir):

ForwardX11 bəli

Müştəridə /etc/ssh/ssh_config faylında parametrləri təyin edin (standart olaraq qeyri-aktivdir):

ForwardAgent bəli ForwardX11 bəli

Siz onu müştəridə belə işlədə bilərsiniz: ssh yurauname@serverip firefox . Və ya əvvəlcə ssh yurauname@serverip ünvanına gedin və sonra işə salın, məsələn, sudo synaptic .

SFTP

sshd standart olaraq daxili SFTP serverinə malikdir. SFTP (SSH File Transfer Protocol) - faylların ötürülməsi üçün SSH protokolu. Etibarlı və təhlükəsiz əlaqə üzərindən digər fayl əməliyyatlarını kopyalamaq və yerinə yetirmək üçün nəzərdə tutulmuşdur. Bir qayda olaraq, SSH2 protokolu əlaqəni təmin edən əsas protokol kimi istifadə olunur. SFTP dəstəyini aktivləşdirmək üçün xətti sshd_config-ə əlavə edin

Alt sistem sftp /usr/lib/openssh/sftp-server

Varsayılan olaraq, SFTP dəstəyi aktivdir.

Meyarlardan istifadə. Uyğunluq direktivi

SSH müştərisinin qurulması

Açardan istifadə edərək daxil olmaq ən təhlükəsiz hesab olunur və əksər hallarda bu funksiya server tərəfində aktivləşdirilir, ona görə də ondan istifadə etmək üçün heç bir super istifadəçi hüquqları tələb olunmur. Müştəri maşınında bir açar yaradırıq:

ssh-keygen -t rsaBizdən açar faylı qorumaq üçün parol daxil etməyi təklif edirlər (fayl yanlış əllərə düşərsə faydalı olur). SSH vasitəsilə skriptləri icra edəcəyiksə, onu boş qoyuruq. Komanda ilə açıq açarı serverə köçürürük

Ssh-copy-id -i ~/ .ssh/ id_rsa.pub user@ server

Budur, içəri girə bilərsiniz.

ssh qeyri-standart portda işləyərkən:

Ssh-copy-id -i ~/ .ssh/ id_rsa.pub "-p port user@server"

Səhv baş verərsə: Səhv port "umask 077; test -d .ssh || mkdir .ssh ; cat >> .ssh/authorized_keys"

Parametrləri dırnaq içərisində qoymağa çalışın:

Ssh-surəti-id "-i /home/user/.ssh/id_rsa.pub "-p port user@server""

Uzaq sistemə qoşulduqda ekran yardım proqramından istifadə etmək rahatdır.

Nautilus-da uzaq ssh kataloqunun qurulması

Sshfs istifadə edərək uzaq bir kataloqun quraşdırılması

Uzaq kataloqun yerli qovluğa quraşdırılması

sshfs user@ hostingserver.ru:/ home/ userdir ~/ sshfsdirSökülmə

Fusermount -u ~/ sshsfdir

SSH ləqəbləri

Müxtəlif giriş parametrləri (qeyri-standart port, uzun host adı, yerlidən başqa giriş və s.) olan bir neçə serverdən istifadə edərkən hər dəfə bütün əlaqə parametrlərini yenidən daxil etmək bəzən yorucu olur. Bunu asanlaşdırmaq üçün ləqəblərdən istifadə edə bilərsiniz.

Parametrlər bir istifadəçi üçün ~/.ssh/config və bütün istifadəçilər üçün qlobal olaraq /etc/ssh/ssh_config daxilində saxlanılır.

Misal konfiqurasiya. Bir neçə server təsvir edilə bilər. Ətraflı təfərrüatlarda man ssh_config( ilə qarışdırılmamalıdır sshd_config)

Host AliasName # İstənilən host adı HostName 1.2.3.4 # Siz həm IP, həm də host adını təyin edə bilərsiniz (Əgər DNS işləyirsə) İstifadəçi İstifadəçi Adı # İstifadəçi yerli istifadəçi Port YourSSHPort ilə uyğun gəlmirsə # Qeyri-standart port varsa

Bundan sonra komanda ilə serverə qoşula bilərsiniz

ssh AliasAdıssh-agent

Bağlantı problemlərinin diaqnostikası

Bağlantı qeydinin təhlili:

Müştəri və server konfiqurasiya fayllarının təhlili.

Konfiqurasiya fayllarının yerini burada tapa bilərsiniz

Adam ssh man sshd

Smart kartlardan istifadə

1. Sertifikatın yaradılması və açıq açarın ixracı, həmçinin Windows + Putty SC-də müştəri hissəsi veb-saytda təsvir edilmişdir: http://habrahabr.ru/post/88540/ Açar meneceri əlavəsi orada təsvir edilmişdir. yalnız Firefox-un köhnə versiyalarında mövcuddur. Windows üçün 3.5 versiyasında sınaqdan keçirilmişdir. Əlavəyə birbaşa keçid: https://addons.mozilla.org/ru/firefox/addon/key-manager/

2. Serverin hazırlanması. Sshd konfiqurasiyanızın ictimai açarlardan istifadə edərək identifikasiyaya imkan verdiyinə əmin olmalısınız. Bunu etmək üçün siz “sshd_config” faylında “PubkeyAuthentication” parametrinin dəyərini “bəli” olaraq təyin etməlisiniz. Sonra daha əvvəl əldə edilmiş açıq açarımızı (bir sətirdə) “~/.ssh/authorized_keys” faylına əlavə edirik. Nəzərə alın ki, “.ssh/authorized_keys” faylı daha sonra açıq açardan istifadə edərək daxil olacaq istifadəçinin ev kataloqunda yerləşir.

3. Linux-da müştəri hissəsi. OpenSSH paketini parametrlər olmadan yenidən qurmalı olacaqsınız. Yalnız kataloq prefikslərini təyin etmək tövsiyə olunur, məsələn –prefiks=/usr. Konfiqurasiya fayllarının /usr/etc-də olacağını da qeyd etməlisiniz. Başlamazdan əvvəl sizə aşağıdakı paketlər lazımdır: opensc-lite-devel, zlib-devel, openssl-devel. Smart kart sürücüsünü quraşdırın. Rahatlıq üçün ssh_config konfiqurasiyasında (sshd_config ilə qarışdırılmamalıdır) pkcs kitabxanasına gedən yolu göstərin: PKCS11Provider=<путь к библиотеке>

4. Müştəridə ssh user@host işlədin. Əgər smart kart (token) qoşulubsa, sizdən parol tələb olunacaq və SSH sessiyasına daxil olacaqsınız.

İstifadə zamanı mümkün problemlər

Bir ssh serveri ilə terminalda işləyərkən düzəlişləri saxlamaq üçün bir çox redaktorda istifadə olunan adi Ctrl + S düymələr kombinasiyası XOFF əmrinin icrasına gətirib çıxaracaq ki, bu da seansın dondurulmasına səthi bənzəyir. Lakin, belə deyil. Server daxil olan simvolları və əmrləri qəbul etməyə davam edir, lakin onu ekranda göstərmir. Bu çətin vəziyyətdən çıxmaq üçün sadəcə Ctrl + Q birləşməsindən istifadə edin və bununla da XON rejimini yenidən yandırın.

Bağlantılar

Yəni, user1 həm özü üçün - faylda /home/user1/.ssh/keys) və digər istifadəçi üçün qeydiyyatdan keçə bilər ki, bu da ona həm "özünün altında", həm də "başqası" altında kompüterindən daxil olmağa imkan verəcək.

SSH (Secure Shell) serverin uzaqdan idarə edilməsi və TCP şifrəli bağlantılar üzərindən məlumat ötürülməsi üçün nəzərdə tutulmuş şəbəkə protokoludur. Əksər hosting xidmətləri, hətta virtual olanlar bu gün həm FTP, həm də SSH vasitəsilə girişi təmin edir. Fikrimcə, bu əladır, SSH istifadəsi daha rahat və təhlükəsizdir.

SSH qurulur

Quraşdırma Debian, Ubuntu-da xüsusi server, VDS, VPS üçün həyata keçiriləcək. Konfiqurasiya faylı burada yerləşir: /etc/ssh/sshd_config.

Əgər müntəzəm hostinqiniz varsa, hər şey lazım olduğu kimi konfiqurasiya edilməlidir, bölməyə keçin.

Varsayılan olaraq, SSHD demonu (dəyişikliklər edirik) heç bir parametrə ehtiyac duymur və yaxşı işləyir. İstənməyən şəxslərin serverə girişini məhdudlaşdırmaq üçün yalnız bir neçə kiçik dəyişiklik edəcəyik.

Konfiqurasiya faylına səhv dəyişikliklərin edilməsi nəticəsində siz ssh vasitəsilə serverə girişi itirə bilərsiniz, ona görə də, məsələn, ISPManager idarəetmə panelindən istifadə etməklə, ona daxil olmaq üçün alternativ seçimləriniz olduğundan əmin olun.

SSH girişini necə məhdudlaşdırmaq olar

Bütün dəyişikliklər /etc/ssh/sshd_config faylına edilir

Dəyişikliklərin qüvvəyə minməsi üçün siz etməlisiniz

Portu dəyişdirin

Port 9724İndi avtorizasiya edərkən standart 22 port yerinə 9724-ü göstərməlisiniz.

Metod standart portları döyən ən sadə haker botlarına qarşı çox sadə və effektivdir. Burada əsas odur ki, digər xidmətlərlə münaqişə yaratmamaq və açıq-aydın istifadə olunmayan nömrə seçməkdir.

Köhnə protokoldan istifadə edərək əlaqəni söndürün

Burada əlaqənin yalnız v2 protokolundan istifadə etməklə mümkün olduğunu müəyyən edirik

Əgər daxil olmamısınızsa kök, bütün konsol əmrlərindən əvvəl sudo əlavə etməlisiniz - o deməkdir İstifadəçini əvəz et və DO- istifadəçini dəyişdirin və edin (onun altında). Məsələn, o, super istifadəçi kimi əmrləri yerinə yetirməyə imkan verir kök.

Avtorizasiya cəhdlərinin sayını azaldın

MaxAuthTries 2Parol cəhdlərinin sayı. Defolt 6-dır. Axtarış uğursuz olarsa, rabitə sessiyası dayandırılır.

Avtorizasiya gözləmə müddətini azaldın

LoginGraceTime 30sVarsayılan olaraq, avtorizasiya sessiyası 120 saniyə davam edə bilər. Bu müddətdən sonra bitir. Avtorizasiya üçün 2 dəqiqə həddən artıq çoxdur; bütün bu müddət ərzində server əlaqəni açıq saxlayır, bu çox irrasionaldır. Yarım dəqiqə kifayətdir.

IP girişini bağlayın

İP məhdudiyyətlərini təyin etməzdən əvvəl əmin olun ki, parametrlərdə səhv olarsa və sonradan öz IP-nizə qadağa qoyularsa, serverə girişi bərpa etmək üçün alternativ yolunuz olacaq.

Yalnız sizə giriş lazımdırsa, ən sadə və etibarlı yol IP-nizdən başqa hər yerdən girişi bloklamaqdır və ya dinamikdirsə, IP diapazonu.

- /etc/hosts.allow açın və orada SSHD əlavə edin: 192.168.1.1

burada 192.168.1.1 IP-nizdir. Dinamik IP-niz varsa, alt şəbəkə maskası olan bir IP təyin edin və IP əvəzinə alt şəbəkənizi yazın, məsələn:

SSHD: 192.168.0.0/16

- /etc/hosts.deny açın və ora əlavə edin: SSHD: ALL

IP vasitəsilə girişi məhdudlaşdırmağın başqa bir yolu

Aşağıdakı direktivdən istifadə edə bilərsiniz:

AllowUsers = *@1.2.3.4

Burada biz yalnız IP 1.2.3.4 üçün girişə icazə veririk

Açarlarla SSH avtorizasiyası

Parol olmadan ssh avtorizasiyasını qurmaq daha təhlükəsiz, daha rahat və düzgün olacaq. Bu məqsədlə açar icazədən istifadə olunacaq.

Beləliklə, burada təlimatlar var.

Siz ilk VPS-nizi və ya hətta bir serveri dərhal satın aldınız. Şübhəsiz ki, onu idarə etmək üçün veb paneliniz var. Amma sərt adminlər həmişə konsoldan keçir 😉 Ona görə də bunu necə edəcəyimizi öyrənməliyik. Bu dərsdə biz PuTTY proqramını quraşdıracağıq, SSH protokolu vasitəsilə serverə qoşulacağıq və serverdə işğal olunmuş və boş yerin təyin edilməsini öyrənəcəyik.

SSH protokolu vasitəsilə serverə qoşulmaq üçün macun proqramı

Putty-ni putty.org saytından yükləyin, özüm üçün “Intel x86-da Windows üçün - PuTTY: putty.exe” versiyasını yükləyirəm.

Arxivi açın və proqramı işə salın.

Proqramın pəncərəsi işə salındıqdan sonra belə görünür. Mən artıq serverimin IP ünvanını “Host Name (və ya IP ünvanı)” sahəsinə daxil etmişəm:

Serverinizin domenini və ya IP ünvanını daxil edin və “Açıq” düyməsini basın. Komanda sorğusu pəncərəsi açılır. Bizdən istifadəçi adı və şifrə tələb edir. Əvvəlcə girişinizi, sonra parolunuzu daxil edin. Diqqət, parol daxil edilərkən ekranda simvollar çap olunmur, hətta ulduz işarələri *** çap edilmir. Buna görə də parolu sanki kor-koranə daxil edirik. Daxil edin və Enter düyməsini basın. Əgər parol düzgün daxil edilibsə, siz server idarəetmə konsoluna daxil olacaqsınız. Son giriş vaxtı və əməliyyat sistemi haqqında məlumat olan bir xətt göstərilir.

Konsoldakı əmrlər

pwd

df

df əmri bütün quraşdırılmış fayl sistemlərində serverdə boş və istifadə olunan yerin miqdarını göstərir

du

du əmri qovluq və ya faylın nə qədər yer tutduğunu göstərir.

Nümunə əmr:

Du -h /ev/

Bu əmr /home/ kataloqunun nə qədər yer tutduğunu göstərəcək.

Hamısı budur. SSH və putty proqramı vasitəsilə serverə qoşulma ilə ilk tanışlıq bitdi. Bu məlumatdan istifadə edərək, serverə keçə və məlumatların orada nə qədər yer tutduğunu görə bilərsiniz.