Συνδεθείτε σε έναν εικονικό διακομιστή μέσω SSH και SFTP. Σύνδεση στον διακομιστή μέσω SSH και SFTP Σύνδεση μέσω ssh μέσω putty

Τι είναι το SSH και γιατί το χρειάζεστε;

Το ασφαλές κέλυφος (SSH) είναι πρωτόκολλο δικτύου, παρέχοντας λειτουργίες κελύφους σε απομακρυσμένο μηχάνημα μέσω ασφαλούς καναλιού. Το SSH συνοδεύεται από διάφορες βελτιώσεις ασφαλείας, συμπεριλαμβανομένου ελέγχου ταυτότητας χρήστη/κεντρικού υπολογιστή, κρυπτογράφηση δεδομένων και ακεραιότητα δεδομένων, καθιστώντας αδύνατες δημοφιλείς επιθέσεις όπως υποκλοπή, πλαστογράφηση DNS/IP, πλαστογραφία δεδομένων και πειρατεία σύνδεσης. κ.λπ. Χρήστες Ftp, telnet ή rlogin που χρησιμοποιούν Το πρωτόκολλο που μεταφέρει δεδομένα σε καθαρό κείμενο συνιστάται ιδιαίτερα για μετάβαση σε SSH.

Το OpenSSH είναι μια εφαρμογή ανοιχτού κώδικα πηγαίος κώδικαςΠρωτόκολλο SSH, το οποίο σας επιτρέπει να κρυπτογραφήσετε τη σύνδεση στο δίκτυο χρησιμοποιώντας ένα σύνολο προγραμμάτων. Εάν θέλετε να έχετε SSH σε Linux, μπορείτε να εγκαταστήσετε το OpenSSH, το οποίο αποτελείται από έναν διακομιστή OpenSSH και πακέτα πελάτη.

Τα πακέτα διακομιστή/πελάτη OpenSSH συνοδεύονται από τα ακόλουθα βοηθητικά προγράμματα:

- Διακομιστής OpenSSH: sshd (δαίμονας SSH)

- Πελάτης OpenSSH: scp (ασφαλής απομακρυσμένη αντιγραφή), sftp (ασφαλής μεταφορά αρχείων), slogin/ssh (ασφαλής απομακρυσμένη σύνδεση), ssh-add (ολοκλήρωση ιδιωτικού κλειδιού), ssh-agent (πράκτορας ελέγχου ταυτότητας), ssh-keygen (διαχείριση κλειδιού ελέγχου ταυτότητας ).

Εάν θέλετε να εγκαταστήσετε τον διακομιστή/πελάτη OpenSSH και να ρυθμίσετε τις παραμέτρους του διακομιστή OpenSSH ώστε να ξεκινά αυτόματα, ακολουθήστε τις παρακάτω οδηγίες, οι οποίες διαφέρουν ανάλογα με τη διανομή.

Debian, Ubuntu ή Linux Mint

$ sudo apt-get install openssh-server openssh-client

Σε συστήματα που βασίζονται στο Debian, μόλις εγκατασταθεί, το OpenSSH θα ξεκινήσει αυτόματα κατά την εκκίνηση. Εάν για κάποιο λόγο ο διακομιστής OpenSSH δεν ξεκινά αυτόματα κατά την εκκίνηση του συστήματος, μπορείτε να εκτελέσετε την ακόλουθη εντολή για να προσθέσετε ρητά ssh στην εκκίνηση κατά την εκκίνηση του συστήματος.

$ sudo update-rc.d προεπιλογές ssh

Fedora ή CentOS/RHEL 7$ sudo yum -y εγκατάσταση openssh-server openssh-clients $ sudo systemctl έναρξη υπηρεσία sshd $ sudo systemctl ενεργοποίηση sshd.service

CentOS/RHEL 6$ sudo yum -y εγκατάσταση openssh-διακομιστής openssh-clients $ sudo υπηρεσία sshd έναρξη $ sudo chkconfig sshd σε

Arch Linux$ sudo pacman -Sy openssh $ sudo systemctl έναρξη υπηρεσίας sshd $ sudo systemctl ενεργοποίηση sshd.service

Ρύθμιση διακομιστή OpenSSHΕάν θέλετε να ρυθμίσετε τις παραμέτρους του διακομιστή OpenSSH, μπορείτε να επεξεργαστείτε το αρχείο διαμόρφωσης σε όλο το σύστημα που βρίσκεται στο /etc/ssh/sshd_config.

Υπάρχουν μερικές επιλογές OpenSSH που μπορεί να σας ενδιαφέρουν:

Από προεπιλογή, το sshd ακούει στη θύρα 22 και ακούει για εισερχόμενες συνδέσεις ssh. Αλλάζοντας την προεπιλεγμένη θύρα για το ssh, μπορείτε να αποτρέψετε διάφορες αυτοματοποιημένες επιθέσεις χάκερ.

Εάν το μηχάνημά σας έχει περισσότερες από μία φυσική διεπαφή δικτύου, ίσως θελήσετε να ελέγξετε ποια σχετίζεται με το sshd, για αυτό μπορείτε να χρησιμοποιήσετε την επιλογή ListenAddress. Αυτή η επιλογή συμβάλλει στη βελτίωση της ασφάλειας περιορίζοντας το εισερχόμενο SSH μόνο σε μια συγκεκριμένη διεπαφή.

HostKey /etc/ssh/ssh_host_key

Η επιλογή HostKey καθορίζει πού βρίσκεται το προσωπικό κλειδί κεντρικού υπολογιστή.

PermitRootLogin αρ

Επιλογή PermitRootLogin – εάν ο root μπορεί να συνδεθεί στο σύστημα μέσω ssh.

AllowUsers alice bob

Χρησιμοποιώντας την επιλογή AllowUsers, μπορείτε να απενεργοποιήσετε επιλεκτικά την υπηρεσία ssh για ορισμένους χρήστες Linux. Μπορείτε να καθορίσετε πολλούς χρήστες, διαχωρισμένους με κενά.

Αφού αλλάξει το /etc/ssh/sshd_config, φροντίστε να επανεκκινήσετε την υπηρεσία ssh.

Για επανεκκίνηση του OpenSSH σε Debian, Ubuntu ή Linux Mint:

$ sudo /etc/init.d/ssh επανεκκίνηση

Για επανεκκίνηση του OpenSSH σε Fedora, CentOS/RHEL 7 ή Arch Linux:$ sudo systemctl επανεκκίνηση του sshd.service

Για επανεκκίνηση του OpenSSH σε CentOS/RHEL 6:$ επανεκκίνηση της υπηρεσίας sudo sshd

Πώς να συνδεθείτε στο SSHΣύνδεση σε SSH από Linux

Οι χρήστες Linux δεν χρειάζεται να εγκαταστήσουν πρόσθετα προγράμματα.

Σύνδεση σε SSH από τα Windows

Κρυμμένο από τους επισκέπτες

.Το Cygwin είναι κάτι περισσότερο από έναν απλό πελάτη SSH. Είναι ένας ισχυρός συνδυασμός που υποστηρίζει πολλές εντολές Linux. Για παράδειγμα, το Cygwin καθιστά πολύ εύκολη τη δημιουργία πιστοποιητικών SSL (όπως ακριβώς το Linux). Στα Windows, για να δημιουργήσετε αυτο-υπογεγραμμένα πιστοποιητικά, πρέπει να χορέψετε με ένα ντέφι. Στο Cygwin είναι πολύ βολικό να χρησιμοποιείτε το cURL (δεν χρειάζεται να εγκαταστήσετε κάτι ξεχωριστά) κλπ. Όσοι το λείπουν στα Windows γραμμή εντολώνκαι τα προγράμματα Linux θα βρουν διέξοδο στο Cygwin.

Η εγκατάσταση του Cygwin είναι εύκολη. Ας πάμε στο

Κρυμμένο από τους επισκέπτες

Και κατεβάστε

Κρυμμένο από τους επισκέπτες

Κρυμμένο από τους επισκέπτες

Θα γίνει λήψη ενός μικροσκοπικού αρχείου - αυτό είναι το πρόγραμμα εγκατάστασης. Γραφικό πρόγραμμα εγκατάστασης. Παρόλο που περιέχει μεγάλο αριθμό επιλογών, είναι όλες αρκετά απλές και πολλές είναι γνωστές από άλλα προγράμματα εγκατάστασης γραφικών. Εάν κάτι δεν είναι ξεκάθαρο, απλώς κάντε κλικ στο «Επόμενο». Ίσως μόνο το ακόλουθο παράθυρο μπορεί να οδηγήσει σε σύγχυση:

Όλα τα στοιχεία που είναι διαθέσιμα για εγκατάσταση παρουσιάζονται εδώ. Δεν χρειάζεται να τους καταλάβουμε αυτή τη στιγμή. Επειδή τα πιο δημοφιλή έχουν ήδη επισημανθεί για εγκατάσταση. Και αν λείπει κάτι στο μέλλον, μπορείτε εύκολα να εγκαταστήσετε αυτό που χρειάζεστε.

Σύνδεση SSH (κοινή για Linux και Windows)

Οι χρήστες Linux ανοίγουν την κονσόλα, οι χρήστες Windows πληκτρολογούν Cygwin.

Το SSH χρειάζεται τις ακόλουθες πληροφορίες για να συνδεθεί:

- IP ή όνομα κεντρικού υπολογιστή

- αριθμός θύρας

- Όνομα χρήστη

- Κωδικός Χρήστη

Ssh 192.168.1.36

Βλέπω το εξής

Alex@MiAl-PC ~ $ ssh 192.168.1.36 Η αυθεντικότητα του κεντρικού υπολογιστή "192.168.1.36 (192.168.1.36)" δεν μπορεί να εξακριβωθεί. Το δακτυλικό αποτύπωμα του κλειδιού ECDSA είναι SHA256:sIxZeSuiivo8AQSH5Ypxuy θέλετε να συνεχίσετε τη σύνδεση ( ναι όχι)?

Εφόσον συνδέομαι με τον κεντρικό υπολογιστή για πρώτη φορά, είναι ένας άγνωστος κεντρικός υπολογιστής. Με ρωτάνε αν θέλω να συνεχίσω. καλώ Ναί:

Προειδοποίηση: Προστέθηκε μόνιμα το "192.168.1.36" (ECDSA) στη λίστα των γνωστών κεντρικών υπολογιστών. [email προστατευμένο]κωδικός πρόσβασης:

Εντάξει, ο κεντρικός υπολογιστής 192.168.1.36 προστέθηκε στη λίστα των οικείων κεντρικών υπολογιστών. Μου ζητείται κωδικός πρόσβασης για τον χρήστη Alex. Αφού δεν υπάρχει τέτοιος χρήστης στον διακομιστή με SSH, αλλά κάνω κλικ Ctrl+C(για σπάσιμο) και εισάγετε την εντολή μαζί με το όνομα χρήστη του απομακρυσμένου συστήματος. Ο χρήστης εισάγεται πριν από τη διεύθυνση του απομακρυσμένου μηχανήματος και διαχωρίζεται από τη διεύθυνση με το σύμβολο @. Το σύμβολο @ στα αγγλικά διαβάζεται ως στο και μπορεί να μεταφραστεί ως "in". Εκείνοι. εγγραφή [email προστατευμένο]μπορεί να ερμηνευθεί ως "mial user on machine 192.168.1.36".

Η πρόσκληση Alex@MiAl-PC αντικαταστάθηκε από την πρόσκληση mial@mint. Αυτό σημαίνει ότι είμαστε ήδη στο απομακρυσμένο μηχάνημα, δηλαδή έχουμε ήδη κάνει σύνδεση. Εάν πρέπει να καθορίσετε μια θύρα (αν διαφέρει από την τυπική), τότε η θύρα πρέπει να καθοριστεί μετά το διακόπτη -p. Για παράδειγμα όπως αυτό:

Ssh [email προστατευμένο]-σελ 10456

Μετά τη σύνδεση, μας καλωσορίζουν με κάτι σαν αυτό:

Linux mint 3.16.0-4-amd64 #1 SMP Debian 3.16.7-ckt11-1 (2015-05-24) x86_64 Τα προγράμματα που περιλαμβάνονται στο σύστημα Debian GNU/Linux είναι δωρεάν λογισμικό. οι ακριβείς όροι διανομής για κάθε πρόγραμμα περιγράφονται στα μεμονωμένα αρχεία στο /usr/share/doc/*/copyright. Το Debian GNU/Linux συνοδεύεται από ΚΑΜΙΑ ΑΠΟΛΥΤΩΣ ΕΓΓΥΗΣΗ, στον βαθμό που επιτρέπεται από την ισχύουσα νομοθεσία. Τελευταία σύνδεση: Τρίτη 16 Ιουνίου 15:32:25 2015 από 192.168.1.35

Ως εκ τούτου, το απομακρυσμένο μηχάνημα είναι το Linux Mint, με πυρήνα 3.16, έκδοση 64 bit. Επίσης σημαντικές πληροφορίεςσχετικά με την ώρα της τελευταίας σύνδεσης και τη διεύθυνση IP από την οποία έγινε η σύνδεση. Εάν η ώρα και η IP δεν σας είναι γνωστά και είστε ο μόνος χρήστης, τότε το σύστημά σας έχει παραβιαστεί και πρέπει να προβείτε στις κατάλληλες ενέργειες.

Ας πληκτρολογήσουμε μερικές εντολές για να βεβαιωθούμε πού βρισκόμαστε και ποιοι είμαστε: pwd, [B]uname -aκαι τα λοιπά.:

Για να τερματίσετε τη συνεδρία (αποσύνδεση), καλέστε

Ή κάντε κλικ Ctrl+D.

Συνδεθείτε στο SSH χωρίς να εισάγετε κωδικό πρόσβασης

Πρώτον, είναι απλώς πιο βολικό. Δεύτερον, είναι πιο ασφαλές.

Πρώτα, πρέπει να δημιουργήσουμε κλειδιά rsa. Εάν είστε χρήστης Linux, τότε είστε εντάξει. Εάν είστε χρήστης των Windows, αλλά δεν ακούσατε τη συμβουλή μου και επιλέξατε το PuTTY, τότε έχετε ένα πρόβλημα και σκεφτείτε μόνοι σας πώς να το λύσετε. Εάν έχετε Cygwin, τότε όλα είναι επίσης εντάξει.

Εάν καταφέρατε να συνδεθείτε στο απομακρυσμένο σύστημα, αποσυνδεθείτε. Μετά από αυτό, πληκτρολογήστε

Ssh-keygen -t rsa

Μας ζητείται όνομα αρχείου, δεν χρειάζεται να εισάγουμε τίποτα, θα χρησιμοποιηθεί το προεπιλεγμένο όνομα. Ζητάει και κωδικό πρόσβασης. Δεν εισάγω τον κωδικό πρόσβασης.

Τώρα στο απομακρυσμένο μηχάνημα πρέπει να δημιουργήσουμε έναν κατάλογο .ssh. Η εκτέλεση της εντολής σε ένα απομακρυσμένο μηχάνημα θα συζητηθεί παρακάτω. Προς το παρόν, απλώς αντιγράψτε την εντολή, χωρίς να ξεχάσετε να αλλάξετε τη διεύθυνση IP και το όνομα χρήστη στο δικό σας:

Ssh [email προστατευμένο] mkdir.ssh

Τώρα πρέπει να αντιγράψουμε τα περιεχόμενα του αρχείου id_rsa.pub στο απομακρυσμένο μηχάνημα. Αυτό είναι πολύ εύκολο να γίνει (μην ξεχάσετε να αλλάξετε τα δεδομένα στα δικά σας):

Cat .ssh/id_rsa.pub | ssh [email προστατευμένο]"cat >> .ssh/authorized_keys"

Τώρα απλώς συνδεόμαστε και δεν μας ζητούν πλέον κανέναν κωδικό πρόσβασης. Και θα είναι πάντα έτσι τώρα.

Εκτέλεση εντολών σε απομακρυσμένο διακομιστή χωρίς δημιουργία συνεδρίας φλοιού

Εκτός από το άνοιγμα μιας συνεδρίας φλοιού σε ένα απομακρυσμένο σύστημα, το ssh σας επιτρέπει επίσης να εκτελείτε μεμονωμένες εντολές στο απομακρυσμένο σύστημα. Για παράδειγμα, για να εκτελέσετε την εντολή δέντρου σε έναν απομακρυσμένο κεντρικό υπολογιστή που ονομάζεται remote-sys και να εμφανίσετε τα αποτελέσματα στο τοπικό σύστημα, θα πρέπει να κάνετε το εξής:

Ssh remote-sys δέντρο

Το πραγματικό μου παράδειγμα:

Ssh [email προστατευμένο]δέντρο

Χρησιμοποιώντας αυτήν την τεχνική μπορείτε να κάνετε ενδιαφέροντα πράγματα, όπως να εκτελέσετε μια εντολή ls σε ένα απομακρυσμένο σύστημα και να ανακατευθύνετε την έξοδο σε ένα αρχείο στο τοπικό σύστημα:

Ssh remote-sys "ls *" > dirlist.txt

Πραγματικό παράδειγμα:

Ssh [email προστατευμένο]"ls *" > dirlist.txt cat dirlist.txt

Σημειώστε τα μονά εισαγωγικά στην παραπάνω εντολή. Αυτό γίνεται επειδή δεν θέλουμε να γίνει επέκταση διαδρομής τοπική μηχανή; γιατί χρειαζόμαστε αυτήν την εκτέλεση σε ένα απομακρυσμένο σύστημα. Επίσης, εάν θέλουμε να ανακατευθύνουμε την τυπική έξοδο σε ένα αρχείο στο απομακρυσμένο μηχάνημα, μπορούμε να βάλουμε τη δήλωση ανακατεύθυνσης και το όνομα αρχείου μέσα σε μεμονωμένα εισαγωγικά:

Ssh remote-sys "ls * > dirlist.txt"

Μεταφορά τυπικής εξόδου από τοπικό μηχάνημα σε απομακρυσμένο μηχάνημα μέσω sshΜια εξίσου ενδιαφέρουσα επιλογή για την εκτέλεση εντολών δίνεται λίγο πιο πάνω:

Cat .ssh/id_rsa.pub | ssh [email προστατευμένο]"cat >> .ssh/authorized_keys"

- Η εντολή cat διαβάζει και εμφανίζει τα περιεχόμενα του αρχείου .ssh/id_rsa.pub, που βρίσκεται στον τοπικό υπολογιστή, γραμμή προς γραμμή.

- | (pipe) μεταβιβάζει αυτό που θα εμφανιζόταν στην τυπική έξοδο σε άλλη εντολή.

- Αντί για μια εντολή που θα επεξεργαζόταν τις συμβολοσειρές που μεταβιβάστηκαν σε αυτήν, γίνεται μια σύνδεση με το απομακρυσμένο σύστημα (ssh [email προστατευμένο]).

- Επί απομακρυσμένο σύστημαφτάνουν γραμμές για τις οποίες παρέχεται η εντολή cat >> .ssh/authorized_keys. Εκείνοι. Τα περιεχόμενα της τυπικής εξόδου γράφονται γραμμή προς γραμμή στο αρχείο .ssh/authorized_keys που βρίσκεται στο απομακρυσμένο μηχάνημα.

Το επόμενο κόλπο απαιτεί δύο υπολογιστές Linux. Δυστυχώς, ούτε ο Cygwin δεν μπορεί να διαχειριστεί αυτό το κόλπο. Επιπλέον, και τα δύο συστήματα Linux πρέπει να έχουν γραφική διεπαφή χρήστη.

Σήραγγα με SSH

Μεταξύ άλλων πραγμάτων που συμβαίνει όταν δημιουργείται μια σύνδεση με έναν απομακρυσμένο κεντρικό υπολογιστή μέσω SSH είναι η δημιουργία μιας κρυπτογραφημένης σήραγγας που σχηματίζεται μεταξύ του τοπικού και του απομακρυσμένου συστήματος. Συνήθως, αυτή η σήραγγα χρησιμοποιείται για να διασφαλίσει ότι οι εντολές που πληκτρολογούνται στο τοπικό μηχάνημα μεταδίδονται με ασφάλεια σε ένα απομακρυσμένο μηχάνημα και ότι το αποτέλεσμα αποστέλλεται επίσης με ασφάλεια.

Εκτός από αυτή τη βασική λειτουργία, το πρωτόκολλο SSH επιτρέπει στους περισσότερους τύπους κίνησης να αποστέλλονται μέσω μιας κρυπτογραφημένης σήραγγας, δημιουργώντας ένα είδος VPN (εικονικό ιδιωτικό δίκτυο) μεταξύ του τοπικού και του απομακρυσμένου συστήματος.

Ίσως η πιο συχνά χρησιμοποιούμενη από αυτές τις δυνατότητες είναι η δυνατότητα μετάδοσης κίνησης συστημάτων X Window. Σε ένα σύστημα που εκτελεί έναν διακομιστή X (αυτά είναι μηχανήματα που διαθέτουν γραφική διεπαφή χρήστη), είναι δυνατό να εκτελεστεί ένα πρόγραμμα πελάτη X (μια γραφική εφαρμογή) σε ένα απομακρυσμένο σύστημα και να δείτε τα αποτελέσματα της λειτουργίας του στο τοπικό σύστημα. Είναι εύκολο να γίνει. Για παράδειγμα, θέλω να συνδεθώ στον απομακρυσμένο κεντρικό υπολογιστή remote-sys και σε αυτόν θέλω να εκτελέσω το πρόγραμμα xload. Ταυτόχρονα, θα μπορώ να δω τη γραφική έξοδο αυτού του προγράμματος στον τοπικό υπολογιστή. Αυτό γίνεται ως εξής:

Ssh -X remote-sys xload

Πραγματικό παράδειγμα:

Ssh -X [email προστατευμένο] gedit

Εκείνοι. Το SSH ξεκινά με το διακόπτη -X. Και τότε απλά ξεκινά το πρόγραμμα. Δείτε το στιγμιότυπο οθόνης.

Είμαι στο Kali Linux. Συνδέομαι επιτυχώς σε έναν απομακρυσμένο υπολογιστή μέσω SSH. Μετά από αυτό έτρεξα το πρόγραμμα gedit. Αυτό το πρόγραμμα μπορεί να μην είναι καν στο Kali Linux, αλλά σίγουρα είναι στο Linux Mint, στο οποίο συνδέθηκα. Μπορώ να δω το αποτέλεσμα αυτού του προγράμματος στην οθόνη σαν να εκτελούσε το πρόγραμμα τοπικά. Αλλά και πάλι, θέλω να το καταλάβετε αυτό, δεν υπάρχει πρόγραμμα gedit που εκτελείται στον τοπικό υπολογιστή. Εάν θέλω να αποθηκεύσω το αποτέλεσμα του gedit (ή οποιουδήποτε άλλου προγράμματος που ανοίγει με αυτόν τον τρόπο), αποδεικνύεται ότι λειτουργεί στο περιβάλλον του απομακρυσμένου υπολογιστή, βλέπει το σύστημα αρχείων του κ.λπ. Αυτό είναι βολικό όταν θέλετε να ρυθμίσετε τις παραμέτρους του απομακρυσμένος υπολογιστής με χρήση γραφικής διεπαφής.

Θα μάθετε πώς να μεταφέρετε μια εικόνα από ολόκληρη την επιφάνεια εργασίας στο ίδιο άρθρο αργότερα, στην ενότητα "Πώς να ρυθμίσετε το VNC μέσω SSH".

Σε ορισμένα συστήματα, αυτό το τέχνασμα απαιτεί τη χρήση της επιλογής -Y αντί της επιλογής -X.

Αντιγραφή από/προς απομακρυσμένο υπολογιστή (scp και sftp)

scp

Το πακέτο OpenSSH περιλαμβάνει επίσης δύο προγράμματα που χρησιμοποιούν μια κρυπτογραφημένη σήραγγα SSH για την αντιγραφή αρχείων μέσω του δικτύου. Πρώτο πρόγραμμα - scp("ασφαλές αντίγραφο") - χρησιμοποιείται πιο συχνά, όπως το παρόμοιο πρόγραμμα cp για την αντιγραφή αρχείων. Η πιο αξιοσημείωτη διαφορά είναι ότι η πηγή του αρχείου μπορεί να είναι ο απομακρυσμένος κεντρικός υπολογιστής ακολουθούμενος από άνω και κάτω τελεία και η θέση του αρχείου. Για παράδειγμα, αν θέλαμε να αντιγράψουμε ένα έγγραφο που ονομάζεται document.txt από τον αρχικό μας κατάλογο στο remote-sys στον τρέχοντα κατάλογο εργασίας στο τοπικό μας σύστημα, θα μπορούσαμε να κάνουμε το εξής:

Scp remote-sys:document.txt . document.txt 100% 177 0,2 KB/s 00:00

Πραγματικό παράδειγμα:

# διαγράψτε το αρχείο στον τοπικό υπολογιστή εάν υπάρχει rm dirlist.txt # δημιουργήστε ένα αρχείο στο απομακρυσμένο μηχάνημα ssh [email προστατευμένο]"ls * > dirlist.txt" # ελέγξτε για την παρουσία του ssh [email προστατευμένο]"ls -l" # αντιγράψτε το στο scp της τοπικής μηχανής [email προστατευμένο]:dirlist.txt. # ελέγξτε το περιεχόμενό του cat dirlist.txt

sftpΓια να αντιγράψετε ένα αρχείο από το B στο A όταν είστε συνδεδεμένοι στο B:

scp /path/to/file username@a:/path/to/destination

Αντιγραφή ενός αρχείου από το B στο A όταν είστε συνδεδεμένοι στο A:

scp username@b:/path/to/file /path/to/destination

Το δεύτερο πρόγραμμα για την αντιγραφή αρχείων μέσω SSH είναι sftp. Όπως υποδηλώνει το όνομά του, είναι ένα ασφαλές πρόγραμμα αντικατάστασης ftp. Το sftp λειτουργεί όπως το αρχικό πρόγραμμα ftp. Ωστόσο, αντί για αποστολή σε απλό κείμενο, χρησιμοποιεί μια κρυπτογραφημένη σήραγγα SSH. Ένα σημαντικό πλεονέκτημα του sftp έναντι του ftp είναι ότι δεν απαιτεί διακομιστή FTP που λειτουργεί σε απομακρυσμένο κεντρικό υπολογιστή. Απαιτεί μόνο διακομιστή SSH. Αυτό σημαίνει ότι κάθε απομακρυσμένο μηχάνημα που είναι συνδεδεμένο μέσω ενός προγράμματος-πελάτη SSH μπορεί επίσης να χρησιμοποιηθεί ως διακομιστής τύπου FTP. Ακολουθεί ένα παράδειγμα συνεδρίας:

Alex@MiAl-PC ~ $ sftp [email προστατευμένο]Συνδέθηκε στο 192.168.1.36. sftp> ls dirlist.txt newfile.txt nfile.txt temp Βίντεο Έγγραφα Λήψεις Εικόνες Μουσική Πρότυπα δημόσιας επιφάνειας εργασίας sftp> lls dirlist.txt nfile.txt sftp> ls temp/TakeMeHome sftp> cd temptch / TakeMes mial/temp/TakeMeHome to TakeMeHome sftp> αντίο

Το πρωτόκολλο SFTP υποστηρίζεται από πολλούς διαχειριστές αρχείων γραφικών που μπορούν να βρεθούν σε διανομές Linux. Χρησιμοποιώντας τόσο τον Nautilus (GNOME) όσο και τον Konqueror (KDE), μπορούμε να εισάγουμε URI (συνδέσμους) ξεκινώντας με sftp:// στη γραμμή μετάβασης και να εργαστούμε με αρχεία που βρίσκονται σε ένα απομακρυσμένο σύστημα που εκτελεί έναν διακομιστή SSH.

Γειά σου! Με ενδιαφέρει η ερώτηση: πώς να συνδεθείτε μέσω SSH στον οικιακό σας υπολογιστή μέσω Διαδικτύου. Έχω εγκαταστήσει έναν διακομιστή FreeSSHd στο σπίτι. Όπως καταλαβαίνω, πρέπει να ανοίξω κάπως τη θύρα 22 στην εξωτερική IP; Alex

Ναι, συχνά προκύπτει η ανάγκη. Μίλησα για πολλά πράγματα σε εκείνο το άρθρο, αλλά εδώ θα μιλήσουμε αποκλειστικά για το SSH, αφού ο Alex μας έδωσε ευγενικά αυτήν την ευκαιρία. Εξάλλου, εγώ ο ίδιος με ενδιαφέρει απίστευτα το SSH, και εδώ είναι και στα Windows... μμμ.

Τι είναι το SSH και γιατί χρειάζεται;

Το θέμα είναι ότι το SSH είναι μικρόασφαλής SHπήχης. Πρωτόκολλο για ασφαλή πρόσβαση στο κέλυφος ελέγχου. Επομένως, παρέχει πρόσβαση ειδικά στη γραμμή εντολών, επειδή το Shell μεταφράζεται ως κέλυφοςκαι εδώ στο νόημα κέλυφος ελέγχου κειμένου. Αλλά γενικά, αυτό το πρωτόκολλο είναι αξιοσημείωτο για το γεγονός ότι επιτρέπει σε οποιαδήποτε άλλη κίνηση να περάσει μέσα σε αυτό, και σε κρυπτογραφημένη μορφή. Έτσι, το πρωτόκολλο για ασφαλή σύνδεση με σύστημα αρχείωνονομάζεται SFTP και εκτελείται πάνω από το SSH. Αλλά μπορεί να διοχετεύσει οποιαδήποτε άλλη σύνδεση - είτε είναι HTTP είτε ακόμα και RDP. Στην ουσία, αποδεικνύεται ότι είναι ένα "VPN στο γόνατο".

Εδώ ο Άλεξ έχει κάνει ήδη τη μισή δουλειά, την εγκατέστησε και την εκτόξευσε οικιακός υπολογιστής FreeSSHd. Αυτό σας επιτρέπει να συνδεθείτε στα Windows μέσω SSH. Σε αυτή την περίπτωση, το «επιτρέπει» λέγεται πολύ έντονα. Επειδή αυτή η λύση λειτουργεί με κάποιο τρόπο στα Windows. Πρώτον, δεν έχει μια αξιοπρεπή διεπαφή κειμένου - μια γραμμή εντολών, για έλεγχο.

Τουλάχιστον το κανονικό - cmd - σας επιτρέπει να κάνετε λίγα με το απομακρυσμένο μηχάνημα. Υπάρχει επίσης το Powershell - αυτή είναι μια πιο σύγχρονη και ισχυρή λύση. Το Freesshd σάς επιτρέπει να αλλάξετε την κονσόλα σε powershell, αλλά δεν μπορούσα να συνδεθώ σε αυτήν. Συνδέθηκα στο CMD - αλλά είναι εντελώς άχρηστο:

Δεύτερον, στην περίπτωση του FreeSSHd, δεν μπόρεσα να συνδεθώ σε υπολογιστή με Windows ακόμη και μέσω τοπικού δικτύου, για να μην αναφέρω τη σύνδεση μέσω Internet. Ή μάλλον, είναι δυνατή η σύνδεση, αλλά η υπηρεσία παγώνει και διακόπτεται, δεν θα μπορείτε να διαχειριστείτε τον κεντρικό υπολογιστή των Windows με αυτόν τον τρόπο.

Επομένως, υποθέτω ότι ο Alex χρειαζόταν έναν διακομιστή ssh στα Windows για να συνδεθεί με το σύστημα αρχείων ή να τον χρησιμοποιήσει ως VPN, μεσολαβώντας κάτι μέσω SSH. Αν και αμφιβάλλω ότι το FreeSSHd θα το επιτρέψει αυτό. Γιατί τρίτον: δεν αποθηκεύει καν τις ρυθμίσεις· όταν κάνετε επανεκκίνηση της υπηρεσίας, όλα πάνε στραβά. Γενικά, ελπίζω πραγματικά ότι ο Alex θα μας πει στα σχόλια γιατί το χρειαζόταν αυτό.

Πώς αλλιώς μπορείτε να εκτελέσετε SSH στα Windows;

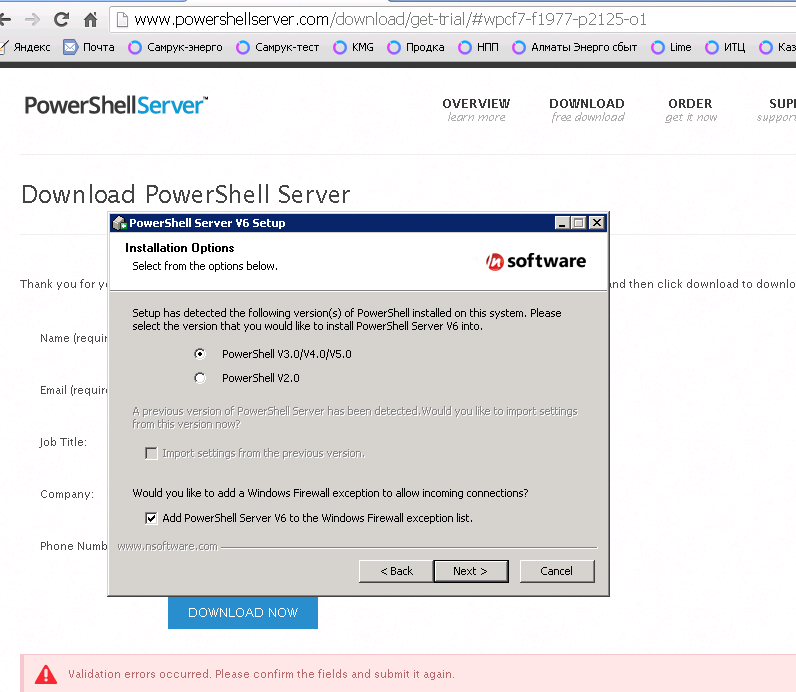

Υπάρχει μια πιο εφαρμόσιμη λύση - Powershelserver. Αν και έχει επίσης σφάλματα, τουλάχιστον δεν κολλάει. Επομένως, θα συνιστούσα να το χρησιμοποιήσετε για σύνδεση μέσω SSH σε διακομιστές Windows.

Πρώτον, λειτουργεί σταθερά χωρίς κολλήματα. Και μέσω αυτού μπορείτε πραγματικά να ελέγξετε τα παράθυρα μέσω του powershell.

Όλες οι ρυθμίσεις αποθηκεύονται κανονικά. Οι ίδιες λειτουργίες είναι διαθέσιμες όπως στο FreeSSHd και ακόμη περισσότερες - μπορείτε να χρησιμοποιήσετε το SCP - αυτό είναι η αντιγραφή αρχείων μέσω SSH.

Το πιο σικάτο όμως είναι η κονσόλα! Λειτουργεί, κύριοι!

Συνδέθηκα εύκολα, χωρίς καμία φασαρία με την προσθήκη χρηστών (αυτό πρέπει να γίνει στο freesshd). Και αυτό απλούστερη εντολήγια να δείτε τον πίνακα δρομολόγησης λειτούργησε τέλεια και έδωσε τις απαραίτητες πληροφορίες. Ο Frisssh μου «έπεσε» ακριβώς όταν προσπάθησα να δω το netstat -rn

Εδώ μπορείτε πραγματικά να δείτε ότι οι ρωσικοί χαρακτήρες δεν εμφανίζονται. Επομένως, είναι εύκολο να ρυθμίσετε μαζί μας, απλώς ρύθμισα την κωδικοποίηση που χρειάζομαι στον powershellserver, επανεκκίνηση, επανασύνδεση...

Ρύθμιση κωδικοποίησης στον Powershellserver

Τώρα έχουμε πλήρες SSH και μπορούμε να διαχειριστούμε πλήρως τα Windows μέσω της κονσόλας.

Η Microsoft θα δημιουργήσει τη δική της λύση SSH

Παρεμπιπτόντως, η Microsoft ανακοίνωσε το καλοκαίρι ότι επρόκειτο να αναπτυχθεί ντόπιοςΥποστήριξη SSH για το Powershell σε νέες εκδόσεις των Windows. Υπάρχουν ανακοινώσεις ειδήσεων στο Habré και στο pcweek (και πολλά άλλα). Επομένως, δεν μπορούμε παρά να προσβλέπουμε σε αυτό το ορόσημο γεγονός, καθώς θα είναι πραγματικά μια σημαντική ανακάλυψη για δουλειά ετερογενή δίκτυα.

Δεν έλεγξα τις άλλες λειτουργίες - sftp και scp, αλλά για κάποιο λόγο είμαι σίγουρος ότι θα λειτουργήσουν επίσης εξαιρετικά.

Πώς να ανοίξετε μια θύρα SSH από έξω;

Έτσι, καταλήξαμε στο μυστικό για το οποίο ξεκίνησε αυτό το άρθρο. Θα απαντήσω στην ερώτηση του αναγνώστη.

Προώθηση θύρας σε δρομολογητή ή μόντεμ

Για να συνδεθείτε σε έναν υπολογιστή από έξω, πρέπει πραγματικά να κάνετε NAT ή, σε μια συγκεκριμένη περίπτωση, . Πώς να το κάνετε αυτό εξαρτάται από τη συσκευή που χρησιμοποιείται ως πύλη. Αυτό μπορεί να είναι ένα μόντεμ ADSL ή . Στις περισσότερες περιπτώσεις, οι λεπτομερείς οδηγίες για τη συσκευή σας μπορούν εύκολα να βρεθούν από ερωτήματα όπως «προώθηση θύρας συσκευή_μοντέλο" ή "Προώθηση θύρας συσκευή_μοντέλο»

Έτσι φαίνεται στον οικιακό δρομολογητή μου Zyxel Keenetic Lite:

Και έτσι φαίνεται σε ένα μόντεμ ADSL με τη λειτουργικότητα του δρομολογητή Linksys WAG200G:

Επιπλέον, με ορισμένους παρόχους αυτό μπορεί να μην είναι τεχνικά δυνατό επειδή δεν παρέχουν "λευκό" .

Προώθηση μιας θύρας σε έναν απομακρυσμένο διακομιστή χρησιμοποιώντας μια σήραγγα SSH

Σε αυτήν την περίπτωση, μπορεί να είναι δυνατή η σύνδεση μέσω SSH ο μόνος τρόπος— από ένα τοπικό μηχάνημα Windows (το ίδιο με το οποίο θέλουμε να συνδεθούμε μέσω SSH) σε έναν απομακρυσμένο διακομιστή. Σε αυτήν την περίπτωση, πρέπει να έχετε πρόσβαση SSH σε κάποιο διακομιστή στο Διαδίκτυο.

Ρύθμιση μιας «αντίστροφης» σήραγγας SSH

Μια τέτοια προώθηση μπορεί να γίνει εύκολα χρησιμοποιώντας ένα απλό Putty πελάτη SSH (υπάρχει επίσης) Στη συνέχεια μπορείτε να συνδεθείτε σε αυτόν τον πολύ απομακρυσμένο διακομιστή μέσω της προωθημένης θύρας.

Λοιπόν, εάν πρέπει να μοιραστείτε τη θύρα SSH των Windows με τον κόσμο, αρκεί να καθορίσετε το ip_server:3322 ως προορισμό στις ρυθμίσεις της αντίστροφης σήραγγας. Θα μπορείτε να συνδεθείτε στα Windows μέσω SSH από οπουδήποτε υπάρχει πρόσβαση σε αυτόν ακριβώς τον διακομιστή.

Πώς να ελέγξετε εάν η θύρα προωθείται σωστά;

Πολύ απλό. Πρέπει να ελέγξετε αν είναι ανοιχτό. Στην περίπτωση του SSH ανοιχτό λιμάνιθα απαντήσει με ένα μήνυμα σχετικά με την έκδοσή του. Πλέον ο απλούστερος τρόποςέλεγχος θύρας - βοηθητικό πρόγραμμα telnet.

Απλώς πληκτρολογήστε στη γραμμή εντολών, χωρισμένα με κενά:

θύρα telnet domain_or_IP

Εάν η θύρα είναι διαθέσιμη, θα δείτε κάτι σαν αυτό:

Απόκριση SSH εάν υπάρχει διαθέσιμη θύρα

Εάν η θύρα δεν είναι διαθέσιμη για κάποιο λόγο, θα δείτε είτε "η σύνδεση απορρίφθηκε" ή "Χρονικό όριο σύνδεσης". Στην πρώτη περίπτωση, θα είναι στιγμιαία και σημαίνει ότι η θύρα είναι κλειστή από ένα τείχος προστασίας.

Στη δεύτερη περίπτωση, θα μοιάζει με "κολλάει" και μπορεί να διαρκέσει έως και αρκετά λεπτά - ο πελάτης telnet θα προσπαθήσει να δημιουργήσει μια σύνδεση. Αυτό μπορεί επίσης να σημαίνει αποκλεισμό από τείχος προστασίας, αλλά διαφορετικού τύπου. Είτε απλώς ότι ο καθορισμένος κεντρικός υπολογιστής δεν είναι διαθέσιμος είτε η θύρα σε αυτόν είναι κλειστή.

Εάν μπορέσατε να συνδεθείτε μέσω telnet, πατήστε το συνδυασμό πλήκτρων Ctrl+] και εισάγετε εγκαταλείπω,μετά Enter. Διαφορετικά, δεν θα μπορείτε να διακόψετε τη συνεδρία και θα πρέπει να ανοίξετε ένα νέο παράθυρο κονσόλας, εάν εξακολουθείτε να το χρειάζεστε.

Αυτό το άρθρο επισημαίνεται ως ημιτελές. Δείτε τη σημείωση στο τέλος του άρθρου.

Αυτό το άρθρο είναι αφιερωμένο στον πελάτη και τον διακομιστή ενός ασφαλούς τερματικού (ασφαλούς φλοιού) στο Ubuntu, τη διαμόρφωση και τη χρήση τους. Το SSH είναι ένα ειδικό πρωτόκολλο δικτύου που σας επιτρέπει να αποκτήσετε απομακρυσμένη πρόσβαση σε έναν υπολογιστή με υψηλό βαθμό ασφάλειας σύνδεσης. Μπορείτε να διαβάσετε περισσότερα για το πρωτόκολλο ssh.

Περιγραφή των αρχών λειτουργίας και των εφαρμογών που χρησιμοποιούνται

Βασικά, το SSH υλοποιείται με τη μορφή δύο εφαρμογών - ενός διακομιστή SSH και ενός πελάτη SSH. Το Ubuntu χρησιμοποιεί μια δωρεάν υλοποίηση ενός πελάτη και διακομιστή SSH - OpenSSH. Κατά τη σύνδεση, ο πελάτης υποβάλλεται σε διαδικασία εξουσιοδότησης με τον διακομιστή και δημιουργείται μια κρυπτογραφημένη σύνδεση μεταξύ τους. Ο διακομιστής OpenSSH μπορεί να λειτουργήσει και με τα πρωτόκολλα ssh1 και ssh2. Το πρωτόκολλο ssh1 θεωρείται επί του παρόντος ανασφαλές και η χρήση του αποθαρρύνεται ιδιαίτερα. Παραλείπω σκόπιμα διάφορες τεχνικές λεπτομέρειες του πρωτοκόλλου, καθώς ο κύριος σκοπός αυτού του οδηγού είναι να περιγράψει τη διαμόρφωση και τη χρήση του. Υπάρχουν πολλά άρθρα στο Διαδίκτυο σχετικά με το ίδιο το πρωτόκολλο, τις αρχές της λειτουργίας του, τους αλγόριθμους κρυπτογράφησης κ.λπ., για παράδειγμα, μπορείτε να διαβάσετε για αυτό λεπτομερώς.

Εγκατάσταση

Εγκαθιστώ OpenSSHΜπορείτε να χρησιμοποιήσετε την εντολή από το τερματικό:

sudo apt-get install sshΤο μεταπακέτο ssh περιέχει και έναν πελάτη και έναν διακομιστή, αλλά αυτό πιθανότατα θα εγκαταστήσει μόνο τον διακομιστή, καθώς ο πελάτης περιλαμβάνεται ήδη στο Ubuntu από προεπιλογή.

Συντονισμός διακομιστή

Στο Εγκατάσταση SSH-ο διακομιστής εγγράφεται αυτόματα κατά την εκκίνηση. Μπορείτε να ελέγξετε την έναρξη, τη διακοπή ή την επανεκκίνηση χρησιμοποιώντας τις εντολές:

υπηρεσία sudo ssh stop| έναρξη| επανεκκίνησηΤο κύριο αρχείο διαμόρφωσης για έναν διακομιστή SSH είναι το αρχείο /etc/ssh/sshd_config, το οποίο μπορεί να διαβαστεί ή να επεξεργαστεί μόνο από τον υπερχρήστη. Μετά από κάθε αλλαγή σε αυτό το αρχείο, πρέπει να κάνετε επανεκκίνηση του διακομιστή ssh για να εφαρμόσετε τέτοιες αλλαγές.

Παράδειγμα προεπιλεγμένης διαμόρφωσης διακομιστή SSH στο Ubuntu:

# Ένα παράδειγμα διαμόρφωσης διακομιστή open-ssh με ρωσικά # # σχόλια..2010. ###### Θρύλος : # # Με τον όρο "προεπιλογή" εννοούμε τη συμπεριφορά του sshd όταν # # η οδηγία δεν καθορίζεται ρητά. Αξίζει να σημειωθεί ότι στο Ubuntu # # το αρχείο sshd_config περιέχει ήδη έναν αριθμό ρυθμίσεων που το # # είναι οι προεπιλεγμένες ρυθμίσεις ειδικά για το Ubuntu. # # Τέτοιες ρυθμίσεις καθορίζονται σε αυτό το αρχείο. # # # ################################################################ ############# ################ Ρυθμίσεις διεύθυνσης/θύρας κ.λπ. ################################################################## # ###################### # # ## Λιμάνι ###################### ### ############################# # # # Χρησιμοποιείται θύρα. Μπορείτε να καθορίσετε πολλές, για παράδειγμα: # # Θύρα 22 # # Θύρα 23 # # Θύρα 24 # # Συνιστάται η χρήση μιας μη τυπικής θύρας, επειδή Το πρότυπο # # σαρώνεται συχνά από bots για πιθανές # # τρύπες. Μπορεί να παραλειφθεί εάν οριστεί # # μέσω μιας διεύθυνσης. Δείτε επίσης την παράμετρο ListenAddress. # # # Θύρα 22 # # ## Ακούστε Διεύθυνση ############################################################# ### # # # Διεύθυνση δικτύου στην οποία ακούει ο διακομιστής. Η διεύθυνση μπορεί # # να γραφτεί ως εξής: # # ListenAddress host|IPv4_addr|IPv6_addr # # ListenAddress host|IPv4_addr:port # # ListenAddress :port # # Αν δεν έχει καθοριστεί καμία θύρα, το sshd θα ακούει σε αυτήν τη διεύθυνση και το # # στο θύρα που καθορίζεται στην επιλογή Port. Εάν θα χρησιμοποιήσετε # # ListenAddress χωρίς να καθορίσετε μια θύρα, τότε η επιλογή # # Port πρέπει να προηγείται της επιλογής ListenAddress. Εάν δεν έχει καθοριστεί # #, τότε από προεπιλογή ακούει σε όλες τις τοπικές διευθύνσεις # #. Μπορείτε να καθορίσετε πολλές διευθύνσεις. # # # ## Διεύθυνση Οικογένειας ############################################################### # # # Καθορίζει ποια οικογένεια διευθύνσεων IP θα πρέπει να χρησιμοποιείται # # από το sshd. Πιθανές επιλογές: # # "οποιοδήποτε" - οποιαδήποτε # # "inet" (μόνο IPv4) # # "inet6" (μόνο IPv6) # # Προεπιλογή - "οποιοδήποτε". # AddressFamily inet # # ## UseDNS ################################################################ ######### # # # Καθορίζει εάν το sshd θα πρέπει να ελέγχει το όνομα κεντρικού υπολογιστή και το # # να χρησιμοποιεί αυτό το όνομα κεντρικού υπολογιστή για να ελέγξει τη διεύθυνση IP που αποστέλλεται από τον πελάτη έναντι του # # που λαμβάνεται από το DNS. # # Η προεπιλεγμένη τιμή είναι "ναι". # # # ################################################################ ############# ############# Ρυθμίσεις πρόσβασης χρήστη ##################### ################################################################## ### # # # Το να επιτρέπεται/δεν επιτρέπεται ένας χρήστης καθορίζεται από τις οδηγίες # # DenyUsers, AllowUsers, DenyGroups και AllowGroups. # # σε αυτήν την περίπτωση, ο έλεγχος πηγαίνει από πάνω προς τα κάτω κατά μήκος της αλυσίδας: # # ## DenyUsers ## # # || # # ## AllowUsers ## # # || # # ## DenyGroups ## # # || # # ## AllowGroups ## # # Μόνο ονόματα χρηστών και ομάδων γίνονται δεκτά, τα αριθμητικά # # αναγνωριστικά (UserID) δεν αναγνωρίζονται. Διορθώστε την εγγραφή # # πολλών χρηστών/ομάδων με τη σειρά, διαχωρισμένες με # # κενά. Αν είναι γραμμένο με τη μορφή user@host, τότε # # ο χρήστης και ο κεντρικός υπολογιστής ελέγχονται ξεχωριστά, αυτό επιτρέπει στον # # να περιορίσει την πρόσβαση σε συγκεκριμένους χρήστες από # # συγκεκριμένους κεντρικούς υπολογιστές. Αξίζει να θυμάστε ότι οι οδηγίες # # DenyUsers και AllowUsers λαμβάνουν το όνομα # # του χρήστη ως παράμετρο, ενώ οι DenyGroups και AllowGroups λαμβάνουν το # # όνομα ομάδας. Δείτε PATTERNS in man ssh_config για περισσότερες # # πληροφορίες σχετικά με τις φόρμες για την εγγραφή ονομάτων χρηστών και ομάδων. # # # ## DenyUsers ############################################################### ### # # # Λίστα ΧΡΗΣΤΩΝ που ΔΕΝ ΜΠΟΡΟΥΝ να χρησιμοποιήσουν sshd. # # Προεπιλογή - δεν καθορίζεται = κανείς δεν έχει αποκλειστεί. Εκείνοι. εάν εδώ ορίζεται # # ένας χρήστης, τότε θα του απαγορεύεται η πρόσβαση # # στον διακομιστή ssh. # # # ## AllowUsers ############################################################## ## # # # Λίστα ΧΡΗΣΤΩΝ που ΜΠΟΡΟΥΝ να χρησιμοποιήσουν sshd, # # Από προεπιλογή - δεν καθορίζεται = επιτρέπεται σε όλους. Εκείνοι. εάν έχει καθοριστεί # # τουλάχιστον ένας χρήστης, η πρόσβαση ssh στον διακομιστή # # είναι διαθέσιμη μόνο σε αυτόν τον χρήστη. # # # ## DenyGroups ############################################################### ## # # # Λίστα ΟΜΑΔΩΝ που ΔΕΝ πρέπει να χρησιμοποιούνται από το sshd. # # Προεπιλογή - δεν καθορίζεται = καμία ομάδα δεν απαγορεύεται. # # Αυτό είναι Εάν έχει καθοριστεί τουλάχιστον μία ομάδα, τότε στους χρήστες # # που περιλαμβάνονται σε αυτήν την ομάδα θα απαγορεύεται η πρόσβαση στον διακομιστή ssh # #. # # # ## Επιτρέπονται ομάδες ################################################################ # # # # Λίστα ΟΜΑΔΩΝ που ΜΠΟΡΕΙ να χρησιμοποιήσει το sshd. # # Προεπιλογή - δεν καθορίζεται = επιτρέπεται σε όλους. Εκείνοι. εάν έχει καθοριστεί # # τουλάχιστον μία ομάδα, τότε μόνο οι χρήστες# # που περιλαμβάνονται σε αυτήν θα έχουν πρόσβαση στον διακομιστή ssh.# # # ################## ################################################################## ### Επιλογές που καθορίζουν την κατάσταση σύνδεσης ################################################################## ####### ######################## # # ## TCPKeepAlive ############## ######### ######################## # # # Υποδεικνύει εάν το σύστημα πρέπει να στέλνει μηνύματα TCP στον πελάτη # # για να διατηρήσετε τη σύνδεση. Εάν στείλετε αυτά τα πακέτα, # #, μπορείτε να προσδιορίσετε εάν η σύνδεση έχει διακοπεί. Ωστόσο, αυτό επίσης # # σημαίνει ότι η σύνδεση μπορεί να διακοπεί σε περίπτωση στιγμιαίας διακοπής # # δρομολόγησης και # # αυτό είναι πολύ ενοχλητικό για ορισμένους. Από την άλλη πλευρά, αν δεν αποσταλούν # # τέτοια μηνύματα, οι συνεδρίες στον διακομιστή μπορούν # # να διαρκέσουν επ’ αόριστον, δημιουργώντας # # χρήστες «φαντάσματα» και καταβροχθίζοντας πόρους διακομιστή. Η προεπιλεγμένη τιμή είναι "ναι", # # δηλ. στείλτε τέτοια μηνύματα. Για να απενεργοποιήσετε την αποστολή # # τέτοιων μηνυμάτων, ορίστε την τιμή σε "όχι". Προηγουμένως αυτή η επιλογή # # ονομαζόταν KeepAlive. Αξίζει να σημειωθεί ότι # # υπάρχουν πιο ασφαλείς τρόποι για να ελέγξετε την κατάσταση της # # σύνδεσης (δείτε παρακάτω). # # # TCPKeepAlive ναι # # ## ClientAliveCountMax ############################################################## # Ορίζει τον αριθμό των μηνυμάτων στους πελάτες που στέλνει το sshd # # στη σειρά χωρίς να λαμβάνει καμία απάντηση από τον # # τον πελάτη. Εάν επιτευχθεί το όριο και το # # ο πελάτης δεν ανταποκριθεί, το sshd θα αποσυνδέσει τον πελάτη, τερματίζοντας την περίοδο λειτουργίας # # ssh. Αξίζει να σημειωθεί ότι η χρήση τέτοιων # # μηνυμάτων είναι εντελώς διαφορετική από την οδηγία TCPKeepAlive. # # Τα μηνύματα προς/από πελάτες αποστέλλονται μέσω ενός κρυπτογραφημένου καναλιού # # και επομένως δεν υπόκεινται σε πλαστογράφηση. Τα μηνύματα # # TCPKeepAlive είναι επιρρεπή σε πλαστογράφηση. Ο μηχανισμός client alive # # είναι ιδιαίτερα πολύτιμος σε περιπτώσεις όπου ο διακομιστής και ο πελάτης χρειάζονται # # για να γνωρίζουν πότε η σύνδεση έχει καταστεί ανενεργή. Η προεπιλεγμένη τιμή # # είναι 3. Σε περίπτωση που το ClientAliveInterval # # οριστεί στο 15 και το ClientAliveCountMax παραμείνει στην προεπιλογή # #, οι πελάτες που δεν ανταποκρίνονται θα αποσυνδεθούν μετά από περίπου # # 45 δευτερόλεπτα. Αυτή η οδηγία λειτουργεί μόνο για # # το πρωτόκολλο ssh2. # # # ## ClientAliveInterval ###################################### # # # Σετ το χρονικό διάστημα σε δευτερόλεπτα. Εάν δεν υπάρχει επικοινωνία με τον πελάτη κατά τη διάρκεια # # αυτού του διαστήματος, το sshd # # στέλνει ένα μήνυμα μέσω ενός κρυπτογραφημένου καναλιού ζητώντας απάντηση # # από τον πελάτη. Η προεπιλογή είναι 0, δηλ. # # μην στέλνετε τέτοια μηνύματα. Αυτή η οδηγία λειτουργεί # # μόνο για το πρωτόκολλο ssh2. # # # ################################################################ ############# ################ Γενικές επιλογές ελέγχου ταυτότητας ################## ################################################################## ######## # # ## AuthorizedKeysFile ########################################################### # # # # Καθορίζει ένα αρχείο που περιέχει δημόσια κλειδιά # # που χρησιμοποιούνται για τον έλεγχο ταυτότητας χρηστών. Η οδηγία # # μπορεί να περιέχει διακριτικά της μορφής %M, τα οποία εισάγονται κατά τη διαδικασία δημιουργίας σύνδεσης # #. # # Ορίζονται τα ακόλουθα διακριτικά: # # %% - αντικαταστάθηκε με το κυριολεκτικό "%" # # %h - αντικαταστάθηκε με τον αρχικό κατάλογο # # του πιστοποιημένου χρήστη # # %u - αντικαταστάθηκε με το όνομα του πιστοποιημένου χρήστη # # Έτσι, το αρχείο κλειδιού μπορεί να οριστεί ως # # με απόλυτο τρόπο (δηλαδή ένα κοινόχρηστο αρχείο με κλειδιά) και # # δυναμικά - ανάλογα με τον χρήστη (δηλαδή ένα αρχείο # # για κάθε χρήστη). # # Η προεπιλογή είναι ".ssh/authorized_keys". # # Παράδειγμα για ένα αρχείο κλειδιού στον αρχικό φάκελο του χρήστη: # # AuthorizedKeysFile %h/.ssh/authorized_key # # Παράδειγμα για ένα κοινόχρηστο αρχείο: # # AuthorizedKeysFile /etc/ssh/authorized_keys # # Δείτε την περιγραφή του αρχείου authorized_keys για περισσότερες πληροφορίες. # # # ## ChallengeResponseAuthentication ########################### # # # # Καθορίζει εάν θα επιτρέπεται ο έλεγχος ταυτότητας πρόκλησης-απόκρισης # # ). Υποστηρίζονται όλοι οι # # τύποι ελέγχου ταυτότητας από το login.conf. Η προεπιλογή είναι "ναι", # # δηλαδή. επιτρέπω. # # Στο Ubuntu - απενεργοποιήθηκε για λόγους ασφαλείας. # # # ChallengeResponseAuthentication no # # ## HostbasedUsesNameFromPacketOnly ######################## # # # Καθορίζει πώς ο διακομιστής πρέπει να αποκτήσει το όνομα κεντρικού υπολογιστή του πελάτη # # όταν ένα σχήμα ελέγχου ταυτότητας που βασίζεται στην επαλήθευση του κεντρικού υπολογιστή. # # Εάν οριστεί σε "ναι", το sshd θα # # χρησιμοποιήσει το όνομα κεντρικού υπολογιστή που παρέχεται από τον πελάτη κατά τον έλεγχο για αντιστοίχιση στα αρχεία # # ~/.shosts, ~/.rhosts ή /etc/hosts.equiv. # # (εκτέλεση ανάστροφης ανάλυσης DNS) Εάν οριστεί σε "no"# # - το sshd θα επιλύσει το όνομα από την ίδια τη σύνδεση TCP. # # Η προεπιλογή είναι "όχι". # # # ## IgnoreRhosts ################################################################# # # # Αποτρέπει τη χρήση των αρχείων .rhosts και .shosts # # σε έλεγχο ταυτότητας που βασίζεται σε κεντρικό υπολογιστή. # # (RhostsRSAAuthentication ή HostbasedAuthentication). # # Τα αρχεία /etc/hosts.equiv και /etc/ssh/shosts.equiv εξακολουθούν να χρησιμοποιούνται # #. # # Η προεπιλογή είναι "ναι". # # # IgnoreRhosts ναι # # ## IgnoreUserKnownHosts ################################################################ Υποδεικνύει εάν το sshd θα πρέπει να αγνοήσει το αρχείο χρήστη # # "known hosts" ~/.ssh/known_hosts κατά τη διάρκεια # # διαδικασίας ελέγχου ταυτότητας βάσει κεντρικού υπολογιστή # # (RhostsRSAAuthentication ή HostbasedAuthentication). # # Η προεπιλογή είναι "όχι". # # # ## PermitBlacklistedKeys ################################# # # # Υποδεικνύει εάν το sshd πρέπει να γίνει αποδεκτό κλειδιά μπήκαν στη μαύρη λίστα # # ως παραβιασμένα (γνωστά-συμβιβασμένα κλειδιά # # (βλ. ssh-vulnkey)). Εάν οριστεί σε "ναι" - # # προσπάθειες ελέγχου ταυτότητας με τέτοια κλειδιά θα καταγραφούν # # και θα γίνουν αποδεκτές, εάν οριστεί σε "όχι" - # # προσπάθειες ελέγχου ταυτότητας θα απορριφθούν. # # Η προεπιλογή είναι "όχι". # # # ## PermitEmptyPasswords ###################################### περίπτωση επιτρεπόμενου ελέγχου ταυτότητας με χρησιμοποιώντας κωδικό πρόσβασης , # # υποδεικνύει εάν είναι δυνατή η σύνδεση με κενό κωδικό πρόσβασης. # # Η προεπιλογή είναι "όχι". # # # PermitEmptyPasswords όχι # # ## PermitRootLogin ############################################################### # # # # Υποδεικνύει εάν είναι δυνατή η σύνδεση ssh ως υπερχρήστης # # (root). Μπορεί να λάβει τις ακόλουθες τιμές: # # «ναι» - ο υπερχρήστης μπορεί να συνδεθεί. Εφαρμόζεται το # # τρέχον καθολικό σχήμα ελέγχου ταυτότητας. # # # # "χωρίς κωδικό πρόσβασης" - ο υπερχρήστης μπορεί να συνδεθεί. # # Ο έλεγχος ταυτότητας με κωδικό πρόσβασης θα απενεργοποιηθεί για αυτό. # # # # "μόνο υποχρεωτικές εντολές" - ο υπερχρήστης θα μπορεί να συνδεθεί χρησιμοποιώντας έλεγχο ταυτότητας # # με βάση ένα δημόσιο κλειδί και # # μόνο εάν περάσει την εντολή που απαιτείται για να εκτελεστεί. # # Αυτό είναι χρήσιμο για τη δημιουργία αντιγράφων ασφαλείας, # # ακόμα και όταν η κανονική (δηλαδή όχι μέσω ssh) # # σύνδεση υπερχρήστη είναι απενεργοποιημένη. Όλες οι άλλες μέθοδοι ελέγχου ταυτότητας # # για τον υπερχρήστη θα αποκλειστούν.# # # # «όχι» - ο υπερχρήστης δεν μπορεί να χρησιμοποιήσει ssh για να # # σύνδεση. # # # # Η προεπιλεγμένη τιμή είναι "ναι". # # # PermitRootLogin ναι # # ## Πρωτόκολλο ###################################################################################### ######## # # # Καθορίζει ποιο πρωτόκολλο πρέπει να χρησιμοποιεί το sshd. # # Πιθανές τιμές των '1' και '2' είναι ssh1 και ssh2 # # αντίστοιχα. Είναι δυνατή η ταυτόχρονη γραφή, οπότε ## οι τιμές θα πρέπει να διαχωρίζονται με κόμματα. # # Η προεπιλογή είναι "2.1". # # Αξίζει να σημειωθεί ότι η σειρά των πρωτοκόλλων στις # # εγγραφές δεν καθορίζει την προτεραιότητα, επειδή ο πελάτης επιλέγει ποιο # # από πολλά πρωτόκολλα που προτείνει ο διακομιστής να χρησιμοποιήσει το # #. Η καταχώρηση "2,1" είναι απολύτως πανομοιότυπη # # με την καταχώρηση "1,2". # # # Πρωτόκολλο 2 # # ## UsePAM ########################################################### ########## # # # Ενεργοποιεί τη διεπαφή PAM (Διασύνδεση μονάδας ελέγχου ταυτότητας με δυνατότητα σύνδεσης # #). Εάν οριστεί σε "ναι", όλοι οι τύποι ελέγχου ταυτότητας # # εκτός από την επεξεργασία της ενότητας περιόδου λειτουργίας και λογαριασμού # # Ο έλεγχος ταυτότητας PAM θα είναι χρησιμοποιείται με βάση την # # πρόκληση-απάντηση (ChallengeResponseAuthentication και # # PasswordAuthentication) Επειδή Ο έλεγχος ταυτότητας # # πρόκλησης-απόκρισης στο PAM γενικά εξυπηρετεί τον ίδιο ρόλο # # με τον έλεγχο ταυτότητας με κωδικό πρόσβασης, θα πρέπει να απενεργοποιήσετε το # # είτε PasswordAuthentication είτε # # ChallengeResponseAuthentication. Αξίζει να σημειωθεί ότι # # εάν είναι ενεργοποιημένη η οδηγία UsePAM, δεν θα μπορείτε να εκτελέσετε το # # sshd ως χρήστης εκτός του root. # # Η προεπιλεγμένη τιμή είναι "όχι". # # # UsePAM ναι # # ## PasswordAuthentication ################################# # # # Υποδεικνύει εάν ενεργοποιήθηκε εάν ο έλεγχος ταυτότητας με χρήση κωδικού # #. # # Η προεπιλογή είναι "ναι". # # # ## Κλειδί κεντρικού υπολογιστή ############################################################## ##### # # # Καθορίζει το αρχείο που περιέχει το ιδιωτικό κλειδί κεντρικού υπολογιστή # # που χρησιμοποιείται από το SSH. Η προεπιλογή είναι /etc/ssh/ssh_host_key # # για το πρωτόκολλο ssh1 και /etc/ssh/ssh_host_rsa_key και # # /etc/ssh/ssh_host_dsa_key για το πρωτόκολλο ssh2. Αξίζει # # να σημειωθεί ότι το sshd δεν θα χρησιμοποιεί ένα αρχείο # # που είναι προσβάσιμο σε οποιονδήποτε άλλο εκτός από τον χρήστη. Μπορείτε # # να χρησιμοποιήσετε πολλά αρχεία με κλειδιά, τα κλειδιά είναι "rsa1" - # # για το πρωτόκολλο ssh1 και "dsa"/"rsa" για το πρωτόκολλο ssh2. # # # HostKey /etc/ssh/ssh_host_rsa_key HostKey /etc/ssh/ssh_host_dsa_key # # ############################# ### ###################################### Επιλογές πρωτοκόλλου SSH έκδοση 1 (ssh1) ### ########## ###################################################### ### #################### # ΔΕΝ ΣΥΝΙΣΤΑΤΑΙ ΑΝΕΠΙΦΥΛΑΚΤΑ να χρησιμοποιήσετε το πρωτόκολλο ssh1.# # Το πρωτόκολλο ssh2 είναι πολύ πιο ασφαλές από το ssh1 # ### ################################################################## ####### # # ## KeyRegenerationInterval ################################ # # # Πρωτόκολλο ssh1 - μια φορά σε μια συγκεκριμένη στιγμή δημιουργείται αυτόματα ένα νέο προσωρινό κλειδί διακομιστή # # (αν έχει χρησιμοποιηθεί). Αυτό γίνεται για να αποτραπεί # # η αποκρυπτογράφηση των παρεμποδισμένων συνεδριών, προκειμένου να # # αργότερα συνδεθείτε στο μηχάνημα με τις παραμέτρους αυτών των περιόδων σύνδεσης και # # να κλέψετε τα κλειδιά. Ένα τέτοιο κλειδί δεν αποθηκεύεται πουθενά (αποθηκεύεται σε # # RAM). Αυτή η οδηγία καθορίζει τη διάρκεια ζωής # # του κλειδιού σε δευτερόλεπτα, μετά την οποία θα δημιουργηθεί ξανά # #. Εάν η τιμή οριστεί σε 0 - # #, το κλειδί δεν θα δημιουργηθεί ξανά. # # Η προεπιλεγμένη τιμή είναι 3600 (δευτερόλεπτα). # # # KeyRegenerationInterval 3600 # # ## RhostsRSAA έλεγχος ταυτότητας ################################ # # # Υποδεικνύει εάν ο έλεγχος ταυτότητας βασίζεται σε # # rhosts ή αρχεία /etc/hosts.equiv σε συνδυασμό με επιτυχή έλεγχο ταυτότητας # # κεντρικού υπολογιστή μέσω RSA. # # Σχετικό μόνο για το πρωτόκολλο ssh1. # # Η προεπιλογή είναι "όχι". # # # RhostsRSAA έλεγχος ταυτότητας όχι # # ## Έλεγχος ταυτότητας RSAA ##################################################################### ## # # # Υποδεικνύει εάν επιτρέπεται ο "καθαρός" έλεγχος ταυτότητας RSA. # # Σχετικό μόνο για το πρωτόκολλο ssh1. # # Η προεπιλογή είναι "ναι". # # # Έλεγχος ταυτότητας RSAA ναι # # ## ServerKeyBits ######################################################################################### ### # # # Καθορίζει τον αριθμό των bit στο προσωρινό κλειδί του διακομιστή για το # # το πρωτόκολλο ssh1. Η ελάχιστη τιμή είναι 512. # # Η προεπιλεγμένη τιμή είναι 1024. # ServerKeyBits 768 # # ############################### # ###################################### Επιλογές πρωτοκόλλου SSH έκδοση 2 (ssh2) ## ## ################################################################ ### ################### # # ## Κρυπτογράφηση ###################### ## ##################### # # # Υποδεικνύει τους αλγόριθμους κρυπτογράφησης που επιτρέπονται για το # # το πρωτόκολλο ssh2. Πολλοί αλγόριθμοι πρέπει να χωρίζονται με κόμμα # #. Υποστηριζόμενοι αλγόριθμοι: # # "3des-cbc", "aes128-cbc", "aes192-cbc", "aes256-cbc", # # "aes128-ctr", "aes192-ctr", "aes256-ctr", " arcfour128", # # "arcfour256", "arcfour", "blowfish-cbc", "cast128-cbc". # # Από προεπιλογή: # # aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,arcfour128, # # arcfour256,arcfour,aes192-cbc,aes256-cbc,aes128-ctr, #5cts -ctr # # # ## HostbasedAuthentication ################################# # # # Υποδεικνύει εάν ο έλεγχος ταυτότητας είναι ενεργοποιημένο , με βάση την επαλήθευση # # κεντρικού υπολογιστή. rhosts ή το /etc/hosts.equiv είναι επιλεγμένο, # # και εάν είναι επιτυχές, σε συνδυασμό με επιτυχή έλεγχο # # του δημόσιου κλειδιού, επιτρέπεται η πρόσβαση. Αυτή η οδηγία # # είναι η ίδια με την οδηγία ελέγχου ταυτότητας RhostsRSAA και η # # είναι κατάλληλη μόνο για το πρωτόκολλο ssh2. # # Η προεπιλογή είναι "όχι". # # # HostbasedAuthentication no # # ## MAC ############ # # # Υποδεικνύει έναν έγκυρο αλγόριθμο MAC (μήνυμα # # κωδικός ελέγχου ταυτότητας). Ο αλγόριθμος MAC χρησιμοποιείται # # από το πρωτόκολλο ssh2 για την προστασία της ακεραιότητας των δεδομένων. Πολλοί αλγόριθμοι # # πρέπει να διαχωρίζονται με κόμμα. # # Προεπιλογή: # # hmac-md5,hmac-sha1, [email προστατευμένο],hmac-ripemd160, # # hmac-sha1-96,hmac-md5-96 # # # ## PubkeyAuthentication ######################### ########## # # # Υποδεικνύει εάν επιτρέπεται ο έλεγχος ταυτότητας με βάση το δημόσιο κλειδί # #. Σχετικό μόνο για το πρωτόκολλο ssh2. # # Η προεπιλογή είναι "ναι". # # # PubkeyAuthentication ναι ################################################################### #################################### Επιλογές GSSAPI ############ ## ################################################################# ## ######################## # # ############ Ισχύει μόνο για το πρωτόκολλο ssh2 #### #### ### # # ## Επαλήθευση ταυτότητας GSSAPIA ############################################################# ## # # # Υποδεικνύει εάν ο έλεγχος ταυτότητας χρήστη # # βασίζεται ή όχι στο GSSAPI. Η προεπιλογή είναι "όχι", δηλ. απαγορευμένος. # # # ## GSSAPIKeyExchange ################################################################### Υποδεικνύει εάν επιτρέπεται η ανταλλαγή κλειδιών με βάση το # # GSSAPI. Η ανταλλαγή κλειδιών με χρήση GSSAPI δεν βασίζεται στο # # ssh κλειδιά κατά την επαλήθευση της ταυτότητας του οικοδεσπότη. # # Η προεπιλογή είναι "όχι" - δηλ. η ανταλλαγή απαγορεύεται. # # # ## GSSAPICleanupCredentials ############################## # # # Καθορίζει εάν θα καταστρέφεται αυτόματα η κρυφή μνήμη χρήστη # # των διαπιστευτηρίων ελέγχου ταυτότητας όταν τελειώσει # # περίοδος λειτουργίας. # # Η προεπιλογή είναι "ναι" - δηλ. πρέπει να καταστραφεί. # # # ## GSSAPIStrictAcceptorCheck ############################## # # # Καθορίζει πόσο αυστηρός πρέπει να είναι ο έλεγχος ταυτότητας # # πελάτης κατά τον έλεγχο ταυτότητας μέσω GSSAPI. # # Η τιμή "ναι" προκαλεί τον έλεγχο ταυτότητας του πελάτη στην υπηρεσία υποδοχής υποδοχής # # στον τρέχοντα κεντρικό υπολογιστή. Η τιμή "no" # # επιτρέπει στον πελάτη να πραγματοποιήσει έλεγχο ταυτότητας χρησιμοποιώντας οποιοδήποτε κλειδί υπηρεσίας # #. # # Η προεπιλογή είναι "ναι". # # Αξίζει να σημειωθεί ότι η ρύθμιση σε "όχι" μπορεί # # να λειτουργεί μόνο με σπάνιες βιβλιοθήκες Kerberos GSSAPI. # # # ################################################################ ############# ################### Επιλογές Kerberos ################# ################################################################## ### ################### # # ## KerberosAuthentication ####################### ### ######## # # # Υποδεικνύει εάν ο κωδικός πρόσβασης # # που παρέχεται από τον χρήστη για έλεγχο ταυτότητας # # (PasswordAuthentication) απαιτεί επικύρωση στο Kerberos KDC. # # Για να χρησιμοποιήσετε αυτήν την επιλογή, ο διακομιστής πρέπει να # # επαληθεύσει ότι το KDC είναι αληθές. (Ο διακομιστής χρειάζεται μια καρτέλα εξυπηρετητή # # Kerberos που επιτρέπει την επαλήθευση της ταυτότητας του # # KDC) # # Η προεπιλογή είναι "όχι". # # # ## KerberosGetAFSToken ################################################################### Εάν το AFS είναι ενεργό και ο χρήστης έχει λάβει ένα Kerberos 5 TGT, # # εάν θα επιχειρήσει να αποκτήσει ένα διακριτικό AFS προτού ο χρήστης # # έχει πρόσβαση στον αρχικό του φάκελο. # # Η προεπιλογή είναι "όχι". # # # ## KerberosOrLocalPasswd ################################# # # # Υποδεικνύει τι πρέπει να κάνετε σε περίπτωση του εάν αποτύχει ο έλεγχος ταυτότητας # # μέσω Kerberos. Εάν # # value = "ναι", ο κωδικός πρόσβασης θα επαληθευτεί χρησιμοποιώντας # # οποιονδήποτε πρόσθετο μηχανισμό τοπικής εξουσιοδότησης, # # για παράδειγμα /etc/passwd. # # Η προεπιλογή είναι "ναι". # # # ## KerberosTicketCleanup ################################# # # # Υποδεικνύει εάν θα γίνει αυτόματη θανάτωση αρχείου με # # προσωρινή μνήμη εισιτηρίου χρήστη στο τέλος της περιόδου σύνδεσης. # # Η προεπιλογή είναι "ναι". # # # ################################################################ ############# ################# Επιλογές ανακατεύθυνσης ################## ### ############################################################### ## ############# # # ## AllowAgentForwarding ############################# #### ### # # # Καθορίζει εάν θα επιτρέπεται ή θα απενεργοποιείται η ανακατεύθυνση σε # # ssh-agent. Η προεπιλογή είναι "ναι", δηλ. επιτρέπω. # # Αξίζει να σημειωθεί ότι η απενεργοποίηση της ανακατεύθυνσης δεν θα # # αυξήσει την ασφάλεια, εκτός εάν # # απαγορεύεται στους χρήστες η πρόσβαση στο κέλυφος, επειδή θα μπορούν πάντα να εγκαταστήσουν # # αντίστοιχους αντιπροσώπους τους. # # # ## AllowTcpForwarding #################################### # # Υποδεικνύει εάν θα επιτρέψτε ή απενεργοποιήστε την ανακατεύθυνση TCP. # # Η προεπιλογή είναι "ναι", δηλ. επιτρέπω. Αξίζει να σημειωθεί # # ότι όπως και με το AllowAgentForwarding, η απενεργοποίηση της ανακατεύθυνσης # # δεν θα βελτιώσει την ασφάλεια εφόσον # # χρήστες έχουν πρόσβαση στην κονσόλα, επειδή θα μπορούν # # να εγκαταστήσουν τα ανάλογα τους. # # # # # ## GatewayPorts ############################################################# ## # # # Καθορίζει εάν θα επιτρέπεται στους απομακρυσμένους κεντρικούς υπολογιστές να έχουν πρόσβαση σε # # προωθημένες θύρες. Από προεπιλογή, το sshd ακούει # # για συνδέσεις σε προωθημένες θύρες μόνο στην τοπική διεπαφή βρόχου # #. Αυτό εμποδίζει άλλους απομακρυσμένους # # κεντρικούς υπολογιστές να συνδεθούν στις προωθημένες θύρες. Μπορείτε # # να χρησιμοποιήσετε το GatewayPorts για να επιτρέψετε στον sshd να το κάνει # # αυτό. Η οδηγία μπορεί να λάβει 3 τιμές: # # "no" - loopback μόνο. # # "ναι" - τυχόν διευθύνσεις. # # "clientspecified" - διευθύνσεις που καθορίζονται από τον πελάτη. # # # ## PermitOpen ############################################################## ## # # # Υποδεικνύει πού επιτρέπεται η προώθηση θύρας TCP. # # Ο καθορισμός μιας ανακατεύθυνσης πρέπει να έχει μία από τις # # τις ακόλουθες μορφές: # # PermitOpen host:port # # PermitOpen IPv4_addr:port # # PermitOpen :port # # Μπορούν να καθοριστούν πολλαπλές καταχωρήσεις διαχωρίζοντάς τις με κενά. # # Το όρισμα "οποιοδήποτε" μπορεί να χρησιμοποιηθεί για την κατάργηση όλων των # # περιορισμών στην προώθηση θύρας. Από προεπιλογή, επιτρέπεται οποιαδήποτε ανακατεύθυνση # #. # # # ## PermitTunnel ############################################################### # # # Υποδεικνύει εάν επιτρέπεται η ανακατεύθυνση των συσκευών συντονισμού. # # Μπορεί να λάβει τιμές: # # "ναι" # # "από σημείο σε σημείο" (3η επίπεδο δικτύου) # # "ethernet" (2ο επίπεδο δικτύου) # # "όχι" # # Η τιμή "ναι" επιτρέπει τόσο το "point-to-point" # # και το "ethernet". Η προεπιλογή είναι "όχι". # # # ################################################################ ############# ################## Επιλογές καταγραφής ################## ### ################################################################ ## ############# # # ## SyslogFacility ############################# ## ########## # # # Ορίζει τον κωδικό αντικειμένου αρχείου καταγραφής για τη σύνταξη μηνυμάτων σε # # syslog από sshd. Πιθανές τιμές: # # DAEMON # # USER # # AUTH # # LOCAL0 # # LOCAL1 # # LOCAL2 # # LOCAL3 # # LOCAL4 # # LOCAL5 # # LOCAL6 # # LOCAL7 # # Η προεπιλογή είναι AUTH. # # # SyslogFacility AUTH # # ## LogLevel ################################################################################################################# ######## # # # Ρυθμίζει το επίπεδο πολυγλωσσίας του αρχείου καταγραφής sshd. # # Πιθανές επιλογές: # # SILENT # # QUIET # # FATAL # # ERROR # # INFO # # VERBOSE # # DEBUG # # DEBUG1 # # DEBUG2 # # DEBUG3 # # Η προεπιλογή είναι INFO. # # DEBUG και DEBUG1 είναι ισοδύναμα μεταξύ τους. Το # # DEBUG2 και το DEBUG3 ορίζουν τα υψηλότερα επίπεδα εξόδου εντοπισμού σφαλμάτων # #. Η καταγραφή σε επίπεδο DEBUG απειλεί το απόρρητο # # χρήστη και δεν συνιστάται. # # # LogLevel INFO # # ############################################################## ################################### Ανακατεύθυνση X11 ############# ################################################################## # ################### # # ## X11Προώθηση ######################## ### ################ # # # Υποδεικνύει εάν είναι ενεργοποιημένη η ανακατεύθυνση υποσυστήματος γραφικών X11 # #. Μπορεί να λάβει τις τιμές "ναι" ή "όχι". # # Η προεπιλογή είναι "όχι". # # Προσοχή - η ενεργοποίηση της απλής ανακατεύθυνσης X11 αποτελεί # # μεγάλο κίνδυνο τόσο για τον διακομιστή όσο και για τους πελάτες, επειδή Σε # # τέτοια ανακατεύθυνση, η οθόνη διακομιστή μεσολάβησης sshd # # δέχεται συνδέσεις από οποιεσδήποτε διευθύνσεις. Χρησιμοποιήστε # # την οδηγία X11UseLocalhost για να περιορίσετε την πρόσβαση στον διακομιστή ανακατεύθυνσης του # # X. Αξίζει να σημειωθεί ότι η απενεργοποίηση της ανακατεύθυνσης # # δεν εγγυάται ότι οι # # χρήστες δεν θα μπορούν να ανακατευθύνουν το X11, επειδή έχοντας # # πρόσβαση κονσόλας, εγκαθιστούν πάντα το δικό τους # # redirector. Η ανακατεύθυνση X11 θα απενεργοποιηθεί αυτόματα # # εάν είναι ενεργοποιημένη η οδηγία UseLogin # #. # # # X11Προώθηση ναι # # ## X11UseLocalhost ############################################################### # # # # Υποδεικνύει εάν το sshd θα πρέπει να περιορίζει το εύρος της προώθησης # # X11 σε μια τοπική διεύθυνση βρόχου ή το # # θα πρέπει να επιτρέπει οποιεσδήποτε διευθύνσεις. Από προεπιλογή - το sshd # # "εγκαθιστά" τον διακομιστή ανακατεύθυνσης X11 τοπική διεύθυνση # # και ορίζει το τμήμα ονόματος κεντρικού υπολογιστή της μεταβλητής περιβάλλοντος DISPLAY σε # # "localhost". Αξίζει να σημειωθεί ότι # # ορισμένοι παλαιότεροι πελάτες X11 ενδέχεται να μην λειτουργούν με αυτές τις ρυθμίσεις # #. Η προεπιλογή είναι "ναι", δηλ. η ανακατεύθυνση # # περιορίζεται από τον localhost, η τιμή - "no" - απενεργοποιεί τους # # περιορισμούς. # # # ## XAuthLocation #################################################################### # # # Καθορίζει την πλήρη διαδρομή προς το πρόγραμμα xauth. # # Η προεπιλογή είναι /usr/bin/X11/xauth. # # # ## X11DisplayOffset ################################################################## Υποδεικνύει τον αριθμό της πρώτης οθόνης που είναι διαθέσιμη για sshd ως ανακατεύθυνση # # X11. Αυτό γίνεται έτσι ώστε # # να μην επικαλύπτονται τα ανακατευθυνόμενα X με # # πραγματικά. Η προεπιλογή είναι 10. # # # X11DisplayOffset 10 # # ############################################################## ## ######################################## Διάφορες επιλογές ##### ## ################################################################# ##### ########################### # # ## LoginGraceTime ############# ####### ######################## # # # Χρόνος μετά τον οποίο ο διακομιστής αποσυνδέει # # τον χρήστη εάν δεν μπορούσε να συνδεθείτε # # ικανοποιητικά. Τιμή 0 - επιτρέπει στον χρήστη # # να συνδεθεί επ' αόριστον. Η προεπιλογή είναι 120 (δευτερόλεπτα). # # # LoginGraceTime 120 # # ## MaxAuthTries ############################################################### ### #### # # # Υποδεικνύει τον μέγιστο αριθμό προσπαθειών ελέγχου ταυτότητας # # που επιτρέπονται ανά σύνδεση. # # Μόλις ο αριθμός των αποτυχημένων προσπαθειών υπερβεί το ήμισυ της καθορισμένης τιμής # #, όλες οι επόμενες προσπάθειες θα καταγραφούν # #. Η προεπιλεγμένη τιμή είναι 6. # # # ## MaxSessions ############################################################### ####### # # # Καθορίζει τον μέγιστο αριθμό ταυτόχρονων συνδέσεων # # για κάθε σύνδεση δικτύου. Η προεπιλογή είναι 10. # # # ## MaxStartups ######################################################################################## ###### # # # Καθορίζει τον μέγιστο αριθμό ταυτόχρονων # # μη εξουσιοδοτημένων συνδέσεων στο sshd. Εάν # # ο αριθμός των συνδέσεων υπερβαίνει το όριο, όλες οι πρόσθετες # # συνδέσεις θα απορριφθούν έως ότου ολοκληρωθούν οι τρέχουσες # # συνδέσεις είτε με επιτυχή εξουσιοδότηση # # είτε η χρονική περίοδος που καθορίζεται στην οδηγία # # LoginGraceTime έχει λήξει. Η προεπιλεγμένη τιμή είναι 10. # # Προαιρετικά, μπορείτε να ρυθμίσετε τις συνδέσεις να επαναφέρονται νωρίς με # # καθορίζοντας τρεις τιμές ως παράμετρο, διαχωρισμένες από το # # με άνω και κάτω τελεία «start:rate:full» (για παράδειγμα: «10:30 :60"). Το # # sshd θα απορρίψει μια προσπάθεια σύνδεσης με πιθανότητα ίση με # # "rate/100" (δηλαδή 30% στο παράδειγμά μας) εάν υπάρχουν ήδη # # "start" (10) μη εξουσιοδοτημένες συνδέσεις. # # Η πιθανότητα αυξάνεται γραμμικά και τυχόν # # προσπάθειες σύνδεσης θα απορριφθούν εάν ο αριθμός των μη εξουσιοδοτημένων # # συνδέσεων φτάσει στο "πλήρες" (60). # # # ## Συμπίεση ############################################################# # # # # Υποδεικνύει εάν είναι ενεργοποιημένη η συμπίεση δεδομένων. Μπορεί να είναι # # "ναι" - η συμπίεση είναι ενεργοποιημένη. # # "καθυστερημένη" - η συμπίεση καθυστερεί μέχρι το # # να πιστοποιηθεί επιτυχώς η ταυτότητα του χρήστη. # # "όχι" - η συμπίεση είναι απενεργοποιημένη. # # Η προεπιλογή είναι "καθυστερημένη". # # # ## UseLogin ############################################################# #### # # # Υποδεικνύει εάν η σύνδεση πρέπει να χρησιμοποιείται για μια διαδραστική περίοδο λειτουργίας # #. Η προεπιλεγμένη τιμή είναι "όχι". # # Αξίζει να σημειωθεί ότι η σύνδεση δεν έχει χρησιμοποιηθεί ποτέ για # # εκτέλεση απομακρυσμένων εντολών. Σημειώστε επίσης ότι το # # χρησιμοποιώντας τη σύνδεση θα καταστήσει αδύνατη τη χρήση # # της οδηγίας X11Forwarding, επειδή η σύνδεση δεν ξέρει τι να κάνει # # με το xauth. Εάν η οδηγία # # UsePrivilegeSeparation είναι ενεργοποιημένη, θα απενεργοποιηθεί μετά την εξουσιοδότηση # #. # # # ## UsePrivilegeSeparation #################################### # # # Καθορίζει εάν sshd θα πρέπει να διαχωρίζονται τα προνόμια. Εάν ναι # # τότε θα δημιουργηθεί πρώτα μια μη προνομιούχος διεργασία θυγατρικού # # για την εισερχόμενη κίνηση δικτύου. Μετά την επιτυχή εξουσιοδότηση # #, θα δημιουργηθεί μια άλλη διαδικασία με τα δικαιώματα # # του συνδεδεμένου χρήστη. Ο κύριος σκοπός του διαχωρισμού των προνομίων # # είναι να αποτραπεί η κατάχρηση δικαιωμάτων πρόσβασης. # # Η προεπιλεγμένη τιμή είναι "ναι". # # # UsePrivilegeSeparation ναι # # ## StrictModes ############################################################### ### ##### # # # Υποδεικνύει εάν το sshd πρέπει να ελέγχει τους τρόπους πρόσβασης και # # ιδιοκτησίας φακέλων και αρχείων χρήστη πριν από το # # επιτρέψει στον χρήστη να συνδεθεί. Αυτό συμβαίνει συνήθως επειδή # # αρχάριοι κάνουν συχνά τα αρχεία τους εγγράψιμα # # από όλους. Η προεπιλογή είναι "ναι". # # # StrictModes ναι # # ## AcceptEnv ####################################################################################### ####### # # # Καθορίζει ποιες μεταβλητές περιβάλλοντος που πέρασαν το # # από τον πελάτη θα γίνουν αποδεκτές. Δείτε την επιλογή SendEnv στον πελάτη. # # Αξίζει να σημειωθεί ότι η μετάδοση μεταβλητών είναι δυνατή μόνο # # για το πρωτόκολλο ssh2. Οι μεταβλητές καθορίζονται με το όνομα, μπορούν να χρησιμοποιηθούν # # μάσκες ('*' και '?'). Μπορείτε να καθορίσετε # # πολλές μεταβλητές διαχωρισμένες με κενά ή να χωρίσετε το AcceptEnv σε # # πολλές γραμμές. Να είστε προσεκτικοί - μερικές # # μεταβλητές περιβάλλοντος μπορούν να χρησιμοποιηθούν για να παρακάμψετε # # απαγορευμένα περιβάλλοντα χρήστη. Χρησιμοποιήστε αυτήν την οδηγία # # προσεκτικά. Από προεπιλογή, καμία # # μεταβλητή περιβάλλοντος χρήστη δεν γίνεται αποδεκτή. # # # AcceptEnv LANG LC_* # # ## PermitUserEnvironment ############################################################# Καθορίζει εάν το sshd πρέπει να δέχεται την επιλογή # # ~/.ssh/environment και το περιβάλλον= στα # # ~/.ssh/authorized_keys. Η προεπιλογή είναι "όχι". Αξίζει # # να σημειωθεί ότι η ενεργοποίηση της επεξεργασίας περιβάλλοντος μπορεί να δώσει στους # # χρήστες τη δυνατότητα να παρακάμψουν περιορισμούς σε ορισμένες # # διαμορφώσεις που χρησιμοποιούν μηχανισμούς όπως το # # LD_PRELOAD. # # # # # ## PidFile ########################################################### ######## # # # Καθορίζει ένα αρχείο που περιέχει το αναγνωριστικό διεργασίας # # (αναγνωριστικό διεργασίας, PID) του δαίμονα SSH. # # Προεπιλογή - /var/run/sshd.pid # # # # # ## PrintLastLog ########################### ############## # # # Καθορίζει εάν το sshd θα εμφανίζει την ημερομηνία και την ώρα # # της τελευταίας περιόδου λειτουργίας όταν ο χρήστης καταγράφει διαδραστικά. # # Η προεπιλογή είναι "ναι". # # # PrintLastLog ναι # # ## PrintMotd ####################################################################################### ####### # # # Καθορίζει εάν το sshd θα εμφανίζει το /etc/motd # # όταν ένας χρήστης συνδέεται διαδραστικά. Σε ορισμένα # # συστήματα (για παράδειγμα Ubuntu) αυτές οι πληροφορίες εμφανίζονται επίσης # # από το κέλυφος. # # Η προεπιλεγμένη τιμή είναι "ναι". # # # PrintMotd no # # ## Banner ########################################################## ########## # # # Υποδεικνύει ποιο αρχείο περιέχει ένα banner κειμένου που το # # θα εμφανιστεί στον χρήστη ΠΡΙΝ τη διαδικασία ελέγχου ταυτότητας # #. Η επιλογή είναι διαθέσιμη μόνο για το πρωτόκολλο ssh2.# # Από προεπιλογή - δεν εμφανίζει τίποτα. # # Στο Ubuntu, το αρχείο issue.net περιέχει τη φράση Ubuntu (έκδοση), # # για παράδειγμα, για καρμικά είναι "Ubuntu 9.10". Μπορεί το # # να χρησιμοποιηθεί για να αποπροσανατολίσει πιθανούς εισβολείς, # # γράφοντας εκεί, για παράδειγμα, "My D-Link Interet Router" =) # # # Banner /etc/issue.net # # ## ChrootDirectory ###### ##### ############################# # # # Αν ορίζεται, παρέχει τη διαδρομή για το # # να γίνει chroot μετά τον έλεγχο ταυτότητας. Η διαδρομή και όλα τα περιεχόμενά της # # πρέπει να αντιστοιχούν στους φακέλους # # που ανήκουν στον υπερχρήστη και να μην είναι # # εγγράψιμο από άλλους χρήστες. # # Η διαδρομή μπορεί να περιέχει ετικέτες που αντικαθίστανται κατά τη διάρκεια της διαδικασίας ελέγχου ταυτότητας # #: # # %% - αντικαταστάθηκε με το κυριολεκτικό "%" # # %h - αντικαταστάθηκε με τον αρχικό κατάλογο # # του πιστοποιημένου χρήστη # # %u - αντικαταστάθηκε με το όνομα του επαληθευμένου χρήστη # # chroot -ο φάκελος πρέπει να περιέχει όλα τα απαραίτητα αρχεία και # # φακέλους για την περίοδο λειτουργίας χρήστη. Μια διαδραστική # # συνεδρία απαιτεί τουλάχιστον: # # ένα κέλυφος, συνήθως sh # # βασικές συσκευές σε /dev όπως: # # null, zero, stdin, stdout, stderr, τυχαία και tty # # για μια συνεδρία μεταφοράς δεδομένων χρησιμοποιώντας χωρίς sftp # # επιπρόσθετες ρυθμίσεις δεν χρειάζεται εάν χρησιμοποιείται # # εσωτερική διεργασία διακομιστή sftp. Δείτε το Υποσύστημα για # # περισσότερες πληροφορίες. Από προεπιλογή, το chroot δεν εκτελείται. # # # ## ForceCommand ############################################################## # # # Προκαλεί την εκτέλεση της καθορισμένης εντολής. Αγνοεί # # τυχόν εντολές που αποστέλλονται από τον πελάτη ή έχουν γραφτεί στο # # ~/.ssh/rc. Η εντολή καλείται από το # # κέλυφος του χρήστη με την επιλογή -c. Κατάλληλο για εκκίνηση κελύφους, εντολής # # ή υποσυστήματος. Πιο χρήσιμο μέσα σε ένα μπλοκ # # Match. Η εντολή που εκδόθηκε αρχικά από τον πελάτη αποθηκεύεται # # στη μεταβλητή περιβάλλοντος SSH_ORIGINAL_COMMAND. Εάν καθορίσετε # # την εντολή "internal-sftp", θα ξεκινήσει ο # # εσωτερικός διακομιστής sftp, ο οποίος δεν χρειάζεται τα πρόσθετα # # αρχεία και φακέλους που περιγράφονται στην οδηγία ChrootDirectory. # # # ## Υποσύστημα ############################################################# ### # # # Καθορίζει και διαμορφώνει ένα εξωτερικό υποσύστημα (για παράδειγμα # # δαίμονας μεταφοράς αρχείων). # # Τα ορίσματα είναι το όνομα και η εντολή (με πιθανά # # ορίσματα) που θα εκτελεστούν όταν ζητούνται # # υποσυστήματα. Η εντολή sftp-server ξεκινά το υποσύστημα μεταφοράς αρχείων «sftp» - # #. Επιπλέον, μπορείτε να καθορίσετε # # "internal-sftp" ως υποσύστημα - το οποίο θα εκκινήσει # # τον εσωτερικό διακομιστή sftp. Αυτό μπορεί να απλοποιήσει σημαντικά τη διαμόρφωση # # όταν χρησιμοποιείτε την οδηγία ChrootDirectory # #. Από προεπιλογή, δεν καλούνται υποσυστήματα # #. Σχετικό μόνο για το πρωτόκολλο ssh2. # # # Υποσύστημα sftp /usr/lib/openssh/sftp-server # # ######################################################### ############################ ##################### Αγώνας ΟΙΚΟΔΟΜΙΚΟ ΤΕΤΡΑΓΩΝΟ ############################ ##################### ## ################################### # # # Το μετακίνησα ειδικά στο τέλος του το αρχείο για να είναι πιο βολικό # # γράψτε Κανόνες αντιστοίχισης. # # MadKox. # # # # Η οδηγία Match αντιπροσωπεύει την έναρξη ενός μπλοκ υπό όρους # #. Εάν πληρούνται όλα τα κριτήρια που καθορίζονται στη γραμμή # # Match, εκτελούνται οι οδηγίες στις επόμενες γραμμές του μπλοκ, # # επιτρέποντας την παράκαμψη των τιμών των καθολικών οδηγιών στο αρχείο # # sshd_config για την περίπτωση που είναι η κριτήρια για την οδηγία # # Match. Ένα μπλοκ θεωρείται ότι είναι όλες οι γραμμές που έρχονται μετά τη γραμμή # # με το κριτήριο (Match - lines) στην επόμενη γραμμή αντιστοίχισης # # ή στο τέλος του αρχείου. Το όρισμα της οδηγίας Match είναι ένα ή # # πολλαπλά ζεύγη καταχωρήσεων κριτηρίων. Πιθανοί τύποι καταχωρήσεων: # # Χρήστης # # Ομάδα # # Κεντρικός υπολογιστής # # Διεύθυνση # # Οι καταχωρήσεις μπορούν να περιέχουν είτε μεμονωμένες τιμές # # (για παράδειγμα Χρήστης=χρήστης) είτε πολλαπλές τιμές # # διαχωρισμένες με κόμμα (Χρήστης=χρήστης1 ,χρήστης 2). Οι τυπικές εκφράσεις που περιγράφονται στην ενότητα # # PATTERNS του αρχείου ssh_config μπορούν επίσης να χρησιμοποιηθούν # #. Οι καταχωρίσεις στα κριτήρια διεύθυνσης # # μπορούν να περιέχουν διευθύνσεις σε σημειογραφία CIDR # # (Διεύθυνση/Μήκος Μάσκας, π.χ. "192.0.2.0/24" ή # # "3ffe:ffff::/32"). Αξίζει να σημειωθεί ότι το παρεχόμενο μήκος μάσκας # # πρέπει να ταιριάζει με τη διεύθυνση και ότι το # # long/short για τη διεύθυνση δεν θα λειτουργήσει. # # Το Match μπορεί να χρησιμοποιήσει # # μόνο ένα συγκεκριμένο σύνολο οδηγιών ως οδηγίες: # # AllowTcpForwarding # # Banner # # ChrootDirectory # # ForceCommand # # GatewayPorts # # GSSAPIAAuthentication # # HostbasedAuthentication # # KbdInteractiveAuthentication #MaxsionAuthentication #Kert. # PasswordAuthentication # # PermitOpen # # PermitRootLogin # # RhostsRSAAuthentication # # RSAAuthentication # # X11DisplayOffset # # X11Forwarding # # X11UseLocalHost #

Μπορείτε να αντιγράψετε το παραπάνω κείμενο στο δικό σας sshd_config και να το χρησιμοποιήσετε αργότερα για διαμόρφωση.

Από μόνος του, ένας εσφαλμένα ρυθμισμένος διακομιστής SSH είναι μια τεράστια ευπάθεια στην ασφάλεια του συστήματος, αφού ένας πιθανός εισβολέας έχει την ευκαιρία να αποκτήσει σχεδόν απεριόριστη πρόσβαση στο σύστημα. Επιπλέον, το sshd έχει πολλές πρόσθετες χρήσιμες επιλογές που καλό είναι να ενεργοποιήσετε για να βελτιώσετε τη χρηστικότητα και την ασφάλεια.

Port, ListenAddress και AddressFamily

Αυτές οι τρεις παράμετροι καθορίζουν σε ποιες θύρες και διευθύνσεις θα ακούει ο διακομιστής σας για εισερχόμενες συνδέσεις. Πρώτον, είναι λογικό, εάν είναι δυνατόν, να περιοριστεί η οικογένεια των διευθύνσεων που υποβάλλονται σε επεξεργασία σε αυτές που χρησιμοποιούνται πραγματικά, δηλαδή εάν χρησιμοποιείτε μόνο IPv4, απενεργοποιήστε το IPv6 και αντίστροφα. Αυτό μπορεί να γίνει χρησιμοποιώντας την παράμετρο AddressFamily, για παράδειγμα (για να επιτραπεί το IPv4 και να απορριφθεί το IPv6):

ΔιεύθυνσηFamily inet

Δεύτερον, συνιστάται να αλλάξετε την τυπική θύρα (22) στην οποία ακούει το sshd. Αυτό οφείλεται στο γεγονός ότι πολλά σαρωτές δικτύουΠροσπαθούν συνεχώς να συνδεθούν στη θύρα 22 και τουλάχιστον να αποκτήσουν πρόσβαση μέσω brute-forcing logins/passwords από τη βάση δεδομένων τους. Ακόμα κι αν έχετε απενεργοποιήσει τον έλεγχο ταυτότητας με κωδικό πρόσβασης, αυτές οι προσπάθειες φράζουν σε μεγάλο βαθμό τα αρχεία καταγραφής και (σε μεγάλες ποσότητες) μπορούν να επηρεάσουν αρνητικά την ταχύτητα του διακομιστή ssh. Εάν για κάποιο λόγο δεν θέλετε να αλλάξετε την τυπική θύρα, μπορείτε να χρησιμοποιήσετε διάφορα εξωτερικά βοηθητικά προγράμματα για την καταπολέμηση των ωμών εξαναγκαστικών, για παράδειγμα fail2ban, και ενσωματωμένων, όπως το MaxStartups.

Μπορείτε να ορίσετε τη θύρα είτε ως απόλυτη τιμή για όλες τις διεπαφές που χρησιμοποιούν την οδηγία Port, είτε ως συγκεκριμένη τιμή για κάθε διεπαφή χρησιμοποιώντας την οδηγία ListenAddress. Για παράδειγμα:

Λιμάνι 2002

ListenAddress 192.168.0.1:2003 ListenAddress 192.168.1.1:2004

Απαγόρευση απομακρυσμένης πρόσβασης για υπερχρήστη

Από προεπιλογή, η πρόσβαση root απαγορεύεται με κωδικό πρόσβασης (με κλειδί είναι δυνατό) - η επιλογή PermitRootLogin έχει οριστεί σε χωρίς κωδικό πρόσβασης . Όμως, υπό τον όρο ότι από προεπιλογή στο Ubuntu ο χρήστης που προστέθηκε κατά την εγκατάσταση του συστήματος έχει τη δυνατότητα να λύσει όλες τις διοικητικές εργασίες μέσω sudo, δημιουργήστε τη δυνατότητα πρόσβαση rootστο σύστημα μέσω ssh - φαίνεται παράλογο (ακόμη και με έλεγχο ταυτότητας κλειδιού). Συνιστάται να το απενεργοποιήσετε εντελώς. αυτήν την επιλογή ή χρησιμοποιήστε την μόνο σε λειτουργία μόνο με υποχρεωτικές εντολές. Μπορείτε να απενεργοποιήσετε την πρόσβαση root ως εξής:

PermitRootLogin αρ

Έλεγχος ταυτότητας με κωδικό πρόσβασης

Ο έλεγχος ταυτότητας με κωδικό πρόσβασης, ο οποίος επιτρέπεται από προεπιλογή, είναι πρακτικά η πιο πρωτόγονη μέθοδος εξουσιοδότησης στο sshd. Αφενός, αυτό απλοποιεί τη διαμόρφωση και τη σύνδεση νέων χρηστών (ο χρήστης χρειάζεται μόνο να γνωρίζει τη σύνδεση/κωδικό του συστήματος), αφετέρου, ο κωδικός πρόσβασης μπορεί πάντα να μαντέψει και οι χρήστες συχνά αμελούν να δημιουργήσουν πολύπλοκους και μεγάλους κωδικούς πρόσβασης . Ειδικά ρομπότ σαρώνουν συνεχώς διακομιστές ssh που είναι προσβάσιμοι από το Διαδίκτυο και προσπαθούν να συνδεθούν σε αυτούς επιβάλλοντας ωμές συνδέσεις/κωδικούς πρόσβασης από τη βάση δεδομένων τους. Συνιστάται ανεπιφύλακτα να μην χρησιμοποιείτε έλεγχο ταυτότητας με κωδικό πρόσβασης. Μπορείτε να το απενεργοποιήσετε ως εξής:

Κωδικός Αυθεντικοποίησης αρ

Εάν για κάποιο λόγο εξακολουθείτε να θέλετε να χρησιμοποιήσετε τον έλεγχο ταυτότητας με κωδικό πρόσβασης, βεβαιωθείτε ότι κανείς δεν μπορεί να συνδεθεί με κενό κωδικό πρόσβασης. Για να το κάνετε αυτό, ορίστε την οδηγία PermitEmptyPasswords:

PermitEmptyPasswords αρ

Πρωτόκολλα SSH1 και SSH2

Όπως ήδη αναφέρθηκε, το sshd μπορεί να λειτουργήσει με τα πρωτόκολλα SSH1 και SSH2. Ωστόσο, η χρήση μη ασφαλούς SSH1 αποθαρρύνεται ιδιαίτερα. Μπορείτε να αναγκάσετε το sshd να λειτουργεί μόνο με το πρωτόκολλο SSH2 ως εξής:

Έλεγχος ταυτότητας με βάση τα κλειδιά SSH2 RSA

Η πιο προτιμώμενη μέθοδος εξουσιοδότησης είναι ο έλεγχος ταυτότητας που βασίζεται σε κλειδιά SSH2 RSA. Με αυτή τη μέθοδο, ο χρήστης δημιουργεί ένα ζεύγος κλειδιών στο πλάι του, εκ των οποίων το ένα κλειδί είναι μυστικό και το άλλο δημόσιο. Το δημόσιο κλειδί αντιγράφεται στον διακομιστή και χρησιμοποιείται για την επαλήθευση της ταυτότητας του χρήστη. Για περισσότερες πληροφορίες σχετικά με τη δημιουργία ενός ζεύγους κλειδιών και τον τρόπο τοποθέτησης τους στον διακομιστή, ανατρέξτε στην περιγραφή του προγράμματος-πελάτη SSH. Μπορείτε να ενεργοποιήσετε τον έλεγχο ταυτότητας με δημόσιο κλειδί ως εξής:

PubkeyAuthentication ναι

Ο διακομιστής πρέπει να γνωρίζει πού να αναζητήσει το δημόσιο κλειδί του χρήστη. Για αυτό χρησιμοποιείται ένα ειδικό αρχείο authorized_keys. Η σύνταξή του θα μπορούσε να είναι η εξής:

# Τα σχόλια γράφονται μόνο σε μια νέα γραμμή # γενική εμφάνιση καταχωρήσεων στο αρχείο εξουσιοδοτημένων_κλειδιών # [επιλογές] key_type (ssh-rsa ή ssh-dss) very_long_string_ακατανόητο για τον απλό άνθρωπο [login@host] ssh-rsa AAAAB3Nza...LiPk == [email προστατευμένο] from="*.sales.example.net,!pc.sales.example.net" ssh-rsa AAAAB2...19Q== [email προστατευμένο] command="dump /home",no-pty,no-port-forwarding ssh-dss AAAAC3...51R== example.net permitopen="192.0.2.1:80",permitopen="192.0.2.2:25" ssh -dss AAAAB5...21S== tunnel="0",command="sh /etc/netstart tun0" ssh-rsa AAAA...== [email προστατευμένο]

Μπορείτε να καθορίσετε είτε ένα κοινόχρηστο αρχείο με κλειδιά είτε ένα αρχείο για κάθε χρήστη. Η τελευταία μέθοδος είναι πιο βολική και ασφαλής, επειδή μπορείτε, πρώτον, να καθορίσετε διαφορετικούς συνδυασμούς κλειδιών για κάθε χρήστη και, δεύτερον, να περιορίσετε την πρόσβαση στο δημόσιο κλειδί του χρήστη. Μπορείτε να καθορίσετε ένα αρχείο με κλειδιά χρησιμοποιώντας την οδηγία AuthorizedKeysFile:

AuthorizedKeysFile %h/.ssh/my_keys

για το αρχείο χρήστη σχήματος

ή

AuthorizedKeysFile /etc/ssh/authorized_keys

για ένα σχήμα με κοινόχρηστο αρχείο. Από προεπιλογή, ο πελάτης SSH αναζητά κλειδιά στο αρχείο ~/.ssh/authorized_keys.

Περισσότερα για την ασφάλεια

Επιπρόσθετες ρυθμίσεις

Χρήστες και ομάδες.

Εάν έχετε πολλούς χρήστες που "ζουν" στον διακομιστή σας και θέλετε να επιτρέψετε την πρόσβαση μέσω ssh σε λίγους μόνο από αυτούς, μπορείτε να χρησιμοποιήσετε τις οδηγίες DenyUsers, AllowUsers, DenyGroups και AllowGroups. Για περισσότερες πληροφορίες σχετικά με αυτές τις οδηγίες, δείτε τα σχόλια στο παράδειγμα sshd_config.

Επιλογές κατάστασης σύνδεσης

Από προεπιλογή, μεταξύ των μεθόδων για τον προσδιορισμό της κατάστασης σύνδεσης, είναι ενεργοποιημένη μόνο η μέθοδος ελέγχου σύνδεσης TCP - TCPKeepAlive, ωστόσο, το sshd μπορεί να προσδιορίσει τις καταστάσεις σύνδεσης με πιο βολικούς και ασφαλείς τρόπους. Δείτε την αντίστοιχη ενότητα στο παράδειγμα sshd_config για περισσότερες λεπτομέρειες.

Εκτέλεση. MaxStartups

Port Forwarding

Ανακατεύθυνση X11

Στον διακομιστή, στο αρχείο /etc/ssh/sshd_config, ορίστε την παράμετρο (ενεργοποιημένη από προεπιλογή):

ForwardX11 ναι

Στον πελάτη, ορίστε τις παραμέτρους στο αρχείο /etc/ssh/ssh_config (απενεργοποιημένο από προεπιλογή):

ForwardAgent ναι ForwardX11 ναι

Μπορείτε να το εκτελέσετε στον πελάτη ως εξής: ssh yurauname@serverip firefox . Ή πρώτα μεταβείτε στο ssh yurauname@serverip και μετά εκτελέστε, για παράδειγμα, το sudo synaptic .

SFTP

Το sshd έχει έναν ενσωματωμένο διακομιστή SFTP από προεπιλογή. Πρωτόκολλο SFTP (SSH Μεταφορά αρχείων Protocol) - Πρωτόκολλο SSH για τη μεταφορά αρχείων. Έχει σχεδιαστεί για να αντιγράφει και να εκτελεί άλλες λειτουργίες αρχείων μέσω αξιόπιστης και ασφαλούς σύνδεσης. Κατά κανόνα, το πρωτόκολλο SSH2 χρησιμοποιείται ως βασικό πρωτόκολλο που παρέχει τη σύνδεση. Για να ενεργοποιήσετε την υποστήριξη SFTP, προσθέστε τη γραμμή στο sshd_config

Υποσύστημα sftp /usr/lib/openssh/sftp-server

Από προεπιλογή, η υποστήριξη SFTP είναι ενεργοποιημένη.

Χρησιμοποιώντας κριτήρια. Οδηγία αγώνα

Ρύθμιση πελάτη SSH

Η σύνδεση με χρήση κλειδιού θεωρείται η πιο ασφαλής και στις περισσότερες περιπτώσεις αυτή η δυνατότητα είναι ενεργοποιημένη από την πλευρά του διακομιστή, επομένως δεν απαιτούνται δικαιώματα υπερχρήστη για τη χρήση της. Στο μηχάνημα πελάτη δημιουργούμε ένα κλειδί:

ssh-keygen -t rsaΜας ζητείται να εισαγάγουμε έναν κωδικό πρόσβασης για την προστασία του αρχείου κλειδιού (αποδεικνύεται χρήσιμο εάν το αρχείο πέσει σε λάθος χέρια). Αν πρόκειται να εκτελέσουμε σενάρια μέσω SSH, τότε το αφήνουμε κενό. Μεταφέρουμε το δημόσιο κλειδί στον διακομιστή με την εντολή

Ssh-copy-id -i ~/ .ssh/ id_rsa.pub user@ server

Αυτό είναι, μπορείτε να μπείτε.

Όταν το ssh εκτελείται σε μια μη τυπική θύρα:

Ssh-copy-id -i ~/ .ssh/ id_rsa.pub "-p port user@server"

Εάν παρουσιαστεί σφάλμα: Εσφαλμένη θύρα "umask 077; test -d .ssh || mkdir .ssh ; cat >> .ssh/authorized_keys"

δοκιμάστε να βάλετε τις παραμέτρους σε εισαγωγικά:

Ssh-copy-id "-i /home/user/.ssh/id_rsa.pub "-p port user@server""

Είναι βολικό να χρησιμοποιείτε το βοηθητικό πρόγραμμα οθόνης όταν συνδέεστε σε ένα απομακρυσμένο σύστημα.

Ρύθμιση απομακρυσμένου καταλόγου ssh στο Nautilus

Τοποθέτηση απομακρυσμένου καταλόγου χρησιμοποιώντας sshfs

Προσάρτηση απομακρυσμένου καταλόγου σε τοπικό κατάλογο

sshfs user@ hostingserver.ru:/ home/ userdir ~/ sshfsdirΑποσυναρμολόγηση

Fusermount -u ~/ sshsfdir

Ψευδώνυμα SSH

Όταν χρησιμοποιείτε πολλούς διακομιστές με διαφορετικές παραμέτρους πρόσβασης (μη τυπική θύρα, μεγάλο όνομα κεντρικού υπολογιστή, σύνδεση εκτός του τοπικού κ.λπ.), μερικές φορές είναι κουραστικό να εισάγετε ξανά όλες τις ρυθμίσεις σύνδεσης κάθε φορά. Για να το κάνετε αυτό πιο εύκολο, μπορείτε να χρησιμοποιήσετε ψευδώνυμα.

Οι ρυθμίσεις αποθηκεύονται στο ~/.ssh/config για έναν χρήστη και στο /etc/ssh/ssh_config καθολικά για όλους τους χρήστες.

Παράδειγμα διαμόρφωσης. Μπορούν να περιγραφούν πολλοί διακομιστές. Περισσότερες λεπτομέρειες στο άνθρωπος ssh_config(δεν πρέπει να συγχέεται με sshd_config)

Host AliasName # Αυθαίρετο όνομα κεντρικού υπολογιστή HostName 1.2.3.4 # Μπορείτε να καθορίσετε τόσο IP όσο και όνομα κεντρικού υπολογιστή (εάν εκτελείται το DNS) User YourUserName # Εάν ο χρήστης δεν ταιριάζει με τον τοπικό χρήστη Port YourSSHPort # Εάν μια μη τυπική θύρα

Μετά από αυτό μπορείτε να συνδεθείτε στον διακομιστή με την εντολή