Yeni petya virusu. Petya ransomware virusunun hücumuna məruz qalan Rusiya, Ukrayna və digər Avropa ölkələri: vəziyyətə ümumi baxış və qorunma yolu. Petna hələ də paylanır?

Yeni virusa qarşı qorunma bütün dünya tərəfindən icad edilir, baxmayaraq ki, o, WannaCry ilə eyni "deşiklərdən" keçib.

WannaCry ransomware proqramının yayılmasından sonra bütün dünyada kompüterlər yenidən kiberhücumlara məruz qalıb. Müxtəlif Avropa ölkələrində və ABŞ-da cihazlar Petya virusundan təsirlənib. Bununla belə, ən çox ziyan 80-ə yaxın şirkətin zərər çəkdiyi Rusiya və Ukraynadakı kompüterlərdə baş verib. Ransomware virusu təsirə məruz qalmış fərdi kompüterlərin sahiblərindən pul və ya kriptovalyuta tələb edirdi, lakin kibermütəxəssislər fırıldaqçılara düşməmək üçün bir yol tapdılar. Petyanın kim olduğu və onunla görüşməmək üçün Realnoe Vremya materialında oxuyun.

"Petya" qurbanları: "Rosneft"dən Çernobıl AES-ə qədər

Petya virusunun kütləvi yayılması iyunun 27-də başlayıb. İlk olaraq Ukrayna zərər çəkdi: iri enerji şirkətlərinin - Ukrenergo, DTEK və Kievenergo-nun kompüterləri hücuma məruz qalıb, yerli mətbuat yazır. Şirkətlərdən birinin əməkdaşı jurnalistlərə bildirib ki, iyunun 27-də səhər onun iş kompüteri yenidən işə düşüb, bundan sonra sistem guya yoxlamaya başlayıb. sərt disk. Sonra ofisdəki bütün kompüterlərdə eyni şeyin olduğunu gördü. O, kompüteri söndürdü, lakin onu işə saldıqdan sonra cihazın ekranında fidyə yazısı peyda oldu. Bəzi Ukrayna banklarının, Ukrayna Xəzinədarlığının, Nazirlər Kabinetinin, Ukrtelecom şirkətinin və Borispol hava limanının fərdi kompüterləri də virusdan təsirlənib.

Petya Çernobıl Atom Elektrik Stansiyasında radiasiya fonunun monitorinqi üçün kompüter sisteminə də hücum etdi. Meduza xəbər verir ki, eyni zamanda stansiyanın bütün sistemləri normal işləyib və radiasiya fonu nəzarət fonunu ötməyib. İyunun 27-də axşam saatlarında Ukrayna Daxili İşlər Nazirliyinin rəsmi Facebook səhifəsində A. müraciətölkə sakinlərinə virusa qarşı mübarizə üsulu işlənib hazırlanana qədər kompüterləri söndürməyi tövsiyə edib.

Rusiyadakı Rosneft serverləri Petya ransomware virusunun hücumuna məruz qalıb. Rosneft-in sözçüsü Mixail Leontiev Petya virusunun haker hücumları ilə şirkətin AFK Sistema qarşı iddiası arasında əlaqə olduğunu görüb. Business FM-də efirdə o, bunu Başneftin idarə edilməsinə dair məlumatları məhv etmək üçün virusdan istifadə etmək üçün rasional cəhd adlandırıb. Rusiya bank sisteminin informasiya infrastrukturu obyektlərinin yoluxmasının təcrid olunmuş halları qeydə alınıb. “Home Credit Bank” kiberhücumlara görə fəaliyyətini dayandırıb, kredit təşkilatının internet saytının işi də pozulub. “İnterfaks” xəbər verir ki, filiallar yalnız konsaltinq rejimində, bankomatlar isə adi rejimdə işləyirdi.

İyunun 28-də KİV həmçinin Böyük Britaniya, Hollandiya, Danimarka, İspaniya, Hindistan, Litva, Fransa və ABŞ-da kompüterlərə hücum barədə məlumat yayıb.

Mixail Leontiev Petya virusunun haker hücumları ilə AFK Sistema qarşı məhkəmə iddiası arasında əlaqəni gördü. Foto polit.ru

WannaCry-dən qorunma "Petya"ya qarşı gücsüzdür

Petyanın işləmə prinsipi disk yükləmə sektorunun əsas yükləmə qeydinin (MBR) şifrələnməsinə əsaslanır. Bu giriş sabit diskdəki ilk sektordur, o, bölmə cədvəlini və sistemin hansı sabit disk bölməsindən yüklənəcəyi barədə məlumatları bu cədvəldən oxuyan yükləyici proqramı ehtiva edir. Orijinal MBR diskin 0x22 sektorunda saxlanılır və 0x07 ilə bayt-bayt XOR əməliyyatı ilə şifrələnir. Positive Technologies-in ekspertləri bildirirlər ki, nəticədə kompüter diskindəki məlumat virusun məlumatları ilə əvəz olunacaq.

Zərərli fayl işə salındıqdan sonra 1-2 saat gecikən kompüteri yenidən başlatmaq üçün tapşırıq yaradılır. Disk yenidən başladıqdan sonra uğurla şifrələnirsə, faylın kilidini açmaq üçün açarı almaq üçün sizdən 300 dollar fidyə ödəməyi (və ya onu kriptovalyuta ilə qaytarmağı) xahiş edən mesaj göstərilir. Yeri gəlmişkən, qəsbçilərin istifadə etdiyi e-poçt ünvanı artıq bloklanıb ki, bu da pul köçürməsini yararsız edir.

Petya Windows zəifliyindən - EternalBlue kod adlı istismardan istifadə edir. Bədnam WannaCry eyni boşluqdan istifadə edərək kompüterləri zəbt etdi. İstismar sayəsində Petya Windows İdarəetmə Alətləri (Windows platformasında işləyən kompüter infrastrukturunun müxtəlif hissələrinin işinin mərkəzləşdirilmiş idarə edilməsi və monitorinqi üçün alət) və PsExec (prosesləri icra etməyə imkan verir) vasitəsilə paylandı. uzaq sistemlər) təsirə məruz qalan sistemdə maksimum imtiyazlar əldə etməklə. Bu, virusa hətta kompüterlərdə quraşdırılmış WannaCry-ə qarşı yeniləmələrlə işləməyə davam etməyə imkan verdi.

bootrec /fixMbr əmri və notepad girişi

Məşhur fransız haker və proqram tərtibatçısı Mathieu Suche öz Twitter səhifəsində

"Petya" virusu: onu necə tutmamaq, haradan gəldiyini necə deşifrə etmək - "fəaliyyətinin" üçüncü günündə təxminən 300 min kompüteri vuran Petya ransomware virusu haqqında ən son xəbərlər müxtəlif ölkələr dünya və indiyə qədər heç kim onu dayandırmayıb.

Petya virusu - şifrəni necə açmaq olar, son xəbərlər. Kompüterə hücum etdikdən sonra Petya ransomware proqramının yaradıcıları 300 dollar (bitkoinlərlə) fidyə tələb edirlər, lakin istifadəçi pulu ödəsə belə, Petya virusunun şifrəsini açmaq mümkün deyil. Yeni virusda Petyadan fərqlilikləri görən və onu ExPetr adlandıran Kaspersky Lab mütəxəssisləri iddia edirlər ki, onun şifrəsini açmaq üçün konkret troyan quraşdırması üçün unikal identifikator lazımdır.

Əvvəllər məlum olan oxşar Petya/Mischa/GoldenEye ransomware versiyalarında quraşdırma identifikatoru bunun üçün lazım olan məlumatları ehtiva edirdi. RİA Novosti yazır ki, ExPetr məsələsində bu identifikator mövcud deyil.

Virus "Petya" - haradan gəldi, ən son xəbərlər. Alman təhlükəsizlik mütəxəssisləri bu ransomware proqramının haradan gəldiyinin ilk versiyasını irəli sürdülər. Onların fikrincə, Petya virusu M.E.Doc fayllarının açılmasından kompüterlərdə dolaşmağa başladı. Bu, Ukraynada 1C qadağasından sonra istifadə edilən mühasibat proqramıdır.

Bu arada “Kaspersky Lab” bildirir ki, “ExPetr” virusunun mənşəyi və yayılma mənbəyi haqqında nəticə çıxarmaq hələ tezdir. Mümkündür ki, hücum edənlərin geniş məlumatları olub. Məsələn, əvvəlki xəbər bülleteni və ya başqa bir e-poçt ünvanları təsirli yollar kompüterlərə nüfuz etmək.

Onların köməyi ilə “Petya” virusu bütün gücü ilə Ukrayna və Rusiyaya, eləcə də digər ölkələrə zərbə vurdu. Amma bu haker hücumunun əsl miqyası bir neçə gündən sonra bəlli olacaq - xəbərlər.

"Petya" virusu: tutmamaq, necə deşifrə etmək, haradan gəldiyi - son xəbərlər Kaspersky Lab-dan artıq yeni bir ad almış Petya ransomware virusu haqqında - ExPetr.

"Petya" virusunun hücumu bir çox ölkələrin sakinləri üçün xoşagəlməz sürpriz oldu. Minlərlə kompüter virusa yoluxub, nəticədə istifadəçilər sərt disklərində saxlanılan mühüm məlumatları itiriblər.

Təbii ki, indi bu hadisə ətrafında həyəcan səngiyib, lakin bunun bir daha təkrar olunmayacağına heç kim zəmanət verə bilməz. Buna görə kompüterinizi qorumaq çox vacibdir mümkün təhlükə və lazımsız risklərə getməyin. Bunu ən effektiv şəkildə necə etmək olar və müzakirə olunacaq aşağıda.

Hücumun nəticələri

İlk növbədə, Petya.A-nın qısa fəaliyyətinin nəticələrini xatırlamalıyıq. Cəmi bir neçə saat ərzində onlarla Ukrayna və Rusiya şirkəti zərər çəkdi. Yeri gəlmişkən, Ukraynada “Dneproenerqo”, “Novaya Poçta” və “Kiyev metrosu” kimi qurumların kompüter şöbələrinin işi demək olar ki, tamamilə iflic vəziyyətinə düşüb. Üstəlik, bəzi dövlət təşkilatları, banklar və mobil operatorlar özlərini Petya virusundan qoruya bilməyiblər.

Avropa İttifaqı ölkələrində də ransomware bir çox problem yaratmağı bacardı. Fransız, Danimarka, İngilis və beynəlxalq şirkətlər hücumla bağlı müvəqqəti fasilələr olduğunu bildiriblər kompüter virusu"Piter".

Gördüyünüz kimi, təhlükə həqiqətən ciddidir. Təcavüzkarların böyük maliyyə qurumlarını qurbanları kimi seçmələrinə baxmayaraq, adi istifadəçilər də bundan az əziyyət çəkmirdilər.

Petya necə işləyir?

Petya virusundan necə qorunacağınızı başa düşmək üçün əvvəlcə onun necə işlədiyini başa düşməlisiniz. Belə ki, kompüterdə bir dəfə zərərli proqram İnternetdən Master Boot Record-u yoluxduran xüsusi şifrələyicini yükləyir. Bu, sabit diskdə istifadəçinin gözündən gizlədilən və əməliyyat sistemini yükləmək üçün nəzərdə tutulmuş ayrı bir sahədir.

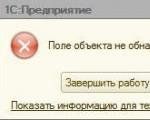

İstifadəçi üçün bu proses qəfil sistem qəzasından sonra Check Disk proqramının standart işləməsi kimi görünür. Kompüter qəfil yenidən işə düşür və ekranda sabit diskdə səhvlərin olub olmadığını yoxlamaq və enerjini söndürməməyinizi xahiş edən mesaj görünür.

Bu proses başa çatan kimi, kompüterin kilidlənməsi haqqında məlumat olan ekran qoruyucusu görünür. “Petya” virusunun yaradıcıları istifadəçidən 300 dollar (17,5 min rubldan çox) fidyə ödəməyi tələb edir, bunun müqabilində fərdi kompüteri bərpa etmək üçün lazım olan açarı göndərəcəyini vəd edir.

Qarşısının alınması

Məntiqlidir ki, Petya kompüter virusuna yoluxmanın qarşısını almaq onun nəticələrini sonradan həll etməkdən daha asandır. Kompüterinizi qorumaq üçün:

- Həmişə əməliyyat sistemi üçün ən son yeniləmələri quraşdırın. Eyni şey, prinsipcə, hər şeyə aiddir. proqram təminatı kompüterinizdə quraşdırılmışdır. Yeri gəlmişkən, "Petya" MacOS və Linux ilə işləyən kompüterlərə zərər verə bilməz.

- istifadə edin cari versiyalar antivirus və onun verilənlər bazalarını yeniləməyi unutmayın. Bəli, məsləhət banaldır, amma hamı ona əməl etmir.

- Sizə e-poçtla göndərilən şübhəli faylları açmayın. Həmçinin, şübhəli mənbələrdən yüklənmiş proqramları həmişə yoxlayın.

- Bunu müntəzəm olaraq edin ehtiyat nüsxələri mühüm sənədlər və fayllar. Onları ayrı bir mühitdə və ya "buludda" (Google Drive, Yandex.Disk və s.) saxlamaq yaxşıdır. Bunun sayəsində kompüterinizə bir şey olsa belə, qiymətli məlumatlar təsirlənməyəcək.

Stop faylı yaradın

Aparıcı Tərtibatçılar antivirus proqramları Petya virusunu necə aradan qaldıracağını anladım. Daha doğrusu, apardıqları araşdırmalar sayəsində onlar anlaya biliblər ki, yoluxmanın ilkin mərhələlərində ransomware kompüterdə lokal fayl tapmağa çalışır. O, uğur qazanarsa, virus öz işini dayandırır və PC-yə zərər vermir.

Sadəcə olaraq, siz əl ilə bir növ stop faylı yarada və bununla da kompüterinizi qoruya bilərsiniz. Bunun üçün:

- Qovluq Seçimlərini açın və "Məlum fayl növləri üçün uzantıları gizlət" işarəsini çıxarın.

- Notepad ilə yeni fayl yaradın və onu C:/Windows qovluğuna yerləşdirin.

- Yaradılmış sənədin adını "perfc" adlandıraraq dəyişdirin. Sonra gedin və "Yalnız oxu" seçimini aktivləşdirin.

İndi "Petya" virusu kompüterinizə girərək ona zərər verə bilməyəcək. Ancaq unutmayın ki, təcavüzkarlar gələcəkdə zərərli proqramı dəyişdirə bilər və faylı dayandırma metodu təsirsiz olacaq.

Əgər infeksiya artıq baş veribsə

Kompüter öz-özünə yenidən başlamağa gedəndə və Diski yoxlamağa başlayanda virus yenicə faylları şifrələməyə başlayır. Bu halda, siz hələ də aşağıdakıları etməklə məlumatlarınızı saxlaya bilərsiniz:

- Dərhal kompüterinizi söndürün. Bu, virusun yayılmasının qarşısını ala biləcəyiniz yeganə yoldur.

- Sonra, cihazınızı birləşdirin HDD başqa bir kompüterə (lakin yüklənə bilən kimi deyil!) və ondan vacib məlumatları kopyalayın.

- Bundan sonra, yoluxmuş sabit diski tamamilə formatlaşdırmalısınız. Təbii ki, onda əməliyyat sistemini və digər proqram təminatını yenidən quraşdırmalı olacaqsınız.

Ayrıca, xüsusi istifadə etməyə cəhd edə bilərsiniz yükləmə diski"Petya" virusunu müalicə etmək. Məsələn, Kaspersky Anti-Virus bu məqsədlər üçün əməliyyat sistemindən yan keçərək işləyən Kaspersky Rescue Disk proqramını təqdim edir.

Mən qəsbkarlara pul verməliyəmmi?

Daha əvvəl qeyd edildiyi kimi, Petya yaradıcıları kompüterləri yoluxmuş istifadəçilərdən 300 dollar fidyə tələb edirlər. Qəsbçilərin sözlərinə görə, göstərilən məbləğ ödənildikdən sonra zərərçəkmişlərə məlumatların bloklanmasını aradan qaldıran açar göndəriləcək.

Problem ondadır ki, kompüterini normal vəziyyətə qaytarmaq istəyən istifadəçi təcavüzkarlara ünvanına yazmalıdır e-poçt. Bununla belə, bütün E-Mail ransomware proqramları səlahiyyətli xidmətlər tərəfindən dərhal bloklanır, ona görə də onlarla əlaqə saxlamaq mümkün deyil.

Üstəlik, bir çox aparıcı anti-virus proqram tərtibatçıları əmindirlər ki, Petya ilə yoluxmuş bir kompüteri hər hansı bir kodla açmaq tamamilə mümkün deyil.

Yəqin başa düşdüyünüz kimi, qəsbkarlara pul ödəməyə dəyməz. Əks təqdirdə, nəinki işləməyən bir PC ilə qalacaqsınız, həm də böyük miqdarda pul itirəcəksiniz.

Yeni hücumlar olacaq

Petya virusu ilk dəfə 2016-cı ilin martında aşkar edilib. Daha sonra təhlükəsizlik mütəxəssisləri təhlükəni tez fərq etdi və onun kütləvi yayılmasının qarşısını aldı. Ancaq artıq 2017-ci ilin iyun ayının sonunda hücum yenidən təkrarlandı və bu, çox ciddi nəticələrə səbəb oldu.

Hər şeyin bununla bitəcəyi ehtimalı azdır. Ransomware hücumları nadir deyil, ona görə də kompüterinizi hər zaman qorunmaq vacibdir. Problem ondadır ki, heç kim növbəti infeksiyanın hansı formatda olacağını proqnozlaşdıra bilməz. Nə olursa olsun, bu şəkildə riskləri minimuma endirmək üçün bu məqalədə verilən sadə tövsiyələrə əməl etməyə dəyər.

Britaniya, ABŞ və Avstraliya rəsmi olaraq Rusiyanı NotPetya yaymaqda ittiham ediblər

2018-ci il fevralın 15-də Böyük Britaniya Xarici İşlər Nazirliyi Rusiyanı NotPetya şifrələmə virusundan istifadə edərək kiberhücum təşkil etməkdə ittiham edən rəsmi bəyanat yayıb.

Britaniya hakimiyyətinin fikrincə, bu hücum Ukraynanın suverenliyinə daha bir etinasızlıq nümayiş etdirdi və bu ehtiyatsız hərəkətlər nəticəsində bütün Avropada çoxsaylı təşkilatların işi pozuldu, nəticədə çoxmilyonlarla dollar itki oldu.

Nazirlik qeyd edib ki, Rusiya hökumətinin və Kremlin kiberhücumda iştirakı ilə bağlı nəticə Böyük Britaniyanın Milli Kibertəhlükəsizlik Mərkəzinin rəyi əsasında hazırlanıb və “demək olar ki, Rusiya hərbçilərinin NotPetya hücumunun arxasında dayanır.” Həmçinin bəyanatda müttəfiqlərinin zərərli kiber fəaliyyətə dözməyəcəyi bildirilib.

| Avstraliyanın hüquq-mühafizə orqanları və kibertəhlükəsizlik naziri Anqus Taylorun sözlərinə görə, Avstraliya kəşfiyyat məlumatlarına və ABŞ və Böyük Britaniya ilə məsləhətləşmələrə əsaslanaraq, Avstraliya hökuməti hadisəyə görə Rusiya hökumətinin dəstəklədiyi hücumçuların məsuliyyət daşıdığı qənaətinə gəlib. “Avstraliya hökuməti Rusiyanın qlobal iqtisadiyyat, hökumət əməliyyatları və xidmətləri, biznes fəaliyyəti, insanların təhlükəsizliyi və rifahı üçün ciddi risklər yaradan davranışını pisləyir”, - bəyanatda deyilir. |

Rusiya hakimiyyətinin haker hücumlarında iştirakını dəfələrlə təkzib edən Kreml Britaniya Xarici İşlər Nazirliyinin bəyanatını “rusofobik kampaniyanın” bir hissəsi adlandırıb.

Abidə "Budur, 27.06.2017-ci ildə insanlar tərəfindən məğlub edilən Petya kompüter virusu"

Petya kompüter virusuna abidə 2017-ci ilin dekabrında Skolkovo texnoparkının binası yaxınlığında quraşdırılıb. Yazısı olan iki metrlik abidə: "Burada 27.06.2017-ci ildə insanlar tərəfindən məğlub edilən Petya kompüter virusu yerləşir." dişlənmiş sabit disk şəklində hazırlanmış , kütləvi kiber hücumun nəticələrindən təsirlənən digər şirkətlər arasında INVITRO-nun dəstəyi ilə yaradılmışdır . Phystechpark və (MİT)-də çalışan Nu adlı robot mərasimə təntənəli nitq söyləmək üçün gəlib.

Sevastopol hökumətinə hücum

Sevastopolun İnformasiyalaşdırma və Rabitə Baş İdarəsinin mütəxəssisləri regional hökumətin serverlərinə Petya şəbəkə şifrələmə virusunun hücumunu uğurla dəf ediblər. Bu barədə 2017-ci il iyulun 17-də Sevastopol hökumətinin operativ iclasında informasiyalaşdırma şöbəsinin rəhbəri Denis Timofeyev məlumat verib.

O bildirib ki, “Petya” zərərli proqram təminatı Sevastopoldakı dövlət qurumlarının kompüterlərində saxlanılan məlumatlara heç bir təsir göstərməyib.

Pulsuz proqram təminatının istifadəsinə diqqət 2015-ci ildə təsdiq edilmiş Sevastopolun informasiyalaşdırılması konsepsiyasına daxil edilmişdir. Burada bildirilir ki, əsas proqram təminatı, eləcə də avtomatlaşdırma üçün informasiya sistemləri üçün proqram təminatı alınarkən və işlənib hazırlanarkən büdcə xərclərini azalda bilən, təchizatçılardan və tərtibatçılardan asılılığı azalda bilən pulsuz məhsullardan istifadə imkanlarının təhlili məqsədəuyğundur.

Bundan əvvəl, iyunun sonunda Invitro tibb şirkətinə genişmiqyaslı hücum çərçivəsində onun Sevastopolda yerləşən filialına da ziyan dəyib. Virus səbəbiylə kompüter şəbəkəsi filial səbəblər aradan qaldırılana qədər test nəticələrinin verilməsini müvəqqəti dayandırıb.

Invitro, kiberhücum səbəbiylə testlərin qəbulunun dayandırıldığını açıqladı

“Invitro” tibb şirkəti iyunun 27-də haker hücumu səbəbindən biomaterialın toplanması və xəstə testlərinin nəticələrinin verilməsini dayandırıb. Bu barədə RBC-yə şirkətin korporativ kommunikasiyalar üzrə direktoru Anton Bulanov məlumat verib.

Şirkətin mesajında deyildiyi kimi, yaxın vaxtlarda “Invitro” normal fəaliyyətə keçəcək. Bu müddətdən sonra aparılan araşdırmaların nəticələri texniki nasazlıq aradan qaldırıldıqdan sonra xəstələrə çatdırılacaq. Aktiv Bu an laboratoriya Məlumat Sistemi bərpa edilib, onun qurulması prosesi gedir. “Biz hazırkı fors-major vəziyyətə görə təəssüflənirik və müştərilərimizə anlayışlarına görə təşəkkür edirik”, - deyə Invitro yekunlaşdırıb.

Bu məlumatlara görə, Rusiya, Belarus və Qazaxıstan klinikaları kompüter virusu hücumuna məruz qalıb.

Qazprom və digər neft-qaz şirkətlərinə hücum

2017-ci il iyunun 29-da “Qazprom”un kompüter sistemlərinə qlobal kiberhücum barədə məlumat yayılıb. Beləliklə, daha bir Rusiya şirkəti Petya ransomware virusundan zərər çəkib.

“Reuters” xəbər agentliyinin Rusiya hökumətindəki mənbəyə və hadisənin təhqiqatında iştirak edən şəxsə istinadən verdiyi məlumata görə, “Qazprom” dünyanın 60-dan çox ölkəsində kompüterlərə hücum edən “Petya” zərərli proqram təminatının yayılmasından təsirlənib.

Nəşrin həmsöhbətləri “Qazprom”da neçə və hansı sistemlərə yoluxduğu, həmçinin hakerlərin vurduğu zərərin miqdarı barədə ətraflı məlumat verməyiblər. Şirkət Reuters-in sorğusu əsasında şərh verməkdən imtina edib.

Bu arada “Qazprom”dakı yüksək rütbəli RBC mənbəsi nəşrə bildirib ki, irimiqyaslı haker hücumu başlayanda (27 iyun 2017-ci il) şirkətin mərkəzi ofisindəki kompüterlər fasiləsiz işləyirdi və iki gün sonra da davam edir. Qazpromdakı RBC-nin daha iki mənbəsi də şirkətdə "hər şeyin sakit olduğunu" və virusların olmadığını əmin etdi.

Neft-qaz sektorunda “Başneft” və “Rosneft” Petya virusundan əziyyət çəkib. Sonuncu iyunun 28-də şirkətin normal fəaliyyət göstərdiyini və “müəyyən problemlərin” operativ şəkildə həll olunduğunu elan etdi.

Banklar və sənaye

“Royal Canin”in (heyvanlar üçün formalar istehsal edir) Rusiya filialının və “Mondelez”in (Alpen Gold və Milka şokoladlarının istehsalçısı) Rusiya filialının Evrazda kompüterlərin yoluxması məlum olub.

Ukrayna Daxili İşlər Nazirliyinin məlumatına görə, bir kişi ilə video yerləşdirib Ətraflı Təsviri kompüterlərdə ransomware proqramının işə salınması prosesi. Videoya şərhlərdə kişi öz səhifəsinə keçid yerləşdirib sosial şəbəkə zərərli proqramın yükləndiyi. Hüquq-mühafizə orqanlarının əməkdaşları “hakerin” mənzilində axtarışlar zamanı NotPetya-nın yayılması üçün istifadə olunan kompüter avadanlığı ələ keçiriblər. Polis həmçinin zərərli proqram təminatı olan fayllar tapıb, təhlildən sonra onun NotPetya ransomware proqramı ilə oxşarlığı təsdiqlənib. Kiberpolis əməkdaşlarının müəyyən etdiyi kimi, Nikopol sakininin linki dərc etdiyi ransomware sosial şəbəkə istifadəçiləri tərəfindən 400 dəfə yüklənib.

NotPetya-nı yükləyənlər arasında hüquq-mühafizə orqanlarının əməkdaşları cinayət fəaliyyətini gizlətmək və dövlətə cərimə ödəməkdən yayınmaq üçün sistemlərini qəsdən ransomware proqramı ilə yoluxduran şirkətləri müəyyən ediblər. Qeyd edək ki, polis həmin şəxsin fəaliyyətini bu il iyunun 27-də haker hücumları ilə əlaqələndirmir, yəni onun NotPetya müəlliflərində əli olmasından söhbət gedə bilməz. Ona aid edilən əməllər yalnız bu ilin iyulunda - irimiqyaslı kiberhücumlar dalğasından sonra törədilmiş əməllərə aiddir.

Adama qarşı Sənətin 1-ci hissəsi ilə cinayət işi başlanıb. Ukrayna Cinayət Məcəlləsinin 361 (kompüterlərin işinə icazəsiz müdaxilə). Nikopolçanini 3 ilə qədər həbs cəzası gözləyir.

Dünyada paylanması

“Petya” ransomware virusunun yayılması İspaniya, Almaniya, Litva, Çin və Hindistanda qeydə alınıb. Məsələn, Hindistandakı zərərli proqram səbəbindən A.P. Moller-Maersk, malların mənsubiyyətini tanımağı dayandırdı.

Kiberhücum barədə Britaniyanın WPP reklam qrupu, dünyanın ən böyük hüquq firmalarından biri olan DLA Piper-in İspaniya ofisi və qida nəhəngi Mondelez məlumat verib. Fransız tikinti materialları istehsalçısı Cie. de Saint-Gobain və dərman şirkəti Merck & Co.

Merck

İyun NotPetya ransomware hücumundan ağır zərbə alan Amerika əczaçılıq nəhəngi Merck hələ də bütün sistemləri bərpa edə və normal fəaliyyətə qayıda bilmir. Bu barədə şirkətin 2017-ci ilin iyul ayının sonunda ABŞ Qiymətli Kağızlar və Birja Komissiyasına (SEC) təqdim etdiyi 8-K forması üzrə hesabatında məlumat verilib. Daha çox oxu.

Moller-Maersk və Rosneft

3 iyul 2017-ci ildə məlum oldu ki, Danimarka gəmiçilik nəhəngi Moller-Maersk və Rosneft Petya ransomware virusu ilə yoluxmuş İT sistemlərini 27 iyun hücumundan cəmi bir həftə sonra bərpa ediblər.

Qlobal miqyasda göndərilən hər yeddi konteynerdən birini təşkil edən gəmiçilik şirkəti Maersk, həmçinin əlavə edib ki, kiberhücumdan təsirlənən 1500 tətbiqin hamısı ən geci 9 iyul 2017-ci il tarixinə qədər normal fəaliyyətə qayıdacaq.

40-dan çox ölkədə onlarla yük limanı və konteyner terminalını idarə edən Maersk-ə məxsus APM Terminals şirkətinin İT sistemləri daha çox təsirə məruz qalıb. Virusun yayılması səbəbindən işi tamamilə iflic olan APM Terminallarının limanlarından gündə 100 mindən çox yük konteyneri keçir. Rotterdamdakı Maasvlakte II terminalı iyulun 3-də təchizatı bərpa etdi.

16 avqust 2017-ci il A.P. Moller-Maersk, yoluxması, Avropa şirkətinin qeyd etdiyi kimi, Ukrayna proqramı vasitəsilə keçən Petya virusundan istifadə edərək kiberhücum nəticəsində dəymiş zərərin təxmini miqdarını adlandırdı. Maersk-in ilkin hesablamalarına görə, 2017-ci ilin ikinci rübündə Petya ransomware proqramından maliyyə itkiləri 200-300 milyon dollar arasında olub.

Bu arada, bərpa üçün demək olar ki, bir həftə kompüter sistemləri“Rosneft”in də haker hücumuna ehtiyacı var, bu barədə iyulun 3-də şirkətin mətbuat xidməti məlumat verib, Interfax-a bildiriblər:

Bir neçə gün əvvəl Rosneft kiberhücumun nəticələrini qiymətləndirməyi hələ öz üzərinə götürmədiyini, lakin istehsala təsir etmədiyini vurğuladı.

Petya necə işləyir?

Həqiqətən, virus qurbanları yoluxduqdan sonra fayllarını aça bilmirlər. Fakt budur ki, onu yaradanlar belə bir fürsəti heç də qabaqcadan görmürdülər. Yəni apriori şifrələnmiş diskin şifrəsi açıla bilməz. Zərərli proqram identifikatorunda şifrənin açılması üçün tələb olunan məlumat yoxdur.

Mütəxəssislər ilkin olaraq Rusiya, Ukrayna, Polşa, İtaliya, Almaniya, Fransa və digər ölkələrdə iki minə yaxın kompüterə təsir edən virusu artıq tanınmış Petya ransomware ailəsinin bir hissəsi kimi qiymətləndiriblər. Lakin məlum oldu ki danışırıq yeni zərərli proqram ailəsi haqqında. "Kaspersky Laboratoriyası" vaftiz edildi yeni ransomware Expetr.

Necə mübarizə aparmaq

Kibertəhlükələrə qarşı mübarizə bankların, İT biznesinin və dövlətin birgə səylərini tələb edir

Positive Technologies-dən məlumatların bərpası üsulu

7 iyul 2017-ci ildə Positive Technologies eksperti Dmitri Sklyarov NotPetya virusu tərəfindən şifrələnmiş məlumatların bərpası metodunu təqdim etdi. Ekspertin fikrincə, NotPetya virusunun inzibati imtiyazlara malik olduğu və bütün diski şifrələdiyi halda metod tətbiq oluna bilər.

Məlumatları bərpa etmək imkanı təcavüzkarların özləri tərəfindən hazırlanmış Salsa20 şifrələmə alqoritminin tətbiqindəki səhvlərlə bağlıdır. Metodun effektivliyi həm sınaq mühitində, həm də şifrələnmiş sərt disklərdən birində sınaqdan keçirilmişdir böyük şirkət epidemiya qurbanları arasında olanlar.

Məlumatların bərpasında ixtisaslaşan şirkətlər və müstəqil tərtibatçılar təqdim olunan şifrənin açılması skriptindən istifadə etməkdə və avtomatlaşdırmaqda sərbəstdirlər.

Araşdırmanın nəticələri artıq Ukrayna kiber polisi tərəfindən təsdiqlənib. “Juscutum” istintaqının nəticələri gələcək prosesdə İntellekt-Servis-ə qarşı əsas sübut kimi istifadə etmək niyyətindədir.

Proses sivil xarakter daşıyacaq. Ukrayna hüquq-mühafizə orqanları tərəfindən müstəqil araşdırma aparılır. Onların nümayəndələri əvvəllər İntellekt-Servis əməkdaşlarına qarşı işin başlanmasının mümkünlüyünü bəyan ediblər.

M.E.Doc şirkəti özü bildirdi ki, baş verənlər reyderlər tərəfindən şirkəti ələ keçirmək cəhdidir. Yeganə məşhur Ukrayna mühasibat proqramının istehsalçısı hesab edir ki, şirkətin Ukrayna kiber polisi tərəfindən axtarışı bu planın həyata keçirilməsinin bir hissəsi olub.

Petya kodlayıcısı ilə ilkin infeksiya vektoru

Mayın 17-də M.E.Doc-a zərərli backdoor modulu olmayan yeniləmə buraxıldı. Yəqin ki, bu, XData infeksiyalarının nisbətən az olmasını izah edə bilər, şirkət hesab edir. Təcavüzkarlar yeniləmənin mayın 17-də buraxılacağını gözləmirdilər və şifrləyicini mayın 18-də işə saldılar, o zaman ki, əksər istifadəçilər artıq təhlükəsiz yeniləməni quraşdırmışdılar.

Backdoor yoluxmuş sistemə digər zərərli proqramların yüklənməsinə və icrasına imkan verir - Petya və XData kodlayıcıları ilə ilkin yoluxma belə həyata keçirilib. Bundan əlavə, proqram proksi və e-poçt parametrlərini, o cümlədən M.E.Doc tətbiqindən giriş və parolları, habelə EDRPOU (Ukrayna Müəssisə və Təşkilatlarının Vahid Dövlət Reyestri) uyğun olaraq şirkət kodlarını toplayır, bu da qurbanların şəxsiyyətini müəyyənləşdirməyə imkan verir. .

"Cavab verəcəyimiz bir sıra suallarımız var" dedi Eset-in baş virus analitiki Anton Cherepanov. - Arxa qapı nə vaxtdan istifadə olunur? Bu kanal vasitəsilə Petya və XDatadan başqa hansı əmrlər və zərərli proqramlar göndərilib? Bu hücumun arxasında olan kiber qrup tərəfindən hələ də istifadə edilməmiş başqa hansı infrastrukturlar pozulub?”

İnfrastruktur, zərərli alətlər, sxemlər və hücum hədəfləri daxil olmaqla işarələrin birləşməsinə əsaslanaraq, Eset mütəxəssisləri Diskcoder.C (Petya) epidemiyası ilə Telebots kiberqrupu arasında əlaqə yaradıblar. Bu qruplaşmanın fəaliyyətinin arxasında kimin dayandığını hələ etibarlı şəkildə müəyyən etmək mümkün olmayıb.

Mayın əvvəlində 150-dən çox ölkədə 230 000-ə yaxın kompüter ransomware ilə yoluxmuşdu. Qurbanlar bu hücumun nəticələrini aradan qaldırmağa vaxt tapmazdan əvvəl Petya adlı yenisi gəldi. Ən böyük Ukrayna və rus şirkətləri habelə dövlət qurumları.

Ukraynanın kiber polisi müəyyən edib ki, virusun hücumu vergi bəyannamələrinin hazırlanması və göndərilməsi üçün istifadə olunan M.E.Doc mühasibat proqramının yenilənməsi mexanizmi vasitəsilə başlayıb. Belə ki, “Başneft”, “Rosneft”, “Zaporojyeoblenerqo”, “Dneproenerqo” və “Dnepr” elektrik enerjisi sistemlərinin şəbəkələrinin infeksiyadan xilas olmadığı məlum olub. Ukraynada virus dövlət kompüterlərinə, Kiyev metrosunun fərdi kompüterlərinə, rabitə operatorlarına və hətta Çernobıl AES-ə də keçib. Rusiyada Mondelez International, Mars və Nivea əziyyət çəkdi.

Petya virusu əməliyyat otağında EternalBlue zəifliyindən istifadə edir Windows sistemi. Symantec və F-Secure ekspertləri deyirlər ki, Petya WannaCry kimi məlumatları şifrələsə də, digər ransomware növlərindən bir qədər fərqlidir. F-Secure izah edir: “Petyanın virusu zərərli niyyəti olan yeni bir ransomware növüdür: o, sadəcə diskdəki faylları şifrələmir, həm də bütün diski bloklayır və onu praktiki olaraq yararsız edir”. "Xüsusən, MFT əsas fayl cədvəlini şifrələyir."

Bu necə baş verir və bu prosesin qarşısını almaq olar?

Petya virusu - necə işləyir?

Petya virusu başqa adlarla da tanınır: Petya.A, PetrWrap, NotPetya, ExPetr. Kompüterə daxil olduqdan sonra İnternetdən ransomware yükləyir və kompüteri yükləmək üçün lazım olan məlumatlarla sabit diskin bir hissəsini vurmağa çalışır. Əgər uğur qazanarsa, sistem Ölümün Mavi Ekranı verir (“ mavi ekranölüm"). Yenidən başladıqdan sonra, gücü söndürməməyinizi xahiş edən bir sabit disk yoxlama mesajı görünür. Beləliklə, ransomware virusu müəyyən uzantıları olan faylları şifrələyərkən özünü diski yoxlamaq üçün sistem proqramı kimi təqdim edir. Prosesin sonunda kompüterin kilidlənməsi və məlumatların şifrəsini açmaq üçün rəqəmsal açarın necə əldə ediləcəyi haqqında məlumat haqqında bir mesaj görünür. Petya virusu fidyə tələb edir, adətən bitcoin ilə. Qurbanın faylların ehtiyat nüsxəsi yoxdursa, o, seçim qarşısında qalır - 300 dollar məbləğində pul ödəmək və ya bütün məlumatları itirmək. Bəzi analitiklərin fikrincə, virus yalnız fidyə proqramı kimi maskalanır, onun əsl məqsədi isə böyük ziyan vurmaqdır.

Petyadan necə qurtulmaq olar?

Mütəxəssislər müəyyən ediblər ki, Petya virusu yerli fayl axtarır və bu fayl diskdə artıq varsa, şifrələmə prosesindən çıxır. Bu o deməkdir ki, istifadəçilər bu faylı yaradaraq onu yalnız oxumaq üçün təyin etməklə kompüterlərini ransomware-dən qoruya bilərlər.

Bu hiyləgər sxem qəsb prosesinin başlamasına mane olsa da, bu üsul daha çox “kompüter peyvəndi” kimi qəbul edilə bilər. Beləliklə, istifadəçi faylı özü yaratmalı olacaq. Bunu aşağıdakı şəkildə edə bilərsiniz:

- Əvvəlcə fayl uzantısı ilə məşğul olmalısınız. "Qovluq Seçimləri" pəncərəsində "Məlum fayl növləri üçün uzantıları gizlət" qutusunda işarənin qoyulmadığından əmin olun.

- C:\Windows qovluğunu açın, notepad.exe proqramını görənə qədər aşağı diyirləyin.

- Notepad.exe üzərinə sol klikləyin, sonra kopyalamaq üçün Ctrl + C və faylı yapışdırmaq üçün Ctrl + V düymələrini basın. Sizdən faylı kopyalamaq üçün icazə istəniləcək.

- "Davam et" düyməsini basın və fayl notepad kimi yaradılacaq - Copy.exe. Bu faylın üzərinə sol klikləyin və F2 düyməsini basın, sonra Copy.exe faylının adını silin və perfc yazın.

- Fayl adını perfc olaraq dəyişdirdikdən sonra Enter düyməsini basın. Adının dəyişdirilməsini təsdiqləyin.

- İndi perfc faylı yaradılmışdır, biz onu yalnız oxumaq üçün etməliyik. Bunu etmək üçün faylı sağ klikləyin və "Xüsusiyyətlər" i seçin.

- Həmin fayl üçün xüsusiyyətlər menyusu açılacaq. Aşağıda "Yalnız oxumaq" yazısını görəcəksiniz. Qutunu yoxlayın.

- İndi "Tətbiq et" düyməsini və sonra "OK" düyməsini basın.

Bəzi təhlükəsizlik mütəxəssisləri Petya virusundan daha yaxşı qorunmaq üçün C:\Windows\perfc.dat və C:\Windows\perfc.dll faylları ilə yanaşı C:\Windows\perfc.dll faylları yaratmağı təklif edirlər. Bu fayllar üçün yuxarıdakı addımları təkrarlaya bilərsiniz.

Təbrik edirik, kompüteriniz NotPetya / Petya-dan qorunur!

Symantec mütəxəssisləri kompüter istifadəçilərinə faylların kilidlənməsinə və ya pul itkisinə səbəb ola biləcək hərəkətlərin qarşısını almaq üçün bəzi məsləhətlər verir.

- Fırıldaqçılara pul ödəməyin. Ransomware-ə pul köçürsəniz belə, fayllarınıza yenidən giriş əldə edə biləcəyinizə zəmanət yoxdur. Və NotPetya / Petya vəziyyətində, bu, əsasən mənasızdır, çünki şifrələyicinin məqsədi pul almaq deyil, məlumatları məhv etməkdir.

- Məlumatlarınızı mütəmadi olaraq yedəklədiyinizə əmin olun. Bu halda, kompüteriniz ransomware hücumunun hədəfinə çevrilsə belə, siz hər hansı silinmiş faylları bərpa edə biləcəksiniz.

- Şübhəli ünvanları olan e-poçtları açmayın. Təcavüzkarlar sizi aldatmağa, quraşdırmağa çalışacaqlar zərərli proqram və ya hücumlar üçün vacib məlumatları əldə etməyə çalışın. Siz və ya işçiləriniz şübhəli e-poçt və ya keçidlər aldıqda İT mütəxəssislərinə məlumat verməyinizə əmin olun.

- Etibarlı proqram təminatından istifadə edin. Antivirus proqramlarının vaxtında yenilənməsi kompüterlərin infeksiyalardan qorunmasında mühüm rol oynayır. Və təbii ki, bu sahədə nüfuzlu şirkətlərin məhsullarından istifadə etmək lazımdır.

- Spam mesajlarını skan etmək və bloklamaq üçün mexanizmlərdən istifadə edin. Daxil olan e-poçtlar təhdidlər üçün skan edilməlidir. Bədənində keçidlər və ya tipik fişinq açar sözlərindən ibarət istənilən mesaj növünün bloklanması vacibdir.

- Bütün proqramların yeni olduğundan əmin olun.İnfeksiyaların qarşısını almaq üçün proqram təminatı zəifliklərinin müntəzəm yamaqlanması vacibdir.

Yeni hücumlar gözləməliyikmi?

Petya virusu ilk dəfə 2016-cı ilin martında ortaya çıxdı və təhlükəsizlik mütəxəssisləri onun davranışını dərhal fərq etdilər. Yeni Petya virusu 2017-ci il iyunun sonunda Ukrayna və Rusiyada kompüterləri vurdu. Amma bu, çətin ki, bitsin. Haker hücumları"Petya" və "WannaCry" kimi ransomware viruslarından istifadə təkrarlanacaq, - Sberbank İdarə Heyətinin sədr müavini Stanislav Kuznetsov bildirib. TASS-a müsahibəsində o, bu cür hücumların mütləq olacağı barədə xəbərdarlıq edib, lakin onların hansı formada və formatda meydana çıxa biləcəyini əvvəlcədən proqnozlaşdırmaq çətindir.

Keçmiş bütün kiberhücumlardan sonra kompüterinizi şifrələmə virusundan qorumaq üçün hələ də ən azı minimal addımlar atmamısınızsa, deməli, buna keçməyin vaxtıdır.