Antivirus proqramlarının qiymətləndirilməsi. Ən son zərərli proqramlardan qorunmanın effektivliyinə görə antivirusların müqayisəsi. Kompüter viruslarının müqayisəli təhlili

Giriş

1. Nəzəri hissə

1.1 İnformasiya təhlükəsizliyi konsepsiyası

1.2 Təhdidlərin növləri

1.3 İnformasiya təhlükəsizliyi üsulları

2. Dizayn hissəsi

2.1 Kompüter viruslarının təsnifatı

2.2 Antivirus proqramı anlayışı

2.3 Antivirus vasitələrinin növləri

2.4 Antivirus paketlərinin müqayisəsi

Nəticə

İstifadə olunmuş ədəbiyyatların siyahısı

Ərizə

Giriş

Yenilərin inkişafı informasiya texnologiyaları və ümumi kompüterləşdirmə ona gətirib çıxarmışdır ki, informasiya təhlükəsizliyi təkcə məcburi xarakter almır, həm də informasiya sistemlərinin xüsusiyyətlərindən biridir. İnkişafında təhlükəsizlik amili əsas rol oynayan kifayət qədər geniş məlumat emal sistemləri sinfi var.

Fərdi kompüterlərin kütləvi istifadəsi qarşısını alan, özünü çoxaldan virus proqramlarının yaranması ilə bağlıdır normal əməliyyat məhv edən kompüterlər fayl strukturu disklərə və kompüterdə saxlanan məlumatlara zərər verə bilər.

Bir çox ölkədə kompüter cinayətləri ilə mübarizə və inkişaf edən qanunların qəbul edilməsinə baxmayaraq xüsusi proqramlar yeni virus mühafizə vasitələri, yeni proqram viruslarının sayı durmadan artır. Bu istifadəçi tələb edir Şəxsi kompüter virusların təbiəti, yoluxma üsulları və viruslardan qorunma haqqında biliklər.

Hər gün viruslar daha da təkmilləşir və bu, təhlükə profilində əhəmiyyətli dəyişikliklərə səbəb olur. Ancaq antivirus bazarı proqram təminatı bir yerdə dayanmır, müxtəlif məhsullar təklif edir. Problemi yalnız ümumi şəkildə təqdim edən onların istifadəçiləri çox vaxt vacib nüansları əldən verirlər və müdafiənin özü əvəzinə qorunma illüziyası ilə nəticələnirlər.

Bu kurs işi antivirus paketlərinin müqayisəli təhlilini aparmaqdır.

Bu məqsədə çatmaq üçün işdə aşağıdakı vəzifələr həll olunur:

Konseptləri öyrənin informasiya təhlükəsizliyi, kompüter virusları və antivirus vasitələri;

İnformasiya təhlükəsizliyinə təhdidlərin növlərini, mühafizə üsullarını müəyyən etmək;

Kompüter viruslarının və antivirus proqramlarının təsnifatını öyrənmək;

Antivirus paketlərinin müqayisəli təhlilini aparmaq;

Antivirus proqramı yaradın.

İşin praktiki əhəmiyyəti.

Əldə edilmiş nəticələr, kurs işinin materialı antivirus proqramlarının özünü müqayisəsi üçün əsas kimi istifadə edilə bilər.

Kurs işinin strukturu.

Bu kurs işi Giriş, iki bölmə, Nəticə, istinadlar siyahısından ibarətdir.

kompüter virusu təhlükəsizliyi antivirusu

1. Nəzəri hissə

Antivirus paketlərinin müqayisəli təhlilinin aparılması prosesində aşağıdakı anlayışları müəyyən etmək lazımdır:

1 İnformasiya təhlükəsizliyi.

2 Təhdid növləri.

3 İnformasiya təhlükəsizliyi üsulları.

Bu anlayışlara daha yaxından nəzər salaq:

1.1 İnformasiya təhlükəsizliyi konsepsiyası

Məlumatların qorunması texnologiyaları yaratmaq səylərinin artmasına baxmayaraq, onların həssaslığı müasir şərait nəinki azalmır, həm də daim artır. Buna görə də, informasiyanın mühafizəsi ilə bağlı problemlərin aktuallığı getdikcə artır.

İnformasiya təhlükəsizliyi problemi çoxşaxəli və mürəkkəbdir və bir sıra mühüm vəzifələri əhatə edir. Məsələn, müxtəlif üsul və vasitələrin istifadəsi ilə təmin edilən məlumatların məxfiliyi. İnformasiya təhlükəsizliyi üçün oxşar vəzifələrin siyahısını davam etdirmək olar. Müasir informasiya texnologiyalarının intensiv inkişafı və xüsusilə şəbəkə texnologiyaları, bunun üçün bütün ilkin şərtləri yaradır.

İnformasiyanın mühafizəsi məlumatların daxil edilməsi, saxlanması, emalı və ötürülməsi üçün istifadə olunan məlumat və resursların bütövlüyünü, əlçatanlığını və zəruri hallarda məxfiliyini təmin etməyə yönəlmiş tədbirlər kompleksidir.

Bu günə qədər informasiya təhlükəsizliyinin iki əsas prinsipi formalaşdırılıb:

1 məlumatların bütövlüyü - məlumatın itirilməsinə səbəb olan nasazlıqlardan, habelə məlumatların icazəsiz yaradılması və ya məhv edilməsindən qorunma;

2 məlumatın məxfiliyi.

Məlumatın itirilməsinə səbəb olan nasazlıqlardan qorunma məlumatları daxil edən, saxlayan, emal edən və ötürən ayrı-ayrı elementlərin və sistemlərin etibarlılığının artırılması, ayrı-ayrı elementlərin və sistemlərin təkrarlanması və ehtiyatlarının artırılması, müxtəlif, o cümlədən avtonom sistemlərin istifadəsi istiqamətində həyata keçirilir. enerji mənbələri, istifadəçilərin ixtisas səviyyəsinin yüksəldilməsi, avadanlığın sıradan çıxmasına, proqram təminatının və qorunan məlumatların məhv edilməsinə və ya dəyişdirilməsinə (dəyişdirilməsinə) səbəb olan qəsdən və qəsdən hərəkətlərdən qorunma.

Məlumatların icazəsiz yaradılması və ya məhv edilməsinə qarşı qorunma təmin edilir fiziki müdafiə informasiya, mühafizə olunan informasiyanın elementlərinə girişin differensiallaşdırılması və məhdudlaşdırılması, mühafizə olunan informasiyanın bilavasitə emalı prosesində bağlanması, qorunan informasiyaya icazəsiz girişin qarşısının alınması üçün proqram-texniki sistemlərin, qurğuların və xüsusi proqram təminatının hazırlanması.

İnformasiyanın məxfiliyi şəxsiyyət vəsiqəsi və şifrə ilə sistemə daxil olarkən giriş subyektlərinin identifikasiyası və autentifikasiyası, identifikasiyası ilə təmin edilir. xarici cihazlar fiziki ünvanlar, proqramların, cildlərin, kataloqların, faylların adlara görə identifikasiyası, məlumatın şifrələnməsi və şifrəsinin açılması, ona girişin diferensiallaşdırılması və nəzarəti.

İnformasiyanın qorunmasına yönəlmiş tədbirlər arasında əsasları texniki, təşkilati və hüquqi tədbirlərdir.

Texniki tədbirlərə sistemə icazəsiz daxil olmaqdan qorunma, kritik kompüter alt sistemlərinin ehtiyatsızlığı, təşkilatlanma daxildir. kompüter şəbəkələri fərdi keçidlərin nasazlığı halında resursların yenidən bölüşdürülməsi, ehtiyat enerji təchizatı sistemlərinin quraşdırılması, otaqların qıfıllarla təchiz edilməsi, həyəcan siqnallarının quraşdırılması və s. imkanı ilə.

Təşkilati tədbirlərə aşağıdakılar daxildir: kompüter mərkəzinin (informatika otaqlarının) mühafizəsi; yaxşı reputasiyaya malik olan mötəbər təşkilatla kompüter avadanlığının saxlanmasına dair müqavilənin bağlanması; yad şəxslər, təsadüfi şəxslər tərəfindən kompüter avadanlıqlarında işləmək imkanının istisna edilməsi və s.

Hüquqi tədbirlərə kompüter avadanlıqlarının məhv edilməsi və proqram təminatının məhv edilməsi (dəyişdirilməsi) üçün məsuliyyət müəyyən edən qaydaların işlənib hazırlanması, kompüter sistemləri və proqramlarının tərtibatçıları və istifadəçiləri üzərində ictimai nəzarət daxildir.

Vurğulamaq lazımdır ki, heç bir aparat, proqram təminatı və ya hər hansı digər həllər informasiyanın mütləq etibarlılığına və təhlükəsizliyinə zəmanət verə bilməz. kompüter sistemləri. Eyni zamanda, itki riskini minimuma endirmək mümkündür, lakin yalnız məlumatın qorunmasına kompleks yanaşma ilə.

1.2 Təhdidlərin növləri

Passiv təhdidlər əsasən informasiya sisteminin işinə təsir etmədən onun informasiya ehtiyatlarından icazəsiz istifadəyə yönəldilir. Məsələn, verilənlər bazasına icazəsiz daxil olmaq, rabitə kanallarını dinləmək və s.

Aktiv təhdidlər pozmaq məqsədi daşıyır normal işləməsi onun komponentlərinə məqsədyönlü təsir göstərməklə informasiya sistemi. Aktiv təhlükələrə, məsələn, kompüterin və ya onun məhv edilməsi daxildir əməliyyat sistemi, kompüter proqramlarının məhv edilməsi, rabitə xətlərinin pozulması və s. Aktiv təhdidlərin mənbəyi hakerlərin, zərərli proqramların və sairlərin hərəkətləri ola bilər.

Qəsdən təhdidlər də daxili (idarə olunan təşkilat daxilində yaranan) və xarici bölünür.

Daxili təhdidlər ən çox sosial gərginlik və çətin mənəvi iqlimlə müəyyən edilir.

Xarici təhlükələr rəqiblərin zərərli hərəkətləri, iqtisadi şərait və digər səbəblərlə (məsələn, təbii fəlakətlər) müəyyən edilə bilər.

İnformasiyanın təhlükəsizliyinə və informasiya sisteminin normal işləməsinə əsas təhdidlərə aşağıdakılar daxildir:

Məxfi məlumatların sızması;

İnformasiya kompromisi;

İnformasiya resurslarından icazəsiz istifadə;

İnformasiya resurslarından səhv istifadə;

Abunəçilər arasında icazəsiz məlumat mübadiləsi;

Məlumatdan imtina;

İnformasiya xidmətinin pozulması;

İmtiyazlardan qeyri-qanuni istifadə.

Məxfi məlumatın sızması məxfi məlumatın informasiya sistemindən və ya xidmətin etibar edildiyi və ya işin gedişində məlum olduğu şəxslərdən kənara nəzarətsiz buraxılmasıdır. Bu sızma səbəb ola bilər:

Məxfi məlumatların açıqlanması;

Müxtəlif, əsasən texniki kanallar vasitəsilə məlumat buraxmaq;

Məxfi məlumatlara icazəsiz giriş fərqli yollar.

İnformasiyanın onun sahibi və ya sahibi tərəfindən açıqlanması xidmətin və ya işin görülməsi üçün müvafiq məlumatların müvafiq qaydada həvalə edilmiş vəzifəli şəxslərin və istifadəçilərin qəsdən və ya ehtiyatsızlıqdan bu məlumatla tanış olmayan şəxslərin onunla tanış olmasına səbəb olan hərəkətləridir.

Məxfi məlumatların vizual-optik, akustik, elektromaqnit və digər kanallar vasitəsilə nəzarətsiz saxlanılması mümkündür.

İcazəsiz giriş, qorunan məlumatlara daxil olmaq hüququ olmayan bir şəxs tərəfindən məxfi məlumatın qeyri-qanuni olaraq bilərəkdən əldə edilməsidir.

İnformasiyaya icazəsiz girişin ən çox yayılmış üsulları bunlardır:

Elektron şüalanmanın tutulması;

Dinləmə cihazlarından istifadə;

Uzaqdan fotoqrafiya;

Akustik emissiyaların tutulması və printerin mətninin bərpası;

Mühafizə tədbirlərini aşmaqla medianın surətinin çıxarılması;

Qeydiyyatdan keçmiş istifadəçi kimi maskalanmaq;

Sistem sorğuları altında maskalanma;

Proqram tələlərindən istifadə;

Proqramlaşdırma dillərinin və əməliyyat sistemlərinin çatışmazlıqlarından istifadə etmək;

İnformasiyaya çıxışı təmin edən xüsusi hazırlanmış texniki vasitələrin avadanlıqlarına və rabitə xətlərinə qanunsuz qoşulma;

Qoruma mexanizmlərinin zərərli şəkildə söndürülməsi;

Şifrələnmiş məlumatların xüsusi proqramlar vasitəsilə deşifrə edilməsi;

məlumat infeksiyaları.

İcazəsiz girişin sadalanan yolları kifayət qədər çox texniki bilik və müvafiq avadanlıq tələb edir və ya proqram təminatının inkişafı oğru tərəfindən. Məsələn, istifadə olunur texniki kanallar Sızmalar məxfi məlumat mənbəyindən təcavüzkara gedən fiziki marşrutlardır və bu yolla qorunan məlumatları əldə etmək mümkündür. Sızma kanallarının meydana gəlməsinin səbəbi dövrə həllərinin dizayn və texnoloji qüsurları və ya elementlərin əməliyyat aşınmasıdır. Bütün bunlar hakerlərə müəyyən fiziki prinsiplər əsasında işləyən çeviricilər yaratmağa, bu prinsiplərə xas olan məlumat ötürmə kanalını - sızma kanalını formalaşdırmağa imkan verir.

Bununla belə, icazəsiz girişin olduqca primitiv yolları var:

İnformasiya daşıyıcılarının və sənədli tullantıların oğurlanması;

Proaktiv əməkdaşlıq;

Oğurluq edən şəxs tərəfindən əməkdaşlıqdan imtina edilməsi;

zondlama;

dinləmə;

Müşahidə və digər üsullar.

Məxfi məlumatların sızmasının istənilən üsulları həm informasiya sisteminin fəaliyyət göstərdiyi təşkilata, həm də onun istifadəçilərinə əhəmiyyətli maddi və mənəvi ziyan vura bilər.

Çoxlu sayda var və daim inkişaf etdirilir zərərli proqram, məqsədi verilənlər bazası və kompüter proqram təminatındakı məlumatları korlamaqdır. Bu proqramların çox sayda çeşidi onlara qarşı daimi və etibarlı vasitələrin hazırlanmasına imkan vermir.

Virusun iki əsas xüsusiyyətlə xarakterizə olunduğuna inanılır:

Öz-özünə çoxalma qabiliyyəti;

Müdaxilə etmək bacarığı hesablama prosesi(nəzarəti əldə etmək üçün).

İnformasiya resurslarından icazəsiz istifadə, bir tərəfdən, onun sızmasının nəticələri və ona güzəşt vasitəsidir. Digər tərəfdən, müstəqil bir dəyərə malikdir, çünki idarə olunan sistemə və ya onun abunəçilərinə böyük ziyan vura bilər.

İcazə verildiyi halda, informasiya ehtiyatlarının səhv istifadəsi bu resursların məhvinə, sızmasına və ya güzəştə getməsinə səbəb ola bilər.

Abunəçilər arasında icazəsiz məlumat mübadiləsi onlardan birinin ona daxil olması qadağan olunmuş məlumatı almasına səbəb ola bilər. Nəticələr icazəsiz girişlə eynidir.

1.3 İnformasiya təhlükəsizliyi üsulları

İnformasiya təhlükəsizliyi sistemlərinin yaradılması aşağıdakı prinsiplərə əsaslanır:

1 Mühafizə sisteminin qurulmasına sistemli yanaşma, bir-biri ilə əlaqəli təşkilati, proqramın optimal birləşməsini ifadə edir. Yerli və xarici mühafizə sistemlərinin yaradılması təcrübəsi ilə təsdiqlənmiş və informasiya emalının texnoloji dövrünün bütün mərhələlərində istifadə olunan texniki, fiziki və digər xüsusiyyətlər.

2 Sistemin davamlı inkişafı prinsipi. Kompüter informasiya sistemləri üçün əsaslardan biri olan bu prinsip informasiya təhlükəsizliyi sistemləri üçün daha aktualdır. İnformasiya təhdidlərinin həyata keçirilməsi üsulları daim təkmilləşdirilir və buna görə də informasiya sistemlərinin təhlükəsizliyinin təmin edilməsi birdəfəlik akt ola bilməz. Bu, informasiya təhlükəsizliyi sistemlərinin təkmilləşdirilməsi üçün ən rasional metodların, metodların və yolların əsaslandırılmasından və tətbiqindən, davamlı monitorinqdən, onun maneələrini və zəif tərəflərini, potensial məlumat sızması kanallarını və icazəsiz girişin yeni üsullarını müəyyən etməkdən ibarət davamlı bir prosesdir.

3 Mühafizə sisteminin etibarlılığının təmin edilməsi, yəni nasazlıqlar, nasazlıqlar, müdaxilə edən şəxsin qəsdən hərəkətləri və ya sistemdə istifadəçilərin və texniki xidmət işçilərinin qəsdən səhvləri halında etibarlılıq səviyyəsinin aşağı salınmasının mümkünsüzlüyü.

4 Mühafizə sisteminin fəaliyyətinə nəzarətin təmin edilməsi, yəni mühafizə mexanizmlərinin işinə nəzarət üçün vasitə və üsulların yaradılması.

5 Zərərli proqram əleyhinə hər cür vasitələrin təmin edilməsi.

6 Sistemdən istifadənin iqtisadi məqsədəuyğunluğunun təmin edilməsi. Təhlükələrin həyata keçirilməsindən mümkün zərərin informasiya təhlükəsizliyi sistemlərinin işlənib hazırlanması və istismarı xərclərindən artıq olması ilə ifadə olunan qoruma.

İnformasiya təhlükəsizliyi problemlərinin həlli nəticəsində müasir informasiya sistemləri aşağıdakı əsas xüsusiyyətlərə malik olmalıdır:

Müxtəlif məxfilik dərəcələrində məlumatların mövcudluğu;

Məlumatların ötürülməsi zamanı müxtəlif məxfilik dərəcələrində olan məlumatların kriptoqrafik mühafizəsinin təmin edilməsi;

Məcburi məlumat axınının idarə edilməsi, olduğu kimi yerli şəbəkələr, və uzun məsafələrə rabitə kanalları üzərindən ötürüldükdə;

İnformasiya sistemində icazəsiz giriş cəhdlərinin, hadisələrin və çap olunmuş sənədlərin qeydiyyatı və uçotu mexanizminin olması;

Proqram təminatının və məlumatların bütövlüyünün məcburi təmin edilməsi;

İnformasiyanın mühafizəsi sisteminin bərpası vasitələrinin mövcudluğu;

Maqnit daşıyıcılarının məcburi uçotu;

Kompüter avadanlıqlarının və maqnit daşıyıcılarının fiziki mühafizəsinin olması;

Sistemin xüsusi informasiya təhlükəsizliyi xidmətinin olması.

İnformasiya təhlükəsizliyinin təmin edilməsi üsulları və vasitələri.

Maneə - təcavüzkarın qorunan məlumatlara gedən yolunu fiziki olaraq bağlamaq üsulu.

Giriş nəzarəti - bütün resurslardan istifadəni tənzimləməklə məlumatın qorunması üsulları. Bu üsullar informasiyaya icazəsiz girişin bütün mümkün yollarına müqavimət göstərməlidir. Giriş nəzarətinə aşağıdakı təhlükəsizlik xüsusiyyətləri daxildir:

Sistemin istifadəçilərinin, personalının və resurslarının identifikasiyası (hər bir obyektə fərdi identifikatorun təyin edilməsi);

obyektin və ya subyektin onlara təqdim edilən identifikatorla eyniləşdirilməsi;

Müəyyən edilmiş qaydalar çərçivəsində icazə və iş şəraitinin yaradılması;

Qorunan resurslara edilən zənglərin qeydiyyatı;

İcazəsiz hərəkət cəhdlərinə cavab vermək.

Şifrələmə mexanizmləri - məlumatın kriptoqrafik bağlanması. Bu qorunma üsulları həm maqnit daşıyıcılarında məlumatların işlənməsi, həm də saxlanmasında getdikcə daha çox istifadə olunur. Uzun məsafəli rabitə kanalları ilə məlumat ötürərkən bu üsul yeganə etibarlıdır.

Zərərli proqram hücumlarına qarşı mübarizə bir sıra təşkilati tədbirlər və antivirus proqramlarının istifadəsini nəzərdə tutur.

Bütün dəst texniki vasitələr aparat və fiziki olaraq bölünür.

Avadanlıq - birbaşa quraşdırılmış cihazlar kompüter texnologiyası, və ya standart interfeys vasitəsilə onunla əlaqə quran cihazlar.

Fiziki vasitələrə müdaxilə edənlərin mühafizə olunan obyektlərə fiziki nüfuzunun qarşısını alan və şəxsi heyəti (şəxsi mühafizə vasitələri), maddi sərvətləri və maliyyə vəsaitlərini, məlumatları qanunsuz hərəkətlərdən qoruyan müxtəlif mühəndis qurğuları və qurğuları daxildir.

Proqram təminatı dedikdə xüsusi proqramlar və proqram kompleksləri informasiya sistemlərində informasiyanın qorunması üçün nəzərdə tutulmuşdur.

Qoruma sisteminin proqram təminatından daha çox vurğulamaq lazımdır proqram təminatı, şifrələmə mexanizmlərini həyata keçirən (kriptoqrafiya). Kriptoqrafiya ötürülən mesajların məxfiliyini və/və ya həqiqiliyini (əslliyini) təmin edən elmdir.

Təşkilati vasitələr öz kompleksi ilə informasiya sistemlərində istehsal fəaliyyətinin və icraçıların münasibətlərinin qanuni əsaslarla tənzimlənməsini elə həyata keçirirlər ki, məxfi məlumatların açıqlanması, sızması və icazəsiz əldə edilməsi qeyri-mümkün olsun və ya təşkilati tədbirlərlə əhəmiyyətli dərəcədə maneə törətsin.

Qanunvericilik vasitələri məlumatın istifadəsi, işlənməsi və ötürülməsi qaydalarını tənzimləyən ölkənin qanunları ilə müəyyən edilir. məhdud giriş və bu qaydaların pozulmasına görə cərimələr müəyyən edilir.

Əxlaqi-etik mühafizə vasitələrinə ənənəvi olaraq əvvəllər formalaşmış, ölkədə və dünyada informasiyanın yayılması ilə formalaşan və ya xüsusi işlənmiş bütün növ davranış normaları daxildir. Əxlaqi və etik standartlar yazılmamış və ya müəyyən qaydalar və ya qaydalar toplusunda tərtib edilə bilər. Bu normalar, bir qayda olaraq, qanuni olaraq təsdiq edilmir, lakin onların yerinə yetirilməməsi təşkilatın nüfuzunun azalmasına səbəb olduğundan, onlar məcburi sayılır.

2. Dizayn hissəsi

Dizayn hissəsində aşağıdakı addımlar yerinə yetirilməlidir:

1 Kompüter virusu anlayışını və kompüter viruslarının təsnifatını müəyyənləşdirin.

2 Antivirus proqramı anlayışını və antivirus vasitələrinin təsnifatını müəyyənləşdirin.

3 Antivirus paketlərinin müqayisəli təhlilini aparın.

2.1 Kompüter viruslarının təsnifatı

Virus, daha çoxalma qabiliyyətinə malik olan dəyişdirilmiş nüsxəni daxil etməklə digər proqramları yoluxdura bilən proqramdır.

Virusları aşağıdakı əsas xüsusiyyətlərə görə siniflərə bölmək olar:

Dağıdıcı imkanlar

İş alqoritminin xüsusiyyətləri;

Yaşayış yeri;

Dağıdıcı qabiliyyətlərinə görə virusları aşağıdakılara bölmək olar:

Zərərsiz, yəni kompüterin işinə heç bir şəkildə təsir göstərməyən (paylanması nəticəsində boş disk sahəsinin azaldılması istisna olmaqla);

Təsiri boş disk sahəsinin azalması və qrafik, səs və digər effektlərlə məhdudlaşan təhlükəli olmayan;

Kompüterin ciddi nasazlıqlarına səbəb ola biləcək təhlükəli viruslar;

Çox təhlükəli, alqoritmi qəsdən proqramların itirilməsinə, məlumatların məhv edilməsinə, kompüterin işləməsi üçün lazım olan məlumatların silinməsinə səbəb ola biləcək prosedurlara əsaslanır, sistem yaddaş sahələrində qeyd olunur.

Virus alqoritminin xüsusiyyətləri aşağıdakı xüsusiyyətlərlə xarakterizə edilə bilər:

Yaşayış yeri;

Gizli alqoritmlərdən istifadə;

polimorfizm;

Rezident viruslar.

“Rezidentlik” termini virusların sistem yaddaşında öz nüsxələrini buraxmaq, müəyyən hadisələrə müdaxilə etmək və bununla da aşkar edilmiş obyektləri (fayllar və sektorları) yoluxdurmaq üçün prosedurları çağırmaq qabiliyyətinə aiddir. Beləliklə, rezident viruslar təkcə yoluxmuş proqram işləyərkən deyil, həm də proqram öz işini bitirdikdən sonra aktiv olur. Belə virusların rezident nüsxələri, hətta bütün yoluxmuş fayllar diskdə məhv edilsə belə, növbəti yenidən işə salınana qədər canlı qalır. Dağıtım disklərindən və ya ehtiyat nüsxələrindən faylların bütün nüsxələrini bərpa etməklə bu cür viruslardan xilas olmaq çox vaxt mümkün olmur. Virusun rezident surəti aktiv olaraq qalır və yeni yaradılmış faylları yoluxdurur. Eyni şey yükləmə virusları üçün də keçərlidir - yaddaşda rezident virus olduğu halda diski formatlaşdırmaq həmişə diski sağaltmır, çünki bir çox rezident viruslar disk formatlaşdırıldıqdan sonra onu yenidən yoluxdurur.

qeyri-rezident viruslar. Qeyri-rezident viruslar, əksinə, kifayət qədər qısa müddət ərzində aktivdir - yalnız yoluxmuş proqram işə salınan anda. Onların paylanması üçün diskdə yoluxmamış faylları axtarır və onlara yazır. Virus kodu idarəetməni host proqramına ötürdükdən sonra virusun əməliyyat sisteminin işinə təsiri hər hansı yoluxmuş proqramın növbəti işə salınmasına qədər sıfıra endirilir. Buna görə də qeyri-rezident viruslarla yoluxmuş faylları diskdən silmək çox asandır və eyni zamanda virusun onlara yenidən yoluxmasına imkan vermir.

Gizli viruslar. Gizli viruslar bu və ya digər şəkildə sistemdə olma faktını gizlədir. Gizli alqoritmlərin istifadəsi viruslara sistemdə özlərini tamamilə və ya qismən gizlətməyə imkan verir. Ən çox yayılmış gizli alqoritm yoluxmuş obyektləri oxumaq (yazmaq) üçün əməliyyat sisteminin sorğularını ələ keçirməkdir. Eyni zamanda, gizli viruslar onları ya müvəqqəti olaraq sağaldır, ya da yoluxmamış informasiya hissələrini onların yerində “əvəz edir”. Makro viruslar vəziyyətində, ən populyar üsul makro görünüş menyusuna zəngləri söndürməkdir. Windows virusları istisna olmaqla, bütün növ gizli viruslar məlumdur - yükləmə virusları, DOS fayl virusları və hətta makro viruslar. Yoluxduran gizli virusların ortaya çıxması Windows faylları, çox güman ki, zaman məsələsidir.

Polimorf viruslar. Öz-özünə şifrələmə və polimorfiklik virusların aşkarlanması prosedurunu mümkün qədər çətinləşdirmək üçün demək olar ki, bütün virus növləri tərəfindən istifadə olunur. Polimorf viruslar kifayət qədər çətin aşkarlanan, imzası olmayan, yəni tək daimi kod parçası olmayan viruslardır. Əksər hallarda, eyni polimorf virusun iki nümunəsində tək uyğunluq olmayacaq. Bu, virusun əsas hissəsini şifrələmək və deşifrləmə proqramını dəyişdirməklə əldə edilir.

Polimorf viruslara virus maskaları adlanan vasitələrdən istifadə etməklə aşkar edilə bilməyən viruslar daxildir - müəyyən bir virusa xas olan daimi kodun bölmələri. Bu, iki əsas yolla əldə edilir - əsas virus kodunu qeyri-daimi zəng və deşifrləmə əmrlərinin təsadüfi dəsti ilə şifrələmək və ya icra olunan faktiki virus kodunu dəyişdirməklə. Müxtəlif mürəkkəblik dərəcələrinin polimorfizmi yükləyici və fayl DOS viruslarından Windows viruslarına qədər bütün növ viruslarda rast gəlinir.

Yaşayış yerlərinə görə viruslar aşağıdakılara bölünə bilər:

Fayl;

Boot;

makroviruslar;

Şəbəkə.

Fayl virusları. Fayl virusları ya icra edilə bilən fayllara müxtəlif yollarla sızır, ya da dublikat faylları yaradır (yoldaş viruslar), ya da fayl sisteminin təşkili xüsusiyyətlərindən (link virusları) istifadə edir.

Fayl virusunun tətbiqi bütün populyar əməliyyat sistemlərinin demək olar ki, bütün icra edilə bilən fayllarında mümkündür. Bu günə qədər DOS-un bütün növ standart icra oluna bilən obyektlərini yoluxduran viruslar məlumdur: toplu faylları (BAT), yüklənə bilən drayverlər (SYS, o cümlədən IO.SYS və MSDOS.SYS xüsusi faylları) və icra olunan ikili fayllar (EXE, COM). Digər əməliyyat sistemlərinin - Windows 3.x, Windows95/NT, OS/2, Macintosh, UNIX, o cümlədən Windows 3.x və Windows95 VxD sürücülərinin icra edilə bilən fayllarını yoluxduran viruslar var.

Proqram mənbə mətnləri, kitabxana və ya obyekt modulları olan faylları yoluxduran viruslar var. Virusun məlumat fayllarına yazması mümkündür, lakin bu, ya virus xətası nəticəsində, ya da onun aqressiv xassələri təzahür etdikdə baş verir. Makro viruslar da öz kodlarını sənədlər və ya cədvəllər kimi məlumat fayllarına yazır, lakin bu viruslar o qədər spesifikdir ki, onlar ayrıca qrupda yerləşdirilir.

yükləmə virusları. Yükləmə virusları disketin yükləmə sektorunu və sabit diskin yükləmə sektorunu və ya Master Boot Record (MBR) bölməsini yoluxdurur. Yükləmə viruslarının işləmə prinsipi kompüter açıldıqda və ya yenidən işə salındıqda əməliyyat sisteminin işə salınması alqoritmlərinə əsaslanır - quraşdırılmış avadanlığın (yaddaş, disklər və s.) zəruri sınaqlarından sonra, sistemin açılış proqramı ilk oxuyur. fiziki sektor yükləmə diski(A:, C: və ya CD-ROM quraşdırılmış seçimlərdən asılı olaraq BIOS Quraşdırma) və nəzarəti ona ötürür.

Floppy disk və ya CD vəziyyətində, yükləmə sektoru disk parametrləri cədvəlini (BPB - BIOS Parameter Block) təhlil edən, əməliyyat sistemi fayllarının ünvanlarını hesablayan, onları yaddaşa oxuyan və icra üçün işə salan nəzarəti qəbul edir. Sistem faylları adətən DOS, Windows və ya quraşdırılmış digər əməliyyat sistemlərinin versiyasından asılı olaraq MSDOS.SYS və IO.SYS və ya IBMDOS.COM və IBMBIO.COM və ya başqalarıdır. Yükləmə diskində əməliyyat sistemi faylları yoxdursa, diskin yükləmə sektorunda yerləşən proqram səhv mesajı göstərir və yükləmə diskini dəyişdirməyi təklif edir.

Sərt disk vəziyyətində, idarəetmə sabit diskin MBR-də yerləşən bir proqram tərəfindən qəbul edilir. Bu proqram disk bölmə cədvəlini (Disk Partition Table) təhlil edir, aktiv yükləmə sektorunun ünvanını hesablayır (adətən bu sektor C diskinin yükləmə sektorudur), onu yaddaşa yükləyir və idarəetməni ona ötürür.Nəzarəti qəbul edərək aktiv sabit diskin açılış sektoru disket yükləmə sektoru ilə eyni hərəkətləri edir.

Diskləri yoluxdurarkən, yükləmə virusları öz kodlarını sistem yüklənərkən nəzarəti ələ keçirən bəzi proqramlar üçün "əvəz edir". Beləliklə, yoluxma prinsipi yuxarıda təsvir edilən bütün üsullarda eynidir: virus sistemi yenidən işə saldıqda yaddaşa oxumağa və idarəetməni orijinal yükləmə koduna deyil, virus koduna verməyə “məcbur edir”.

Floppy disklər yeganə məlum üsulla yoluxdurulur - virus disketin orijinal yükləmə sektoru kodu əvəzinə öz kodunu yazır. Vinçester üç nəfərə yoluxur mümkün yollar- virus ya MBR kodunun əvəzinə, ya da yükləmə diskinin açılış sektoru kodunun əvəzinə yazılır (adətən C sürücüsüdür və ya sabit diskin MBR-də yerləşən Disk Bölmə Cədvəlindəki aktiv yükləmə sektorunun ünvanını dəyişdirir. sür.

Makro viruslar. Makro viruslar faylları - bir neçə məşhur redaktorun sənədlərini və elektron cədvəllərini yoluxdurur. Makro viruslar bəzi məlumat emal sistemlərində qurulmuş dillərdəki proqramlardır (makro dillər). Çoxalmaq üçün bu cür viruslar makro dillərin imkanlarından istifadə edir və onların köməyi ilə bir yoluxmuş fayldan başqalarına ötürülür. Microsoft Word, Excel və Office97 üçün makro viruslar ən böyük paylanmağa nail olmuşdur. Ami Pro sənədlərini və Microsoft Access verilənlər bazalarını yoluxduran makro viruslar da var.

şəbəkə virusları. Şəbəkə viruslarına onların yayılması üçün yerli və qlobal şəbəkələrin protokollarından və imkanlarından fəal şəkildə istifadə edən viruslar daxildir. Şəbəkə virusunun əsas prinsipi kodunu müstəqil olaraq uzaq serverə və ya iş stansiyasına ötürmək qabiliyyətidir. Eyni zamanda, "tam hüquqlu" şəbəkə virusları da uzaq kompüterdə öz kodlarını işlətmək və ya ən azı istifadəçini yoluxmuş faylı işə salmaq üçün "itələmək" qabiliyyətinə malikdir. Şəbəkə viruslarına misal olaraq IRC qurdlarını göstərmək olar.

IRC (Internet Relay Chat) internet istifadəçiləri arasında real vaxt rejimində ünsiyyət üçün nəzərdə tutulmuş xüsusi protokoldur. Bu protokol onlara xüsusi hazırlanmış proqram təminatından istifadə etməklə internetdə “danışmaq” imkanı verir. Ümumi konfranslarda iştirak etməklə yanaşı, IRC istifadəçiləri istənilən digər istifadəçi ilə təkbətək söhbət etmək imkanına malikdirlər. Bundan əlavə, istifadəçinin digər istifadəçilər və kanallar haqqında məlumat əldə edə biləcəyi, IRC müştərisinin bəzi parametrlərini dəyişdirə biləcəyi və s. IRC qurdlarının əsaslandığı faylları göndərmək və qəbul etmək imkanı da var. IRC müştərilərinin güclü və geniş komanda sistemi onların skriptləri əsasında öz kodlarını “IRC qurdları” adlanan IRC şəbəkələrinin istifadəçilərinin kompüterlərinə ötürən kompüter viruslarını yaratmağa imkan verir. Belə IRC qurdlarının iş prinsipi təxminən eynidir. IRC komandalarının köməyi ilə kanala yenidən qoşulmuş hər bir istifadəçiyə yoluxmuş kompüterdən avtomatik olaraq iş skript faylı (skript) göndərilir. Göndərilən skript faylı standart faylı əvəz edir və növbəti sessiya zamanı yeni yoluxmuş müştəri qurdu göndərəcək. Bəzi IRC qurdlarında Trojan komponenti də var: onlar müəyyən açar sözlərdən istifadə edərək təsirlənmiş kompüterlərdə dağıdıcı hərəkətlər edir. Məsələn, "pIRCH.Events" qurdu istifadəçinin diskindəki bütün faylları müəyyən bir əmrlə silir.

Çox sayda birləşmələr var - məsələn, həm faylları, həm də disklərin açılış sektorlarını yoluxduran fayl yükləmə virusları. Bu cür viruslar, bir qayda olaraq, kifayət qədər mürəkkəb iş alqoritminə malikdir, tez-tez sistemə nüfuz etmək üçün orijinal üsullardan istifadə edir, gizli və polimorfik texnologiyalardan istifadə edir. Belə birləşmənin başqa bir nümunəsi, redaktə edilmiş sənədləri yoluxdurmaqla yanaşı, həm də öz surətlərini elektron poçtla göndərən şəbəkə makro virusudur.

Bu təsnifata əlavə olaraq, bəzən viruslarla qarışdırılan digər zərərli proqramlar haqqında bir neçə söz söyləmək lazımdır. Bu proqramlar viruslar kimi öz-özünə yayılmaq qabiliyyətinə malik deyillər, lakin onlar eyni dərəcədə dağıdıcı zərər verə bilərlər.

Troya atları (məntiq bombaları və ya saatlı bombalar).

Troyan atlarına hər hansı bir dağıdıcı hərəkətə səbəb olan proqramlar, yəni hər hansı şəraitdən asılı olaraq və ya hər işə salınmada, disklərdə olan məlumatları məhv edən, sistemi “vardıran” və s. Nümunə olaraq belə bir halı göstərmək olar - belə bir proqram İnternetdə seans zamanı yaşadığı kompüterlərdən müəllif identifikatorlarını və parollarını göndərdikdə. Tanınmış Trojan atlarının əksəriyyəti bir növ "aldadan" proqramlardır faydalı proqramlar, məşhur kommunalların yeni versiyaları və ya onlara əlavələr. Çox vaxt onlar BBS-stansiyalarına və ya elektron konfranslara göndərilir. Viruslarla müqayisədə "Troya atları" aşağıdakı səbəblərə görə geniş istifadə olunmur - onlar ya diskdəki məlumatların qalan hissəsi ilə birlikdə özlərini məhv edirlər, ya da onların mövcudluğunu gizlədir və təsirlənmiş istifadəçini məhv edirlər.

2.2 Antivirus proqramı anlayışı

Kompüter viruslarına qarşı mübarizə üsullarını bir neçə qrupa bölmək olar:

viral infeksiyanın qarşısının alınması və bu infeksiyadan gözlənilən zərərin azaldılması;

Antivirus proqramlarından istifadə metodologiyası, o cümlədən məlum virusun zərərsizləşdirilməsi və çıxarılması;

Naməlum virusun aşkarlanması və aradan qaldırılması yolları.

Kompüter infeksiyasının qarşısının alınması.

Viruslarla mübarizənin əsas üsullarından biri tibbdə olduğu kimi, vaxtında qarşısının alınmasıdır. Kompüterin qarşısının alınması virusa yoluxma və hər hansı məlumatın itirilməsi ehtimalını əhəmiyyətli dərəcədə azalda bilən az sayda qaydalara riayət etməyi nəzərdə tutur.

Kompüter "gigiyenasının" əsas qaydalarını müəyyən etmək üçün virusun kompüterə və kompüter şəbəkələrinə daxil olmasının əsas yollarını tapmaq lazımdır.

Bu gün virusların əsas mənbəyidir qlobal şəbəkəİnternet. Ən çox virus infeksiyası Word/Office97 formatlarında məktub mübadiləsi zamanı baş verir. Makro virusla yoluxmuş redaktorun istifadəçisi ondan şübhələnmədən yoluxmuş məktubları alıcılara göndərir, onlar da öz növbəsində yeni yoluxmuş məktublar göndərir və s. Şübhəli məlumat mənbələri ilə təmasdan qaçınılmalı və yalnız qanuni (lisenziyalı) proqram məhsullarından istifadə edilməlidir.

Zədələnmiş obyektlərin bərpası.

Viruslara yoluxma hallarının əksəriyyətində yoluxmuş faylların və disklərin bərpası proseduru sistemi zərərsizləşdirə bilən uyğun antivirusun işə salınmasına düşür. Əgər virus hər hansı antivirusa məlum deyilsə, yoluxmuş faylı antivirus istehsalçılarına göndərmək və bir müddət sonra virusa qarşı “yeniləmə” dərmanı almaq kifayətdir. Əgər vaxt gözləməsə, o zaman virus öz-özünə zərərsizləşdirilməli olacaq. Əksər istifadəçilərin olması lazımdır ehtiyat nüsxələri məlumatlarınız.

Ümumi məlumat təhlükəsizliyi vasitələri viruslardan qorunmaqdan daha çox faydalıdır. Bu fondların iki əsas növü var:

1 Məlumatın kopyalanması - faylların surətlərinin və disklərin sistem sahələrinin yaradılması.

2 Giriş nəzarəti məlumatların icazəsiz istifadəsinin qarşısını alır, xüsusən də proqramlara və məlumatlara viruslar tərəfindən edilən dəyişikliklərdən, nasaz proqramlardan və istifadəçilərin səhv hərəkətlərindən qoruyur.

Virusla yoluxmuş faylların və disklərin vaxtında aşkarlanması, aşkar edilmiş virusların hər bir kompüterdə tam məhv edilməsi virus epidemiyasının digər kompüterlərə yayılmasının qarşısını almağa kömək edir.

Viruslarla mübarizədə əsas silah antivirus proqramlarıdır. Onlar yalnız virusları, o cümlədən müxtəlif maskalama üsullarından istifadə edən virusları aşkarlamağa deyil, həm də onları kompüterdən çıxarmağa imkan verir.

Antivirus proqramları tərəfindən istifadə edilən bir neçə əsas virus tarama metodu var. Virusları tapmaq üçün ən ənənəvi üsul taramadır.

Kompüter viruslarını aşkar etmək, aradan qaldırmaq və onlardan qorumaq üçün virusları aşkar etməyə və məhv etməyə imkan verən bir neçə növ xüsusi proqramlar hazırlanmışdır. Belə proqramlara antivirus proqramları deyilir.

2.3 Antivirus vasitələrinin növləri

Proqramlar-detektorlar. Detektor proqramları müəyyən bir virusun imza xarakteristikasını axtarır təsadüfi giriş yaddaşı həm fayllarda, həm də aşkar edildikdə müvafiq mesaj verirlər. Belə antivirus proqramlarının dezavantajı ondan ibarətdir ki, onlar yalnız belə proqramların tərtibatçılarına məlum olan virusları tapa bilirlər.

Doktor proqramları. Həkim proqramları və ya faqlar, eləcə də peyvənd proqramları yalnız virusla yoluxmuş faylları tapmır, həm də onları “müalicə edir”, yəni virus proqramının gövdəsini fayldan çıxararaq faylları orijinal vəziyyətinə qaytarır. İşlərinin əvvəlində faglar RAM-da viruslar axtarır, onları məhv edir və yalnız bundan sonra faylların "müalicəsinə" davam edir. Faglar arasında polifaqlar, yəni çox sayda virusu axtarmaq və məhv etmək üçün hazırlanmış həkim proqramları fərqlənir. Onlardan ən məşhurları bunlardır: AVP, Aidstest, Scan, Norton AntiVirus, Doctor Web.

Daim yeni virusların meydana çıxdığını nəzərə alsaq, aşkarlama proqramları və həkim proqramları tez bir zamanda köhnəlir və müntəzəm yeniləmələr tələb olunur.

Auditor proqramları (müfəttişlər) viruslardan qorunmaq üçün ən etibarlı vasitələrdən biridir.

Auditorlar (müfəttişlər) diskdəki məlumatları görünməz viruslara görə yoxlayırlar. Üstəlik, müfəttiş disklərə daxil olmaq üçün əməliyyat sisteminin vasitələrindən istifadə edə bilməz, yəni aktiv virus bu girişi ələ keçirə bilməyəcək.

Fakt budur ki, bir sıra viruslar, sızan fayllar (yəni faylın sonuna və ya əvvəlinə əlavə olunur) əməliyyat sistemimizin fayl yerləşdirmə cədvəllərində bu fayl haqqında qeydləri əvəz edir.

Auditorlar (müfəttişlər) kompüter virusa yoluxmadıqda proqramların, qovluqların və diskin sistem sahələrinin ilkin vəziyyətini xatırlayır, sonra isə vaxtaşırı və ya istifadəçinin istəyi ilə cari vəziyyəti ilkin vəziyyətlə müqayisə edirlər. Aşkar edilmiş dəyişikliklər monitor ekranında göstərilir. Bir qayda olaraq, vəziyyətlər əməliyyat sistemi yükləndikdən dərhal sonra müqayisə edilir. Müqayisə zamanı faylın uzunluğu, siklik idarəetmə kodu (fayl yoxlama məbləği), dəyişdirilmə tarixi və vaxtı və digər parametrlər yoxlanılır. Proqram auditorları (müfəttişlər) kifayət qədər işlənmiş alqoritmlərə malikdir, gizli virusları aşkarlayır və hətta yoxlanılan proqram versiyasında dəyişiklikləri virus tərəfindən edilən dəyişikliklərdən təmizləyə bilir.

Auditoru (müfəttişi) kompüter hələ virusa yoluxmadıqda işə salmaq lazımdır ki, o, hər bir diskin kök kataloqunda bu diskdə olan fayllar haqqında bütün lazımi məlumatları, habelə onun açılış sahəsi haqqında. Hər bir cədvəl yaratmaq üçün icazə tələb olunacaq. Növbəti işə salınmada auditor (müfəttiş) hər bir fayl haqqında məlumatları öz qeydləri ilə müqayisə edərək disklərə baxacaq.

İnfeksiyalar aşkar edilərsə, auditor (müfəttiş) virus tərəfindən zədələnmiş faylı bərpa edəcək öz müalicə modulundan istifadə edə biləcək. Faylları bərpa etmək üçün müfəttişin müəyyən bir virus növü haqqında heç bir şey bilməsi lazım deyil, cədvəllərdə saxlanılan fayllar haqqında məlumatlardan istifadə etmək kifayətdir.

Bundan əlavə, zəruri hallarda bir virus skaneri çağırıla bilər.

Proqramları süzün (monitorlar). Filtr proqramları (monitorlar) və ya “gözətçilər” kompüterin işləməsi zamanı viruslar üçün xarakterik olan şübhəli hərəkətləri aşkar etmək üçün nəzərdə tutulmuş kiçik rezident proqramlardır. Belə hərəkətlər ola bilər:

COM, EXE uzantıları ilə faylları düzəltməyə cəhdlər;

Fayl atributlarının dəyişdirilməsi;

Mütləq ünvanda diskə birbaşa yazmaq;

Disk açılış sektorlarına yazmaq;

Hər hansı bir proqram müəyyən edilmiş hərəkətləri yerinə yetirməyə çalışdıqda, "gözətçi" istifadəçiyə mesaj göndərir və müvafiq hərəkəti qadağan etməyi və ya icazə verməyi təklif edir. Filtr proqramları çox faydalıdır, çünki onlar virusu çoxalmadan əvvəl mövcudluğunun ən erkən mərhələsində aşkar edə bilirlər. Bununla belə, onlar faylları və diskləri "sağlamır". Virusları məhv etmək üçün başqa proqramlardan, məsələn, faglardan istifadə etmək lazımdır.

Peyvəndlər və ya immunizatorlar. Peyvəndlər fayl infeksiyasının qarşısını alan rezident proqramlardır. Bu virusu "müalicə edən" həkim proqramları olmadıqda peyvəndlər istifadə olunur. Peyvənd yalnız məlum viruslara qarşı mümkündür. Peyvənd proqramı və ya diski onların işinə təsir etməyəcək şəkildə dəyişdirir və virus onları yoluxmuş kimi qəbul edəcək və buna görə də kök almayacaq. Peyvənd proqramları hazırda məhdud istifadə olunur.

Skaner. Antivirus skanerlərinin iş prinsipi faylların, sektorların və sistem yaddaşının skan edilməsinə və onlarda məlum və yeni (skanerə məlum olmayan) virusların axtarılmasına əsaslanır. Məlum virusları axtarmaq üçün “maskalar” adlanan vasitələrdən istifadə edilir. Virus maskası həmin virusa xas olan bəzi sabit kod ardıcıllığıdır. Əgər virusun tərkibində qalıcı maska yoxdursa və ya bu maskanın uzunluğu kifayət qədər böyük deyilsə, o zaman başqa üsullardan istifadə edilir. Belə bir metoda misal olaraq hamısını təsvir edən alqoritmik dildir mümkün variantlar bu tip virusa yoluxduqda rastlaşa bilecek kod. Bu yanaşma bəzi antiviruslar tərəfindən polimorf virusları aşkar etmək üçün istifadə olunur. Skanerləri də iki kateqoriyaya bölmək olar - "universal" və "ixtisaslaşdırılmış". Universal Skanerlər skanerin işləmək üçün nəzərdə tutulduğu əməliyyat sistemindən asılı olmayaraq bütün növ virusları axtarmaq və zərərsizləşdirmək üçün nəzərdə tutulub. İxtisaslaşdırılmış skanerlər məhdud sayda virusları və ya onların yalnız bir sinfini, məsələn, makro virusları zərərsizləşdirmək üçün nəzərdə tutulmuşdur. Yalnız makro viruslar üçün nəzərdə tutulmuş ixtisaslaşdırılmış skanerlər çox vaxt MSWord və MSExcel mühitlərində iş axını sistemlərini qorumaq üçün ən rahat və etibarlı həll yolu kimi çıxır.

Skanerlər həmçinin "rezident"ə (monitorlar, gözətçilər) bölünürlər ki, onlar "tezliklə" skan edir və yalnız sorğu əsasında sistem yoxlamalarını təmin edən "qeyri-rezident"lərdir. Bir qayda olaraq, "rezident" skanerlər daha çox təmin edir etibarlı müdafiə sistemlər, çünki onlar virusun görünüşünə dərhal reaksiya verirlər, “qeyri-rezident” skaner isə virusu yalnız növbəti işə salınması zamanı müəyyən edə bilir. Digər tərəfdən, rezident skaner, mümkün yanlış pozitivlər səbəbindən kompüteri bir qədər yavaşlata bilər.

Bütün növ skanerlərin üstünlükləri onların çox yönlülüyünü, mənfi cəhətləri isə virus axtarışının nisbətən aşağı sürətidir.

CRC skanerləri. CRC skanerlərinin iş prinsipi CRC məbləğlərinin hesablanmasına əsaslanır ( yoxlama məbləğləri) diskdə mövcud olan fayllar/sistem sektorları üçün. Bu CRC məbləğləri sonra antivirus verilənlər bazasında, eləcə də bəzi digər məlumatlar saxlanılır: fayl uzunluqları, onların son modifikasiyası tarixləri və s. Növbəti dəfə CRC skanerləri işə salındıqda verilənlər bazasında olan məlumatları faktiki hesablanmış dəyərlərlə yoxlayırlar. Əgər verilənlər bazasında qeydə alınan fayl məlumatı real dəyərlərə uyğun gəlmirsə, o zaman CRC skanerləri faylın dəyişdirildiyini və ya virusa yoluxduğunu bildirir. Anti-gizlilik alqoritmlərindən istifadə edən CRC skanerləri viruslara qarşı kifayət qədər güclü silahdır: virusların demək olar ki, 100%-i kompüterdə göründükdən dərhal sonra aşkarlanır. Bununla belə, bu tip antivirusun özünəməxsus qüsuru var ki, bu da onların effektivliyini əhəmiyyətli dərəcədə azaldır. Bu çatışmazlıq ondan ibarətdir ki, CRC skanerləri virusu sistemdə göründüyü anda tuta bilmir, ancaq virus bütün kompüterə yayıldıqdan sonra bunu yalnız bir müddət sonra edir. CRC skanerləri yeni fayllarda (elektron poçtda, disketlərdə, ehtiyat nüsxədən bərpa edilmiş fayllarda və ya faylları arxivdən çıxararkən) virusu aşkar edə bilmir, çünki onların verilənlər bazalarında bu fayllar haqqında məlumat yoxdur. Üstəlik, CRC skanerlərinin bu “zəifliyindən” istifadə edən, yalnız yeni yaradılmış faylları yoluxduran və beləliklə, onlar üçün görünməz qalan viruslar vaxtaşırı ortaya çıxır.

Blokerlər. Blokerlər "virus təhlükəsi" hallarına müdaxilə edən və bu barədə istifadəçini xəbərdar edən rezident proqramlardır. “Virus təhlükəsi” sırasına icra edilə bilən fayllara yazmaq üçün açılmağa çağırışlar, disklərin yüklənmə sektorlarına və ya sabit diskin MBR-nə yazmaq, proqramların rezident qalmaq cəhdləri və s., yəni viruslar üçün xarakterik olan zənglər daxildir. çoxalma anlarında. Bəzən rezident skanerlərdə bəzi bloker funksiyaları həyata keçirilir.

Blokerlərin üstünlükləri virusun çoxalmasının ən erkən mərhələsində aşkar etmək və dayandırmaq qabiliyyətini əhatə edir. Dezavantajlara blokerlərin qorunmasından keçmək yollarının mövcudluğu və çoxlu sayda yanlış pozitivlər daxildir.

Kompüter aparat komponentləri şəklində hazırlanmış antivirus blokerləri kimi antivirus vasitələrinin belə bir istiqamətini də qeyd etmək lazımdır. Ən çox yayılmışı, sabit diskin MBR-də BIOS-a quraşdırılmış yazma qorunmasıdır. Bununla birlikdə, proqram blokerlərində olduğu kimi, bu cür qorunma disk nəzarətçisinin portlarına birbaşa yazmaqla asanlıqla keçə bilər və FDISK DOS yardım proqramını işə salmaq dərhal qorunmanın "yalançı müsbət" olmasına səbəb olur.

Daha bir neçə universal hardware blokerləri var, lakin yuxarıda sadalanan çatışmazlıqlara əlavə olaraq, standart kompüter konfiqurasiyaları ilə uyğunluq problemləri və onların quraşdırılması və konfiqurasiyasında çətinliklər var. Bütün bunlar, hardware blokerlərini digər antivirus qoruma növləri ilə müqayisədə olduqca qeyri-populyar edir.

2.4 Antivirus paketlərinin müqayisəsi

Hansından asılı olmayaraq məlumat Sistemi qorunmaq lazımdır, antivirusları müqayisə edərkən ən vacib parametr virusları və digər zərərli proqramları aşkar etmək qabiliyyətidir.

Bununla belə, bu parametr vacib olsa da, heç bir halda yeganə deyil.

Məsələ burasındadır ki, antivirus müdafiə sisteminin effektivliyi təkcə onun virusları aşkar edib zərərsizləşdirmək qabiliyyətindən deyil, həm də bir çox digər amillərdən asılıdır.

Antivirusdan istifadə etmək asan olmalıdır, kompüter istifadəçisini birbaşa vəzifələrini yerinə yetirməkdən yayındırmaz. Antivirus istifadəçini davamlı sorğu və mesajlarla bezdirirsə, gec-tez o, əlil olacaq. Antivirus interfeysi dostluq və başa düşülən olmalıdır, çünki bütün istifadəçilər onunla işləmək üçün geniş təcrübəyə malik deyil kompüter proqramları. Ekranda görünən mesajın mənasını başa düşmədən, hətta antivirus quraşdırılmış olsa belə, istəmədən virusa yoluxmağa icazə verə bilərsiniz.

Antivirusdan qorunmanın ən əlverişli rejimi bütün açılmış fayllar skan edildikdədir. Antivirus bu rejimdə işləyə bilmirsə, istifadəçi yeni yaranan virusları aşkar etmək üçün hər gün bütün diskləri skan etməli olacaq. Bu prosedur on dəqiqə və ya hətta saatlarla davam edə bilər danışırıq məsələn, serverdə quraşdırılmış böyük disklər haqqında.

Hər gün yeni viruslar göründüyü üçün antivirus verilənlər bazasını vaxtaşırı yeniləmək lazımdır. Əks halda, antivirus qorunmasının effektivliyi çox aşağı olacaq. Müasir antiviruslar müvafiq konfiqurasiyadan sonra istifadəçilərin və idarəçilərin diqqətini bu rutin işi yerinə yetirməkdən yayındırmadan İnternet vasitəsilə avtomatik olaraq antivirus verilənlər bazalarını yeniləyə bilirlər.

Böyük bir korporativ şəbəkəni qoruyarkən, şəbəkə idarəetmə mərkəzinin olması kimi bir antivirus müqayisəsi parametri ön plana çıxır. Əgər a korporativ şəbəkə yüzlərlə və minlərlə iş stansiyalarını, onlarla və yüzlərlə serveri birləşdirir, şəbəkə idarəetmə mərkəzi olmadan effektiv antivirus mühafizəsini təşkil etmək praktiki olaraq mümkün deyil. Bir və ya bir neçə sistem administratoru bütün iş stansiyaları və serverləri onlarda antivirus proqramları quraşdırıb konfiqurasiya etməklə yan keçə bilməyəcəklər. Bunun üçün korporativ şəbəkədəki bütün kompüterlərdə antivirusların mərkəzləşdirilmiş şəkildə quraşdırılmasına və konfiqurasiyasına imkan verən texnologiyalar tələb olunur.

kimi İnternet hostlarının qorunması poçt serverləri, və mesajlaşma serverləri xüsusi antivirus alətlərinin istifadəsini tələb edir. Adi fayl skan edən antiviruslar mesajlaşma serverlərinin məlumat bazalarında və ya poçt serverlərindən keçən məlumat axınında zərərli kodu tapa bilməyəcək.

Adətən, antiviral agentləri müqayisə edərkən digər amillər nəzərə alınır. Dövlət qurumları, digər şərtlərlə bərabər, bütün lazımi sertifikatları olan yerli istehsal antiviruslarına üstünlük verə bilər. Kompüter istifadəçiləri və sistem administratorları arasında bu və ya digər antivirus vasitəsinin aldığı reputasiya da mühüm rol oynayır. Seçimdə şəxsi üstünlük də mühüm rol oynaya bilər.

Məhsullarının faydalarını sübut etmək üçün antivirus tərtibatçıları tez-tez müstəqil testlərin nəticələrindən istifadə edirlər. Eyni zamanda, istifadəçilər çox vaxt bu testdə nəyin və necə yoxlanıldığını başa düşmürlər.

Bu yazıda ən populyarlarının müqayisəli təhlili aparılmışdır Bu an antivirus proqramları, yəni: Kaspersky Anti-Virus, Symantec/Norton, Doctor Web, Eset Nod32, Trend Micro, McAfee, Panda, Sophos, BitDefender, F-Secure, Avira, Avast!, AVG, Microsoft.

Antivirus məhsullarını ilk sınaqdan keçirənlərdən biri Britaniyanın Virus Bulletin jurnalı olub. Veb saytında dərc olunan ilk testlər 1998-ci ilə aiddir. Test WildList zərərli proqramlar kolleksiyasına əsaslanır. Testdən uğurla keçmək üçün bu kolleksiyadakı bütün virusları müəyyən etmək və “təmiz” jurnal faylları kolleksiyasında sıfır yanlış müsbət göstərici nümayiş etdirmək lazımdır. Test müxtəlif əməliyyat sistemlərində ildə bir neçə dəfə aparılır; Testdən uğurla keçən məhsullar VB100% mükafatını alır. Şəkil 1 müxtəlif antivirus şirkətlərinin məhsulları tərəfindən neçə VB100% mükafatı aldığını göstərir.

Əlbəttə ki, Virus Bulletin jurnalını ən qədim antivirus test cihazı adlandırmaq olar, lakin patriarx statusu onu antivirus cəmiyyətinin tənqidindən xilas etmir. Birincisi, WildList yalnız virusları və qurdları ehtiva edir və yalnız Windows platforması üçündür. İkincisi, WildList kolleksiyası az sayda zərərli proqramları ehtiva edir və çox yavaş-yavaş doldurulur: kolleksiyada ayda yalnız bir neçə onlarla yeni virus görünür, məsələn, AV-Test kolleksiyası bir neçə onlarla, hətta yüzlərlə virusla doldurulur. Bu müddət ərzində minlərlə zərərli proqram nüsxəsi. .

Bütün bunlar onu deməyə əsas verir ki, indiki formada WildList kolleksiyası köhnəlib və internetdə viruslarla bağlı real vəziyyəti əks etdirmir. Nəticədə WildList kolleksiyasına əsaslanan testlər getdikcə mənasız olur. Onlar özlərindən keçən məhsulların reklamı üçün yaxşıdır, lakin əslində antivirusdan qorunma keyfiyyətini əks etdirmir.

Şəkil 1 - Uğurla keçən VB testlərinin sayı 100%

AV-Comparatives, AV-Tests kimi müstəqil tədqiqat laboratoriyaları tələb olunan zərərli proqramların aşkarlanması üçün ildə iki dəfə antivirus məhsullarını sınaqdan keçirir. Eyni zamanda, sınaqların aparıldığı kolleksiyalarda bir milyona qədər zərərli proqram var və müntəzəm olaraq yenilənir. Test nəticələri bu təşkilatların internet saytlarında (www.AV-Comparatives.org, www.AV-Test.org) və məşhur PC World, PC Welt kompüter jurnallarında dərc olunur. Növbəti testlərin nəticələri aşağıda təqdim olunur:

Şəkil 2 - AV-Test-ə uyğun olaraq ümumi zərərli proqram aşkarlama dərəcəsi

Ən çox yayılmış məhsullar haqqında danışırıqsa, bu testlərin nəticələrinə görə, yalnız Kaspersky Lab və Symantec-in həlləri ilk üçlükdədir. Testlərdə lider olan Avira xüsusi diqqətə layiqdir.

AV-Comparatives və AV-Test tədqiqat laboratoriyalarının sınaqları, eləcə də hər hansı testlərin müsbət və mənfi cəhətləri var. Üstün cəhət odur ki, sınaq böyük zərərli proqram kolleksiyalarında aparılır və bu kolleksiyalar müxtəlif zərərli proqram növlərini təmsil edir. İşin mənfi tərəfi odur ki, bu kolleksiyalarda təkcə “təzə” zərərli proqram nümunələri deyil, həm də nisbətən köhnə olanlar var. Bir qayda olaraq, son altı ay ərzində toplanmış nümunələrdən istifadə olunur. Bundan əlavə, bu testlər zamanı yoxlamanın nəticələri təhlil edilir sərt disk istəyə görə həqiqi həyat istifadəçi yoluxmuş faylları İnternetdən yükləyir və ya onları e-poçt əlavələri kimi qəbul edir. Bu cür faylları istifadəçinin kompüterində göründüyü anda aşkar etmək vacibdir.

Bu problemdən əziyyət çəkməyən sınaq metodologiyasını inkişaf etdirmək cəhdi ən qədim İngilis kompüter jurnallarından biri - PC Pro tərəfindən həyata keçirilmişdir. Onların testində MessageLabs serverlərindən keçən trafikdə sınaqdan iki həftə əvvəl aşkar edilmiş zərərli proqramlar toplusundan istifadə edilib. MessageLabs müştərilərinə filtrləmə xidmətləri təklif edir müxtəlif növlər trafik və onun zərərli proqram kolleksiyası həqiqətən də İnternetdə kompüter viruslarının yayılması ilə bağlı vəziyyəti əks etdirir.

PC Pro jurnalı komandası yalnız yoluxmuş faylları skan etmədi, həm də istifadəçi hərəkətlərini simulyasiya etdi: yoluxmuş fayllar e-poçtlara qoşma kimi əlavə edildi və bu e-poçtlar kompüterə yükləndi. quraşdırılmış antivirus. Bundan əlavə, xüsusi yazılmış skriptlərin köməyi ilə virusa yoluxmuş fayllar Web serverdən endirilib, yəni istifadəçinin internetdə sörfinqi simulyasiya edilib. Bu cür testlərin aparıldığı şərtlər reallığa mümkün qədər yaxındır ki, bu da nəticələrə təsir göstərə bilməzdi: əksər antivirusların aşkarlanma sürəti AV-Müqayisəli proqramda sadə tələb əsasında tarama ilə müqayisədə xeyli aşağı oldu. və AV-Test testləri. Belə testlərdə antivirus tərtibatçılarının yeni zərərli proqramların yaranmasına nə qədər tez reaksiya verməsi, həmçinin zərərli proqram aşkar edildikdə hansı proaktiv mexanizmlərdən istifadə edilməsi mühüm rol oynayır.

Yeni zərərli proqram imzaları ilə antivirus yeniləmələrinin buraxılma sürəti effektiv antivirus qorunmasının ən vacib komponentlərindən biridir. İmza verilənlər bazası yeniləməsi nə qədər tez buraxılarsa, istifadəçi bir o qədər az vaxt qorunmaz.

Şəkil 3 - Yeni təhlükələrə orta cavab müddəti

Son vaxtlar yeni zərərli proqramlar o qədər tez-tez peyda olur ki, antivirus laboratoriyaları yeni nümunələrlə çətinliklə ayaqlaşır. Belə bir vəziyyətdə, bir antivirusun nəinki artıq məlum olan viruslara, həm də imzası hələ buraxılmamış aşkarlanması üçün yeni təhlükələrə necə müqavimət göstərə biləcəyi sualı yaranır.

Naməlum təhlükələri aşkar etmək üçün proaktiv texnologiyalardan istifadə edilir. Bu texnologiyalar iki növə bölünə bilər: evristika (zərərli proqramları onların kodunun təhlili əsasında aşkar edir) və davranış blokerləri (zərərli proqramların kompüterdə işləyərkən onların davranışlarına əsasən onların hərəkətlərini bloklayır).

Evristikadan danışırıqsa, onda onların effektivliyi Andreas Klementinin rəhbərlik etdiyi AV-Comparatives tədqiqat laboratoriyası tərəfindən çoxdan öyrənilib. AV-Comparatives komandası xüsusi texnikadan istifadə edir: antiviruslar mövcud virus kolleksiyası ilə yoxlanılır, lakin üç aylıq imzaları olan antivirusdan istifadə olunur. Beləliklə, antivirus heç bir şey bilmədiyi zərərli proqramlara qarşı durmalıdır. Antiviruslar sabit diskdəki zərərli proqramlar kolleksiyasını skan etməklə skan edilir, beləliklə, yalnız evristikanın effektivliyi yoxlanılır. Bu testlərdə digər proaktiv texnologiya, davranış blokerindən istifadə edilmir. Hətta ən yaxşı evristika hal-hazırda yalnız təxminən 70% aşkarlama dərəcəsini göstərir və onların bir çoxu hələ də təmiz fayllarda yanlış pozitivlərdən əziyyət çəkir. Bütün bunlar onu göstərir ki, indiyə qədər bu proaktiv aşkarlama metodu yalnız imza metodu ilə eyni vaxtda istifadə edilə bilər.

Digər proaktiv texnologiyaya - davranış blokerinə gəlincə, bu sahədə ciddi müqayisəli testlər aparılmayıb. Birincisi, bir çox antivirus məhsullarında (Doctor Web, NOD32, Avira və başqaları) davranış blokerləri yoxdur. İkincisi, bu cür testlərin aparılması bəzi çətinliklərlə doludur. Fakt budur ki, davranış blokerinin effektivliyini yoxlamaq üçün zərərli proqramlar toplusu olan diski skan etmək deyil, bu proqramları kompüterdə işə salmaq və antivirusun onların hərəkətlərini necə uğurla blokladığını müşahidə etmək lazımdır. Bu proses çox vaxt aparır və az sayda tədqiqatçı belə testləri həyata keçirə bilir. Hal-hazırda geniş ictimaiyyətə açıq olanların hamısı AV-Comparatives komandası tərəfindən aparılan fərdi məhsul sınaqlarının nəticələridir. Əgər sınaq zamanı antiviruslar kompüterdə işləyərkən onlara məlum olmayan zərərli proqramların hərəkətlərini uğurla bloklayıbsa, o zaman məhsul Proaktiv Qoruma Mükafatını alıb. Hazırda belə mükafatları DeepGuard davranış texnologiyası ilə F-Secure və Proaktiv Müdafiə modulu ilə Kaspersky Anti-Virus şirkəti alıb.

Zərərli proqram davranışının təhlilinə əsaslanan infeksiyanın qarşısının alınması texnologiyaları daha geniş yayılır və bu sahədə hərtərəfli müqayisəli testlərin olmaması narahatlıq doğurmaya bilməz. Bu yaxınlarda AV-Test tədqiqat laboratoriyasının mütəxəssisləri antivirus məhsullarının tərtibatçılarının da iştirak etdiyi bu məsələ ilə bağlı geniş müzakirələr apardılar. Bu müzakirənin nəticəsi antivirus məhsullarının naməlum təhlükələrə qarşı müqavimət qabiliyyətini yoxlamaq üçün yeni metodologiya oldu.

Müxtəlif texnologiyalardan istifadə edərək zərərli proqramların yüksək səviyyədə aşkarlanması antivirusun ən vacib xüsusiyyətlərindən biridir. Bununla birlikdə, eyni dərəcədə vacib bir xüsusiyyət, yanlış pozitivlərin olmamasıdır. Yanlış pozitivlər istifadəçiyə virus infeksiyasından daha az zərər verə bilməz: işi bloklayın arzu olunan proqramlar, saytlara girişi bloklamaq və s.

Tədqiqatları zamanı AV-Comparatives antivirusların zərərli proqramları aşkar etmək qabiliyyətini öyrənməklə yanaşı, təmiz fayllar kolleksiyalarında yanlış müsbət testlər də aparır. Testin nəticələrinə görə, ən çox yalançı pozitivlər Doctor Web və Avira antiviruslarında aşkar edilib.

Viruslara qarşı 100% qorunma yoxdur. Zaman-zaman istifadəçilər zərərli proqramın kompüterə nüfuz etdiyi və kompüterin yoluxduğu vəziyyətlə qarşılaşırlar. Bu, ya kompüterdə antivirusun ümumiyyətlə olmaması və ya antivirusun zərərli proqramı imza və ya proaktiv üsullarla aşkar etməməsi səbəbindən baş verir. Belə bir vəziyyətdə, kompüterdə təzə imza verilənlər bazası olan bir antivirus quraşdırarkən, antivirusun yalnız zərərli proqramı aşkarlaya bilməməsi, həm də fəaliyyətinin bütün nəticələrini uğurla aradan qaldırması, aktiv infeksiyanı müalicə etməsi vacibdir. Eyni zamanda, başa düşmək lazımdır ki, virusların yaradıcıları daim öz "bacarıqlarını" təkmilləşdirirlər və onların bəzi yaradıcılıqlarını kompüterdən silmək kifayət qədər çətindir - zərərli proqramlar fərqli yollar sistemdə onların mövcudluğunu maskalamaq (o cümlədən, rootkitlərin köməyi ilə) və hətta antivirus proqramlarının işinə qarşı çıxmaq. Bundan əlavə, yoluxmuş faylı sadəcə silmək və ya dezinfeksiya etmək kifayət deyil, sistemdə zərərli bir proses tərəfindən edilən bütün dəyişiklikləri aradan qaldırmalı və sistemi tamamilə iş vəziyyətinə qaytarmalısınız. Komanda Rus portalı Anti-Malware.ru oxşar sınaq keçirdi, onun nəticələri Şəkil 4-də göstərilib.

Şəkil 4 - Aktiv infeksiyanın müalicəsi

Yuxarıda antivirusların sınaqdan keçirilməsi üçün müxtəlif yanaşmalar nəzərdən keçirilmiş, sınaq zamanı antivirus əməliyyatının hansı parametrlərinin nəzərə alındığı göstərilmişdir. Belə nəticəyə gəlmək olar ki, bəzi antiviruslar üçün bir göstərici sərfəli olur, digərləri üçün isə başqadır. Eyni zamanda, təbiidir ki, tanıtım materiallarında antivirus tərtibatçıları yalnız məhsullarının aparıcı mövqe tutduğu testlərə diqqət yetirirlər. Məsələn, Kaspersky Laboratoriyası yeni təhlükələrin yaranmasına reaksiya sürətinə, Eset evristik texnologiyalarının gücünə diqqət yetirir, Doctor Web aktiv infeksiyanın müalicəsində üstünlüklərini təsvir edir.

Beləliklə, müxtəlif testlərin nəticələrinin sintezi aparılmalıdır. Baxılan testlərdə antivirusların tutduğu mövqelər belə ümumiləşdirilir və inteqrasiya olunmuş qiymətləndirmə alınır - müəyyən bir məhsul bütün testlər üçün orta hesabla hansı yeri tutur. Nəticədə ilk üçlükdə qaliblər: Kaspersky, Avira, Symantec.

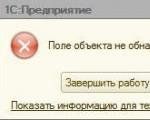

Təhlil edilmiş antivirus paketlərinə əsasən, a proqram təminatı, SVC 5.0 virusu ilə yoluxmuş faylları axtarmaq və dezinfeksiya etmək üçün nəzərdə tutulmuşdur. Bu virus faylların icazəsiz silinməsinə və ya surətinin çıxarılmasına səbəb olmur, lakin kompüter proqram təminatı ilə tam hüquqlu işə əhəmiyyətli dərəcədə mane olur.

Yoluxmuş proqramlar mənbə kodundan daha uzundur. Bununla belə, yoluxmuş maşında qovluqlara baxarkən bu görünməyəcək, çünki virus tapılan faylın yoluxmuş olub-olmadığını yoxlayır. Əgər fayl yoluxmuşdursa, o zaman yoluxmamış faylın uzunluğu DTA-ya yazılır.

Bu virusu aşağıdakı şəkildə aşkar edə bilərsiniz. Virusun məlumat sahəsində "(c) 1990 by SVC,Ver. 5.0" simvol sətri var, onun vasitəsilə virus diskdə olarsa, aşkar edilə bilər.

Antivirus proqramı yazarkən aşağıdakı hərəkətlər ardıcıllığı yerinə yetirilir:

1 Yoxlanılan hər bir fayl üçün onun yaradılma vaxtı müəyyən edilir.

2 Əgər saniyələrin sayı altmışdırsa, onda üç bayt "fayl uzunluğu minus 8AH" ilə bərabər ofsetlə yoxlanılır. Əgər onlar müvafiq olaraq 35Н, 2ЭН, 30Н-ə bərabərdirsə, fayl yoluxmuşdur.

3 Orijinal kodun ilk 24 baytı deşifrə olunub, onlar "fayl uzunluğu minus 01CFH plus 0BAAH" ofsetində yerləşir. Şifrəni açmaq üçün düymələr "fayl uzunluğu minus 01CFH plus 0C1AN" və "fayl uzunluğu minus 01CFH plus 0C1BH" ofsetində yerləşir.

4 Deşifrə olunmuş baytlar proqramın əvvəlinə yazılır.

5 Fayl "fayl uzunluğu minus 0C1F" olaraq "kəsilir".

Proqram TurboPascal proqramlaşdırma mühitində yaradılmışdır. Proqramın mətni Əlavə A-da verilmişdir.

Nəticə

Bu kurs işində antivirus paketlərinin müqayisəli təhlili aparılmışdır.

Təhlil zamanı işin əvvəlində qarşıya qoyulan vəzifələr uğurla həll olunub. Belə ki, informasiya təhlükəsizliyi anlayışları, kompüter virusları və antivirus vasitələri öyrənilmiş, informasiya təhlükəsizliyi təhdidlərinin növləri, mühafizə üsulları müəyyən edilmiş, kompüter viruslarının və antivirus proqramlarının təsnifatı nəzərdən keçirilmiş və antivirus paketlərinin müqayisəli təhlili aparılmışdır. həyata keçirilmiş, yoluxmuş faylları axtaran proqram yazılmışdır.

İş zamanı əldə edilən nəticələr antivirus vasitəsini seçərkən tətbiq oluna bilər.

Alınan bütün nəticələr diaqramların köməyi ilə işdə əks olunur, ona görə də istifadəçi antivirus vasitələrinin müxtəlif sınaqlarının aşkar edilmiş nəticələrinin sintezini əks etdirən yekun diaqramda apardığı nəticələri müstəqil şəkildə yoxlaya bilər.

İş zamanı əldə edilən nəticələr antivirus proqramlarının öz-özünə müqayisəsi üçün əsas kimi istifadə edilə bilər.

İT-texnologiyaların geniş tətbiqi fonunda təqdim olunan kurs işi aktualdır və ona qoyulan tələblərə cavab verir. İş prosesində ən populyar antivirus vasitələri nəzərdən keçirilmişdir.

İstifadə olunmuş ədəbiyyatların siyahısı

1 Anin B. Kompüter məlumatlarının mühafizəsi. - Sankt-Peterburq. : BHV - Sankt-Peterburq, 2000. - 368 s.

2 Artyunov VV Məlumatın qorunması: dərslik. - üsul. müavinət. M. : Liberiya - Bibinform, 2008. - 55 s. – (Kitabxanaçı və zaman. 21-ci əsr; buraxılış No 99).

3 Korneev I. K., E. A. Stepanov Ofisdə informasiya təhlükəsizliyi: dərslik. - M. : Prospekt, 2008. - 333 s.

5 Kupriyanov A. I. İnformasiya təhlükəsizliyinin əsasları: dərslik. müavinət. - 2-ci nəşr. silindi – M.: Akademiya, 2007. – 254 s. – (Ali peşə təhsili).

6 Semenenko V. A., N. V. Fedorov Proqram təminatı və aparat məlumatlarının qorunması: dərslik. tələbələr üçün müavinət. universitetlər. - M. : MGIU, 2007. - 340 s.

7 Tsirlov VL İnformasiya təhlükəsizliyinin əsasları: qısa kurs. - Rostov n / D: Phoenix, 2008. - 254 s. (peşə təhsili).

Ərizə

Proqram siyahısı

ANTİVİRUS proqramı;

dos, crt, printer istifadə edir;

St80 yazın = Sim;

Fayl infeksiyası: Bayt faylı;

Axtarış faylı:SearchRec;

Mas: St80 Massivi;

MasByte:Bayt massivi;

Mövqe,I,J,K:Bayt;

Num,NumberOfFile,NumberOfInfFile:Word;

Bayraq, NextDisk, Xəta: Boolean;

Açar1, Açar2, Açar3, Sayı Səhv: Bayt;

MasScreen:Mətvi Bayt Mütləq $B800:0000;

Prosedur müalicəsi (St: St80);

I: Bayt; MasCure: Bayt Massivi;

Assign(FileInfection, St); Sıfırla (Fayl infeksiyası);

NumError:=IORnəticə;

Əgər(NumSəhv<>

Seek(FileInfection,FileSize(FileInfection) - ($0C1F - $0C1A));

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Oxu (FileInfection, Açar 1);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Oxu (FileInfection, Açar 2);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Seek(FileInfection,FileSize(FileInfection) - ($0C1F - $0BAA));

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Mən üçün:=1-dən 24-ə qədər

Oxuyun(FileInfection,MasCure[i]);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Açar3:=MasCure[i];

MasCure[i]:=Açar3;

Axtar (FileInfection,0);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

I üçün:=1-dən 24-ə qədər Yaz(FileInfection,MasCure[i]);

Seek(FileInfection,FileSize(FileInfection) - $0C1F);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Kəsmə (Fayl infeksiyası);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Bağlayın (FileInfection); NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Prosedur F1(St: St80);

FindFirst(St + "*.*", $3F, Axtarış Faylı);

while (SearchFile.Attr = $10) Və (DosError = 0) Və

((SearchFile.Name = ".") Və ya (SearchFile.Name = "..")) Etmək

Sonrakı tap (Axtarış Faylı);

(DosError = 0) edin

Əgər Düymə Basılırsa Sonra

Əgər (Ord(ReadKey) = 27) Onda Dayandırın;

Əgər (SearchFile.Attr = $10) Sonra

Mas[k]:=St + SearchFile.Name + "\";

Əgər(SearchFile.Attr<>$10) Sonra

NumberOfFile:=NumberOfFile + 1;

UnpackTime(SearchFile.Time, DT);

I üçün:=18-dən 70-ə qədər MasScreen edin:=$20;

Yaz(St + SearchFile.Name, " ");

Əgər (Dt.Sec = 60) O zaman

Təyin (FileInfection, St + SearchFile.Name);

Sıfırla (Fayl infeksiyası);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Seek(FileInfection,FileSize(FileInfection) - $8A);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

I üçün:=1-dən 3-ə qədər oxuyun(FileInfection,MasByte[i]);

Bağlayın (FileInfection);

NumError:=IORnəticə;

Əgər(NumSəhv<>0) Sonra Başlayın Xətası:=Doğru; çıxış; son;

Əgər (MasByte = $35) Və (MasByte = $2E) Və

(MasByte = $30) Sonra

NumberOfInfFile:=NumberOfInfFile + 1;

Yaz (St + SearchFile.Name," yoluxmuş. ",

"Silin?");

Əgər (Ord(Ch) = 27) Onda Çıxın;

(Ch = "Y") Və ya (Ch = "y") Və ya (Ch = "N") qədər.

Əgər (Ch = "Y") Və ya (Ch = "y") Onda

Cure(St + SearchFile.Name);

Əgər(NumSəhv<>0) Sonra Çıxın;

I üçün:=0-dan 79-a qədər MasScreen edin:=$20;

Sonrakı tap (Axtarış Faylı);

GoToXY(29,1); TextAttr:=$1E; GoToXY(20,2); TextAttr:=$17;

Writeln("Proqramma dlya poiska i lecheniya fajlov,");

Writeln("zaragennih SVC50.");

TextAttr:=$4F; GoToXY(1,25);

Write("ESC - çıxış");

TextAttr:=$1F; GoToXY(1,6);

Write("Kakoj disk sübut? ");

Əgər (Ord(Disk) = 27) Onda Çıxın;

R.Ah:=$0E; R.Dl:=Ord(UpCase(Disk))-65;

Intr($21,R); R.Ah:=$19; Intr($21,R);

Bayraq:=(R.Al = (Ord(UpCase(Disk))-65));

St:=UpCase(Disk) + ":\";

Writeln("Testiruetsya disk ",St," ");

Writeln("test faylı");

NumberOfFile:=0;

NumberOfInfFile:=0;

Əgər (k = 0) Və ya Xəta olarsa, Flag:=False;

Əgər (k > 0) olarsa, K:=K-1;

Əgər (k=0) Əgər Flag:=False;

Əgər (k > 0) olarsa, K:=K-1;

Writeln("Provereno fajlov - ",NumberOfFile);

Writeln("Zarageno fajlov - ",NumberOfInfFile);

Writeln("İzleçeno fajlov - ",Num);

Write("İlaç diskini yoxlayın? ");

Əgər (Ord(Ch) = 27) Onda Çıxın;

(Ch = "Y") Və ya (Ch = "y") Və ya (Ch = "N") Və ya (Ch = "n");

Əgər (Ch = "N") Və ya (Ch = "n") Əgər NextDisk:=False;

2.1.4 Antivirus vasitələrinin müqayisəli təhlili.

Həm yerli, həm də yerli olmayan bir çox müxtəlif antivirus proqramları var. Antivirus proqramlarından hansının daha yaxşı olduğunu başa düşmək üçün onların müqayisəli təhlilini aparacağıq. Bunu etmək üçün müasir antivirus proqramlarını, eləcə də PC istifadəçiləri tərəfindən ən çox istifadə olunanları götürək.

Panda Antivirus 2008 3.01.00

Uyğun sistemlər: Windows 2000/XP/Vista

Quraşdırma

Panda 2008-in təklif etdiyindən daha asan və daha sürətli quraşdırma təsəvvür etmək çətindir.Bizə yalnız onun hansı təhlükələrdən qoruyacağı bildirilir. bu proqram və heç bir quraşdırma növü və ya yeniləmə mənbəyi seçimi olmadan, bir dəqiqədən az müddətdə kompüterin yaddaşını viruslar üçün skan edərək, viruslardan, qurdlardan, troyanlardan, casus proqramlardan və fişinqdən qorunma təklif edirlər. Eyni zamanda, o, şübhəli veb səhifələrin bloklanması və ya şəxsi məlumatların qorunması kimi müasir antivirusların bəzi digər inkişaf etmiş xüsusiyyətlərini dəstəkləmir.

İnterfeys və əməliyyat

Proqramın interfeysi çox parlaqdır. Mövcud olan parametrlər minimal dəyişikliklər səviyyəsini təmin edir, yalnız əsas elementlər mövcuddur. Ümumiyyətlə, özünü konfiqurasiya bu halda isteğe bağlıdır: fişinq hücumlarından, casus proqramlardan, viruslardan, haker tətbiqetmələrindən və digər təhlükələrdən qorunma təmin edən standart parametrlər əksər istifadəçilər üçün uyğundur.

Panda yalnız internet vasitəsilə yenilənə bilər. Üstəlik, antivirus quraşdırıldıqdan dərhal sonra yeniləməni quraşdırmaq tövsiyə olunur, əks halda Panda müntəzəm olaraq ekranın altındakı kiçik, lakin nəzərə çarpan bir pəncərə ilə "ana" serverə giriş tələb edəcək, bu da cari qorunmanın aşağı səviyyəsini göstərir.

Panda 2008 bütün təhlükələri məlum və naməlumlara bölür. Birinci halda, müəyyən təhlükə növlərinin yoxlanılmasını söndürə bilərik, ikinci halda, biz faylların, IM mesajlarının və e-poçtların naməlum zərərli obyektlər üçün dərin skan edilməsinə məruz qalıb-qalmadığını müəyyən edirik. Panda hər hansı bir proqramda şübhəli davranış aşkar edərsə, o, dərhal sizə xəbər verəcək və bununla da antivirus verilənlər bazasına daxil olmayan təhlükələrdən qorunma təmin edəcək.

Panda bütün sabit diski və ya onun ayrı-ayrı hissələrini skan etməyə imkan verir. Yadda saxlayın ki, arxiv taraması defolt olaraq qeyri-aktivdir. Parametrlər menyusunda skan edilən faylların uzantıları var, lazım gələrsə, öz uzantılarınızı əlavə edə bilərsiniz. Zərərli obyektlərin ümumi sayında hər bir təhlükə növünün payını aydın şəkildə nümayiş etdirən pasta diaqramı şəklində təqdim olunan aşkar edilmiş təhdidlərin statistikasını xüsusi qeyd etmək lazımdır. Aşkar edilmiş obyektlərin hesabatı seçilmiş müddət üçün yaradıla bilər.

minimal sistem tələbləri: Windows 98/NT/Me/2000/XP quraşdırılıb.

Avadanlıq tələbləri müəyyən edilmiş əməliyyat sistemləri üçün elan edilənlərə uyğundur.

Əsas funksional xüsusiyyətlər:

qurdlardan, viruslardan, troyanlardan, polimorf viruslardan, makro viruslardan, casus proqramlardan, dialerlərdən, reklam proqramlarından, hack alətlərindən və zərərli skriptlərdən qorunma;

· Antivirus verilənlər bazalarının saatda bir neçə dəfəyə qədər yenilənməsi, hər yeniləmənin ölçüsü 15 KB-a qədərdir;

Fayllar şəklində mövcud olmayan virusları (məsələn, CodeRed və ya Slammer) aşkar etməyə imkan verən kompüterin sistem yaddaşının yoxlanılması;

· müvafiq virus verilənlər bazası yeniləmələri buraxılmazdan əvvəl naməlum təhlükələri zərərsizləşdirməyə imkan verən evristik analizator.

Quraşdırma

Əvvəlcə Dr.Web vicdanla xəbərdarlıq edir ki, o, digər antivirus proqramları ilə uyğun gəlməyəcək və kompüterinizdə heç bir proqram olmadığına əmin olmağı xahiş edir. Əks halda komanda işi“gözlənilməz nəticələrə” gətirib çıxara bilər. Sonra, "Xüsusi" və ya "Tipik" (tövsiyə olunan) quraşdırma seçin və təqdim olunan əsas komponentlərin öyrənilməsinə davam edin:

Windows üçün skaner. Faylların əl rejimində yoxlanılması;

Windows üçün konsol skaneri. Toplu fayllardan işləmək üçün nəzərdə tutulmuşdur;

Hörümçək Mühafizəsi. Real vaxtda infeksiyaların qarşısının alınması, faylların "tezliklə" yoxlanılması;

· SpiDerMail. POP3, SMTP, IMAP və NNTP protokolları vasitəsilə gələn mesajların yoxlanılması.

İnterfeys və əməliyyat

Antivirus modulları arasında interfeys məsələsində ardıcıllığın olmaması diqqəti çəkir ki, bu da Dr.Web komponentlərinə onsuz da o qədər də xoş olmayan girişlə əlavə vizual narahatlıq yaradır. Çox sayda müxtəlif parametrlər açıq şəkildə təcrübəsiz bir istifadəçi üçün nəzərdə tutulmamışdır, lakin əlçatan bir formada kifayət qədər ətraflı yardım sizi maraqlandıran müəyyən parametrlərin məqsədini izah edəcəkdir. Mərkəzi Dr.Web moduluna - Windows üçün skanerə giriş nəzərdən keçirilən bütün antiviruslar kimi tray vasitəsilə deyil, yalnız "Başlat" vasitəsilə - bir vaxtlar Kaspersky Anti-də düzəldilmiş ən yaxşı həlldən uzaqdır. -Virus.

Yeniləmə həm internet vasitəsilə, həm də proksi serverlər vasitəsilə mümkündür ki, bu da kiçik imza ölçülərini nəzərə alaraq Dr.Web-i orta və böyüklər üçün çox cəlbedici seçim edir. kompüter şəbəkələri.

Siz Dr.Web-in "konstruktorundan" yaxşı əlaqələndirilmiş mühafizə sistemi yaratmağa imkan verən rahat "Scheduler" alətindən istifadə edərək, sistemin skan parametrlərini təyin edə, ardıcıllığı yeniləyə və hər bir Dr.Web modulunun iş şəraitini konfiqurasiya edə bilərsiniz. komponentlər.

Nəticədə, zərərli proqramlara qarşı durmaq qabiliyyəti Dr.Web-in "rəngli" interfeysi ilə ifadə olunan yeganə çatışmazlıqdan açıq şəkildə üstün olan hər cür təhdidlərə qarşı kifayət qədər sadə (daha yaxından araşdırıldıqdan sonra) kompüter resursları üçün tələb olunmayan bütöv kompüter müdafiəsi əldə edirik. modullar.

Seçilmiş kataloqun birbaşa skan edilməsi prosesini nəzərdən keçirək. ilə dolu bir qovluq mətn sənədləri, arxivlər, musiqi, video və adi istifadəçinin sabit diskinə xas olan digər fayllar. Məlumatın ümumi həcmi 20 GB idi. Əvvəlcə sistemin quraşdırıldığı sabit disk bölməsini skan etməli idi, lakin Dr.Web sistem fayllarını hərtərəfli öyrənərək skanı iki və ya üç saat uzatmağa qərar verdi, nəticədə disk üçün ayrıca bir qovluq ayrıldı. "poliqon". Hər bir antivirusda skan edilmiş faylların maksimum sayını təyin etmək üçün bütün təqdim edilmiş variantlardan istifadə edilmişdir.

Keçirilmiş vaxta görə birinci yeri Panda 2008-ə tutub. İnanılmaz, lakin doğrudur: skan cəmi beş (!) dəqiqə çəkdi. Dr.Web istifadəçinin vaxtından rasional istifadə etməkdən imtina edib və bir saat yarımdan çox qovluqların məzmununu öyrənib. Panda 2008 tərəfindən göstərilən vaxt bəzi şübhələr yaratdı ki, bu da əhəmiyyətsiz görünən parametrin - yoxlanılan faylların sayının əlavə diaqnostikasını tələb etdi. Şübhələr əbəs yerə yaranmadı və təkrar sınaqlar zamanı praktiki əsas tapdı. Dr.Web-ə haqqını verməliyik - antivirus ən yaxşı nəticəni nümayiş etdirərək boş yerə çox vaxt sərf etmədi: 130 mindən bir az çox fayl. Rezervasiya edək ki, təəssüf ki, test qovluğunda olan faylların dəqiq sayını müəyyən etmək mümkün olmadı. Ona görə də Dr.Web göstəricisi bu məsələdə real vəziyyəti əks etdirən kimi qəbul edilmişdir.

İstifadəçilərin “böyük miqyaslı” skanerləmə prosesinə münasibəti müxtəlifdir: bəziləri kompüteri tərk edib skan etməyə mane olmamağa üstünlük verir, digərləri antivirusla güzəştə getmək istəmir və işləməyə və ya oynamağa davam edir. Sonuncu seçim, göründüyü kimi, Panda Antivirusunu heç bir problem olmadan tətbiq etməyə imkan verir. Bəli, ayırmaq mümkün olmadığı ortaya çıxan bu proqram Əsas Xüsusiyyətlər, hər hansı bir konfiqurasiyada taramanın uğurla başa çatdığını elan edən yaşıl işarə ilə yeganə narahatlığa səbəb olacaq. Dr.Web operativ yaddaşın ən stabil istehlakçısı adını aldı, tam yükləmə rejimində onun işləməsi adi əməliyyatdan cəmi bir neçə meqabayt çox tələb edirdi.

İndi belə antiviruslara daha yaxından nəzər salaq:

1. Kaspersky Anti-Virus 2009;

3. Panda Antivirus 2008;

aşağıdakı meyarlara görə:

Rahatlıq reytinqi istifadəçi interfeysi;

İşdə rahatlığın qiymətləndirilməsi;

Təhlil təyin edin texniki imkanlar;

· Xərc smetası.

Nəzərdən keçirilən bütün antiviruslardan Panda Antivirus 2008 ən ucuzu, NOD 32 isə ən bahalısıdır.Lakin bu o demək deyil ki, Panda Antivirus 2008 daha pisdir və digər meyarlar bunun üçün danışır. Nəzərdən keçirilən dörd proqramdan üçü (Kaspersky Anti-Virus, Panda Antivirus, NOD 32) Dr. Təcrübəsiz bir istifadəçi üçün anlaşılmaz olan bir çox parametrləri olan veb. Proqramda sizə lazım olan bu və ya digər parametrlərin məqsədini izah edəcək ətraflı yardımdan istifadə edə bilərsiniz.

Bütün proqramlar qurdlara, ənənəvi viruslara, poçt viruslarına, casus proqramlara, troyanlara və s. qarşı güclü müdafiə təklif edir. kimi proqramlarda faylların yoxlanılması Dr. Veb, NOD 32, sistemin işə salınması zamanı həyata keçirilir, Kaspersky Anti-Virus isə faylları onlara daxil olan anda skan edir. Kaspersky Anti-Virus, NOD 32, bütün digərlərindən fərqli olaraq, evristik analiz alqoritmlərinə əsaslanan qabaqcıl proaktiv müdafiə sisteminə malikdir; parol təyin etmək və bununla da proqramı antivirus qorunmasını məhv etməyə yönəlmiş viruslardan qorumaq imkanı. Bundan əlavə, Kaspersky Anti-Virus 2009 davranış blokerinə malikdir. Panda Antivirus, digərlərindən fərqli olaraq, şübhəli veb səhifələrin bloklanmasını və ya şəxsi məlumatların qorunmasını dəstəkləmir. Bütün bu antiviruslarda avtomatik verilənlər bazası yeniləmələri və tapşırıq planlayıcısı var. Həmçinin, bu antivirus proqramları Vista ilə tam uyğundur. Lakin Panda Antivirusdan başqa onların hamısı sistemdə onlardan başqa oxşar proqramların olmamasını tələb edir. Bu məlumatlara əsaslanaraq bir cədvəl hazırlayacağıq.

Cədvəl.1 Antivirus proqramlarının xarakteristikası

| meyarlar | Kaspersky Anti-Virus 2009 | NOD 32 | Dr. Veb | panda antivirus |

| Xərc təxmini | - | - | - | + |

| İstifadəçi interfeysinin istifadə qabiliyyəti reytinqi | + | + | - | |

| İstifadə rahatlığı reytinqi | + | + | +- | - |

| Texniki imkanlar toplusunun təhlili | + | + | + | - |

| Proqram haqqında ümumi təəssürat | + | + | - |

Nəzərə alınan antivirusların hər biri bu və ya digər şəkildə öz populyarlığını qazandı, lakin tamamilə ideal həll istifadəçilərin bütün kateqoriyaları üçün mövcud deyil.

Fikrimcə, ən faydalısı Kaspersky Anti-Virus 2009 və NOD 32-dir. Çünki onlar antivirus proqramının sahib olmalı olduğu demək olar ki, bütün tələblərə malikdirlər. Bu həm interfeys, həm də texniki xüsusiyyətlər toplusudur. Ümumiyyətlə, onlar sizin kompüterinizi viruslardan qorumaq üçün sizə lazım olanlara malikdirlər.

Nəticə

Bu kurs işini yekunlaşdıraraq demək istərdim ki, mənim məqsədimə - müasir antivirus vasitələrinin müqayisəli təhlilini aparmaq - əldə edilmişdir. Bununla əlaqədar aşağıdakı vəzifələr həll edildi:

1. Bu mövzuda seçilmiş ədəbiyyat.

2. Müxtəlif antivirus proqramları tədqiq edilmişdir.

3. Antivirus proqramlarının müqayisəsi aparılmışdır.

Kurs işini tamamlayarkən məlumat axtarışı ilə bağlı bir sıra problemlərlə qarşılaşdım, çünki bir çox mənbələrdə bu, kifayət qədər ziddiyyətlidir; eləcə də hər bir antivirus proqramının üstünlükləri və çatışmazlıqlarının müqayisəli təhlili və xülasə cədvəlinin qurulması ilə.

Bir daha qeyd etmək lazımdır ki, universal antivirus proqramı yoxdur. Onların heç biri bizə viruslardan 100% qorunmağa zəmanət verə bilməz və bir çox cəhətdən antivirus proqramının seçimi istifadəçinin özündən asılıdır.

Ədəbiyyat

1. "PC World" fərdi kompüter istifadəçiləri üçün jurnal

2. Leontiev V.P. "Fərdi kompüterin ən son ensiklopediyası"

3. http://www.viruslist.com

"Kompüter Skanı" modulu istisna olmaqla, bütün modulları skan edir. 1) Outlook Express və Windows Mail üçün anti-spam modulu qoşula bilər. Eset Smart Security proqramını Outlook Express və ya Windows Mail-də quraşdırdıqdan sonra spam əleyhinə modulun aşağıdakı xüsusiyyətlərini ehtiva edən alətlər paneli görünür 2) Anti-spam modulu işləyir...

Kompüter virusları. Yoluxmuş proqramı yüksək keyfiyyətli və düzgün dezinfeksiya etmək üçün xüsusi antiviruslar tələb olunur (məsələn, Kaspersky Anti-Virus, Dr Web və s.). FƏSİL 2. ANTİVİRUS PROQRAMLARININ MÜQAYISƏLİ TƏHLİLİ Öz məhsullarının üstünlüklərini sübut etmək üçün antivirus tərtibatçıları tez-tez müstəqil testlərin nəticələrindən istifadə edirlər. Antivirusu ilk sınaqdan keçirənlərdən biri...

ITW-nin VirusBulletin kolleksiyası ilə əla işləyir - və başqa heç nə yoxdur. Bütün testlər üzrə orta hesablanmış antivirusların reytinqi Şəkil 1-də göstərilmişdir. (Tətbiqlər Şəkil 1-ə baxın). Fəsil 2. Antivirus proqramlarından istifadə 2.1 Antivirusun yoxlanılması E-poçtƏgər kompüter texnologiyasının inkişafının başlanğıcında virusların yayılması üçün əsas kanal disketlər vasitəsilə proqram fayllarının mübadiləsi idisə, onda ...

... (məsələn, naməlum proqramları İnternetdən yükləməmək və ya işə salmamaq) virusların yayılması şansını azaldar və bir çox antivirus proqramlarından istifadə ehtiyacını aradan qaldırardı. Kompüter istifadəçiləri hər zaman administrator hüquqları ilə işləmək məcburiyyətində deyillər. Əgər onlar standart istifadəçi giriş rejimindən istifadə etsələr, bəzi virus növləri...