Daxili mühafizə proqramı pdf. Zlock sistemindən istifadə edərək insayderlərdən qorunma. Cihazların statik bloklanmasına əsaslanan sistemlər

“Məsləhətçi”, 2011, N 9

“İnformasiyaya sahib olan, dünyanın da sahibidir” - Uinston Çörçilin bu məşhur aforizmi müasir cəmiyyətdə həmişəkindən daha aktualdır. Bilik, ideyalar və texnologiya ön plana çıxır və bazarda liderlik şirkətin öz intellektual kapitalını nə dərəcədə yaxşı idarə edə bilməsindən asılıdır.

Bu şəraitdə təşkilatın informasiya təhlükəsizliyi xüsusi əhəmiyyət kəsb edir.

Rəqiblərə hər hansı məlumat sızması və ya daxili proseslər haqqında məlumatın açıqlanması şirkətin bazarda tutduğu mövqelərə dərhal təsir edir.

Sistem informasiya təhlükəsizliyi müxtəlif təhlükələrdən: texniki, təşkilati və insan faktorunun yaratdığı təhlükələrdən müdafiəni təmin etməlidir.

Təcrübə göstərir ki, insayderlər informasiya sızmasının əsas kanalıdır.

Arxada düşmən

Məxfi məlumatları açıqlayaraq şirkətə zərər vuran şirkət işçisi kimi insayder adlandırmaq adətdir.

Bununla belə, təmin edilməsi informasiya təhlükəsizliyinin məqsədi olan üç əsas şərti - məxfilik, bütövlük, əlçatanlıq - nəzərə alsaq, bu tərifi genişləndirmək olar.

İnformasiyanın açıqlanması, təhrif edilməsi, zədələnməsi və ya əlçatmazlığına səbəb olan şirkətin məxfi məlumatlarına qanuni rəsmi çıxışı olan işçi insayder ola bilər.

Bu ümumiləşdirmə etibarlıdır, çünki müasir dünya məlumatların bütövlüyünün və əlçatanlığının pozulması çox vaxt biznes üçün məxfi məlumatın açıqlanmasından daha ciddi nəticələrə səbəb olur.

Bir çox müəssisələr üçün biznes proseslərini hətta qısa müddətə bağlamaq əhəmiyyətli maliyyə itkiləri ilə təhdid edir və bir neçə gün ərzində fəaliyyətin pozulması o qədər ağır nəticələrə səbəb ola bilər ki, nəticələr ölümcül ola bilər.

Biznes risklərini öyrənən müxtəlif təşkilatlar mütəmadi olaraq tədqiqat nəticələrini dərc edirlər. Onların fikrincə, insayder məlumatlar uzun illərdir ki, informasiya təhlükəsizliyinin pozulmasının səbəbləri siyahısında ardıcıl olaraq birinci yerdədir.

İnsidentlərin ümumi sayının durmadan artması nəticəsində belə nəticəyə gəlmək olar ki, problemin aktuallığı hər zaman artır.

Təhdid modeli

Problemlə effektiv mübarizə aparmağa kömək edəcək etibarlı laylı informasiya təhlükəsizliyi sistemi qurmaq üçün ilk növbədə təhlükə modelini yaratmaq lazımdır.

İnsayderlərin kimlər olduğunu və onları nəyə sövq etdiyini, niyə müəyyən hərəkətlər etdiklərini anlamaq lazımdır.

Bu cür modelləri yaratmaq üçün müxtəlif yanaşmalar var, lakin praktik məqsədlər üçün bütün əsas növ insayderləri özündə birləşdirən aşağıdakı təsnifatdan istifadə edə bilərsiniz.

Daxili "haker"

Belə bir işçi, bir qayda olaraq, orta səviyyədən yuxarı mühəndislik ixtisasına malikdir, müəssisə resurslarının təşkilini, kompüter sistemlərinin və şəbəkələrinin arxitekturasını başa düşür.

O, maraqdan, idman marağından, öz imkanlarının hüdudlarını araşdıraraq haker hərəkətləri edir.

Adətən o, hərəkətlərinin mümkün zərərindən xəbərdardır, buna görə də nadir hallarda maddi ziyan gətirir.

Təhlükə dərəcəsi ortadır, çünki onun hərəkətləri şirkətdə baş verən bəzi proseslərin müvəqqəti dayandırılmasına səbəb ola bilər. Fəaliyyətin müəyyənləşdirilməsi ilk növbədə texniki vasitələrlə mümkündür.

Məsuliyyətsiz və aşağı ixtisaslı işçi

Müxtəlif bacarıqlara malik ola və müəssisənin istənilən şöbəsində işləyə bilər.

Təhlükəlidir, çünki adətən öz hərəkətlərinin nəticələrini düşünmür, o, şirkətin informasiya resursları ilə “sınaq və səhv yolu ilə” işləyə, məlumatı bilmədən məhv edə və təhrif edə bilər.

Adətən o, hərəkətlərinin ardıcıllığını xatırlamır və mənfi nəticələr tapdıqda, o, sadəcə olaraq, onlar haqqında susur.

Dostunuzla üzbəüz söhbətdə və ya hətta onlayn forumlarda ticarət sirlərini aça bilər və sosial şəbəkələrdə.

Təhlükə dərəcəsi çox yüksəkdir, xüsusən də nəzərə alsaq ki, bu tip təcavüzkarlar digərlərindən daha çox yayılmışdır. Onun fəaliyyətinin nəticələri şüurlu təcavüzkardan daha ciddi ola bilər.

Onun hərəkətlərinin nəticələrinin qarşısını almaq üçün həm texniki (icazə, iş iclaslarının məcburi bölünməsi), həm də təşkilati (proses və işin nəticəsi üzərində daimi idarəetmə nəzarəti) müxtəlif tədbirlər kompleksini həyata keçirmək lazımdır. .

Psixoloji cəhətdən qeyri-sabit insan

Əvvəlki tipin nümayəndəsi kimi o, istənilən vəzifədə işləyə bilər və çox fərqli keyfiyyətlərə malikdir. Psixoloji diskomfort şəraitində zəif motivasiyalı hərəkət etmək meyli səbəbindən təhlükəlidir: ekstremal vəziyyətlərdə, digər işçilərin psixoloji təzyiqi və ya sadəcə güclü qıcıqlanma.

Affektiv vəziyyətdə o, məxfi məlumatları verə bilər, məlumatlara zərər verə bilər, digər insanların adi işini poza bilər.

Təhlükə dərəcəsi ortadır, lakin bu tip müdaxilə o qədər də yaygın deyil.

Onun hərəkətlərinin mənfi nəticələrinin qarşısını almaq üçün inzibati tədbirlərdən istifadə etmək ən effektivdir - müsahibə mərhələsində belə insanları müəyyən etmək, məlumat əldə etmək imkanlarını fərqləndirmək və komandada rahat psixoloji iqlimi saxlamaq.

İncik, incimiş işçi

İnformasiya təhlükəsizliyi rejiminin potensial pozucularının ən geniş qrupu.

Nəzəri cəhətdən işçilərin böyük əksəriyyəti şirkətə qarşı xoşagəlməz hərəkətlər etmək iqtidarındadır.

Bu, rəhbərlik işçinin şəxsiyyətinə və ya onun peşəkar keyfiyyətlərinə hörmətsizlik göstərdikdə və bu, əmək haqqı səviyyəsinə təsir etdikdə baş verə bilər.

Potensial olaraq, bu tip insayder çox yüksək təhlükə yaradır - həm sızma, həm də məlumatın zədələnməsi mümkündür və onlardan gələn zərərin biznes üçün maddi olacağına zəmanət veriləcəkdir, çünki işçi onu bilərəkdən vurur və bütün zəiflikləri yaxşı bilir.

Fəaliyyətləri aşkar etmək üçün həm inzibati, həm də texniki tədbirlərə ehtiyac var.

Vicdansız işçi

Çalışdığı şirkətin aktivləri hesabına şəxsi sərvətini artırmağa çalışan işçi. Təyin edilmiş şeylər arasında məxfi məlumatların müxtəlif daşıyıcıları ola bilər (sərt disklər, flash sürücülər, korporativ noutbuklar).

Bu halda, məlumatın sonradan dərc edilməsi və ya rəqiblərə ötürülməsi ilə nəzərdə tutulmadığı insanlara çatma riski var.

Təhlükə orta səviyyədədir, lakin bu tip nadir deyil.

Onların müəyyən edilməsi üçün ilk növbədə inzibati tədbirlərə ehtiyac var.

Rəqib nümayəndəsi

Bir qayda olaraq, o, yüksək ixtisaslıdır, məlumatların, o cümlədən məxfi məlumatların əldə edilməsi üçün geniş imkanlar yaradan vəzifələrə malikdir. Bu, ya rəqiblər tərəfindən işə götürülən aktiv işçidir (daha tez-tez), ya da şirkətə xüsusi olaraq təqdim edilmiş bir insayderdir.

Zərər qəsdən və məlumatın dəyərini, habelə şirkətin zəifliklərini dərindən dərk etməklə həyata keçirildiyi üçün təhlükə dərəcəsi çox yüksəkdir.

Fəaliyyətləri müəyyən etmək üçün həm inzibati, həm də texniki tədbirlərə ehtiyac var.

Nə oğurlayırıq?

Oğurlanmış məlumatın xarakterini nəzərə almadan insayder problemini anlamaq mümkün deyil.

Statistikaya görə, müştərilərin şəxsi məlumatları, eləcə də müştəri şirkətləri və tərəfdaşları haqqında məlumatlar ən çox axtarılanlardır, halların yarıdan çoxunda oğurlanır. Əməliyyatların, müqavilələrin şərtlərinin və çatdırılmaların ətraflı təfərrüatları aşağıdakılardır. Maliyyə hesabatları da böyük maraq doğurur.

Qoruyucu tədbirlər kompleksi formalaşdırarkən, hər bir şirkət üçün istər-istəməz sual yaranır: hansı konkret məlumat xüsusi qoruyucu tədbirləri tələb edir və nəyə ehtiyac yoxdur?

Təbii ki, bu cür qərarlar üçün əsas risk təhlili nəticəsində əldə edilən məlumatlardır. Bununla belə, çox vaxt müəssisənin informasiya təhlükəsizliyi sisteminə xərclənə bilən məhdud maliyyə resursları olur və onlar bütün riskləri minimuma endirmək üçün kifayət etməyə bilər.

İki yanaşma

Təəssüf ki, “ilk növbədə nəyi qorumaq lazımdır” sualına hazır cavab yoxdur.

Bu problemə iki tərəfdən yanaşmaq olar.

Risk həm müəyyən təhlükənin baş vermə ehtimalını, həm də ondan mümkün zərəri nəzərə alan mürəkkəb göstəricidir. Müvafiq olaraq, təhlükəsizliyə üstünlük verərkən diqqətinizi bu göstəricilərdən birinə yönəldə bilərsiniz. Bu o deməkdir ki, ilk növbədə oğurlanması ən asan olan (məsələn, çoxlu sayda işçinin ona çıxış imkanı varsa) mühafizə olunur və oğurlanması və ya bloklanması ən ağır nəticələrə gətirib çıxaracaq məlumatlardır.

İnsayder probleminin mühüm aspekti informasiyanın ötürülməsi kanalıdır. Şirkətdən kənar məlumatların icazəsiz ötürülməsi üçün fiziki imkanlar nə qədər çox olarsa, bunun baş vermə ehtimalı bir o qədər yüksəkdir.

Transmissiya mexanizmləri

Transmissiya mexanizmləri aşağıdakı kimi təsnif edilə bilər:

- şifahi ötürmə (şəxsi söhbət);

- texniki məlumat ötürmə kanalları ( telefon rabitəsi, faks rabitəsi, e-poçt, mesajlaşma sistemləri, müxtəlif sosial internet xidmətləri və s.);

- portativ media və mobil cihazlar (Mobil telefonlar, xarici sərt disklər, noutbuklar, fləş disklər və s.).

Araşdırmalara görə, bizim dövrümüzdə məxfi məlumatların ötürülməsi üçün ən çox yayılmış kanallar (azalan qaydada): e-poçt, mobil qurğular (o cümlədən noutbuklar), sosial şəbəkələr və digər İnternet xidmətləri (məsələn, ani mesajlaşma sistemləri) və s. .

Texniki kanallara nəzarət etmək üçün hazırda qiymətli kağızlar bazarında geniş çeşiddə olan müxtəlif vasitələrdən istifadə etmək olar.

Misal üçün, məzmun filtrləmə sistemləri (dinamik bloklama sistemləri), informasiya daşıyıcılarına (CD, DVD, Bluetooth) girişi məhdudlaşdıran vasitələr.

İnzibati tədbirlər də tətbiq olunur: İnternet trafikinin filtrasiyası, iş stansiyalarının fiziki portlarının bloklanması, inzibati rejimin və fiziki mühafizənin təmin edilməsi.

Seçərkən texniki vasitələr Məxfi məlumatların qorunması sistemli yanaşma tələb edir. Yalnız bu şəkildə onların həyata keçirilməsindən ən böyük səmərəliliyə nail olmaq mümkündür.

Siz həmçinin başa düşməlisiniz ki, hər bir şirkətin üzləşdiyi problemlər unikaldır və digər təşkilatlar tərəfindən istifadə olunan həllərdən istifadə etmək çox vaxt sadəcə mümkün deyil.

İnsayder məlumatlarına qarşı mübarizə təkbaşına aparılmamalıdır, bu, informasiya təhlükəsizliyi rejiminin təmin edilməsinə yönəlmiş ümumi biznes prosesinin mühüm tərkib hissəsidir.

O, peşəkarlar tərəfindən həyata keçirilməli və tam fəaliyyət dövrünü əhatə etməlidir: informasiya təhlükəsizliyi siyasətinin işlənib hazırlanması, əhatə dairəsinin müəyyən edilməsi, risklərin təhlili, əks tədbirlərin seçilməsi və onların həyata keçirilməsi, həmçinin informasiya təhlükəsizliyi sisteminin auditi. .

Müəssisə bütün kompleks üçün informasiya təhlükəsizliyi rejimini təmin etmirsə, sızma və məlumat korrupsiyası nəticəsində maliyyə itkiləri riski kəskin şəkildə artır.

Riskin minimuma endirilməsi

İmtahan

- Şirkətdə istənilən vəzifəyə müraciət edən namizədlərin hərtərəfli yoxlanılması. Namizəd haqqında mümkün qədər çox məlumat toplamaq, o cümlədən onun sosial şəbəkələrdəki səhifələrinin məzmununu toplamaq tövsiyə olunur. Bu, həmçinin əvvəlki işə istinad üçün müraciət etməyə kömək edə bilər.

- İT mühəndisləri vəzifələrinə namizədlər xüsusilə hərtərəfli yoxlamaya məruz qalmalıdırlar. Təcrübə göstərir ki, bütün insayderlərin yarıdan çoxu - sistem administratorları və proqramçılar.

- İşə qəbul zamanı namizədlərin ən azı minimum psixoloji testi aparılmalıdır. Bu, qeyri-sabit psixikası olan ərizəçiləri müəyyən etməyə kömək edəcək.

Giriş hüququ

- Paylaşım sisteminə daxil olun korporativ resurslar. Müəssisə məlumatı məxfilik səviyyəsinə görə sıralayan və ona daxil olmaq hüquqlarını aydın şəkildə müəyyən edən normativ sənədlər yaratmalıdır. İstənilən resurslara giriş fərdiləşdirilməlidir.

- Resurslara giriş hüquqları “minimum kifayətlik” prinsipinə uyğun olaraq bölüşdürülməlidir. Texniki vasitələrin texniki xidmətinə giriş, hətta inzibatçı hüquqları olsa belə, həmişə məlumatın özünə baxmaq imkanı ilə müşayiət olunmur.

- Mümkün qədər, istifadəçi hərəkətlərinin dərin monitorinqi, məcburi avtorizasiya və həyata keçirilən əməliyyatlar haqqında məlumatların jurnalda qeyd edilməsi. Qeydlər (loglar) nə qədər diqqətlə saxlanılırsa, rəhbərlik şirkətdəki vəziyyətə bir o qədər çox nəzarət edir. Eyni şey, İnternetə xidmətdən istifadə edərkən işçinin hərəkətlərinə də aiddir.

Rabitə standartı

- Təşkilat daxilində işçilərin bir-birinə qarşı yanlış davranışının bütün formalarını (aqressiya, zorakılıq, həddindən artıq tanışlıq) istisna edən öz ünsiyyət standartı qəbul edilməlidir. Bu, ilk növbədə, "lider - tabeçi" münasibətinə aiddir.

Heç bir halda işçi ona qarşı haqsızlıq edildiyini, ona kifayət qədər dəyər verilmədiyini, həddindən artıq istismar edildiyini, aldadıldığını hiss etməməlidir.

Bu sadə qaydaya riayət etmək, işçilərin insayder biliklərinə təhrik edən vəziyyətlərin böyük əksəriyyətindən qaçmağa imkan verəcəkdir.

Məxfilik

Açıqlamama müqaviləsi sadəcə formallıq olmamalıdır. Vaciblərə çıxışı olan bütün işçilər tərəfindən imzalanmalıdır informasiya resurslarışirkətlər.

Bundan əlavə, hətta müsahibə mərhələsində də potensial işçilərə şirkətin informasiya təhlükəsizliyinə necə nəzarət etdiyini izah etmək lazımdır.

Fondlara nəzarət

İşçinin iş məqsədləri üçün istifadə etdiyi texniki vasitələrə nəzarəti təmsil edir.

Misal üçün, şəxsi noutbukdan istifadə arzuolunmazdır, çünki işçi işdən çıxanda, çox güman ki, orada hansı məlumatların saxlandığını öyrənmək mümkün olmayacaq.

Eyni səbəbdən qutuların istifadəsi arzuolunmazdır. E-poçt xarici resurslar üzrə.

daxili nizam

Şirkət daxili qaydalara əməl etməlidir.

İşçilərin iş yerində keçirdikləri vaxt haqqında məlumatın olması lazımdır.

Həmçinin maddi sərvətlərin hərəkətinə nəzarət təmin edilməlidir.

Bütün bu qaydalara riayət etmək insayder məlumat vasitəsilə məlumatın zədələnməsi və ya sızması riskini azaldacaq, yəni bu, əhəmiyyətli maliyyə və ya nüfuz itkilərinin qarşısını almağa kömək edəcəkdir.

İdarəedici tərəfdaş

Hosting Community şirkətlər qrupu

Bu gün məxfi məlumatların sızması üçün iki əsas kanal var: kompüterə qoşulmuş qurğular (hər cür çıxarıla bilən disklər, o cümlədən fləş disklər, CD/DVD diskləri və s., printerlər) və İnternet (elektron poçt, ICQ, sosial şəbəkələr) və s.). d.). Buna görə də, bir şirkət onlara qarşı qorunma sistemi tətbiq etmək üçün "yetişən" zaman, bu həllə hərtərəfli yanaşmaq məsləhətdir. Problem ondadır ki, müxtəlif kanalların üst-üstə düşməsi üçün müxtəlif yanaşmalardan istifadə olunur. Bir halda, ən çox təsirli yoldur qorunma çıxarıla bilən sürücülərin istifadəsinə nəzarət edəcək, ikincisi - məxfi məlumatların xarici şəbəkəyə ötürülməsini maneə törətməyə imkan verən məzmunun filtrasiyası üçün müxtəlif variantlar. Beləliklə, şirkətlər insayderlərdən qorunmaq üçün iki məhsuldan istifadə etməlidirlər ki, bunlar birlikdə hərtərəfli təhlükəsizlik sistemini təşkil edir. Təbii ki, bir tərtibatçının alətlərindən istifadə etmək üstünlük təşkil edir. Bu zaman onların icrası, idarə olunması, işçilərin təlimi asanlaşdırılır. Nümunə olaraq SecurIT məhsullarını göstərmək olar: Zlock və Zgate.

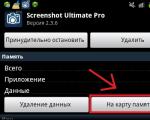

Zlock: çıxarıla bilən sürücülər vasitəsilə sızma qorunması

Zlock proqramı uzun müddətdir ki, bazardadır. Və biz artıq. Prinsipcə, təkrar etməyin mənası yoxdur. Bununla belə, məqalə dərc edildikdən sonra bir sıra vacib xüsusiyyətlərə malik olan Zlock-un iki yeni versiyası çıxdı. Onlar haqqında çox qısa da olsa danışmağa dəyər.

Hər şeydən əvvəl, kompüterin qoşulub-qoşulmamasından asılı olaraq müstəqil olaraq tətbiq olunan bir neçə siyasətin kompüterə təyin edilməsinin mümkünlüyünü qeyd etmək lazımdır. korporativ şəbəkə birbaşa, VPN vasitəsilə və ya oflayn işləyir. Bu, xüsusən, kompüter yerli şəbəkədən ayrıldıqda USB portlarını və CD / DVD sürücülərini avtomatik bloklamağa imkan verir. Ümumiyyətlə verilmiş funksiya işçilərin səyahət və ya evdə işləmək üçün ofisdən çıxara biləcəyi noutbuklarda saxlanılan məlumatların təhlükəsizliyini artırır.

İkinci yeni fürsət- şirkət işçilərinə telefonla kilidlənmiş cihazlara və ya hətta cihaz qruplarına müvəqqəti girişin təmin edilməsi. Onun iş prinsipi proqram tərəfindən yaradılan mübadilədir gizli kodlar istifadəçi ilə informasiya təhlükəsizliyinə cavabdeh şəxs arasında. Maraqlıdır ki, istifadəyə icazə yalnız daimi deyil, həm də müvəqqəti (müəyyən müddətə və ya sessiyanın sonuna qədər) verilə bilər. Bu aləti təhlükəsizlik sistemində bir qədər yüngülləşdirici hesab etmək olar, lakin o, İT departamentinin biznes sorğularına cavab vermə qabiliyyətini artırmağa imkan verir.

Zlock-un yeni versiyalarında növbəti mühüm yenilik printerlərin istifadəsinə nəzarətdir. Onu qurduqdan sonra mühafizə sistemi istifadəçinin çap cihazlarına olan bütün müraciətlərini xüsusi jurnalda qeyd edəcək. Ancaq bu, hamısı deyil. Zlock bütün çap sənədlərinin kölgə nüsxəsinə malikdir. Onlar qeyd olunur PDF formatı və hansı faylın printerə göndərilməsindən asılı olmayaraq çap olunmuş səhifələrin tam surətidir. Bu, insayder məlumatları ofisdən çıxarmaq üçün çap etdikdə məxfi məlumatların kağız vərəqlərinə sızmasının qarşısını alır. Həm də qorunma sistemində CD / DVD disklərində yazılmış məlumatların kölgə surətini çıxarmaq ortaya çıxdı.

Əhəmiyyətli bir yenilik Zlock Enterprise Management Server server komponentinin yaranması oldu. O, təhlükəsizlik siyasətlərinin və digər proqram parametrlərinin mərkəzləşdirilmiş saxlanmasını və paylanmasını təmin edir və böyük və paylanmış informasiya sistemlərində Zlock-un idarə edilməsini xeyli asanlaşdırır. Lazım gələrsə, domendən və yerli Windows istifadəçilərindən istifadə etməkdən imtina etməyə imkan verən öz autentifikasiya sisteminin meydana çıxmasını qeyd etməmək də mümkün deyil.

Bundan əlavə, in son versiya Zlock bir neçə o qədər də nəzərə çarpmayan, həm də olduqca vacib funksiyalara malikdir: müdaxilələr aşkar edildikdə istifadəçinin girişini bloklamaq imkanı ilə müştəri modulunun bütövlüyünə nəzarət, təhlükəsizlik sisteminin tətbiqi üçün qabaqcıl seçimlər, Oracle DBMS-ə dəstək və s.

Zgate: İnternet sızmasının qorunması

Beləliklə, Zgate. Artıq dediyimiz kimi, bu məhsul məxfi məlumatların İnternet vasitəsilə sızmasından qorunmaq üçün bir sistemdir. Struktur olaraq Zgate üç hissədən ibarətdir. Əsas komponent bütün verilənlərin emalı əməliyyatlarını yerinə yetirən server komponentidir. O, həm ayrı bir kompüterə, həm də artıq korporativdə işləyənlərə quraşdırıla bilər məlumat Sistemi hostlar - İnternet şlüzü, domen nəzarətçisi, poçt şlüzü və s. Bu modul, öz növbəsində, üç komponentdən ibarətdir: SMTP trafikinə nəzarət etmək, Microsoft Exchange 2007/2010 serverinin daxili poçtuna nəzarət etmək və Zgate Web (nəzarət üçün cavabdehdir) HTTP, FTP və IM trafiki).

Qoruma sisteminin ikinci hissəsi giriş serveridir. Bir və ya bir neçə Zgate serverindən hadisələr haqqında məlumat toplamaq, emal etmək və saxlamaq üçün istifadə olunur. Bu modul böyük və coğrafi olaraq paylanmış yerlərdə xüsusilə faydalıdır korporativ sistemlər, çünki bütün məlumatlara mərkəzləşdirilmiş girişi təmin edir. Üçüncü hissə idarəetmə konsoludur. O, SecurIT məhsulları üçün standart konsoldan istifadə edir və buna görə də biz bu barədə ətraflı danışmayacağıq. Yalnız qeyd edirik ki, bu modulun köməyi ilə siz sistemi təkcə yerli deyil, həm də uzaqdan idarə edə bilərsiniz.

İdarəetmə Konsolu

Zgate sistemi bir neçə rejimdə işləyə bilər. Üstəlik, onların mövcudluğu məhsulun həyata keçirilmə üsulundan asılıdır. İlk iki rejim poçt proxy serveri kimi işləməyi əhatə edir. Onları həyata keçirmək üçün sistem korporativ poçt serveri ilə “xarici dünya” arasında (yaxud poçt serveri ilə göndərən server arasında, əgər ayrılmışlarsa) quraşdırılır. Bu halda Zgate ya trafiki süzgəcdən keçirə bilər (pozulan və şübhəli mesajları saxlaya bilər) və ya yalnız onu daxil edə bilər (bütün mesajları atlayın, lakin onları arxivdə saxlayın).

İkinci həyata keçirmə üsulu Microsoft Exchange 2007 və ya 2010 ilə birlikdə mühafizə sistemindən istifadə etməyi nəzərdə tutur. Bunun üçün siz Zgate-i birbaşa korporativ sistemə quraşdırmalısınız. poçt serveri. Bu halda, iki rejim də mövcuddur: filtrləmə və giriş. Bundan əlavə, başqa bir icra variantı var. Söhbət aynalı trafik rejimində mesajların qeyd edilməsindən gedir. Təbii ki, ondan istifadə etmək üçün Zgate-in quraşdırıldığı kompüterin bu çox güzgülənmiş trafiki qəbul etməsini təmin etmək lazımdır (adətən bu, şəbəkə avadanlıqlarından istifadə etməklə edilir).

Zgate iş rejimi seçimi

Zgate Web komponenti ayrıca bir hekayəyə layiqdir. O, birbaşa korporativ İnternet şlüzində quraşdırılır. Eyni zamanda, bu alt sistem HTTP, FTP və IM trafikinə nəzarət etmək, yəni veb poçt interfeysləri və ICQ vasitəsilə məxfi məlumatların göndərilməsi cəhdlərini aşkar etmək, forumlarda, FTP serverlərində dərc etmək üçün onu emal etmək imkanı əldə edir, və sosial şəbəkələr.. Yeri gəlmişkən, “ICQ” haqqında. IM-messencerlərin bloklanması funksiyası bir çox oxşar məhsullarda var. Bununla belə, onların içində olmayan məhz “ICQ” dir. Sadəcə ona görə ki, rusdilli ölkələrdə ən çox yayılıb.

Zgate Web komponentinin işləmə prinsipi olduqca sadədir. Nəzarət edilən xidmətlərdən hər hansı birinə məlumat hər dəfə göndərildikdə, sistem xüsusi mesaj yaradacaq. O, məlumatın özünü və bəzi xidmət məlumatlarını ehtiva edir. Əsas Zgate serverinə göndərilir və verilmiş qaydalara uyğun olaraq işlənir. Təbii ki, xidmətin özündə məlumatın göndərilməsi bloklanmır. Yəni, Zgate Web yalnız logging rejimində işləyir. Onun köməyi ilə tək məlumat sızmasının qarşısını almaq mümkün deyil, lakin digər tərəfdən, onları tez aşkar edə və azad və ya istəmədən təcavüzkarın fəaliyyətini dayandıra bilərsiniz.

Zgate Veb Komponentinin konfiqurasiyası

Zgate-də məlumatın necə işləndiyi və filtrləmə qaydası təhlükəsizlik işçisi və ya digər məsul işçi tərəfindən hazırlanmış siyasətlə müəyyən edilir. Bu, hər biri müəyyən bir hərəkətə uyğun gələn bir sıra şərtlərdir. Bütün daxil olan mesajlar ardıcıl olaraq bir-birinin ardınca "axır". Və şərtlərdən hər hansı biri yerinə yetirilirsə, onunla əlaqəli fəaliyyətə başlanır.

Filtrləmə sistemi

Ümumilikdə sistem, necə deyərlər, “bütün hallar üçün” 8 növ şərt təqdim edir. Birincisi, əlavə fayl növüdür. Bununla siz bu və ya digər formatlı obyektləri göndərmək cəhdlərini aşkar edə bilərsiniz. Qeyd etmək lazımdır ki, təhlil genişləndirmə ilə deyil, faylın daxili strukturu ilə həyata keçirilir və siz həm xüsusi növ obyektləri, həm də onların qruplarını (məsələn, bütün arxivlər, video yazılar və s.) təyin edə bilərsiniz. Şərtlərin ikinci növü xarici proqramla yoxlanışdır. Tətbiq kimi o, adi proqram kimi çıxış edə bilər komanda xətti, həmçinin ssenari.

Filtrləmə sistemindəki şərtlər

Ancaq növbəti şərt daha ətraflı dayanmağa dəyər. Söhbət ötürülən məlumatların məzmun analizindən gedir. İlk növbədə, "hər şeyi yeyən" Zgate'i qeyd etmək lazımdır. Fakt budur ki, proqram çoxlu sayda müxtəlif formatları "anlayır". Ona görə də o, təkcə sadə mətni deyil, demək olar ki, istənilən əlavəni də təhlil edə bilir. Məzmun təhlilinin başqa bir xüsusiyyəti onun böyük potensialıdır. Bu, həm mesaj mətnində və ya müəyyən bir sözün hər hansı digər sahəsində bir hadisənin sadə axtarışından, həm də qrammatik söz formaları, köklənmə və transliterasiya nəzərə alınmaqla tam hüquqlu təhlildən ibarət ola bilər. Ancaq bu hamısı deyil. Nümunələr və müntəzəm ifadələr üçün təhlil sistemini xüsusi qeyd etmək lazımdır. Onun köməyi ilə siz mesajlarda müəyyən formatda məlumatların mövcudluğunu asanlıqla aşkar edə bilərsiniz, məsələn, pasport seriyası və nömrələri, telefon nömrəsi, müqavilə nömrəsi, bank hesabının nömrəsi və s. şirkət tərəfindən işlənmiş şəxsi məlumatların qorunması.

Müxtəlif həssas məlumatları müəyyən etmək üçün şablonlar

Dördüncü növ şərtlər məktubda göstərilən ünvanların təhlilidir. Yəni onların arasında müəyyən sətirləri axtarın. Beşinci - şifrələnmiş faylların təhlili. O icra edildikdə, mesajın atributları və/yaxud yuvalanmış obyektlər yoxlanılır. Altıncı növ şərtlər hərflərin müxtəlif parametrlərini yoxlamaqdır. Yeddincisi lüğətin təhlilidir. Onun zamanı sistem mesajda əvvəlcədən yaradılmış lüğətlərdən sözlərin mövcudluğunu aşkar edir. Və nəhayət, şərtin sonuncu, səkkizinci növü mürəkkəbdir. Məntiqi operatorlarla birləşdirilmiş iki və ya daha çox digər şərtləri təmsil edir.

Yeri gəlmişkən, şərtlərin təsvirində qeyd etdiyimiz lüğətlər haqqında ayrıca demək lazımdır. Onlar eyni xüsusiyyətə görə birləşən söz qruplarıdır və müxtəlif filtrasiya üsullarında istifadə olunur. Böyük ehtimalla mesajı bu və ya digər kateqoriyaya aid etməyə imkan verən lüğətlər yaratmaq ən məntiqlidir. Onların məzmunu əl ilə daxil edilə və ya mövcud olanlardan idxal edilə bilər. mətn faylları. Lüğətlər yaratmaq üçün başqa bir seçim var - avtomatik. Onu istifadə edərkən administrator sadəcə olaraq müvafiq sənədlərin olduğu qovluğu göstərməlidir. Proqramın özü onları təhlil edəcək, lazımi sözləri seçəcək və çəki xüsusiyyətlərini təşkil edəcəkdir. Lüğətlərin yüksək keyfiyyətli tərtibi üçün təkcə məxfi faylları deyil, həm də məxfi məlumatları ehtiva etməyən obyektləri göstərmək lazımdır. Ümumiyyətlə, avtomatik generasiya prosesi promosyon və adi e-poçtlarda anti-spam öyrənməyə ən çox bənzəyir. Və bu təəccüblü deyil, çünki həm orada, həm də orada oxşar texnologiyalar istifadə olunur.

Maliyyə lüğətinin nümunəsi

Lüğətlərdən danışarkən, Zgate-də həyata keçirilən məxfi məlumatların aşkarlanması üçün başqa bir texnologiyanı qeyd etməmək olmaz. Söhbət rəqəmsal çaplardan gedir. mahiyyəti bu üsul aşağıdakı kimidir. Administrator sistemi həssas məlumatları ehtiva edən qovluqlara yönəldə bilər. Proqram onlarda olan bütün sənədləri təhlil edəcək və "rəqəmsal barmaq izləri" yaradacaq - faylın təkcə bütün məzmununu deyil, həm də onun ayrı-ayrı hissələrini ötürmək cəhdini müəyyən etməyə imkan verən məlumat dəstləri. Nəzərə alın ki, sistem onun göstərdiyi qovluqların statusunu avtomatik izləyir və onlarda yeni yaranan bütün obyektlər üçün müstəqil olaraq “barmaq izləri” yaradır.

Rəqəmsal fayl barmaq izləri ilə kateqoriya yaradın

Yaxşı, indi yalnız sözügedən mühafizə sistemində həyata keçirilən tədbirlərlə məşğul olmaq qalır. Ümumilikdə, onlardan 14-ü artıq Zgate-də həyata keçirilir. Bununla belə, əksəriyyət mesajla həyata keçirilən hərəkətləri müəyyən edir. Bunlara, xüsusən, göndərmədən silmək (yəni, əslində məktubun ötürülməsini bloklamaq), arxivə yerləşdirmək, əlavələr əlavə etmək və ya silmək, müxtəlif sahələri dəyişdirmək, mətn daxil etmək və s. məktubun karantinə yerləşdirildiyini qeyd edərək. Bu hərəkət onun gələcək taleyinə qərar verəcək təhlükəsizlik işçisi tərəfindən əl ilə yoxlama üçün mesajı "təxirə salmağa" imkan verir. Həm də çox maraqlıdır ki, IM bağlantısını bloklamağa imkan verir. Məxfi məlumatı olan mesajın ötürüldüyü kanalı dərhal bloklamaq üçün istifadə edilə bilər.

İki hərəkət bir qədər fərqlənir - Bayesian emal və barmaq izi emalı. Hər ikisi mesajları həssas məlumat üçün yoxlamaq üçün nəzərdə tutulub. Yalnız birincisi lüğətlərdən və statistik təhlillərdən, ikincisi isə rəqəmsal barmaq izlərindən istifadə edir. Bu hərəkətlər müəyyən bir şərt yerinə yetirildikdə, məsələn, alıcının ünvanı korporativ domendə olmadıqda həyata keçirilə bilər. Bundan əlavə, onlar (lakin hər hansı digərləri kimi) bütün gedən mesajlara qeyd-şərtsiz tətbiq oluna bilər. Bu halda, sistem məktubları təhlil edəcək və onları müəyyən kateqoriyalara təsnif edəcək (əgər bu, əlbəttə ki, mümkündürsə). Amma bu kateqoriyalar üçün artıq müəyyən hərəkətlərin həyata keçirilməsi ilə şərt qoymaq mümkündür.

Zgate sistemindəki hərəkətlər

Yaxşı, Zgate haqqında bugünkü söhbətimizin sonunda bir az ümumiləşdirə bilərik. Bu mühafizə sistemi ilk növbədə mesajların məzmununun təhlilinə əsaslanır. Bu yanaşma İnternet vasitəsilə məxfi məlumatların sızmasından qorunmaq üçün ən çox yayılmışdır. Təbii ki, məzmun təhlili 100% qorunma dərəcəsini təmin etmir və olduqca ehtimallıdır. Bununla belə, onun istifadəsi məxfi məlumatların icazəsiz ötürülməsi hallarının çoxunun qarşısını alır. Şirkətlər bundan istifadə etməlidir, ya yox? Bunu həyata keçirmə xərclərini qiymətləndirərək hər kəs özü üçün qərar verməlidir mümkün problemlər məlumat sızması halında. Qeyd etmək lazımdır ki, Zgate müntəzəm ifadələri "tutmaq" üçün əla iş görür ki, bu da onu şirkət tərəfindən emal olunan şəxsi məlumatların qorunması üçün çox təsirli bir vasitədir.

İllik CSI/FBI ComputerCrimeAndSecuritySurvey kimi informasiya təhlükəsizliyi sahəsində son tədqiqatlar göstərdi ki, şirkətlərin əksər təhdidlərdən maliyyə itkiləri ildən-ilə azalır. Bununla belə, itkiləri artan bir sıra risklər var. Onlardan biri xidməti vəzifələrinin icrası üçün kommersiya məlumatlarına çıxışı zəruri olan işçilər tərəfindən məxfi məlumatların qəsdən oğurlanması və ya onunla işləmə qaydalarının pozulmasıdır. Onlara insayderlər deyilir.

Əksər hallarda məxfi məlumatların oğurlanması mobil mediadan istifadə etməklə həyata keçirilir: CD və DVD-lər, ZIP cihazları və ən əsası bütün növ USB disklər. Məhz onların kütləvi yayılması bütün dünyada insayder ticarətinin çiçəklənməsinə səbəb oldu. Əksər bankların rəhbərləri, məsələn, müştərilərinin şəxsi məlumatlarının və ya üstəlik, onların hesabları üzrə əməliyyatların olduğu məlumat bazası cinayət strukturlarının əlinə keçərsə, nəyin təhlükə yaratdığını yaxşı bilir. Və əllərində olan təşkilati üsullarla mümkün informasiya oğurluğu ilə mübarizə aparmağa çalışırlar.

Lakin bu halda təşkilati üsullar səmərəsizdir. Bu gün miniatür bir flash sürücüdən istifadə edərək kompüterlər arasında məlumat ötürülməsini təşkil edə bilərsiniz, mobil telefon, mp3 pleyer, rəqəmsal kamera... Əlbəttə ki, bütün bu cihazların ofisə girişini qadağan etməyə cəhd edə bilərsiniz, lakin bu, birincisi, işçilərlə münasibətlərə mənfi təsir edəcək, ikincisi, insanlar üzərində həqiqətən effektiv nəzarət yaratmaq onsuz da çox çətindir. - bank etmir" Poçt qutusu". Və hətta kompüterlərdə xarici mediaya (FDD və ZIP sürücüləri, CD və DVD sürücüləri və s.) və USB portlarına məlumat yazmaq üçün istifadə edilə bilən bütün cihazları söndürmək də kömək etməyəcək. Axı, birincilər iş üçün lazımdır və sonuncuya müxtəlif periferiyalar qoşulur: printerlər, skanerlər və s. Və heç kim bir insanın printeri bir dəqiqəlik söndürməsinə, boşaldılmış porta bir flash sürücü daxil etməsinə və kopyalamasına mane ola bilməz. mühim informasiya. Əlbəttə ki, orijinal qorunma yollarını tapa bilərsiniz. Məsələn, bir bankda problemi həll etməyin bu üsulunu sınadılar: USB portunun qovşağını və kabeli epoksi qatranla doldurdular, sonuncunu kompüterə möhkəm "bağladılar". Amma xoşbəxtlikdən bu gün daha müasir, etibarlı və çevik nəzarət üsulları mövcuddur.

İnsayderlərlə əlaqəli riskləri minimuma endirmək üçün ən təsirli vasitə xüsusidir proqram təminatı, kompüterdəki məlumatların surətini çıxarmaq üçün istifadə edilə bilən bütün cihazları və portları dinamik şəkildə idarə edən. Onların iş prinsipi aşağıdakı kimidir. Fərqli port və cihazlardan istifadə icazələri hər bir istifadəçi qrupu üçün və ya hər bir istifadəçi üçün ayrıca müəyyən edilir. Bu cür proqram təminatının ən böyük üstünlüyü çeviklikdir. Siz cihazların xüsusi növləri, onların modelləri və fərdi nümunələr üçün məhdudiyyətlər daxil edə bilərsiniz. Bu, giriş hüquqlarının paylanması üçün çox mürəkkəb siyasətləri həyata keçirməyə imkan verir.

Məsələn, bəzi işçilərə USB portlarına qoşulmuş istənilən printer və skanerdən istifadə etməyə icazə verilə bilər. Bu porta daxil edilmiş bütün digər cihazlar əlçatmaz qalacaq. Əgər bank tokenlərə əsaslanan istifadəçi autentifikasiya sistemindən istifadə edirsə, onda parametrlərdə istifadə olunan açar modelini təyin edə bilərsiniz. Sonra istifadəçilərə yalnız şirkət tərəfindən satın alınan cihazlardan istifadə etməyə icazə veriləcək, qalanların hamısı yararsız olacaq.

Yuxarıda təsvir edilən mühafizə sistemlərinin işləmə prinsipinə əsaslanaraq, qeyd cihazlarının və kompüter portlarının dinamik bloklanmasını həyata keçirən proqramları seçərkən hansı məqamların vacib olduğunu başa düşə bilərsiniz. Birincisi, çox yönlüdür. Mühafizə sistemi mümkün portların və məlumat daxil-çıxış cihazlarının bütün spektrini əhatə etməlidir. Əks halda, kommersiya məlumatlarının oğurlanması riski qəbuledilməz dərəcədə yüksək olaraq qalır. İkincisi, sözügedən proqram təminatı çevik olmalıdır və cihazlar haqqında çoxlu sayda müxtəlif məlumatlardan istifadə edərək qaydalar yaratmağa imkan verir: onların növləri, model istehsalçıları, hər bir nümunədə olan unikal nömrələr və s. Üçüncüsü, insayderin mühafizəsi sistemi bankın informasiya sistemi ilə, xüsusən ActiveDirectory ilə inteqrasiya edə bilməlidir. Əks halda, administrator və ya təhlükəsizlik işçisi istifadəçilərin və kompüterlərin iki məlumat bazasını saxlamalı olacaq ki, bu da nəinki əlverişsizdir, həm də xəta riskini artırır.

İlə məlumatın insayderlərdən qorunması proqram vasitələri

Aleksandr Antipov

Ümid edirəm ki, məqalənin özü və xüsusən də onun müzakirəsi proqram vasitələrindən istifadənin müxtəlif nüanslarını müəyyənləşdirməyə kömək edəcək və informasiya təhlükəsizliyi mütəxəssisləri üçün təsvir olunan problemin həllinin işlənib hazırlanmasında başlanğıc nöqtəsi olacaqdır.

nahna

Infowatch-ın marketinq bölməsi bütün maraqlı tərəfləri - İT mütəxəssislərini, eləcə də ən qabaqcıl İT menecerlərini uzun müddətdir ki, şirkətin informasiya təhlükəsizliyinin pozulması nəticəsində dəymiş zərərin böyük hissəsi insayderlərin - kommersiya sirlərini açıqlayan işçilərin üzərinə düşür olduğuna inandırır. . Məqsəd aydındır - istehsal olunan məhsula tələbat yaratmaq lazımdır. Bəli və arqumentlər olduqca möhkəm və inandırıcı görünür.

Problemin formalaşdırılması

əsasında LAN-da kadrlar tərəfindən oğurluqdan məlumatların qorunması üçün sistem qurun Active Directory Windows 2000/2003. İstifadəçi iş stansiyaları altında Windows nəzarəti xp. 1C məhsulları əsasında müəssisənin idarə edilməsi və mühasibat uçotu.Gizli məlumatlar üç yolla saxlanılır:

- DB 1C - RDP vasitəsilə şəbəkəyə giriş ( terminal girişi);

- fayl serverlərində paylaşılan qovluqlar - şəbəkəyə giriş;

- yerli olaraq işçinin fərdi kompüterində;

Bazarda nə var

Baxılan sistemləri üç sinfə ayırdım:- Kontekst analizatorlarına əsaslanan sistemlər - Surf Control, MIME Sweeper, InfoWatch Traffic Monitor, Dozor Jet və s.

- Cihazın statik kilidlənməsinə əsaslanan sistemlər - DeviceLock, ZLock, InfoWatch Net Monitor.

- Cihazların dinamik bloklanmasına əsaslanan sistemlər - SecrecyKeeper, Strazh, Akkord, SecretNet.

Kontekst analizatorlarına əsaslanan sistemlər

Əməliyyat prinsipi:Ötürülmüş məlumat açar sözlər üçün axtarılır, axtarışın nəticələrinə əsasən ötürülmənin bloklanması zərurəti barədə qərar qəbul edilir.

Məncə, sadalanan məhsullar arasında InfoWatch Traffic Monitor (www.infowatch.ru) maksimum potensiala malikdir. Rus dilinin xüsusiyyətlərini ən tam şəkildə nəzərə alan yaxşı sübut edilmiş Kaspersky Antispam mühərriki əsas götürülür. Digər məhsullardan fərqli olaraq, InfoWatch Traffic Monitor təhlil edərkən, yoxlanılan məlumatlarda təkcə müəyyən xətlərin olmasını deyil, həm də hər bir xəttin əvvəlcədən müəyyən edilmiş çəkisini nəzərə alır. Beləliklə, yekun qərar qəbul edilərkən təkcə müəyyən sözlərin baş verməsi deyil, həm də onların baş verdiyi birləşmələr də nəzərə alınır ki, bu da analizatorun çevikliyini artırmağa imkan verir. Digər xüsusiyyətlər bu cür məhsullar üçün standartdır - arxivlərin təhlili, MS Office sənədləri, naməlum formatlı faylların və ya parolla qorunan arxivlərin ötürülməsini bloklamaq imkanı.

Kontekstual təhlilə əsaslanan nəzərdən keçirilən sistemlərin çatışmazlıqları:

- Yalnız iki protokol idarə olunur - HTTP və SMTP (InfoWatch Traffic Monitor üçün və HTTP trafiki üçün yalnız POST sorğuları ilə ötürülən məlumatlar yoxlanılır, bu da GET metodundan istifadə edərək məlumat ötürülməsindən istifadə edərək sızma kanalını təşkil etməyə imkan verir);

- Məlumat ötürmə qurğuları - disketlər, CD-lər, DVD-lər, USB disklər və s. idarə olunmur. (Bu iş üçün Infowatch-da InfoWatch Net Monitor var).

- məzmun təhlili əsasında qurulmuş sistemlərdən yan keçmək üçün ən sadə mətn kodlaşdırmasından (məsələn: gizli -> s1e1k1r1e1t) və ya steqanoqrafiyadan istifadə etmək kifayətdir;

- aşağıdakı problemi məzmun təhlili üsulu ilə həll etmək mümkün deyil - uyğun formal təsvir ağlıma gəlmir, ona görə də bir misal verim: iki excel faylı var - birincisində pərakəndə qiymətlər var (ictimai məlumat) , ikincidə - müəyyən bir müştəri üçün topdansatış qiymətləri (gizli məlumat), faylların məzmunu yalnız rəqəmlərlə fərqlənir. Bu faylları məzmun analizindən istifadə etməklə fərqləndirmək mümkün deyil.

kontekstual təhlil yalnız trafik arxivlərinin yaradılması və təsadüfi məlumat sızmasının qarşısının alınması üçün uyğundur və tapşırığı həll etmir.

Cihazların statik bloklanmasına əsaslanan sistemlər

Əməliyyat prinsipi:istifadəçilərə fayl giriş hüquqlarına bənzər idarə olunan cihazlara giriş hüquqları verilir. Prinsipcə, demək olar ki, eyni effekti standart Windows mexanizmlərindən istifadə etməklə əldə etmək olar.

Zlock (www.securit.ru) - məhsul nisbətən yaxınlarda ortaya çıxdı, ona görə də minimal funksionallığa malikdir (mən düşünmürəm ki, bu, fırfırlar deyil) və sazlamada fərqlənmir, məsələn, idarəetmə konsolu bəzən cəhd edərkən qəzaya uğrayır. parametrləri yadda saxlayın.

DeviceLock (www.smartline.ru) daha maraqlı məhsuldur, o, uzun müddətdir ki, bazardadır, ona görə də daha stabil işləyir və daha müxtəlif funksionallıqlara malikdir. Məsələn, o, ötürülən məlumatın kölgə surətini çıxarmağa imkan verir ki, bu da hadisənin araşdırılmasında kömək edə bilər, lakin onun qarşısının alınmasında deyil. Bundan əlavə, sızma məlum olduqda belə bir araşdırma aparılacaq, yəni. baş verdikdən sonra xeyli vaxt keçir.

InfoWatch Net Monitor (www.infowatch.ru) modullardan ibarətdir - DeviceMonitor (Zlock analoqu), FileMonitor, OfficeMonitor, AdobeMonitor və PrintMonitor. DeviceMonitor, kişmişsiz, standart funksionallığı olan Zlock-un analoqudur. FileMonitor - fayllara girişə nəzarət. OfficeMonitor və AdobeMonitor sizə faylların öz proqramlarında necə işləndiyinə nəzarət etməyə imkan verir. FileMonitor, OfficeMonitor və AdobeMonitor üçün oyuncaq deyil, faydalı proqram tapmaq hazırda olduqca çətindir, lakin gələcək versiyalarda emal olunan məlumatları kontekstli təhlil etmək mümkün olmalıdır. Ola bilsin ki, o zaman bu modullar öz potensiallarını üzə çıxarsın. Qeyd etmək lazımdır ki, fayl əməliyyatlarının kontekstli təhlili vəzifəsi əhəmiyyətsiz deyil, xüsusən də məzmunun filtrasiya bazası Traffic Monitor-dakı kimidirsə, yəni. şəbəkə.

Ayrı-ayrılıqda agenti yerli idarəçi hüquqlarına malik istifadəçidən qorumaq haqqında danışmaq lazımdır.

ZLock və InfoWatch Net Monitor sadəcə olaraq belə qorunmaya malik deyillər. Bunlar. istifadəçi agenti dayandıra, məlumatları kopyalaya və agenti yenidən işə sala bilər.

DeviceLock belə bir qorunmaya malikdir ki, bu da müəyyən bir artıdır. O, reyestr, fayl sistemi və prosesin idarə edilməsi ilə işləmək üçün sistem çağırışlarının qarşısının alınmasına əsaslanır. Digər bir artı, qorunmanın təhlükəsiz rejimdə də işləməsidir. Ancaq bir mənfi cəhət də var - qorunmanı söndürmək üçün sadə bir sürücü yükləməklə edilə bilən Xidmət Deskriptor Cədvəlini bərpa etmək kifayətdir.

Cihazların statik bloklanmasına əsaslanan nəzərdən keçirilən sistemlərin çatışmazlıqları:

- İnformasiyanın şəbəkəyə ötürülməsinə nəzarət edilmir.

- -Məxfi və məxfi olmayan məlumatları ayırd edə bilmir. Ya hər şey mümkündür, ya da heç nə mümkün deyil prinsipi üzərində işləyir.

- Agentin boşaldılmasına qarşı heç bir qoruma yoxdur və ya asanlıqla yan keçilir.

belə sistemlərin tətbiqi məqsədəuyğun deyil, çünki problemi həll etmirlər.

Cihazların dinamik bloklanmasına əsaslanan sistemlər

Əməliyyat prinsipi:ötürmə kanallarına giriş istifadəçinin giriş səviyyəsindən və işlənilən məlumatın məxfilik dərəcəsindən asılı olaraq bloklanır. Bu prinsipi həyata keçirmək üçün bu məhsullar nüfuzlu giriş nəzarəti mexanizmindən istifadə edir. Bu mexanizm çox yaygın deyil, ona görə də bu barədə daha ətraflı dayanacağam.

Səlahiyyətli (məcburi) giriş nəzarəti, təsvirdən fərqli olaraq (Windows NT və daha yüksək sistemlərin təhlükəsizlik sistemində həyata keçirilir), resursun sahibinin (məsələn, fayl) bu resursa daxil olmaq üçün tələbləri zəiflədə bilməməsindən ibarətdir. , lakin onları yalnız öz səviyyəniz daxilində gücləndirə bilər. Tələbləri yalnız xüsusi səlahiyyətlərə malik istifadəçi - məmur və ya informasiya təhlükəsizliyi inzibatçısı yumşalda bilər.

Guard, Accord, SecretNet, DallasLock və digərləri kimi məhsulların hazırlanmasında əsas məqsəd bu məhsulların quraşdırılacağı informasiya sistemlərinin Dövlət Texniki Komissiyasının (indiki FSTEC) tələblərinə uyğunluğunun sertifikatlaşdırılmasının mümkünlüyü idi. Bu cür sertifikatlaşdırma dövlətin işləndiyi informasiya sistemləri üçün məcburidir. məxfidir ki, bu da əsasən dövlət müəssisələrinin məhsullarına tələbatı təmin edirdi.

Buna görə də, bu məhsullarda həyata keçirilən funksiyalar toplusu müvafiq sənədlərin tələbləri ilə müəyyən edilmişdir. Bu da öz növbəsində məhsullarda tətbiq edilən funksionallığın əksəriyyətinin ya standartı təkrarlamasına səbəb oldu Windows funksionallığı(silindikdən sonra obyektlərin təmizlənməsi, RAM-ın təmizlənməsi) və ya ondan dolayı istifadə edir (giriş nəzarətini təsvir edir). DallasLock-un tərtibatçıları Windows təsvirinə nəzarət mexanizmi vasitəsilə sistemlərinə məcburi giriş nəzarətini həyata keçirərək daha da irəli getdilər.

Bu cür məhsulların praktiki istifadəsi son dərəcə əlverişsizdir, məsələn, DallasLock quraşdırma üçün yenidən bölmə tələb edir. sərt disk, bu da üçüncü tərəf proqram təminatı ilə həyata keçirilməlidir. Çox vaxt sertifikatlaşdırmadan sonra bu sistemlər çıxarılır və ya söndürülür.

SecrecyKeeper (www.secrecykeeper.com) nüfuzlu girişə nəzarət mexanizmini tətbiq edən başqa bir məhsuldur. Tərtibatçıların fikrincə, SecrecyKeeper xüsusi problemi həll etmək üçün hazırlanmışdır - kommersiya təşkilatında məlumat oğurluğunun qarşısını almaq. Buna görə də, yenidən tərtibatçıların fikrincə, inkişaf zamanı həm sistem administratorları, həm də adi istifadəçilər üçün sadəlik və istifadənin asanlığına xüsusi diqqət yetirildi. Bunun nə qədər uğurlu olduğunu istehlakçı mühakimə etməlidir, yəni. bizə. Bundan əlavə, SecrecyKeeper qeyd olunan digər sistemlərdə mövcud olmayan bir sıra mexanizmləri tətbiq edir - məsələn, uzaqdan giriş və agent mühafizə mexanizmi ilə resurslar üçün təhlükəsizlik səviyyəsini təyin etmək imkanı.

SecrecyKeeper-də məlumatların hərəkətinə nəzarət, açıq, məxfi və çox məxfi dəyərləri qəbul edə bilən Məlumat Məxfilik Səviyyəsi, İstifadəçi İcazə Səviyyələri və Kompüter Təhlükəsizliyi Səviyyəsi əsasında həyata keçirilir. Məlumat Məxfilik səviyyəsi sistemdə emal olunan məlumatları üç kateqoriyaya təsnif etməyə imkan verir:

ictimai - məxfi məlumat deyil, onunla işləyərkən heç bir məhdudiyyət yoxdur;

gizli - məxfi məlumat, onunla işləyərkən İstifadəçi İcazə Səviyyələrindən asılı olaraq məhdudiyyətlər tətbiq olunur;

çox məxfi - çox məxfi məlumat, onunla işləyərkən İstifadəçi İcazə Səviyyələrindən asılı olaraq məhdudiyyətlər tətbiq olunur.

Məlumatın Təhlükəsizlik Səviyyəsi fayl üçün təyin edilə bilər, şəbəkə sürücüsü və bəzi xidmətin işlədiyi kompüterin portu.

İstifadəçi İcazə Səviyyələri istifadəçinin Təhlükəsizlik Səviyyəsindən asılı olaraq məlumatı necə köçürə biləcəyini müəyyən etməyə imkan verir. Aşağıdakı İstifadəçi Giriş Səviyyələri mövcuddur:

İstifadəçi Giriş Səviyyəsi - işçinin əldə edə biləcəyi maksimum Məlumat Təhlükəsizlik Səviyyəsini məhdudlaşdırır;

Şəbəkəyə giriş səviyyəsi - işçinin şəbəkə üzərindən ötürə biləcəyi maksimum Məlumat Məxfilik Səviyyəsini məhdudlaşdırır;

Çıxarılan Media Giriş Səviyyəsi - işçinin xarici mediaya köçürə biləcəyi maksimum Məlumat Təhlükəsizlik Səviyyəsini məhdudlaşdırır.

Printer Təhlükəsizlik Səviyyəsi - işçinin çap edə biləcəyi maksimum Məlumat Təhlükəsizlik Səviyyəsini məhdudlaşdırır.

Kompüter Təhlükəsizliyi Səviyyəsi - kompüterdə saxlanıla və emal edilə bilən İnformasiyanın maksimum Təhlükəsizlik Səviyyəsini müəyyən edir.

Ümumi məxfilik səviyyəsinə malik məlumatlara giriş istənilən səviyyədə olan işçi tərəfindən həyata keçirilə bilər. Bu cür məlumatlar məhdudiyyətsiz şəbəkə üzərindən ötürülə və xarici mediaya köçürülə bilər. Dövlət sirri səviyyəsinə malik məlumatlarla iş tarixi izlənilmir.

Məxfi səviyyəli məlumatlara giriş yalnız rəsmiləşdirmə səviyyəsi məxfi və ya daha yüksək olan işçilər tərəfindən əldə edilə bilər. Yalnız şəbəkəyə giriş səviyyəsi məxfi və ya daha yüksək olan işçilər belə məlumatları şəbəkəyə ötürə bilərlər. Bu cür məlumatların xarici mediaya kopyalanması yalnız çıxarıla bilən mediaya giriş səviyyəsi məxfi və ya daha yüksək olan işçilər tərəfindən həyata keçirilə bilər. Bu cür məlumatların çapı yalnız printerə giriş səviyyəsi məxfi və ya daha yüksək olan işçilər tərəfindən həyata keçirilə bilər. Gizli sirr səviyyəsinə malik olan məlumatlarla işləmə tarixi, yəni. ona daxil olmaq cəhdləri, onu şəbəkə üzərindən ötürmək cəhdləri, onu xarici mediaya köçürmək və ya çap etmək cəhdləri qeyd olunur.

Yüksək məxfi səviyyəli məlumatlara giriş yalnız rəsmiləşdirmə səviyyəsi yüksək məxfiliyə bərabər olan işçilər tərəfindən əldə edilə bilər. Yalnız şəbəkəyə giriş səviyyəsi yüksək məxfiliyə bərabər olan işçilər belə məlumatları şəbəkəyə ötürə bilərlər. Bu cür məlumatların xarici mediaya kopyalanması yalnız çıxarıla bilən mediaya giriş səviyyəsi yüksək sirrə bərabər olan işçilər tərəfindən həyata keçirilə bilər. Yalnız tam məxfiliyə bərabər olan printerə giriş səviyyəsi olan işçilər belə məlumatları çap edə bilərlər. Yüksək məxfilik səviyyəsinə malik olan məlumatlarla işləmə tarixi, yəni. ona daxil olmaq cəhdləri, onu şəbəkə üzərindən ötürmək cəhdləri, onu xarici mediaya köçürmək və ya çap etmək cəhdləri qeyd olunur.

Nümunə: işçinin yüksək məxfi Təhlükəsizlik Səviyyəsinə, məxfi Şəbəkə Təhlükəsizliyi Səviyyəsinə, Çıxarılan Media Təhlükəsizliyi Səviyyəsinə ictimai və çox məxfi Printer Təhlükəsizlik Səviyyəsinə icazə verin; bu halda işçi istənilən məxfilik səviyyəsinə malik sənədə daxil ola bilər, işçi məxfilik səviyyəsindən yüksək olmayan məlumatları şəbəkəyə ötürə, məsələn, disketlərə köçürə bilər, işçi yalnız ictimaiyyətlə olan məlumatları əldə edə bilər. məxfilik səviyyəsi və işçi istənilən məlumatı printerdə çap edə bilər.

Məlumatın müəssisəyə yayılmasına nəzarət etmək üçün işçiyə həvalə edilmiş hər bir kompüterə Kompüter Təhlükəsizliyi Səviyyəsi verilir. Bu səviyyə işçinin icazə səviyyələrindən asılı olmayaraq hər hansı bir işçinin bu kompüterdən əldə edə biləcəyi maksimum İnformasiya Təhlükəsizliyi Səviyyəsini məhdudlaşdırır. Bu. işçinin tam məxfiliyə bərabər İcazə Səviyyəsi və onun olduğu kompüter varsa Bu an işlərin ictimaiyyətə bərabər olan Təhlükəsizlik Səviyyəsi varsa, o zaman işçi bu iş stansiyasından ictimai səviyyədən yüksək təhlükəsizlik səviyyəsinə malik məlumatlara daxil ola bilməyəcək.

Nəzəriyyə ilə silahlanmış, problemi həll etmək üçün SecrecyKeeper istifadə etməyə çalışaq. Aşağıdakı cədvəldən istifadə etməklə baxılan mücərrəd müəssisənin informasiya sistemində işlənmiş məlumatı sadələşdirilmiş şəkildə təsvir etmək mümkündür (problemin bəyanatına bax):

Müəssisənin işçiləri və onların iş maraq dairəsi ikinci cədvəldən istifadə etməklə təsvir edilmişdir:

Aşağıdakı serverlərdən müəssisədə istifadə olunsun:

Server 1C

Topları olan fayl serveri:

SecretDocs - məxfi sənədləri ehtiva edir

PublicDocs - ictimai sənədləri ehtiva edir

Qeyd edim ki, standart giriş nəzarətini təşkil etmək üçün standart funksiyalardan istifadə olunur. əməliyyat sistemi və tətbiqi proqram təminatı, yəni. məsələn, menecerin işçilərin şəxsi məlumatlarına daxil olmasının qarşısını almaq üçün əlavə təhlükəsizlik sistemlərinin tətbiqinə ehtiyac yoxdur. Söhbət işçinin qanuni çıxışı olan məlumatların yayılmasına qarşı mübarizədən gedir.

SecrecyKeeper-in birbaşa konfiqurasiyasına keçək.

İdarəetmə konsolunun və agentlərin quraşdırılması prosesini təsvir etməyəcəyəm, hər şey mümkün qədər sadədir - proqram üçün sənədlərə baxın.

Sistemin qurulması aşağıdakı addımları yerinə yetirməkdən ibarətdir.

Addım 1. Serverlərdən başqa bütün kompüterlərdə agentləri quraşdırın - bu, onların Təhlükəsizlik Səviyyəsi ictimai səviyyədən yüksək olan məlumatı əldə etmələrinə dərhal mane olur.

Addım 2. Aşağıdakı cədvələ uyğun olaraq işçilərə icazə səviyyələrini təyin edin:

| İstifadəçi Təmizləmə Səviyyəsi | Şəbəkə Giriş Səviyyəsi | Çıxarılan Media Giriş Səviyyəsi | Printer Giriş Səviyyəsi | |

| rejissor | sirr | sirr | sirr | sirr |

| menecer | sirr | ictimai | ictimai | sirr |

| kadr zabiti | sirr | ictimai | ictimai | sirr |

| mühasib | sirr | ictimai | sirr | sirr |

| katib | ictimai | ictimai | ictimai | ictimai |

Addım 3. Kompüter Təhlükəsizlik Səviyyələrini aşağıdakı kimi təyin edin:

Addım 4. Serverlərdə Məlumat Məxfilik Səviyyələrini Konfiqurasiya edin:

Addım 5. Yerli Fayllar üçün İşçilərin PC-lərində Məxfilik Səviyyələrini qurun. Bu, ən çox vaxt aparan hissədir, çünki işçilərin hansının hansı məlumatla işlədiyini və bu məlumatın nə dərəcədə kritik olduğunu aydın başa düşmək lazımdır. Əgər təşkilatda informasiya təhlükəsizliyi auditi aparılıbsa, onun nəticələri tapşırığı xeyli asanlaşdıra bilər.

Addım 6. Lazım gələrsə, SecrecyKeeper istifadəçilər tərəfindən icrasına icazə verilən proqramların siyahısını məhdudlaşdırmağa imkan verir. Bu mexanizm Windows Proqram Təminatının Məhdudiyyət Siyasətindən asılı olmayaraq həyata keçirilir və məsələn, administrator hüquqlarına malik olan istifadəçilərə məhdudiyyətlər qoymaq lazım gəldikdə istifadə edilə bilər.

Beləliklə, SecrecyKeeper-in köməyi ilə məxfi məlumatların icazəsiz yayılması riskini - həm sızma, həm də oğurluq riskini əhəmiyyətli dərəcədə azaltmaq mümkündür.

Qüsurlar:

- çətinliklə ilkin quraşdırma yerli fayllar üçün təhlükəsizlik səviyyələri;

Ümumi nəticə:

informasiyanın insayderlərdən qorunması üçün maksimum imkanlar, işin aparıldığı məlumatın məxfilik dərəcəsindən və işçilərin əlçatanlıq səviyyəsindən asılı olaraq məlumat ötürmə kanallarına girişi dinamik şəkildə tənzimləmək qabiliyyətinə malik proqram təminatı ilə təmin edilir.

Şirkət alıcılar, tərtibatçılar, dilerlər və filial tərəfdaşları üçün unikal xidmətdir. Üstəlik, onlardan biridir ən yaxşı onlayn mağazalar Müştərilərə geniş çeşiddə, bir çox ödəniş üsulları, operativ (çox vaxt ani) sifariş emalını, sifarişin gedişatını şəxsi bölmədə izləməyi təklif edən Rusiya, Ukrayna, Qazaxıstanda proqram təminatı.

Son zamanlar daxili təhdidlərdən qorunma problemi korporativ informasiya təhlükəsizliyinin aydın və yaxşı qurulmuş dünyası üçün əsl çağırışa çevrilmişdir. Mətbuat insayderlər haqqında danışır, tədqiqatçılar və analitiklər mümkün itkilər və çətinliklər barədə xəbərdarlıq edir və xəbər lentləri işçinin səhvi və ya diqqətsizliyi nəticəsində yüz minlərlə müştəri qeydinin sızmasına səbəb olan başqa bir hadisə ilə bağlı xəbərlərlə doludur. Gəlin bu problemin bu qədər ciddi olub-olmadığını, onunla məşğul olmaq lazım olub-olmadığını və onu həll etmək üçün hansı vasitə və texnologiyaların mövcud olduğunu anlamağa çalışaq.

Hər şeydən əvvəl, məlumatların məxfiliyinə təhlükə mənbəyi müəssisənin işçisi və ya bu məlumatlara qanuni çıxışı olan hər hansı digər şəxsdirsə, onun daxili olduğunu müəyyən etmək lazımdır. Beləliklə, biz daxili təhdidlərdən danışarkən bəzilərindən danışırıq mümkün tədbirlər qanuni istifadəçilər, qəsdən və ya təsadüfən məxfi məlumatların müəssisənin korporativ şəbəkəsindən kənara sızmasına səbəb ola bilər. Şəkili tamamlamaq üçün əlavə etmək lazımdır ki, bu cür istifadəçilər tez-tez insayderlər adlandırılır, baxmayaraq ki, bu terminin başqa mənaları var.

Daxili təhlükələr probleminin aktuallığı son tədqiqatların nəticələri ilə təsdiqlənir. Xüsusilə, 2008-ci ilin oktyabrında Compuware və Ponemon İnstitutunun birgə araşdırmasının nəticələri açıqlandı, ona görə məlumat sızmasının ən çox yayılmış səbəbi insayderlərdir (ABŞ-da baş verən hadisələrin 75%-i), hakerlər isə yalnız beşinci yerdədirlər. . Kompüter Təhlükəsizliyi İnstitutunun (CSI) 2008-ci il üçün illik sorğusunda daxili təhdid insidentləri ilə bağlı rəqəmlər aşağıdakı kimidir:

İnsidentlərin sayı faizlə respondentlərin ümumi sayından o deməkdir verilmiş növü Hadisə təşkilatların müəyyən nisbətində meydana gəldi. Bu rəqəmlərdən də göründüyü kimi, demək olar ki, hər bir təşkilat daxili təhlükələrdən əziyyət çəkmə riski altındadır. Müqayisə üçün qeyd edək ki, eyni hesabata görə, viruslar sorğu edilən təşkilatların 50%-nə təsir edib və hakerlərin daxil olması ilə yerli şəbəkə cəmi 13%-lə üzləşib.

Beləliklə, daxili təhdidlər bu günün reallığıdır və analitiklər və satıcılar tərəfindən uydurulmuş mif deyil. Beləliklə, köhnə tərzdə korporativ informasiya təhlükəsizliyinin bir firewall və antivirus olduğuna inananlar, mümkün qədər tez problemə daha geniş nəzər salmalısınız.

“Fərdi məlumatlar haqqında” qanun da gərginliyin dərəcəsini artırır, buna görə təşkilatlar və vəzifəli şəxslər təkcə öz rəhbərliyinə deyil, həm də müştərilərinə və şəxsi məlumatlarla düzgün işləmədiyinə görə qanun qarşısında cavab verməli olacaqlar.

Təcavüzkar Model

Ənənəvi olaraq, təhdidləri və onlardan qorunma vasitələrini nəzərdən keçirərkən, təcavüzkar modelinin təhlilindən başlamaq lazımdır. Artıq qeyd edildiyi kimi, biz insayderlər - təşkilatın əməkdaşları və məxfi məlumatlara qanuni çıxışı olan digər istifadəçilər haqqında danışacağıq. Bir qayda olaraq, bu sözlərlə hər kəsin ağlına korporativ şəbəkədə kompüterdə işləyən, iş prosesində təşkilatın ofisindən çıxmayan ofis işçisi gəlir. Lakin bu təmsil natamamdır. O, təşkilatın ofisini tərk edə biləcək informasiyaya qanuni çıxışı olan digər növ insanların daxil olması üçün genişləndirilməlidir. Bunlar noutbukları olan işgüzar səyahətçilər və ya həm ofisdə, həm də evdə işləyənlər, informasiya daşıyan kuryerlər, ilk növbədə ehtiyat nüsxəsi olan maqnit lentləri və s.

Təcavüzkar modelinin belə geniş şəkildə nəzərdən keçirilməsi, birincisi, konsepsiyaya uyğundur, çünki bu müdaxilə edənlərin yaratdığı təhlükələr də daxilidir, ikincisi, bütün problemləri nəzərə alaraq problemi daha geniş təhlil etməyə imkan verir. mümkün variantlar bu təhlükələrlə mübarizə aparın.

Daxili pozucuların aşağıdakı əsas növlərini ayırd etmək olar:

- Sadiq olmayan / incimiş işçi.Bu kateqoriyaya aid olan qanun pozucuları, məsələn, yeni işəgötürənlə maraqlanmaq üçün iş yerini dəyişdirərək və məxfi məlumatları oğurlamaq istəyi ilə və ya emosional olaraq, incidilərək, qisas almaq istəyi ilə məqsədyönlü hərəkət edə bilərlər. Onlar təhlükəlidirlər, çünki hazırda işlədikləri təşkilata zərər vurmaq üçün ən çox həvəslidirlər. Bir qayda olaraq, sədaqətsiz işçilərlə bağlı insidentlərin sayı azdır, lakin bu, əlverişsiz iqtisadi şərait və kütləvi ixtisar şəraitində arta bilər.

- Daxili, rüşvət və ya manipulyasiya edilmiş işçi.Bu halda danışırıq yüksək rəqabət şəraitində, bir qayda olaraq, sənaye casusluğu məqsədilə istənilən məqsədyönlü hərəkətlər haqqında. Rəqabət edən şirkətdə məxfi məlumatları toplamaq üçün ya konkret məqsədlər üçün öz şəxsini təqdim edirlər, ya da ən sadiq olmayan işçi tapıb ona rüşvət verirlər, ya da sadiq, lakin sayıq olmayan işçi məxfi məlumatları vasitələrlə ötürməyə məcbur edilir. sosial mühəndislik. Rusiya Federasiyasında iqtisadiyyatın əksər seqmentlərində rəqabət çox inkişaf etmədiyi və ya başqa üsullarla həyata keçirildiyi üçün bu cür hadisələrin sayı, adətən, əvvəlkilərdən də azdır.

- Saxta işçi. Bu tip pozan, siyasəti poza bilən sadiq, lakin diqqətsiz və ya səhlənkar işçidir daxili təhlükəsizlik onun məlumatsızlığı və ya unutqanlığı səbəbindən müəssisə. Belə bir işçi səhvən yanlış şəxsə əlavə edilmiş məxfi faylı olan bir e-poçt göndərə bilər və ya həftə sonu işləmək üçün məxfi məlumatı olan fleş diski evə aparıb itirə bilər. Eyni tipə noutbukları və maqnit lentlərini itirən işçilər daxildir. Bir çox ekspertlərin fikrincə, bu tip insayder məxfi məlumatların sızmasına görə məsuliyyət daşıyır.

Beləliklə, potensial pozucuların motivləri və deməli, hərəkət kursu əhəmiyyətli dərəcədə fərqlənə bilər. Bundan asılı olaraq təşkilatın daxili təhlükəsizliyinin təmin edilməsi probleminin həllinə yanaşmaq lazımdır.

Insider Threat Defense Technologies

Bu bazar seqmentinin nisbi gəncliyinə baxmayaraq, müştərilərin artıq öz vəzifələrindən və maliyyə imkanlarından asılı olaraq seçim etmək imkanı var. Qeyd etmək lazımdır ki, hazırda bazarda sırf daxili təhdidlər üzrə ixtisaslaşmış satıcılar demək olar ki, yoxdur. Bu vəziyyət təkcə bu seqmentin yetişməmiş olması ilə deyil, həm də ənənəvi qoruyucu vasitələrin istehsalçıları və bu seqmentdə iştirakda maraqlı olan digər satıcılar tərəfindən həyata keçirilən aqressiv və bəzən xaotik birləşmələr və satınalmalar ilə əlaqədardır. 2006-cı ildə EMC-nin bölməsinə çevrilmiş RSA Data Security şirkətini NetApp tərəfindən server saxlama və saxlama sistemlərini mühafizə edən Decru başlanğıcını satın almasını xatırlatmaq lazımdır. ehtiyat nüsxələri 2005-ci ildə, Symantec-in 2007-ci ildə DLP satıcısı Vontu-nu alması və s.

Çox sayda belə əməliyyatların bu seqmentin inkişafı üçün yaxşı perspektivlərdən xəbər verməsinə baxmayaraq, onlar həmişə qanadın altına düşən məhsulların keyfiyyətindən faydalanmır. böyük korporasiyalar. Məhsullar daha yavaş inkişaf etməyə başlayır və tərtibatçılar yüksək ixtisaslaşmış şirkətlə müqayisədə bazar tələblərinə cavab vermirlər. Bu, bildiyiniz kimi, hərəkətliliyini və səmərəliliyini kiçik qardaşlarına itirən böyük şirkətlərin məşhur xəstəliyidir. Digər tərəfdən, dünyanın müxtəlif yerlərində müştərilər üçün xidmət keyfiyyəti və məhsulların əlçatanlığı onların xidmət və satış şəbəkəsinin inkişafı hesabına yaxşılaşır.

Daxili təhdidləri, onların üstünlüklərini və mənfi cəhətlərini neytrallaşdırmaq üçün hazırda istifadə olunan əsas texnologiyalara nəzər salın.

Sənədə nəzarət

Sənədə nəzarət texnologiyası müasir hüquqların idarə edilməsi sinfi məhsullarında, məsələn Microsoft Windows Hüquqların İdarə Edilməsi Xidmətləri, Adobe LiveCycle Hüquqların İdarə Edilməsi ES və Oracle İnformasiya Hüquqlarının İdarə Edilməsi.

Bu sistemlərin işləmə prinsipi hər bir sənəd üçün istifadə qaydalarını təyin etmək və bu növ sənədlərlə işləyən tətbiqlərdə bu hüquqlara nəzarət etməkdir. Məsələn, bir sənəd yarada bilərsiniz Microsoft Word və onun üçün qaydalar təyin edin, ona kim baxa bilər, kim dəyişiklikləri redaktə edə və saxlaya bilər və kim çap edə bilər. Bu qaydalar Windows RMS şərtlərində lisenziya adlanır və faylla birlikdə saxlanılır. Faylın məzmunu icazəsiz istifadəçinin ona baxmasının qarşısını almaq üçün şifrələnir.

İndi hər hansı bir istifadəçi belə qorunan faylı açmağa cəhd edərsə, proqram xüsusi RMS serveri ilə əlaqə saxlayır, istifadəçinin səlahiyyətini təsdiqləyir və bu istifadəçiyə girişə icazə verilirsə, server şifrənin açılması açarını proqrama ötürür. verilmiş fayl və bu istifadəçinin hüquqları haqqında məlumat. Bu məlumatlara əsasən, proqram istifadəçiyə yalnız onun hüququ olan funksiyaları təqdim edir. Məsələn, istifadəçiyə faylı çap etməyə icazə verilmirsə, proqramın çap funksiyası mövcud olmayacaq.

Belə çıxır ki, belə fayldakı məlumat, hətta fayl korporativ şəbəkədən kənara çıxsa belə təhlükəsizdir - o, şifrələnir. RMS funksiyaları artıq tətbiqlərdə quraşdırılmışdır Microsoft Office 2003 Professional Nəşr. RMS funksionallığını üçüncü tərəf proqramlarına daxil etmək üçün Microsoft xüsusi SDK təqdim edir.

Adobe-nin sənədlərə nəzarət sistemi oxşar şəkildə qurulmuşdur, lakin diqqəti PDF sənədlərinə yönəldir. Oracle IRM agent kimi müştəri kompüterlərində quraşdırılır və icra zamanı tətbiqlərlə inteqrasiya olunur.

Sənədə nəzarət insayder təhlükəsinin qorunmasının ümumi konsepsiyasının mühüm hissəsidir, lakin bu texnologiyanın təbii məhdudiyyətləri nəzərə alınmalıdır. Birincisi, o, yalnız sənəd fayllarına nəzarət üçün nəzərdə tutulmuşdur. Qurulmamış fayllara və ya verilənlər bazasına gəldikdə, bu texnologiya işləmir. İkincisi, əgər təcavüzkar bu sistemin SDK-sından istifadə edərək, RMS serveri ilə əlaqə saxlayacaq, oradan şifrələmə açarı alacaq və sənədi aydın mətndə saxlayacaq və bu proqramı minimum məbləğdə istifadəçi adından işlədəcək sadə proqram yaradırsa. sənədə giriş səviyyəsi, sonra bu sistem yan keçəcək. Bundan əlavə, təşkilat artıq bir çox sənəd yaratmışsa, sənədə nəzarət sisteminin tətbiqində çətinlikləri nəzərə almaq lazımdır - sənədlərin ilkin təsnifatı və onlardan istifadə hüquqlarının təyin edilməsi vəzifəsi əhəmiyyətli səy tələb edə bilər.

Bu o demək deyil ki, sənədə nəzarət sistemləri tapşırığı yerinə yetirmir, sadəcə yadda saxlamaq lazımdır ki, informasiyanın mühafizəsi mürəkkəb problemdir və bir qayda olaraq, onu yalnız bir alətdən istifadə etməklə həll etmək mümkün deyil.

Sızma qorunması

Məlumatların itirilməsinin qarşısının alınması (DLP) termini informasiya təhlükəsizliyi mütəxəssislərinin leksikonunda nisbətən yaxınlarda peyda olub və artıq mübaliğəsiz son illərin ən isti mövzusuna çevrilməyi bacarıb. Bir qayda olaraq, DLP abbreviaturası mümkün sızma kanallarını izləyən və bu kanallar vasitəsilə hər hansı məxfi məlumat göndərmək cəhdi halında onları bloklayan sistemləri ifadə edir. Bundan əlavə, funksiyada oxşar sistemlərçox vaxt sonrakı auditlər, insidentlərin araşdırılması və potensial risklərin retrospektiv təhlili üçün onlardan keçən məlumatları arxivləşdirmək imkanı daxildir.

İki növ DLP sistemləri var: şəbəkə DLP və host DLP.

Şəbəkə DLP ondan keçən bütün məlumatları süzgəcdən keçirən şəbəkə şlüzünün prinsipi üzərində işləyir. Aydındır ki, daxili təhdidlərlə mübarizə tapşırığına əsaslanaraq, bu cür filtrasiyanın əsas marağı korporativ şəbəkədən kənarda İnternetə ötürülən məlumatlara nəzarət etmək qabiliyyətindən ibarətdir. Şəbəkə DLP sizə gedən poçta, http və ftp trafikinə, ani mesajlaşma xidmətlərinə və s. nəzarət etməyə imkan verir. Həssas məlumat aşkar edilərsə, şəbəkə DLP ötürülən faylı bloklaya bilər. Şübhəli faylları əl ilə emal etmək üçün seçimlər də var. Şübhəli fayllar karantinə yerləşdirilir, bu, vaxtaşırı təhlükəsizlik işçisi tərəfindən yoxlanılır və ya faylın ötürülməsinə icazə verir, ya da onu qadağan edir. Düzdür, protokolun xüsusiyyətlərinə görə belə emal yalnız elektron poçt üçün mümkündür. Əlavə audit və insidentlərin araşdırılması imkanları şlüzdən keçən bütün məlumatların arxivləşdirilməsi ilə təmin edilir, bir şərtlə ki, bu arxiv vaxtaşırı nəzərdən keçirilsin və baş vermiş sızmaların müəyyən edilməsi üçün onun məzmunu təhlil edilsin.

DLP sistemlərinin tətbiqi və tətbiqi zamanı əsas problemlərdən biri məxfi məlumatların aşkarlanması üsulu, yəni ötürülən məlumatın məxfi olub-olmamasına qərar vermə anı və belə qərar qəbul edilərkən nəzərə alınan səbəblərdir. Bir qayda olaraq, bu məzmun təhlili ilə həyata keçirilir. ötürülən sənədlər məzmun təhlili də adlanır. Məxfi məlumatların aşkarlanması üçün əsas yanaşmaları nəzərdən keçirək.

- Teqlər. Bu üsul yuxarıda müzakirə olunan sənəd idarəetmə sistemlərinə bənzəyir. Etiketlər məlumatın məxfilik dərəcəsini, bu sənədlə nə edilə biləcəyini və kimə göndərilməli olduğunu təsvir edən sənədlərə daxil edilir. Etiket analizinin nəticələrinə əsasən, DLP sistemi bunun mümkün olub-olmadığına qərar verir bu sənəd göndərin ya yox. Bəzi DLP sistemləri bu sistemlərin təyin etdiyi etiketlərdən istifadə etmək üçün əvvəlcə hüquqların idarə edilməsi sistemləri ilə uyğunlaşdırılır, digər sistemlər isə öz etiket formatından istifadə edir.

- İmzalar. Bu üsul, ötürülən faylın mətnində mövcudluğu DLP sisteminə bu faylın məxfi məlumatı ehtiva etdiyini bildirməli olan bir və ya bir neçə simvol ardıcıllığını təyin etməkdən ibarətdir. Çoxlu sayda imzalar lüğətlərdə təşkil edilə bilər.

- Bayes üsulu. Spamla mübarizədə istifadə edilən bu üsul DLP sistemlərində uğurla tətbiq oluna bilər. Bu üsulu tətbiq etmək üçün kateqoriyalar siyahısı yaradılır və sözlər siyahısı faylda söz baş verirsə, o zaman faylın verilmiş ehtimalla göstərilən kateqoriyaya aid olması və ya aid olmaması ehtimalları ilə müəyyən edilir.

- Morfoloji analiz.Morfoloji təhlil üsulu imza üsuluna bənzəyir, fərq ondadır ki, onun təhlil edilən imza ilə 100% uyğunluğu yox, tək köklü sözlər də nəzərə alınır.

- Rəqəmsal çaplar.Bu metodun mahiyyəti ondan ibarətdir ki, bütün məxfi sənədlər üçün bəzi hash funksiyası elə hesablanır ki, sənəd bir qədər dəyişdirilərsə, hash funksiyası eyni qalacaq və ya bir qədər dəyişəcək. Beləliklə, məxfi sənədlərin aşkarlanması prosesi xeyli sadələşdirilmişdir. Bir çox satıcılar və bəzi analitiklər tərəfindən bu texnologiyanın həvəslə təriflənməsinə baxmayaraq, onun etibarlılığı çox arzuolunmazdır və satıcıların müxtəlif bəhanələrlə rəqəmsal barmaq izi alqoritminin tətbiqi təfərrüatlarını kölgədə saxlamağa üstünlük vermələrini, onun etibarlılığını nəzərə alsaq, artmaz.

- Adi ifadələr.Proqramlaşdırma ilə məşğul olan hər kəsə məlumdur, müntəzəm ifadələr mətndə şablon məlumatlarını asanlıqla tapmağa imkan verir, məsələn, telefon nömrələri, pasport rekvizitləri, bank hesabı nömrələri, sosial təminat nömrələri və s.

Yuxarıdakı siyahıdan asanlıqla görmək olar ki, aşkarlama üsulları ya məxfi məlumatın 100% aşkarlanmasına zəmanət vermir, çünki onlarda həm birinci, həm də ikinci növ xətaların səviyyəsi kifayət qədər yüksəkdir, ya da təhlükəsizlik xidmətinin daimi sayıqlığını tələb edir. imzaların və ya tapşırıqların siyahısını yeniləmək və saxlamaq üçün məxfi sənədlər üçün etiketlər.

Bundan əlavə, trafikin şifrələnməsi şəbəkə DLP-nin işində müəyyən problem yarada bilər. Əgər təhlükəsizlik məqsədi ilə hər hansı veb-resurslara qoşularkən e-poçt mesajlarını şifrələmək və ya SSL protokolundan istifadə etmək lazımdırsa, ötürülən fayllarda məxfi məlumatların mövcudluğunun müəyyən edilməsi problemini həll etmək çox çətin ola bilər. Unutmayın ki, bəzi ani mesajlaşma xidmətlərində, məsələn, Skype-da standart olaraq quraşdırılmış şifrələmə var. Siz bu cür xidmətlərdən istifadə etməkdən imtina etməli və ya onlara nəzarət etmək üçün host DLP-dən istifadə etməli olacaqsınız.

Bununla belə, bütün çətinliklərə baxmayaraq, düzgün konfiqurasiya edilərsə və ciddi qəbul edilərsə, şəbəkə DLP məxfi məlumatların sızması riskini əhəmiyyətli dərəcədə azalda bilər və təşkilatı daxili nəzarət üçün əlverişli vasitə ilə təmin edə bilər.

Host DLPşəbəkədəki hər bir hostda (müştəri iş stansiyalarında və lazım olduqda serverlərdə) quraşdırılır və internet trafikinə nəzarət etmək üçün də istifadə edilə bilər. Bununla belə, bu imkanda host DLP-lər daha az yayılıb və hazırda əsasən nəzarət üçün istifadə olunur xarici cihazlar və printerlər. Bildiyiniz kimi, işə fləş diskdən və ya MP3 pleyerdən gətirən işçi bütün hakerlərin birləşdiyindən daha çox müəssisənin informasiya təhlükəsizliyinə təhlükə yaradır. Bu sistemlərə həmçinin şəbəkə son nöqtəsi təhlükəsizlik alətləri də deyilir ( son nöqtə təhlükəsizliyi), bu termin tez-tez daha geniş istifadə olunsa da, məsələn, buna bəzən antivirus alətləri də deyilir.

Bildiyiniz kimi, xarici cihazlardan istifadə problemini heç bir vasitədən istifadə etmədən, portları ya fiziki, ya əməliyyat sistemi vasitəsi ilə söndürməklə, ya da inzibati yolla, əməkdaşların ofisə hər hansı media gətirməsini qadağan etməklə həll etmək olar. Bununla belə, əksər hallarda “ucuz və şən” yanaşma qəbuledilməzdir, çünki biznes proseslərinin tələb etdiyi informasiya xidmətlərinin lazımi çevikliyi təmin olunmur.

Nəticədə müəyyən tələbat yaranır xüsusi vasitələr, bununla siz şirkət əməkdaşları tərəfindən xarici qurğular və printerlərdən istifadə problemini daha çevik həll edə bilərsiniz. Bu cür alətlər istifadəçilər üçün giriş hüquqlarını konfiqurasiya etməyə imkan verir müxtəlif növlər cihazlar, məsələn, istifadəçilərin bir qrupu üçün media ilə işləməyi qadağan etmək və printerlərə icazə vermək, digəri üçün isə yalnız oxumaq rejimində media ilə işləməyə icazə vermək. Ayrı-ayrı istifadəçilər üçün xarici cihazlarda məlumatların qeyd edilməsi zərurəti yaranarsa, kölgə surəti texnologiyasından istifadə edilə bilər ki, bu da xarici cihazda saxlanılan bütün məlumatların serverə kopyalanmasını təmin edir. Kopyalanan məlumat sonradan istifadəçi hərəkətlərini təhlil etmək üçün təhlil edilə bilər. Bu texnologiya hər şeyi kopyalayır və hazırda şəbəkə DLP-ləri kimi əməliyyatı bloklamaq və sızmanın qarşısını almaq üçün saxlanılan faylların məzmun analizinə imkan verən sistemlər yoxdur. Bununla belə, kölgə surəti arxivi insidentlərin araşdırılmasını və şəbəkədəki hadisələrin retrospektiv təhlilini təmin edəcək və belə bir arxivə malik olmaq potensial insayderin tutularaq hərəkətlərinə görə cəzalandırılması deməkdir. Bu, onun üçün əhəmiyyətli bir maneə və düşmənçilik hərəkətlərini tərk etmək üçün ciddi bir səbəb ola bilər.

Printerlərin istifadəsinə nəzarəti də qeyd etmək lazımdır - sənədlərin kağız nüsxələri də sızma mənbəyinə çevrilə bilər. Host DLP sizə digər xarici cihazlarla eyni şəkildə printerlərə istifadəçi girişini idarə etməyə və çap edilmiş sənədlərin surətlərini saxlamağa imkan verir. qrafik formatəlavə təhlil üçün. Bundan əlavə, sənədin hər bir səhifəsində unikal kodun çapını həyata keçirən su nişanı texnologiyası (su nişanı) bu sənədin kim, nə vaxt və harada çap edildiyini dəqiq müəyyən etmək mümkündür.

Əsas DLP-nin şübhəsiz üstünlüklərinə baxmayaraq, monitorinq edilməli olan hər bir kompüterdə agent proqram təminatının quraşdırılması ehtiyacı ilə əlaqəli bir sıra çatışmazlıqlar var. Birincisi, bu cür sistemlərin yerləşdirilməsi və idarə olunması baxımından müəyyən çətinliklər yarada bilər. İkincisi, administrator hüquqlarına malik olan istifadəçi təhlükəsizlik siyasəti ilə icazə verilməyən hər hansı hərəkətləri yerinə yetirmək üçün bu proqramı söndürməyə cəhd edə bilər.

Buna baxmayaraq, xarici cihazların etibarlı idarə edilməsi üçün host DLP əvəzolunmazdır və qeyd olunan problemlər həll olunmaz deyil. Beləliklə, belə nəticəyə gələ bilərik ki, DLP konsepsiyası indi korporativ təhlükəsizlik xidmətlərinin daxili nəzarəti və sızmalardan qorunmasını təmin etmək üçün onlara daim artan təzyiq şəraitində onların arsenalında tam hüquqlu bir vasitədir.

IPC konsepsiyası

Daxili təhdidlərə qarşı mübarizənin yeni vasitələrinin icad edilməsi prosesində müasir cəmiyyətin elmi və mühəndis düşüncəsi dayanmır və yuxarıda müzakirə edilən vasitələrin müəyyən çatışmazlıqlarını nəzərə alaraq, informasiya sızmasından mühafizə sistemləri bazarı IPC konsepsiyasına gəldi ( İnformasiyanın Mühafizəsi və Nəzarəti). Bu termin nisbətən yaxınlarda ortaya çıxdı, onun ilk dəfə 2007-ci ildə IDC analitik şirkəti tərəfindən araşdırmada istifadə edildiyi güman edilir.

Bu konsepsiyanın mahiyyəti DLP və şifrələmə üsullarını birləşdirməkdir. Bu konsepsiyada DLP korporativ şəbəkədən çıxan məlumatları idarə edir texniki kanallar, və şifrələmə fiziki olaraq düşən və ya icazəsiz şəxslərin əlinə düşə bilən məlumat mediasını qorumaq üçün istifadə olunur.

IPC konsepsiyasında istifadə edilə bilən ən çox yayılmış şifrələmə texnologiyalarını nəzərdən keçirin.

- Maqnit lentlərinin şifrələnməsi.Bu tip medianın arxaizminə baxmayaraq, ondan fəal şəkildə istifadə olunmağa davam edir Ehtiyat surəti və böyük həcmdə məlumatların ötürülməsi üçün, çünki saxlanılan meqabaytın vahid dəyəri baxımından hələ də bərabər deyil. Müvafiq olaraq, itirilmiş lentlərlə bağlı sızmalar ön səhifə xəbər redaktorlarını sevindirməyə davam edir və bu cür hesabatların mövzusu olan CIO-ları və müəssisənin təhlükəsizlik işçilərini məyus edir. Vəziyyəti belə ağırlaşdırır ki, belə lentlərdə çox böyük həcmdə məlumatlar var və nəticədə çoxlu sayda insan fırıldaqçıların qurbanına çevrilə bilər.

- Server anbarlarının şifrələnməsi.Server yaddaşının çox nadir hallarda daşınmasına və onu itirmək riskinin maqnit lentlə müqayisədə ölçülməz dərəcədə aşağı olmasına baxmayaraq, yaddaşdan ayrı bir sabit disk səhv əllərə düşə bilər. Təmir, utilizasiya, təkmilləşdirmə - bu hadisələr bu riski silmək üçün kifayət qədər müntəzəm olaraq baş verir. Və icazəsiz şəxslərin ofisinə daxil olma vəziyyəti tamamilə mümkün olmayan bir hadisə deyil.

Burada kiçik bir araşdırma aparmağa və ümumi yanlış təsəvvürü qeyd etməyə dəyər ki, əgər disk RAID massivinin bir hissəsidirsə, o zaman onun icazəsiz əllərə keçməsindən narahat olmaq lazım deyil. Görünür ki, RAID nəzarətçilərinin yerinə yetirdiyi bir neçə sabit diskə yazılan məlumatların zolağı hər hansı bir sabit diskdə olan məlumatlara oxunmaz bir görünüş verir. Təəssüf ki, bu tamamilə doğru deyil. Interleaving baş verir, lakin əksər müasir cihazlarda bu, 512 bayt blok səviyyəsində edilir. Bu o deməkdir ki, strukturun və fayl formatlarının pozulmasına baxmayaraq, məxfi məlumat hələ də belə bir sabit diskdən çıxarıla bilər. Buna görə də, RAID massivində saxlanılan zaman məlumatın məxfiliyini təmin etmək tələbi varsa, şifrələmə yeganə etibarlı seçim olaraq qalır.

- Noutbukların şifrələnməsi.Bu, artıq saysız-hesabsız deyilib, lakin hələ də məxfi məlumatı olan noutbukların itirilməsi artıq uzun illərdir ki, insidentlərin ilk beş hit paradındadır.

- Çıxarılan media şifrələməsi.Bu halda söhbət portativ USB qurğularından və bəzən müəssisənin biznes proseslərində istifadə olunarsa, yazıla bilən CD və DVD disklərindən gedir. Bu cür sistemlər, eləcə də yuxarıda qeyd olunan laptopun sabit diskinin şifrələmə sistemləri çox vaxt host DLP sistemlərinin tərkib hissəsi kimi çıxış edə bilər. Bu halda, içəridəki medianın avtomatik şəffaf şifrələnməsini və ondan kənarda məlumatların şifrəsini açmaq mümkünsüzlüyünü təmin edən bir növ kripto-perimetrdən danışılır.

Beləliklə, şifrələmə DLP sistemlərinin imkanlarını əhəmiyyətli dərəcədə artıra və məxfi məlumatların sızması riskini azalda bilər. IPC konsepsiyasının nisbətən yaxınlarda formalaşmasına və bazarda inteqrasiya edilmiş IPC həllərinin seçimi o qədər də geniş olmasa da, sənaye bu sahəni fəal şəkildə inkişaf etdirir və bir müddət sonra bu konsepsiyanın yeniliklərə çevrilməsi tamamilə mümkündür. daxili təhlükəsizlik və daxili təhlükəsizlik problemlərinin həlli üçün fakto standart.nəzarət.

nəticələr

Bu icmaldan göründüyü kimi, daxili təhdidlər informasiya təhlükəsizliyində kifayət qədər yeni sahədir, buna baxmayaraq, fəal inkişaf edir və diqqətin artırılması tələb olunur. Nəzərə alınan sənədə nəzarət texnologiyaları, DLP və IPC, kifayət qədər etibarlı daxili nəzarət sistemi qurmağa və sızma riskini məqbul səviyyəyə endirməyə imkan verir. Şübhəsiz ki, informasiya təhlükəsizliyinin bu sahəsi inkişaf etməyə davam edəcək, daha yeni və daha qabaqcıl texnologiyalar təklif olunacaq, lakin bu gün bir çox təşkilat bu və ya digər həll yolunu seçir, çünki informasiya təhlükəsizliyi məsələlərində diqqətsizlik çox baha başa gələ bilər.

Aleksey Raevski

SecurIT-in baş direktoru