Инсталирајте го најновиот микрокод на процесорот. Поправени грешки на процесорот ажурирање на микрокод на Intel

Ви ги претставуваме донаторот BioStar A740G M2L+ (AMD 740G / SB710) и примачот BioStar A740G M2+ (AMD 740G / SB700). Матичната плоча со буквата „L“ е понова и официјално поддржува AM3 процесори, за разлика од другата, која е ограничена само да поддржува AM2 + процесори. Моли за компаративна анализанивниот биос.

Од канцеларија само се вчитува сајтот Последно ажурирањеФирмверот на BIOS-от за секоја од овие матични плочи:

- за најновата бета верзија на A740G M2+ A74GM916.BSSза септември 2009 година

- за A740G M2L+ - датотека 74GCU511.BSS- мај 2010 година

Следно, се вооружуваме со алатката MMTOOL (Користев верзии 3.22, 3.23 и 3.26 - не најдов никакви разлики во работата). За да работите со MMTOOL, наставките на фирмверот на BIOS-от мора да се преименуваат во *.rom.

Сега стартуваме два MMTOOL и вчитуваме датотеки на фирмверот од две подлоги во нив. табли. Обрнуваме внимание на различните големини во колоната „Големина на изворот“ (и во „Големина во Rom“, се разбира, исто така) на модулот 11 „P6 Micro Code“ во секој од фирмверите.

Одете во делот CPU PATCH за детална споредба:

Донаторската датотека 74GCU511.rom - cpu_list содржи 14 линии со поддршка за CPURev.ID + 1 празна линија (сл. 1).

Бета верзијата на примачот A74GM916.rom - cpu_list содржи 13 линии со поддршка за CPURev.ID + 1 празно (сл. 2).

По анализата на списоците на овие два BIOS-и, станува очигледно дека за понова матична плоча, програмерите користеле поновите закрпи за AMD процесорите, каде што е коригиран микрокодот од две линии со CPURev.ID 1043 и 1062 (датум 2009/07/31 ) и додадена е една линија со CPURev .ID 10A0 (датум 2010/02/17).

Метод број 1 - модификација на карактеристични жици.

Овие три карактеристични линии се извлечени од донаторот 74GCU511.rom - дејството „Extract a Patch Data“ + „Apply“ + 1 последната празна линија и се зачувуваат во посебни датотеки.Претходно, во делот CPU PATCH на датотеката на примачот A74GM916.rom, се бришат две линии со CPURev.ID броеви 1043 и 1062 (чиј микрокод е постар отколку што ќе го вметнеме понатаму) и последната празна линија - дејствата „Избриши закрпа Податоци“ + „Примени“ (сл.3).

После тоа, за возврат се вметнува понов микрокод од четири претходно примени закрпи за CPURev.ID 1043, 1062, 10A0 и празен стринг (сл. 4).

Обрнете внимание на димензиите („Големина на изворот“ и „Големина во Rom“) на модулот 11 „P6 Micro Code“ пред и по примената на овие промени во датотеката на примачот.

По примената, овие димензии за примачот (сл. 6) ќе станат идентични со димензиите на истиот модул во донаторската датотека 74GCU511.rom (сл. 5).

Вреди да се напомене дека е лесно да се разбере како се формира големината на модулот (секоја линија во делот CPU PATCH зема 2048 бајти).

Подобро е да ги зачувате промените под ново име на датотека.

Следно, оваа датотека се проверува така што MMTOOL повторно се отвора без грешки.

Метод број 2 - модификација со замена на целиот модул.

Всушност, тој е опишан на Интернет (на пример, делумно).Во MMTOOL ја заокружуваме донаторската датотека 74GCU511.rom, одиме во табулаторот „Extract“ и ја бараме линијата „P6 Micro Code“. Потоа го избираме, во полето „датотека на модули“ му го даваме името ncpucode.bin и го извршуваме Extract module „во некомпресирана форма“.

Сега во MMTOOL ја вчитуваме датотеката на примачот A74GM916.rom, одиме во табулаторот „Замени“ и повторно ја бараме линијата „P6 Micro Code“. Изберете го, почекајте Browse и изберете го нашиот донаторски модул ncpucode.bin. Кликнете Замени и потоа согласете се да го замените овој модул.

Повторно, обрнете внимание на димензиите („Големина на изворот“ и „Големина во Rom“) на модулот 11 „P6 Micro Code“ пред и по заменувањето на овој модул во датотеката на примачот.

По примената, овие димензии за примачот (сл. 7) ќе станат идентични со димензиите на истиот модул во донаторската датотека 74GCU511.rom (сл. 5).

Ако ги споредиме резултатите од двата методи (слика 6 и слика 7), тогаш има забележлива разлика од 10 бајти во адресата RomLoc на модулот „Defined or Reserved“ по ажурираниот модул „P6 Micro Code“ - можеби ова се карактеристиките на MMTOOL...

Заклучок и послеговор.

На овој начин, од различни фирмвери на BIOS-от на различни душеци. таблите на приклучокот AM2 + (па дури и AM3 за споредба) можете да ги најдете најновите микрокодови за секој тип CPURev.ID, и во Award и AMI BIOS-и, а потоа да ги комбинирате во еден ncpucode.bin.Последователно, ми се покажа со големина од 32768 бајти од 16 линии (микрокодови) со најновите датуми од проучуваниот фирмвер на различни BIOS-и: од 15-ти разни видовиревизии на процесорот за приклучокот AM2+ (040A, 0413, 0414, 041B, 0433, 0680, 0C1B, 1000, 1020, 1022, 1040, 1041, 1043, 1060, 1060, и 1060-та линија) mo некој универзален микрокод за ревизии на процесори кои не се опишани во други линии - IMHO, на пример, идни).

Кога го комбинирате вашиот сопствен ncpucode.bin со увоз на потребните закрпи (микрокодови) за секоја неопходна ревизија на процесорот, можете да го користите апсолутно секој фирмвер на AMI BIOS со модулот P6 Micro Code како лабораториски.

Сепак, при зачувување на датотеката на фирмверот, забележана е непријатна карактеристика на MMTOOL - поради некоја причина алатката додаде 8 нула бајти на крајот на модулот P6 Micro Code - се покажа дека е со големина од 32776 бајти. При извлекување на истиот MMTOOL од лабораторискиот фирмвер, датотеката ncpucode.bin исто така стана со големина од 32776 бајти.

Можете да го уредите ова со едноставни уредници достапни за сите. Но и јас (случајно) открив алтернативен начин: кога универзалната алатка BIOS_EXT.EXE ги извлече сите модули од лабораторискиот фирмвер, датотеката ncpucode.bin веќе се покажа со правилна големина од 32768 бајти - самата алатка BIOS_EXT.EXE правилно го одреди крајот на модулот P6 Micro Code кога зачувување во датотека.

Ако чипсетот и матичната плоча LGA 775 теоретски можат да поддржуваат XEON 771, но мајчиниот BIOS-от не го поддржува, а нема ниту модифициран, тогаш можете сами да го модифицирате BIOS-от.

ВАЖНО

1. Сите промени во фирмверот на BIOS-от (обично .ROM-датотека) ги правите на ваш сопствен ризик и ризик. Во случај на грешка, се добива загарантирана „тула“ од матичната плоча

2. Големината на датотеката на оригиналниот фирмвер и изменетата верзија мора да одговараат до еден бајт.

3. Трепкањето на изменетата датотека на BIOS-от назад во микроциркутот се врши само со користење на сопствена алатка од развивачот на матичната плоча (да се преземе од веб-страницата на производителот).

4. Во врвот матични плочиах, самиот BIOS има вграден модул за ажурирање на фирмверот (на пример, алатката EZ Flash 2 за ASUS P5Q во делот Алатки) - најдобра опција.

Како да го направите тоа подобро:

1. Дали сè уште пребарувате на Интернет за готова верзија со поддршка за XEON?

2. Преземете од официјалната веб-страница Најновата верзијафирмвер и да додадам микрокодови?

Како што можете да видите, втората опција е побезбедна, во секој случај преземате оригинален фирмверод веб-страницата на производителот на матичната плоча, т.е. се гарантира најновата верзија и отсуството на грешки (поточно, исправката на сите грешки пронајдени порано). Кога преземате готова верзија од ресурси на трети лица (од очигледни причини, нема да биде на оригиналната страница) - можете да добиете искривена верзија и да го убиете BIOS-от.

Прелиминарно, можете да го оцените присуството на микрокодови XEON во фирмверот на BIOS-от.

- добијте ја моменталната слика на AMI BIOS преку Universal BIOS Backup ToolKit 2.0

- погледнете ја содржината на примената ROM датотека преку AMIBCP V 3.37

Опција за BIOS-от AMI (American Megatrends Inc.).

1. Преземете ја најновата верзија BIOS-отод веб-страницата на производителот на вашата матична плоча

3. Преземете микрокодови за XEON 771 процесори: lga771_microcodes

4. Откријте го CPUID-от на вашиот процесор користејќи го AIDA64или слична програма (изгледа како cpu0001067Ah). Ако BIOS-отќе се шие пред да го инсталирате процесорот, тогаш ја прескокнуваме оваа ставка.

5. Отпакувајте ги архивите MMToolИ lga771_microcodesи заминете од датотеките со екстензија .Кантасамо оние датотеки чиј почеток одговара на CPUID на вашиот компјутер (на пример, cpu0001067a_plat00000044_ver00000a0b_date20100928.bin)

Ако не знаеме кој код, тогаш сè шиеме.

А.Ние лансираме MMTool. Притиснете го копчето (1) Вчитај ROMи вчитајте го најновиот BIOS за вашата матична плоча во програмата. Ако го имате најновиот BIOS-от, тогаш можете исто така да ја споите алатката за резервна копија на BIOS-от од компјутерот и да ја уредите.

б.Одете на картичката (2) Закрпа на процесорот, потоа копчето (3) Прелистајте, отворете ја датотеката .Канташто одговара на вашиот CPUID.

В.Оставете ги опциите како стандардни. „Вметни податоци за закрпи“и притиснете го копчето (4) се применуваат.

По ажурирањето со модифициран биос треба да се направи фабрички ресетирањепреку копчето за ресетирање или џемперите, ако матичната плоча поддржува такво ресетирање или со извлекување на батеријата на BIOS-от неколку минути. Понатаму, процесорот веќе правилно го перцепира компјутерот и работи како што треба.

Basic Input Output System - основен влезно/излезен систем, скратено како BIOS. Мал чип на матичната плоча кој прв добива контрола кога компјутерот е вклучен. Обезбедено: проверка на основните поставки за компјутер на компонентите на компјутерот при стартување...

Во првите редови на оваа објава, сакам, без сарказам, и искрено да му се заблагодарам на учесникот на форумот на часовниците, под прекарот WebBlast, за популаризацијата на овој метод.

Денеска е први април, но тоа е само случајност. Методот работи и речиси ништо тули.

BIOS-от од пред-UEFI генерацијата има механизам за ажурирање на микрокодови без ажурирање на самиот BIOS-от. Овој механизам не секогаш работи од една или друга причина, но ако работи, тогаш генерално, процедурата за ажурирање се сведува на подигнување на системот од посебен надворешен медиум, а потоа рестартирање.

Што е важно да се разбере:

- Постои замена на еден микрокод за друг, а не додавање. Оние. во ситуација со 771 модови, често добиваме губење на поддршката за сличен Core 2 Quad, т.е. неговиот микрокод се менува во Xeon микрокод.

- Ако системот не е стабилен, овој метод не се препорачува, а Xeon системот често не е стабилен без микрокод.

- Не можете да го ажурирате фирмверот на постар процесор.

- Програмата воопшто не функционира со концептот на платформа. Оние. на пример, микрокодот за процесорот 1067A, верзијата FA и платформата 0 ќе биде заменет со микрокодот за процесорот 1067A, верзијата FC (понова) и платформата 2. Сепак, фирмверот за верзијата FC и платформата 0 нема да се замени со микрокод за ФК и платформа 2. Програмата ќе ви каже дека сè е ажурирано.

Исто така, треба да се додаде дека овој метод е речиси идеален за ажурирање на модовите на Фенг (ака genius239239) до верзијата на микрокод 2010 година.

И така, за оние кои не се заинтересирани за читање и кои имаат дискета, нудиме едноставно решение - пишување (IMA / ZIP, 305 kb) на флопи диск, рестартирање и ... тоа е тоа. Екранот веројатно ќе каже дека микрокодот е ажуриран и се е во ред.

За оние кои немаат диск, но имаат флеш драјв, има и начин, но малку покомплициран:

По подигнувањето на компјутер од таков флеш-уред, микрокодот на кој било процесор од 45/65 nm од генерацијата Core / Core2 ќе се ажурира. Се разбира, ако BIOS-от не е UEFI и ако плочата не е злобен OEM и така натаму ... но има шанса.

Примери на програма што работи на иста плоча, но со различни верзии на BIOS-от:

- Успешен пример. ASUS P5QVM DO, BIOS 0206:

=========================================================================

Ажурирањето на микрокодот беше успешно вчитано трајно во BIOS-от.

Не треба повторно да ја активирате оваа алатка, освен ако не е нова

е инсталиран процесор или се користи нова верзија на алатката. - НЕуспешен пример. ASUS P5QVM DO, BIOS 0403:

Датотеката со база на податоци што се користи е PEP.DAT

=========================================================================

| Услужна алатка за ажурирање на процесорот за Intel(R) P6 и Intel NetBurst(R) |

| Микроархитектура Семејство на микропроцесори |

| Верзија 7.14 , 23.09.2005 , Производство |

| Авторски права 1995-2004 година, корпорација Интел. |

=========================================================================

Системскиот BIOS го поддржува API за ажурирање на микрокод.

Пребарување датотека со база на податоци за потпис на процесорот =0001067A Платформа ID =1

Се обидувате трајно да ги инсталирате ажурирањата на микрокодот во BIOS-от на вашиот систем.Се проверува ажурирањето на микрокодот за потписот на процесорот 1067A и ID 01 на платформата:

Ревизија на ажурирање на микрокодот на BIOS-от = A07

Ревизија на ажурирање на микрокодот на базата на податоци = A0B

Оваа алатка може да вчита ново ажурирање на микрокод во BIOS-от.

ГРЕШКА: Ажурирањето не е трајно вчитано во BIOS-от. BIOS-от е одбиен

Ревизија на ажурирање на микрокодот на базата на податоци = A0BАжурирањата на микрокод може само привремено да се вчитаат во процесорите.

Ќе треба повторно да ја активирате оваа алатка по секое вклучување или ресетирање на системот.

Процесор број 2:

Откриен е процесор Pentium(R) III.

Потпис на процесорот=0000067A

Ревизија на ажурирање на микрокодот на процесорот = A07

Ревизија на ажурирање на микрокодот на базата на податоци = A0B

Оваа алатка може да вчита ново ажурирање на микрокод.ажурирање #1 Потпис на процесорот=1067A ID на платформата=11 Ревизија=a0b

2 успешни товари.

Сите ажурирања се вчитани и потврдени!- Постарите верзии на HPUSBFW не работат под Win10, но верзијата 2.2.3 и понова создаваат бутабилен USB стик без никакви проблеми.

- Овој метод функционира совршено од USB флеш драјв со FreeDOS создаден со помош на алатките RUFUS.

- Да, FreeDOS на RUFUS не се подига на сите системи, но има решение, видете точка 1.

Можете да ги оптимизирате перформансите на процесорот Intel или AMD на вашиот компјутер со инсталирање на најновиот фирмвер на процесорот. Оптимизацијата се постигнува главно со коригирање на грешките во стандардниот микрокод добиен од фирмверот на матичната плоча.

Ажурирањата на фирмверот на вашата матична плоча BIOS/UEFI обично содржат нови верзии на фирмверот за поддржани матична плочацентрални процесори. Поради оваа причина, првото нешто што треба да направите е да бидете сигурни дека ја користите најновата верзија на BIOS/UEFI.

Овој водич ви овозможува да ги оптимизирате перформансите само на оние процесори кои беа развиени од Intel и AMD.

Белешки:

- Инсталација на пакет софтверсо микрокодови може да предизвика компјутерот да стане нестабилен. Поради оваа причина, треба да го инсталирате овој пакет само кога ќе почувствувате какви било проблеми поврзани со функционирањето на процесорот на вашиот компјутер!

- Не инсталирајте го софтверскиот пакет за фирмвер на процесорот ако е објавен пред фирмверот на BIOS/UEFI на матичната плоча на вашиот компјутер!

1. Интел процесори

Во случај на користење на производниот процесор од Интелможете да продолжите како што е опишано подолу.

Забелешка:Дали ви треба пакет на фирмвер на процесорот Intel кој е понов од оној во официјалното складиште на дистрибуцијата? Во овој случај, можете да ја преземете датотеката со софтверски пакет со наставката .дебод

Синаптички менаџер на пакети Софтвер

Синаптички менаџер на пакети„Пребарај на компјутер“), внесете барање Синаптик Управувач со пакети на Синаптик Синаптички менаџер на пакети "Барај" "микрокод"и притиснете го копчето "Барај"до него.

3.201501106.1 (во овој случај верзијата 3 од пакетот е креирана на 6 ноември 2015 година).

« интел-микрокод"и притиснете го копчето "Примени"

dmesg | grep микрокод

Внесете

2. AMD процесори

Ако користите AMD процесори, ова упатство ќе важи само за оние кои се произведени по 2006 година (AMD K10 и понови). Ако вашиот компјутер има инсталирано еден од овие процесори, можете да продолжите како што е опишано подолу.

Забелешка:Дали ви треба пакет на фирмвер на AMD процесорот кој е понов од оној во официјалното складиште на дистрибуцијата? Во овој случај, можете да ја преземете датотеката со софтверски пакет со наставката .дебод складиштето на дистрибуцијата на Debian, кое ги содржи најновите пакети. Откако ќе ја преземете датотеката на пакетот, треба да ја пронајдете користејќи го менаџерот на датотеки и да кликнете двапати за да ги инсталирате микрокодовите во системот. Откако ќе заврши инсталацијата, мора да го рестартирате компјутерот.

A. Ако ја користите дистрибуцијата на Ubuntu, ќе треба да инсталирате Синаптички менаџер на пакети(ова може да се направи со апликацијата Софтвер). Во Linux Mint, овој менаџер на пакети е присутен веднаш по инсталацијата.

Б. Прво, треба да трчате Синаптички менаџер на пакети. На дистрибуција на Ubuntu, кликнете на белото лого на Ubuntu на горниот дел од страничната лента за оваа цел ( „Пребарај на компјутер“), внесете барање Синаптики изберете ја првата од предложените апликации Управувач со пакети на Синаптик. Нема потреба да се користи поле брзо пребарувањесофтверски пакети за главен прозорец Синаптички менаџер на пакети, бидејќи соодветниот механизам е несигурен; наместо тоа, притиснете го копчето "Барај"на лентата со алатки, во полето за пребарување на полето за дијалог што се отвора, внесете барање "amd64-микрокод"и притиснете го копчето "Барај"до него.

В. Сега треба да го проверите датумот на создавање на софтверскиот пакет со микрокодови на централните процесорски единици: овој пакет мора да биде креиран подоцна од фирмверот BIOS / UEFI на матичната плоча на вашиот компјутер! Датумот на создавање на предметниот пакет се рефлектира во бројот на неговата верзија, на пример 2.20160316.1 (во овој случај верзијата 2 од пакетот е креирана на 2 март 2016 година).

D. Време е да го проверите полето до името на софтверскиот пакет "amd64-микрокод"и притиснете го копчето "Примени"на лентата со алатки на апликацијата.

Д. Откако ќе заврши инсталацијата на софтверскиот пакет, мора да го рестартирате компјутерот.

F. По рестартирањето, вреди да се провери дали еден од инсталираните микрокодови е правилно вчитан со внесување на следнава команда во терминалниот прозорец (користете ги функциите за копирање/залепување за да избегнете грешки):

dmesg | grep микрокод

Откако ќе завршите со внесување на командата, притиснете го копчето Внесетеза негово извршување. Ако фирмверот е успешно вчитан, ќе видите неколку пораки за него.

Дали сакате да дознаете за други поставки и трикови за работа со Linux системи? Оваа веб-страница содржи голем број вакви материјали.

Здраво драги пријатели, Артјом е со вас.

Уште во јануари оваа година имаше извештаи за нови хардверски пропусти во процесорите Intel и AMD.

Не толку одамна беа објавени ажурирања на микрокод за процесорите на Интел (ревизија 84) и решив да проверам како стојат работите во пракса.

Иако информациите одамна им се познати на сите, сепак ќе кажам една кратка позадина.

Ранливостите на хардверот на процесорот беа именувани како Meltdown и Spectre, а беа идентификувани од истражувачите од групата Google Project Zero.

Spectre има две варијанти на напад, со кодно име CVE-2017-5753 и CVE-2017-5715.

Meltdown има една варијанта на напад со кодно име CVE-2017-5754.

П. С. CVE е кратенка за англиски Заеднички Ранливости и Изложености» е база на податоци за добро познати безбедносни пропусти на информации.

Гледајќи ги овие ознаки за описи на закрпи, веднаш ќе разберете што е што и зошто.

Покрај тоа, најлесно е да се користи Meltdown во пракса, на кој подлежат сите модерни процесори на Intel.

За да се ослободите од Meltdown, треба да го ажурирате микрокодот на процесорот или да го закрпите кернелот операционен систем.

Spectre, од друга страна, е потешко да се направи реалност, но поправањето на ранливоста бара индивидуално да ја закрпите секоја програма што ја користите.

Чиповите на AMD се помалку погодени од типот на ранливост Meltdown (иако првично се тврдеше дека тие воопшто не биле засегнати).

Злонамерниот код од овој тип работи исклучително бавно на нив, но сепак работи.

Ранливостите од типот Specter влијаат и на AMD и на Intel процесорите, тука нема опции.

Истите пропусти влијаат на процесорите со ARM архитектура, но сега ќе зборуваме само за компјутери со процесори од семејството x86-64.

П. С. Безбедносните истражувања никогаш не запираат и секогаш може да се појави нешто друго, вклучително и во AMD процесории Интел.

Важна забелешка! Додека видеото се монтираше и материјалот за часовникот се пишуваше за страницата, се појавија ново истражување во областа на безбедноста на процесорот.

Идентификувани се нови имплементации на ранливоста Spectre, со кодно име CVE-2018-3640 (т.н. варијанта за напад 3а) и CVE-2018-3639 (нападна варијанта 4).

Да ве потсетам дека Spectre се поправа со ажурирање на софтверот што се користи, како што се прелистувачите и така натаму.

Сепак, најновата верзија на нападот CVE-2018-3639 ќе бара и ажурирање на микрокодот на процесорот на чиповите на Интел, што може малку да ги намали перформансите.

AMD тврди дека на чиповите на компанијата нема да им треба нов микрокод од овие напади, а се ќе биде во ред со вообичаените закрпи на Windows и друг софтвер.

Овие пропусти имаат приоритет со ниска сериозност за типичните домашни компјутери.

Бидејќи сè уште нема нови ажурирања, ќе се фокусирам на оригиналната тема на моето видео.

Ќе зборуваме за микрокодот на процесорите на Интел, но микрокодот е сепак различен и не ја поправа варијантата за напад Spectre 4.

Ако користите оперативни системи од семејството Виндоус, тогаш овие врски ќе ви бидат корисни:

Овде можете да ги најдете сите тековни закрпи (и нивните имиња) кои ги поправаат пропустите на оваа група.

На пример, првата лепенка за Windows 10 беше објавена на 3 јануари 2018 година под името KB4056892.

Сепак, имаше проблем во тоа што поправките на софтверот Meltdown ги забавија перформансите на системите базирани на Интел.

Некако немав слободно време да ги направам моите мали тестови.

Меѓутоа, сега со објавувањето на новите верзии на фирмверот за матични плочи, се заинтересирав како стојат работите во оваа област.

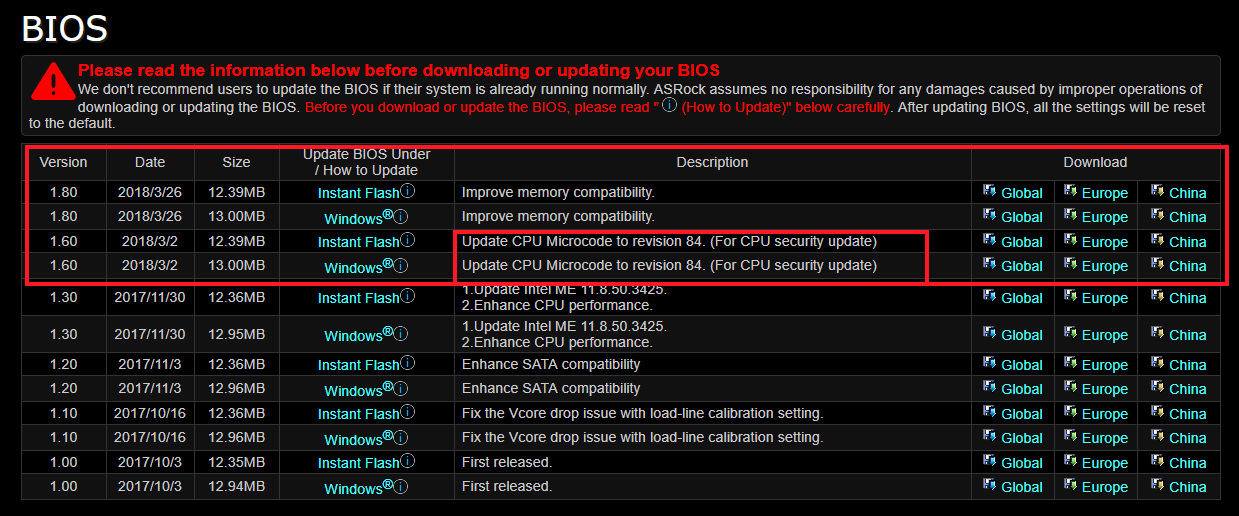

Јас користам мајка ASRock плоча Z370 Gaming K6 и, соодветно, се свртувам кон официјалната веб-страница на производителот за да го преземам најновиот BIOS-от.

Ажурираниот микрокод за процесорите на Интел се појави во верзијата 1.60 на BIOS-от, која беше објавена на 2 март 2018 година.

Ќе инсталирам уште понова верзија на BIOS-от верзија 1.80, која беше објавена на 26 март 2018 година.

За почеток, ме интересира тестирање на поправки на микрокод на процесорот без дополнителни софтверски закрпи.

Оперативниот систем користи Windows 10 верзија 16299.371 без никакви дополнителни инсталирани закрпи од хардверските пропусти Meltdown и Spectre.

П. С. Сите извлечени заклучоци ќе важат само за новите процесори на Intel, бидејќи новите верзии на BIOS-от најверојатно нема да се појават за постарите матични плочи.

Доколку сте заинтересирани, можете да направите тестови со софтверски закрпи на постари процесори на Intel.

Целосна конфигурација на мојот компјутер:

Процесорот: Intel Core i5 8600K.

поладна процесор: Течен замрзнувач за ладење Арктик 240.

мајчински плати: ASRock Fatal1ty Z370 Gaming K6.

Оперативни меморија: GoodRam Iridium DDR4 2400 MHz (2×8 GB IR-2400D464L15S/8G).

видео картичка: Asus Dual GTX 1060 6 GB (DUAL-GTX1060-O6G).

Вози: Sata-3 SSD Plextor M5S и Sata-3 HDD Seagate 1TB (ST1000DM003).

Рамка: Фрактален дизајн Дефинирајте го R5.

Блокирај храна: Фрактален дизајн Едисон М 750 вати.

Првиот тест е перформансите на кешот на процесорот и меморија за случаен пристапВАида 64 Кеш & Меморија репер.

Како што можете да видите, нема значителни разлики во работата на потсистемот RAM и кешот на процесорот.

Следниот тест ќе се однесува на работата на потсистемот на дискот.

За жал, немам M.2 SSD диск со голема брзина, па ќе го тестирам мојот Plextor M5S на обичен SATA-3.

Како резултат на тоа, речиси идентични резултати се добиваат во тестот ATTO Disk Benchmark.

Истото важи и за индикаторите во тестот CrystalDiskMark 5.2.1.

Репер во CrystalDiskMark и нов процесорски микрокод на Intel. Спектер и Мелдаун

Барем за SATA-3, нема пад на перформансите при операциите за читање и запишување.

Следниот 7zip тест ќе ги покаже перформансите при пакување и распакување архиви.

Овде се забележува истата слика, нема разлика во перформансите при инсталирање на нов коригиран BIOS.

Бидејќи создавам содржина, не можев да го оставам настрана уредувањето на видеото.

Го користам Vegas Pro 13 како мој уредник и без оглед на верзијата на BIOS-от што ја користам, времето на рендерирање не е променето.

Видео изворите имаат резолуција од 1080p, бит-стапка од 50 Mbps и фреквенција од 50 фрејмови во секунда.

Sony AVC/MVC со брзина на битови од 16 Mbit/s е избран како профил за рендерирање, можете да ги видите сите други поставки на профилот на вашите екрани.

Сега да разговараме малку за игрите.

Тестовите ги вклучија оние проекти што беа инсталирани на мојот компјутер во овој моментвреме (Assassin's Creed Origins, FarCry 4 и Crysis 3).

Сите стапки на слики беа земени со користење MSI програмиПовторно согорување 4.4.2.

Во принцип, резултатите не треба да се коментираат.

Тестови за изведба во игрите на Assassin's Creed Origins. Спектер и Мелдаун

Ако ја користите новата верзија на процесорскиот микрокод по ревизијата 84, тогаш не може да се забележи разликата во перформансите - сè работи исто толку брзо и паметно.

Единствено интересно би било да се погледне работата на М.2 SSD дисковисо интерфејс NVMe.

Можеби во иднина ќе извршам уште неколку тестови со софтверски закрпи за Windows 10 и со фиксен микрокод на процесорот инсталиран во исто време.

Се надевам дека сте биле заинтересирани. Ако е така, ве молиме споделете ја мојата белешка во социјалните мрежисо твоите пријатели.

Така, ќе има многу повеќе такви белешки :)

Исто така, не заборавајте да се придружите на групата Vkontakte и да се претплатите на каналот YouTube.