Outpost Firewall Pro: protección confiable contra ataques de piratas informáticos. Por qué no deberías elegir versiones todo en uno

Configurar Outpost Firewall Pro

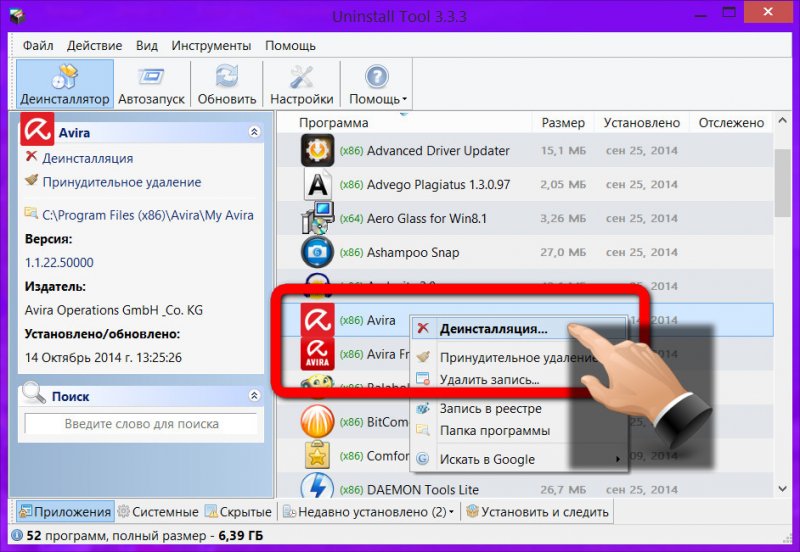

Se puede acceder a la configuración de Outpost Firewall Pro haciendo clic en el botón del mismo nombre. Los elementos de configuración principales coinciden con los nombres en la ventana principal del programa (Fig. 4.6).

Arroz. 4.6. Ventana de configuración de Outpost Firewall Pro

Veamos las configuraciones más utilizadas y las que pueden ser necesarias en la etapa inicial de trabajo.

En el menú Son comunes seleccione el idioma de la interfaz, el modo de descarga y la resolución del modo de juego, en el que el firewall no molesta al usuario con mensajes. Al marcar las casillas, la tecnología SmartScan se activa y protección interna cortafuegos. Al ir al submenú Configuración, puede proteger la configuración con una contraseña, guardar y restaurar la configuración. El cronograma de actualización se indica en el subpárrafo. Actualizar. Después de la instalación, las actualizaciones se verifican cada hora. Esto se puede cambiar si es necesario.

En el menú Cortafuegos El modo de funcionamiento del firewall está configurado en modo normal, en segundo plano y en modo juego. Durante la instalación, Outpost Firewall Pro analiza configuración de la red, y las redes locales que están seguras desde su punto de vista están incluidas en el subpárrafo Configuración de LAN. De forma predeterminada, se permite cualquier comunicación con dichas redes. Si es necesario, aquí puede cambiar la lista de redes confiables, direcciones IP individuales y dominios. casilla de verificación Fiduciario al lado de la dirección permitirá todas las conexiones; Para permitir conexiones a archivos o directorios compartidos utilizando el protocolo NetBIOS, seleccione la casilla de verificación del mismo nombre. Módulo detector de ataques, cuya configuración se encuentra en el menú correspondiente (Fig. 4.7), agrega funciones que no suelen ser características de los firewalls clásicos: detección y prevención de ataques informáticos desde red local e Internet. El módulo escanea los datos entrantes en busca de firmas. ataques conocidos y también analiza los intentos de escaneo y los ataques destinados a la denegación de servicio (DoS - Denegación de servicio) y otros ataques de red, incluidos los desconocidos.

Arroz. 4.7. Configuración del módulo detector de ataques

Consejo

Si su computadora tiene instalado un sistema de red para detectar y repeler ataques, el módulo Attack Detector debe desactivarse desmarcando la casilla correspondiente.

en el campo Nivel de alarma Se configura el nivel de alarma y las acciones del módulo cuando se detecta un ataque. Usando el control deslizante, puede seleccionar uno de los tres niveles de alarma: Corto, Óptimo Y Máximo, que difieren en su respuesta a algunos tipos de ataques benignos. Este último proporciona el nivel más alto de protección, pero emitirá una gran cantidad de advertencias. Al presionar el botón Ajustes, puede especificar qué tipos de ataques debe detectar y prevenir Outpost Firewall. en la pestaña Ethernet configura la protección contra algunos ataques específicos de Ethernet y Redes wifi. En particular, aquí se debe habilitar el filtrado ARP para proteger contra atacantes que suplanten la dirección IP. En la zona Ataques a Ethernet La reacción del módulo a tales ataques está configurada. en la pestaña Además puede editar la lista de ataques que el módulo debería detectar y prevenir. Cada ataque tiene Breve descripción, pero se recomienda desactivar algo sólo si sabes exactamente lo que estás haciendo. Al presionar el botón Puertos vulnerables , puede especificar todos los números de puerto que requieren atención especial. Aquí puede introducir los números de puerto utilizados tradicionalmente por troyanos y programas. control remoto computadora. casilla de verificación Bloquea al atacante durante... minutos. le permite establecer el período de tiempo durante el cual se bloqueará la dirección IP del nodo atacante, es decir, nadie podrá conectarse a la computadora protegida desde esta dirección. Casilla de verificación adicional Bloquear la subred del atacante le permite protegerse en caso de que un atacante quiera cambiar la dirección IP (por ejemplo, al volver a conectarse a través de una conexión de módem, puede obtener una dirección IP diferente). Para recibir alertas cuando se detecten ataques, seleccione las casillas de verificación Reproduce una alerta sonora cuando se detectan ataques. Y Mostrar alerta visual cuando se detectan ataques. Para garantizar que el detector de ataques no bloquee los nodos de confianza, se deben especificar en el campo Excepciones– todos los paquetes enviados por ellos no se considerarán maliciosos.

Configuración del módulo Seguridad Local similar al descrito anteriormente. Usando el control deslizante según el personaje trabajo actual se establece uno de los cuatro niveles de seguridad: desde Corto, que controla sólo las solicitudes de acceso a la red procedentes de archivos ejecutables modificados, para Máximo, cuya activación permite la máxima protección del sistema. Al presionar el botón Ajustes, puede especificar qué acciones, eventos y componentes debe monitorear este módulo. Sólo debes utilizar esta opción si surgen problemas o si sabes exactamente lo que quieres lograr. En la mayoría de los casos es más conveniente utilizar el control deslizante. Nivel de seguridad. Se pueden enumerar las aplicaciones que pueden ser llamadas por otros programas. Aplicaciones notables y configurar las reglas de control individualmente en la lista Excepciones del control antifugas. Para hacer esto, haga clic en el botón del mismo nombre y especifique la ruta a Archivo ejecutable. Módulo Seguridad Local no controlará sus acciones ni molestará al usuario con solicitudes.

en la pestaña Anti-espionaje El módulo de control de software espía se enciende y apaga software y configurar alertas y excepciones. casilla de verificación Compruebe si hay software espía al iniciar un programa permitirá comprobar a todos programas en ejecución después de iniciar Outpost Firewall Pro. Si el escaneo carga el sistema, puede seleccionar la casilla de verificación Ejecute trabajos específicos con baja prioridad. En el subpárrafo Perfiles y horario configurar perfiles de verificación del sistema y tareas para verificación automática a la hora especificada. Al configurar un perfil de escaneo, puede especificar qué objetos y particiones del sistema disco duro Se debe verificar, así como verificar ciertos tipos de archivos y archivos. Usando una lista desplegable Elige una acción Establece la acción predeterminada para objetos maliciosos detectados. casilla de verificación Saltar archivos de tamaño superior a: ... MB le permite configurar talla máxima Archivos escaneados. en la pestaña escáner de correo configura el modo para verificar los archivos adjuntos en los correos electrónicos. Si su correo ya está siendo analizado por un programa antivirus, puede desactivar dicho análisis marcando la casilla Desactivar filtro de archivos adjuntos. Los elementos restantes le permiten cambiar el nombre de los archivos adjuntos con extensiones específicas o ponerlos en cuarentena.

Pestaña control web contiene configuraciones para el módulo del mismo nombre. Utilice el control deslizante para seleccionar el nivel de control web. en lo mas bajo Ligero Sólo se bloquea la publicidad basada en palabras clave, se permiten elementos interactivos. Aunque los elementos interactivos se diseñaron originalmente para simplificar la interacción del usuario, los piratas informáticos pueden explotarlos. Al configurar el nivel Óptimo Algunos elementos interactivos peligrosos están bloqueados. Al presionar el botón Ajustes, puede especificar qué elementos específicos bloquear o permitir: scripts ActiveX y Visual Basic, aplicaciones y scripts Java, cookies, ventanas emergentes, elementos interactivos externos, marcos ocultos, animaciones y referencias.

Al igual que otras fuentes de información, muchos recursos en Internet existen gracias a la publicidad. Algunos sitios abusan de los banners, que son imágenes de diferentes tamaños, lo que provoca tiempos de carga más lentos. Además, un usuario que paga por megabyte pierde tráfico valioso. Deshabilitar la visualización de imágenes solo resuelve parcialmente el problema.

Nota

Generalmente se acepta que los banners ralentizan la carga debido a su tamaño, que en ocasiones excede el tamaño de la información en sí, razón por la cual el usuario descargó el recurso. Eso no es todo: los banners se cargan mediante scripts que generan la dirección dinámicamente, pero generalmente desde otros sitios, por lo que en algunos casos el usuario se ve obligado a esperar hasta que se encuentre el sitio y se determine la información que luego ve.

Al configurar el control deslizante en nivel Máximo Los anuncios se pueden bloquear por tamaño. Sin embargo, el contenido activo se utiliza hoy en día en muchos recursos y sin su activación es imposible. trabajo de tiempo completo. Estos sitios se pueden agregar a la pestaña. Excepciones. en la pestaña Información personal Se configura el bloqueo de la transferencia de datos personales, por ejemplo, un intento de transferir un número de tarjeta de crédito. Al configurar varios parámetros, puede reemplazar automáticamente la información personal con asteriscos o bloquear la transmisión de dichos paquetes. Sin embargo, si trabaja con tiendas en línea y otros recursos que requieren dicha información, agréguelos al menú. Excepciones. Puede bloquear completamente sitios maliciosos conocidos y configurar el bloqueo de anuncios mediante palabras clave en la subsección Publicidad y sitios web.. en la pestaña Por palabras clave puede especificar una lista de palabras clave que, si coinciden con etiquetas HTML IMG SRC= Y AHREF= su descarga será bloqueada. Al presionar el botón Descargar o Ahorrar, puede descargar una lista obtenida de otra computadora o guardar dicha lista para usarla más adelante en otros sistemas. Pestaña Medir contiene una lista de tamaños de imagen que, si coinciden, en la etiqueta HTML A el dibujo será bloqueado. Para agregar un tamaño de banner que no está en la lista, ingrese sus datos en los campos Ancho Y Altura y presione el botón Agregar.

Este texto es un fragmento introductorio.- Hola administrador, explique por qué lo necesita. sistema operativo firewall, ¿qué funciones realiza? Lo tengo instalado en mi computadora portátil, que instalé según tu artículo. No tengo ninguna queja sobre el funcionamiento del antivirus, pero lo único que me confunde es el firewall que está desactivado en la versión gratuita de Panda. Mis amigos también me preguntan: ¿Mi antivirus tiene firewall? Entonces ni siquiera sé qué es. Si lo necesito, ¿dónde puedo descargarlo y cómo instalarlo?

- ¡Saludos a todos! Pregunta: lo uso Antivirus ESET NOD32 Smart Security 7, que tiene su propio firewall. ¿Debo instalar el segundo mejor firewall del mundo, Outpost Firewall Pro, para fortalecer la protección de Windows?

Nota del administrador: Para proteger su computadora de virus, spyware y otro malware, su computadora debe tener un antivirus y un firewall, también conocido como firewall. Y si muchas personas conocen las funciones básicas del primero, entonces no todos conocen la función del firewall.

¿Por qué necesitas un firewall en tu computadora?

Cortafuegos, también conocido como cortafuegos- Este programa especial, que protege contra cierto tipo de malware destinado a obtener acceso a una computadora a través de Internet o la red local. Por regla general, se trata de gusanos de red y ataques de piratas informáticos malintencionados. Para hacer esto, el firewall verifica los datos provenientes de Internet o de una red local y luego toma una decisión: bloquear estos datos o permitir su transmisión a la computadora.

- Amigos, se preguntan por qué se necesita un firewall. Mire cualquier programa antivirus, ya no es un programa (como lo era recientemente), sino varias herramientas poderosas combinadas en una con protección multinivel, e incluso con tecnologías en la nube: HIPS (protección proactiva), heurística avanzada, firewall, protección contra phishing y vulnerabilidades, antispam, control parental y Dios sabe qué más se agregará pronto. Todo esto está obligado por los peligros que nos esperan en Internet, ¡y el primer golpe que recibes no es otro que nuestro firewall!

El sistema operativo Windows, a partir de la versión XP SP2, está equipado con un firewall estándar, se llama "Firewall de Windows". Pero antes de que Microsoft introdujera esta funcionalidad, una computadora podía infectarse fácilmente con un gusano de red, incluso aunque hubiera un antivirus instalado en el sistema.

El hecho es que un antivirus es un diagnosticador y un sanador; puede determinar la presencia de malware en una computadora y curar el sistema aislando los archivos infectados. Desgraciadamente, un antivirus no puede proteger contra la recurrencia de la enfermedad, es decir, contra la reinfiltración de malware. Pero un firewall puede hacer esto. El único "pero" es que el firewall no es capaz de proteger al usuario cuando él mismo abre el acceso a sus datos en la red doméstica o corporativa.

Como es el caso de muchos programas regulares Y servicios de windows, el problema del minimalismo de su configuración y funcionalidad lo resuelven desarrolladores externos, pero en sus productos de software. Y el firewall estándar de Windows se puede reemplazar por uno de terceros. A diferencia del firewall estándar de Windows, que se ejecuta en fondo y protege contra amenazas de red "silenciosamente", sin informar al usuario al respecto, la mayoría de los programas de firewall de terceros informarán casi cada paso que den con notificaciones de software. Naturalmente, esta no es la principal ventaja de los firewalls de terceros sobre el firewall estándar de Windows. La ventaja es la capacidad de configurar la seguridad de manera flexible, desde la protección básica hasta la protección mejorada, donde casi todas las acciones en la computadora requerirán el permiso del usuario.

- Como ocurre con los antivirus, en el ordenador sólo debe ejecutarse un cortafuegos, ya sea estándar o de terceros, para que no haya conflictos de software. Al instalar un firewall de terceros, el firewall estándar de Windows se desactiva automáticamente.

- El firewall Outpost Firewall Pro funciona con una gran cantidad de antivirus y puedes instalarlo gratis programas antivirus:, pero no tiene sentido instalarlo para ayudar a monstruos antivirus como Kaspersky seguridad de Internet, ya que tienen su propio firewall potente.

¿Por qué Outpost Firewall Pro?

Outpost Firewall Pro es una protección integral y completa de Internet. El programa monitorea el tráfico de la red, tanto entrante como saliente, para identificar amenazas a la red y evitar la fuga de datos del usuario desde la computadora. Outpost Firewall Pro monitorea el comportamiento de los programas instalados en su computadora, bloqueando el inicio de procesos sospechosos.

Outpost Firewall Pro tiene esencialmente la misma funcionalidad que muchos antivirus. Mientras que los antivirus raros tienen un firewall avanzado. La funcionalidad antivirus de Outpost Firewall Pro se denomina protección proactiva. La protección proactiva bloquea el lanzamiento de troyanos, software espía y otro malware.

Algunos productos antivirus han convencido a los usuarios de que cualquier software de seguridad es necesariamente un poderoso devorador de recursos del sistema. Este no es el caso de Outpost Firewall Pro. El programa utiliza los recursos del sistema con moderación y no ralentizará el sistema en dispositivos informáticos de bajo consumo.

Outpost Firewall Pro, al igual que los productos antivirus, se cargará automáticamente al iniciar el sistema y protegerá su computadora en todo momento.

Puedes descargar una versión de prueba de Outpost Firewall Pro, que puedes usar completamente gratis durante 30 días, en el sitio web del desarrollador:

Echemos un vistazo más de cerca a la instalación, configuración y funcionalidad del programa Outpost Firewall Pro.

Instalación de Outpost Firewall Pro

Descargue el archivo de instalación del programa y ejecútelo.

En la ventana de selección de idioma, el ruso está preinstalado, haga clic en "Aceptar".

Será recibido por el asistente de instalación del programa.

En la siguiente ventana debe aceptar el acuerdo de licencia.

Si ya tiene un software antivirus instalado en su computadora, en la siguiente ventana verá que Outpost Firewall Pro se asegura de que no haya conflictos de programas.

Nota: No será posible emparejar el antivirus Avira con el firewall Outpost Firewall Pro y no funcionarán juntos, pero quiero decir que se lleva bien con el antivirus Avira.

Una vez deshacernos del antivirus, en esta etapa de la instalación de Outpost Firewall Pro veremos que el asistente nos ofrece la opción de instalación regular y personalizada. Elijamos el habitual, será suficiente para protegernos contra los métodos más peligrosos de malware que ingresan a su computadora. Sin embargo, cualquiera de los parámetros preestablecidos se puede cambiar en el futuro en la configuración del programa.

El programa se instalará.

Y te pedirá que reinicies tu computadora.

Después de reiniciar la computadora, veremos el ícono del programa en la bandeja del sistema y al hacer doble clic en él se abrirá la ventana del programa. Aquí se presentará información básica: componentes de protección de trabajo, tiempo. última actualización¿Cuántos días puedo usar el gratis? versión de prueba etcétera.

Experimentará el funcionamiento completo del programa sólo después de iniciar los programas instalados en su computadora. Casi todo programas de terceros Outpost Firewall Pro los reconocerá paranoicamente como sospechosos y le pedirá permiso para ejecutarlos. Afortunadamente, sólo necesitarás permitir que los programas se ejecuten una vez para cada uno. En el futuro, Outpost Firewall Resolución profesional pues cada uno de ellos recordará la regla de ejecución. Este es el llamado modo de aprendizaje automático del programa: aprende de usted a confiar en ciertos programas que ejecuta en la computadora.

Es mejor prevenir que curar: esto es probablemente lo que pensaron los desarrolladores de Outpost Firewall Pro, ya que el firewall detectará incluso su intento de cambiar al modo de pantalla completa y le preguntará si desea estar protegido mientras el software se ejecuta en su totalidad. pantalla.

Resumen de funciones individuales

Veamos qué funcionalidad se proporciona en Outpost Firewall Pro.

La pestaña "Firewall" muestra datos sobre los procesos activos: la cantidad de conexiones abiertas, así como la cantidad de datos recibidos y enviados.

Al hacer doble clic en el proceso activo se abrirá una ventana donde podrá configurar de manera más flexible el comportamiento del firewall en relación con este proceso.

En la pestaña “Herramientas” puedes ver información sobre ataques bloqueados, puertos utilizados, aplicaciones en ejecución que utilizan la conexión a Internet, etc.

En la pestaña "Actualizar", puede iniciar manualmente la actualización del programa, si es necesario.

En la pestaña "Ayuda" se encuentra ayuda sobre cómo trabajar con el programa y una opción para resolver un problema de licencia. También aquí puede seguir el enlace al sitio web oficial del programa, donde se proporciona información sobre la creación. disco de inicio(Live Disk) con software de la empresa desarrolladora Agnitum.

Veamos la configuración de Outpost Firewall Pro usando el ejemplo de configuración de parámetros para una protección mejorada de la computadora.

Configuración de Outpost Firewall Pro

Vaya a la pestaña "Configuración" del programa y haga clic en el enlace "Configuración avanzada".

Se abrirá una ventana con la configuración avanzada de Outpost Firewall Pro. Empecemos desde el principio, desde la sección "General".

En la subsección "Configuración", puede proteger Outpost Firewall Pro para que no sea desactivado por piratas informáticos y gusanos de red con una contraseña.

Si no desea proporcionar al desarrollador información sobre qué programas utiliza y qué amenazas se han detectado en su computadora, puede optar por no participar en esta opción preestablecida en la subsección "ImproveNet". Aquí también puedes negarte a enviar archivos sospechosos al desarrollador o configurar el envío automático si no quieres que Outpost Firewall Pro te empuje constantemente y te pregunte al respecto.

En la subsección "Protección del sistema y software", la protección del sistema y las aplicaciones está activada de forma predeterminada, así que vayamos directamente a la subsección "Protección de carpetas y archivos". Aquí, en consecuencia, puede configurar la opción para proteger aquellos archivos y carpetas que valora especialmente. El acceso a estas carpetas se negará a otros usuarios de ordenadores y, por supuesto, al malware.

En la subsección "Protección de dispositivos extraíbles", puede, por el contrario, eliminar el bloqueo del inicio de aplicaciones si, por ejemplo, ejecuta con frecuencia programas y juegos desde medios extraíbles: una unidad flash o un disco duro externo.

Desafortunadamente, no todos los antivirus son compatibles con Outpost Firewall Pro. Es cierto, y la presencia de tal separado. producto de software- más bien un homenaje al hábito que la gente ha desarrollado a lo largo de los años. La funcionalidad de protección proactiva y la configuración flexible de Outpost Firewall Pro brindarán a su computadora inmunidad contra las amenazas de la red. Se evitarán las amenazas, en lugar de buscarlas y tratarlas constantemente con antivirus. Puede escanear periódicamente el sistema utilizando utilidades antivirus gratuitas, por ejemplo, o

Sin embargo, se recomienda hacer esto con las utilidades de tratamiento de otro producto antivirus, incluso si hay un antivirus instalado en el sistema, sólo para estar más atento.

En esta situación, los propietarios de computadoras de bajo consumo seguramente sentirán el potencial de los recursos del sistema liberados, porque el antivirus no los devorará.

Creo que la seguridad es una preocupación para todos los usuarios de computadoras. Y si con una molestia como los virus y los troyanos todo está más o menos claro, entonces con los ataques directos al sistema las cosas son mucho más complicadas. Para evitar la infracción de la información que más le importa, debe instalar el llamado FireWall. El principio de funcionamiento de cualquier firewall se basa en el control total de todos los servicios y programas que requieren acceso a World Wide Web o red local.

Configurar correctamente un “escudo” de este tipo no es una tarea fácil. Los desarrolladores entienden esto y a menudo crean una interfaz simple y clara con un mínimo de configuraciones de programa visibles. Este enfoque también se utiliza en el programa Agnitum Outpost Firewall. Sin embargo, la configuración automática no siempre es adecuada para un usuario en particular. Y aquí es donde muchas personas se enfrentan al problema de crear una regla para un programa específico.

Todas las pruebas se realizaron con Agnitum Outpost Firewall ver. 3.5. Pero muchas configuraciones estarán presentes en versiones anteriores de este producto. Si algo no está indicado en el artículo es mejor no tocarlo y dejarlo como está.

Vamos a empezar.

La instalación no causa ningún problema. Le pedirán que reinicie; estamos de acuerdo.

Luego viene la creación de una configuración automática: la creamos.

Vaya inmediatamente a "Configuración - Sistema - Reglas globales y acceso al socket sin formato". Haga clic en la pestaña "Configuración" y vea todas las reglas globales que se aplican a todos los programas y servicios de la red.

Permitir resolución de DNS. Sin esta regla, será imposible trabajar en la red, ya que se bloqueará el acceso al servidor DNS.

. Permitir DHCP saliente. Esta regla permite el uso de DHCP. Si su proveedor utiliza DHCP, déjelo; si no, no dude en desactivarlo.

. Permitir identificación entrante. Recomiendo apagarlo. Para la mayoría de los usuarios, recibir datos entrantes en el puerto 113 para identificación no sirve de nada.

. Permitir bucle invertido. Realice conexiones de bucle invertido, que a menudo se denominan "bucle invertido". Si utiliza dicha conexión, deje la casilla de verificación; si no, no dude en desactivarla.

. Permitir el protocolo GRE. Esencial para todos los que utilizan PPTP (acceso VPN). Si no utiliza dicha conexión, apáguela. En caso de duda, contacte con su proveedor.

. Bloquear llamada a procedimiento remoto. Bloqueo de llamadas a procedimientos remotos. La mayoría de los usuarios no necesitan en absoluto realizar llamadas a procedimientos remotos. Pero cualquier mal usuario seguramente necesitará este derecho. Dejamos la casilla de verificación.

. Denegar protocolos desconocidos. Esta regla le permite bloquear cualquier conexión si no se puede determinar el tipo de protocolo. Dejamos el “pájaro”.

Todas las demás reglas permiten trabajar correctamente con los protocolos TCP y UDP, por eso dejamos todo como está.

Aquí podemos bloquear completamente el acceso a un puerto específico del sistema. ¿Cómo hacerlo? Es bastante simple.

1. Seleccione "Agregar" para crear un nuevo sistema/regla general.

A continuación, se abrirá una ventana con opciones (opciones) para configurar reglas generales/del sistema.

2. Seleccione un evento para la regla, etiquete “Dónde está el protocolo”, “Dónde está la dirección” y “Dónde está el puerto local”.

3. En el campo "Descripción de la regla", haga clic en "Indefinido" en la línea "Dónde está el protocolo" y seleccione el protocolo requerido.

4. En el campo "Descripción de la regla", haga clic en "Indefinido" en la línea "Dónde está la dirección" y seleccione la conexión "Entrante".

5. En el campo "Descripción de la regla", haga clic en "Indefinido" en la línea "Dónde está el puerto local" e indique el número de puerto que desea cerrar.

6. En el campo "Seleccionar acciones" de la regla, marque "Bloquear estos datos" y marque la regla como "Regla de alta prioridad" e "Ignorar control de componentes".

7. En el campo Nombre de la regla, ingrese el nombre de la regla y haga clic en "Aceptar" para guardarla. El nombre de la regla debería aparecer en la lista "Opciones".

Recomiendo encarecidamente crear reglas para bloquear completamente el tráfico entrante desde los puertos UDP 135, 137, 138 y los puertos TCP 135, 139,445. Puede bloquear de forma segura el puerto 5000 para conexiones entrantes y salientes (esto es Universal Plug&play). También puede cerrar el puerto 5554 y 9996 a través de TCP. Es a través de estos puertos que ocurren con mayor frecuencia los ataques a su computadora.

A continuación, vaya a la pestaña "Aplicaciones" y elimine todos los programas desde allí. ¿Porqué necesitamos esto? Ahora intentaré explicarlo. Un usuario normal necesita solo unos pocos programas para funcionar: un navegador, un administrador de descargas, un programa de correo electrónico, un cliente ftp, ICQ. El resto esperará...

Configuramos la política de "Capacitación", nos conectamos a Internet y ejecutamos cada una de ellas. Outpost le pedirá que cree una regla para cada programa, lo cual hacemos. Luego editamos cada regla individualmente.

Para el navegador Opera, los desarrolladores de Outpost han permitido las siguientes conexiones: salientes para el protocolo TCP en los puertos 21,25, 80-83, 110, 119, 135, 443, 1080, 3128, 8080,8081, 8088. Bastante, ¿no es así? Averigüemos qué necesitamos de un navegador (la analogía con IE y Mozilla será casi completa). Primero bloqueamos el puerto 21 (conexión FTP de Opera), pero si descarga archivos de servidores ftp usando un navegador, debe dejar una marca de verificación. Los puertos 80-83 son responsables de funcionar a través del protocolo HTTP. No los tocamos. Los puertos 25 (conexión Opera SMTP) y 110 (conexión Opera POP3) son responsables de enviar y recibir correo, respectivamente. Si no utiliza un tercero por programa de correo, entonces déjalo; Si no, no dudes en desmarcar la casilla. Las noticias llegan al puerto 119 a través del protocolo NNTP; si no recibe noticias de esta manera, puede cerrar el puerto de forma segura. 135 debería estar bloqueado. El puerto 443 es responsable de las conexiones a través del protocolo HTTPS, más a menudo llamado SSL, que se utiliza para organizar un canal criptográficamente seguro para el intercambio de datos (contraseñas, claves, información personal) en la red. Creo que es mejor dejarlo sin cambios. El puerto 1080 es responsable de las conexiones SOCKS. Si no utiliza servidores SOCKS durante su trabajo, puede desactivar el puerto de forma segura. 3128, 8080,8081, 8088: todos estos son puertos para trabajar con servidores proxy: si los usa, déjelos.

Outlook funciona utilizando conexiones TCP salientes en los puertos 25. 80-83,119, 110,143,389,443.995,1080. 3128. 8080. 8088. No tocamos los días 25 y 110, son responsables de realizar la función principal. Ya nos hemos ocupado del puerto 119. Número de puerto 995: recepción de correo a través del protocolo POP3 mediante una conexión SSL/TLS segura. Si no lo necesita, cierre el puerto 995. El puerto 143 es responsable de trabajar con el correo utilizando el protocolo IMAP. Sin IMAP: puerto cerrado. A través del puerto 389 puedes acceder al servidor LDAP. Es poco probable que sea útil en casa. Entonces, cerramos. ¡El murciélago! utiliza casi los mismos puertos que Outlook, excepto los puertos necesarios para PROXY.

Las reglas para los administradores de descargas no deben cambiarse. Usan solo los puertos necesarios, pero si no usa un proxy, puede bloquear de manera segura los mismos puertos 3128. 8080. 8088.

Para el cliente ftp, sólo se debe dejar el puerto 21.

Hay algunas utilidades a las que debes prestar atención.

. Alg.exe: servicio de puerta de enlace de capa de aplicación de Microsoft. Este proceso proporciona soporte para los complementos de Conexión compartida a Internet/Firewall de conexión a Internet. Estos servicios permiten que varias computadoras en una red se conecten a Internet a través de una computadora. En la mayoría de los casos no es necesario.

. Conf.exe es Net-Meeting. No es necesario, apágalo.

. Dwwin.exe: informe de errores de aplicaciones de Microsoft. ¡Claro sin palabras!

. Mstsc.exe: escritorio remoto de Microsoft. Conexión de escritorio remoto.

. explorador.exe - Microsoft Windows Explorador. ¿Qué necesita Internet Explorer?

. Lsass.exe: servicio de autoridad de seguridad local. Este servidor local autenticador, que genera el proceso responsable de autenticar a los usuarios en el servicio Winlogon.

. Un servicio de Messenger que reenvía mensajes administrativos entre clientes y servidores. En general, el usuario doméstico no lo necesita.

Hace tiempo que quería publicar este famoso programa que se encarga de la seguridad de tu ordenador. Entonces, aquí hay un firewall profesional, con su ayuda puede proteger el sistema y, por lo tanto, a sus usuarios, aplicando filtrado al tráfico de red entrante y saliente. descargar el cortafuegos Agnitum Outpost posible de nuestro proyecto.

El producto es perfectamente capaz de monitorear la conexión actual; también puede detectar actividades sospechosas. Si desea protegerse completamente de todo lo escrito anteriormente, entonces necesita utilizar productos profesionales, por ejemplo Agnitum Outpost Firewall, que es de lo que estamos hablando. El programa puede utilizar un enfoque de múltiples niveles para los problemas, recibirá una excelente protección proactiva y se basará en el análisis del comportamiento.

Me gustaría señalar la conveniencia interfaz de usuario Agnitum Outpost Firewall, cuenta con soporte ruso, lo que por supuesto debería hacer felices a nuestros usuarios. Cuando lo inicie por primera vez, se abrirá un asistente donde deberá especificar algunos parámetros, solo puede esperar hasta que el producto analice y configure todo. Después de que Agnitum Outpost Firewall funcione en modo de entrenamiento, deberá responder usted mismo algunas preguntas del programa, por ejemplo, si esta o aquella conexión es segura, luego se crearán reglas y, como resultado, el firewall se entrenará exitosamente.

Nombre del problema: Agnitum.Outpost.Firewall.Pro.9.3.4934.708.2079

Desarrollador: Agnitum Ltd.

Licencia:Compartir Ware

Idioma: Multi + Ruso

Tamaño: 35,26 y 42,86 MB

SO:ventanas

Descargar.

En diciembre de 2015, Yandex adquirió las tecnologías de Agnitum. Estas tecnologías se utilizarán para proteger a los usuarios del navegador Yandex. Como resultado de los acuerdos alcanzados, Agnitum cesa de forma directa y ventas de afiliados Línea de productos avanzada. Actualizar bases de datos antivirus, corrección de errores y apoyo técnico se llevará a cabo hasta el 31 de diciembre de 2016.

Hay que decir que la opinión no es la peor, sino más bien peculiar.

En general, vámonos.

Descripción introductoria de las funciones

En realidad, los productos de la línea avanzada, según el desarrollador, están representados por los siguientes tres tipos de configuraciones (no tengo en cuenta las opciones de oficina):

- Outpost Firewall GRATIS (solo en inglés)- proporciona protección básica a quienes trabajan en la red de forma irregular y por un tiempo muy limitado.

- Outpost Firewall PRO: proporciona una excelente protección contra la entrada no autorizada a su computadora y la fuga de datos confidenciales.

- Outpost Security Suite Pro: proporciona protección informática al 100%. Incluye todo lo que necesitas: filtro de spam, protección proactiva.

Rechacé la opción de la versión gratuita por no ser interesante debido, teóricamente, a la funcionalidad reducida y, para ser honesto, a la falta de . En el futuro, profundizaré en esta compilación y les contaré sobre ella (probablemente en la próxima prueba de FireWall), pero hasta ahora algo no ha funcionado :)

Security Suite Pro, en mi opinión, está demasiado repleto de todo tipo de cosas diferentes y, por naturaleza, no reconozco los intentos de meter una plancha + refrigerador + secador de pelo + lavadora en un bolígrafo, porque en la práctica, en el mejor de los casos, nada funciona y, en el peor de los casos, todo funciona, pero es tan torcido y lento que dan ganas de aullar. Por lo tanto, consideré que dicho producto ni siquiera era apropiado para realizar pruebas. Además, demoler antivirus instalado De alguna manera no quería hacerlo porque también estaba en la etapa de prueba y se instaló en el sistema hace poco tiempo.

Bueno, eso deja, por supuesto, Outpost Firewall PRO, que, de hecho, instalé en el desafortunado sistema x64 que he estado torturando últimamente.

Por qué no deberías elegir versiones todo en uno

Debo decir que esta versión PRO también incluye muchas cosas diferentes, pero, como suele ocurrir con los productos "cien en uno", en primer lugar, no todas son necesarias y, en segundo lugar, estas funciones no no funcionan tan bien como lo hacen en programas analógicos (por así decirlo, "uno en uno"), cuyo objetivo principal es realizar precisamente estas (y sólo estas) funciones.

Lo primero que desactivé inmediatamente fue el control web. La cosa, en primer lugar, está implementada de manera estúpida, es decir. sin la configuración adecuada, descansó sus pies y se negó por completo a dejarme entrar (sin ningún argumento por cierto) y, en segundo lugar, no está del todo claro por qué está en el firewall, si todo lo que puede hacer es ( cortar anuncios, bloquear Java, etc., etc.) se ha implementado desde hace mucho tiempo y se incluye en el rompecabezas con una serie de configuraciones adecuadas o incluso basadas en el kernel del navegador. En general, el control web resultó algo estúpido, por lo que fue castigado :)

Tras el control web, por extraño que parezca, se fue de vacaciones la seguridad local, que, según el desarrollador (y lógicamente), monitorea los cambios en las aplicaciones, los recursos del sistema y bloquea los intentos de inicio. malware directamente o interceptando otras aplicaciones. Suena hermoso, pero es tremendamente molesto, molesta constantemente con sus gritos por cada estornudo de cada programa y, además, incluso después de una configuración adecuada, en mi opinión, es inútil (excepto en una serie de casos completamente descuidados o en servidores ( e incluso entonces no es un hecho)) y requiere una buena cantidad de recursos del sistema.

Descripción de posibilidades y discusiones sobre el tema.

No fue posible encontrar nada más, ejem, superfluo durante la comunicación con el programa, y por tanto ahora sobre lo más importante, es decir. sobre el cortafuegos en sí, su núcleo y otros placeres de este milagro.

Lo primero y más importante que más me gustó es lo informativo que es. Me encanta cuando todo está dispuesto de manera competente, detallada y clara en los estantes y, como resultado, accesible, comprensible y manejable. Aquí es donde surgió la felicidad, porque el puesto de avanzada es increíblemente informativo: todo está ahí, desde el nombre del proceso hasta el puerto y el tráfico. Compruébelo usted mismo:

Este tipo de información detallada no puede dejar de alegrarnos, porque utilizando todos los datos proporcionados, puedes configurar la seguridad de la red de la forma más adecuada.

Lo segundo que me gustó y lo importante es la seguridad en cuanto a repeler ataques, y en general es excelente. Durante todo el tiempo que lo usé, solo un ataque pasó el firewall, y no está del todo claro que lo hizo, tal vez me perdí algo. El firewall registra todos los tipos de ataques conocidos (al menos para mí), y lo que me gustó es que puede cortar solicitudes triviales en la red local, reduciendo así la carga en la misma. Lo único que todavía no entiendo es por qué principio el firewall bloqueó la dirección del ordenador atacante, porque lo hizo muy raramente, lo cual, sin embargo, no es muy importante, dado que el ataque fue repelido con éxito. He estado monitoreando el firewall todo este tiempo usando APS y rastreando registros en . Hablando del enrutador, resultó que el firewall en su firmware permitía periódicamente una serie de ataques (a menos, por supuesto, que el puesto avanzado mienta e imite el funcionamiento activo, como lo hizo un conocido complejo en mi práctica). Seguridad de la red). Oh, sí, también quedé satisfecho con el trabajo y el filtrado del puerto en el que, de hecho, giraba el torrent: se corta todo lo innecesario y solo se permiten conexiones del tipo adecuado. Muy muy bien.

Lo mismo, es decir. La misma calidad de trabajo se aplica también al control mediante cortafuegos de las aplicaciones en el acceso de un ordenador a Internet, es decir, todo se implementa de forma clara, competente y adecuada. Es posible afinar y configurar de manera flexible cómo funcionan los programas con la red, tanto hasta el más mínimo detalle (puerto, protocolo, etc.) como en base a tópicos generales como prohibir/permitir toda actividad de una aplicación en particular ( estas cosas simplifican enormemente la configuración de un firewall para principiantes). Es posible crear reglas generales para aplicaciones. Hay un modo de entrenamiento. En resumen es genial :)

En general, la implementación de estas dos cosas, es decir. La detección/reflexión de ataques y el control del acceso de las aplicaciones a Internet es realmente bueno y adecuado, y estos son, en mi opinión, los principales parámetros de un firewall. Para los jugadores ávidos, existe, por cierto, una detección del momento en que se inician las aplicaciones en pantalla completa y el firewall cambia al llamado modo de juego, cuando el programa deja de molestar al usuario con preguntas, autoaprendizaje y otros placeres. y entra en modo de bloqueo silencioso de intrusiones externas.

Por cierto, el firewall tiene un módulo de protección, que, según la experiencia, a veces es vital/útil, así como la posibilidad de un modo de funcionamiento oculto (que, en general, también forma parte de la autodefensa del firewall). . No puedo decir qué tan adecuadamente funcionan estos momentos porque son serios. ataques de piratas informáticos no hice el pedido :)

En general... es bastante agradable de usar, rápido de aprender y, yo diría, fácil de usar. Sí, no sin pequeños defectos y rarezas, pero todavía hay amabilidad, especialmente porque hay un soporte muy adecuado para el idioma ruso.

Te contaré un secreto: tengo algunas dudas sobre la velocidad de tal felicidad en un sistema x32 y máquinas débiles ( configuración de prueba, en el que probé este firewall y). El rendimiento puede verse especialmente afectado si alguien decide utilizar seguridad local y control web, porque después de todo, este firewall en sí es bastante pesado, y mucho menos en su totalidad. Aunque no lo diré porque para mí todo funciona rápido, sin problemas. y cómodo.

Epílogo

A la pregunta de si preguntarlo o no, responderé que sí, pero en general, a pesar de que la impresión general es bastante agradable, todavía tengo la sensación de que el programa es engorroso y está sobrecargado y, por lo tanto, es posible. eso versión gratuita, donde el firewall por sí solo, en términos de solución doméstica, será una opción mucho más competente y adecuada porque la versión pro, en mi opinión, está aún más cerca de la versión de servidor que de la versión doméstica, y creo que ambas están más cerca en términos de número de configuraciones y número de funciones. Y lo último es el precio. Todavía muerde.

Probablemente eso sea todo.

Esta es, tenga en cuenta, una opinión completamente independiente...

Sin embargo, la opinión es la opinión y, como siempre, tú decides;)