වෙබ් සම්පත් ආරක්ෂණ ස්කෑන්. වෙබ් යෙදුමක් සුරක්ෂිත කරන්නේ කෙසේද: මූලික ඉඟි, මෙවලම්, ප්රයෝජනවත් සබැඳි. විද්යාත්මක නව්යතාවයක් යැයි කියනු ලැබේ

ස්කෑන් කරන ලද වෙබ් අඩවි වලින් 70% කට වඩා වැඩි ප්රමාණයක් අවදානම් එකක් හෝ වැඩි ගණනකින් ආසාදනය වී ඇති බව පෙන්නුම් කරයි.

වෙබ් යෙදුම් හිමිකරුවෙකු ලෙස, ඔබේ වෙබ් අඩවිය සබැඳි තර්ජන වලින් ආරක්ෂා වී ඇති බව ඔබ සහතික කරන්නේ කෙසේද? නැතිනම් රහස්ය තොරතුරු කාන්දු වීමෙන්ද?

ඔබ වලාකුළු මත පදනම් වූ ආරක්ෂක විසඳුමක් භාවිත කරන්නේ නම්, සාමාන්ය අවදානම් ස්කෑන් කිරීම ඔබේ ආරක්ෂක සැලැස්මේ කොටසක් විය හැකිය.

කෙසේ වෙතත්, එසේ නොවේ නම්, ඔබ සාමාන්ය ස්කෑන් පරීක්ෂණයක් සිදු කර ගත යුතුය අවශ්ය ක්රියාඅවදානම් අවම කිරීමට.

ස්කෑනර් වර්ග දෙකක් තිබේ.

1. වාණිජ - අඛණ්ඩ ආරක්ෂාව, වාර්තා කිරීම, ඇඟවීම් සඳහා ස්කෑන් කිරීම ස්වයංක්රීය කිරීමට ඔබට හැකියාව ලබා දේ. සවිස්තරාත්මක උපදෙස්අවදානම් අවම කිරීම, ආදිය. මෙම කර්මාන්තයේ සමහර ප්රසිද්ධ නම්:

ඇකුනෙටික්ස්

හඳුනාගන්න

ක්වාලිස්

විවෘත මූලාශ්රය / නොමිලේ - ඔබට බාගත කර ඉල්ලුම මත ආරක්ෂක පරීක්ෂාවන් සිදු කළ හැක.

ඔවුන් සියලු දෙනාටම වාණිජමය වැනි පුළුල් පරාසයක දුර්වලතා ආවරණය කිරීමට නොහැකි වනු ඇත.

පහත විවෘත මූලාශ්ර අවදානම් ස්කෑනර් දෙස බලමු.

1. අරක්නි

Arachni යනු නවීන වෙබ් යෙදුම් සඳහා ඉහළ කාර්යසාධනයක් සහිත Ruby-පාදක ආරක්ෂක ස්කෑනරයක් වේ.

එය Mac, Windows සහ Linux සඳහා ද්විමය ආකෘතියෙන් ලබා ගත හැකිය.

එය මූලික ස්ථිතික හෝ CMS වෙබ් අඩවි විසඳුමක් පමණක් නොව, Arachni පහත වේදිකා සමඟ ඒකාබද්ධ වීමට ද හැකියාව ඇත.

එය ක්රියාකාරී සහ නිෂ්ක්රීය චෙක්පත් සිදු කරයි.

Windows, Solaris, Linux, BSD, Unix

Nginx, Apache, Tomcat, IIS, Jetty

Java, Ruby, Python, ASP, PHP

Django, Rails, CherryPy, CakePHP, ASP.NET MVC, Symfony

සොයාගත් සමහර දුර්වලතා:

NoSQL / Blind / SQL / Code / LDAP / Command / XPath එන්නත් කිරීම

Forgery Cross Site Scripting ඉල්ලන්න

හැරවුම් මාර්ගය

දේශීය/දුරස්ථ ගොනුව ඇතුළුව

ප්රතිචාර බෙදීම

Cross site scripting

නිර්වචනය නොකළ DOM යළි-යොමුවීම්

හෙළිදරව් කිරීම ප්රභව කේතය

2.XssPy

python-පාදක XSS (හරස් අඩවි ස්ක්රිප්ටින්) අවදානම් ස්කෑනරය Microsoft, Stanford, Motorola, Informatica, ඇතුළු බොහෝ ආයතන විසින් භාවිතා කරයි.

ෆයිසාන් අහමඩ් විසින් XssPy යනු ස්මාර්ට් මෙවලමකි. මුල් පිටුව හෝ පිටුව පමණක් පරීක්ෂා කරනවා වෙනුවට, එය වෙබ් අඩවිවල සම්පූර්ණ සබැඳිය පරීක්ෂා කරයි.

XssPy උප වසම ද පරීක්ෂා කරයි.

3. w3af

w3af, විවෘත මූලාශ්ර ව්යාපෘතියක් 2006 අග භාගයේදී ආරම්භ කරන ලදී, එය පයිතන් මත පදනම් වූ අතර ලිනක්ස් සහ වින්ඩෝස් සඳහා ලබා ගත හැකිය. w3af OWASP top 10 ඇතුළුව අවදානම් 200 කට වඩා හඳුනා ගැනීමට හැකියාව ඇත.

එය වාර්තා කිරීම සඳහා විවිධ ලොග් කිරීමේ ක්රම සඳහා සහය දක්වයි.උදාහරණයක්:

csv

HTML

කොන්සෝලය

පෙළ

XML

විද්යුත් තැපෑල ලිපිනය

එය ප්ලගින ගෘහ නිර්මාණ ශිල්පය මත ගොඩනගා ඇති අතර ඔබට පවතින සියලුම ප්ලගීන පරීක්ෂා කළ හැකිය.

4. නික්ටෝ

Netsparker විසින් අනුග්රහය දක්වන විවෘත මූලාශ්ර ව්යාපෘතියක් වෙබ් සේවාදායකයේ වැරදි වින්යාස කිරීම්, ප්ලගීන සහ වෙබ් දුර්වලතා සොයා ගැනීම අරමුණු කරයි.

5.Wfuzz

Wfuzz (වෙබ් ෆුසර්) යනු විනිවිද යාමේ පරීක්ෂණ යෙදුම් ඇගයීමේ මෙවලමකි.

ඔබට වෙබ් යෙදුම භාවිතා කිරීමට සහ එය වලංගු කිරීමට ඕනෑම ක්ෂේත්රයක් සඳහා HTTP ඉල්ලීමෙහි ඇති දත්ත stub කළ හැක.

Wfuzz හට ඔබට ස්කෑන් ක්රියාත්මක කිරීමට අවශ්ය යන්ත්රයේ Python ස්ථාපනය කිරීම අවශ්ය වේ.

6.OWASP ZAP

ZAP (Zet Attack Proxy) යනු ලොව පුරා සිටින සිය ගණනක් ස්වේච්ඡා සේවකයන් විසින් සක්රියව යාවත්කාලීන කරන ලද ප්රසිද්ධ විනිවිද යාමේ පරීක්ෂණ මෙවලම්වලින් එකකි.

එය Raspberry Pi මත පවා ධාවනය කළ හැකි හරස් වේදිකා ජාවා මෙවලමකි.

ZIP පණිවිඩ වලට බාධා කිරීමට සහ පරීක්ෂා කිරීමට බ්රවුසරය සහ වෙබ් යෙදුම අතර හිඳියි.

සඳහන් කළ යුතු පහත ZAP විශේෂාංග කිහිපයක්.

ෆසර්

ස්වයංක්රීය සහ උදාසීන ස්කෑනරය

බහු ස්ක්රිප්ටින් භාෂා සඳහා සහාය

බලහත්කාරයෙන් බැලීම

7. Wapity

Wapiti ලබා දී ඇති ඉලක්කයේ වෙබ් පිටු සැරිසරන අතර එය අවදානමට ලක්විය හැකිදැයි බැලීමට ස්ක්රිප්ට් සහ ආදාන පෝරමය සොයයි.

මෙය ප්රභව කේත ආරක්ෂණ පරීක්ෂණයක් නොව කළු පෙට්ටි පරීක්ෂණයකි.

එය GET සහ POST HTTP ක්රම, HTTP සහ HTTPS ප්රොක්සි, බහු සත්යාපනය යනාදිය සඳහා සහය දක්වයි.

8. වේගා

XSS, SQLi, RFI සහ තවත් බොහෝ දුර්වලතා සොයා ගැනීමට Java හි ලියා ඇති බහු-වේදිකා මෘදුකාංගයක් වන Subgraph විසින් Vega සංවර්ධනය කර ඇත.

වේගා පහසු විය GUIසහ ලබා දී ඇති අක්තපත්ර සමඟ යෙදුමට ප්රවිෂ්ට වීමෙන් ස්වයංක්රීය ස්කෑන් සිදු කිරීමට හැකියාව ඇත.

ඔබ සංවර්ධකයෙක් නම්, ඔබට නව ප්රහාරක මොඩියුල නිර්මාණය කිරීමට vega API භාවිතා කළ හැක.

9. SQLmap

ඔබට නමෙන් අනුමාන කළ හැකි පරිදි, ඔබට අඩුපාඩු සොයා ගැනීමට උපකාරයෙන් දත්ත සමුදා විනිවිද යාමේ පරීක්ෂණය සිදු කළ හැකිය.

එය ඕනෑම OS එකක Python 2.6 හෝ 2.7 සමඟ ක්රියා කරයි. ඔබට අවශ්ය නම්, sqlmap වෙන කවරදාටත් වඩා ප්රයෝජනවත් වනු ඇත.

10 ග්රැබර්

එය පයිතන් මත පදනම් වූ කුඩා මෙවලමක් වන අතර එය බොහෝ දේ හොඳින් කරයි.

Grabber හි සමහර විශේෂාංග:

JavaScript මූලාශ්ර කේත විශ්ලේෂකය

Cross-Site Scripting, SQL Injection, Blind SQL Injection

PHP-SAT භාවිතයෙන් PHP යෙදුම් පරීක්ෂා කිරීම

11. ගොලිස්මෙරෝ

Wfuzz, DNS recon, sqlmap, OpenVas, රොබෝ විශ්ලේෂකය වැනි ජනප්රිය ආරක්ෂක මෙවලම් කළමනාකරණය කිරීමට සහ ක්රියාත්මක කිරීමට රාමුවක්).

Golismero හට වෙනත් මෙවලම් වලින් සමාලෝචන ඒකාබද්ධ කර එක් ප්රතිඵලයක් පෙන්විය හැක.

12. OWASP Xenotix XSS

Xenotix XSS OWASP යනු හරස් අඩවි ස්ක්රිප්ටින් සෙවීම සහ භාවිතා කිරීම සඳහා වූ උසස් රාමුවකි.

වේගවත් ස්කෑන් කිරීම සහ වැඩිදියුණු කළ ප්රතිඵල සඳහා එහි ඇති Intelligent Fusers තුනක් ඇත.

13.මෙටාස්කන්

ගෘහස්ථ සංවර්ධකයින්ගෙන් වෙබ් යෙදුම් සඳහා අවදානම් ස්කෑනරය

වර්ගය: .

කර්තෘ: Maksadkhan Yakubov, Bogdan Shklyarevsky.

මෙම ලිපිය වෙබ් සම්පත් පරිපාලනය කිරීමේ ගැටළු මෙන්ම ආරක්ෂිත පරිපාලනය සඳහා ක්රම, ක්රම සහ නිර්දේශ සහ හැක් කිරීම් සහ සයිබර් ප්රහාර වලින් ආරක්ෂා වීම පිළිබඳව සාකච්ඡා කරයි.

ආරක්ෂිත වෙබ් අඩවියක් සැලසුම් කිරීම, ගොඩනැගීම හෝ භාවිතා කිරීමේ පළමු පියවර වන්නේ එය සත්කාරකත්වය සපයන සේවාදායකය හැකිතාක් ආරක්ෂිත බව සහතික කිරීමයි.

ඕනෑම වෙබ් සේවාදායකයක ප්රධාන අංගය වන්නේ මෙහෙයුම් පද්ධතියයි. එහි ආරක්ෂාව සහතික කිරීම සාපේක්ෂව සරල ය: එය ස්ථාපනය කිරීමට ප්රමාණවත් වේ නවතම යාවත්කාලීනආරක්ෂක පද්ධති.

යාවත්කාලීනයක් යල් පැන ගිය හෝ ස්ථාපනය කර නොමැති සේවාදායකයක් සොයමින් එකින් එක සේවාදායකයක් බඩගා යන අනිෂ්ට මෘදුකාංග භාවිතා කිරීමෙන් හැකර්වරු ඔවුන්ගේ ප්රහාර ස්වයංක්රීය කිරීමට නැඹුරු වන බව මතක තබා ගත යුතුය. මේ සම්බන්ධයෙන්, යාවත්කාලීන කිරීම් නියමිත වේලාවට සහ නිවැරදිව ස්ථාපනය කර ඇති බව සහතික කිරීම රෙකමදාරු කරනු ලැබේ; යල් පැන ගිය යාවත්කාලීන ස්ථාපනය කර ඇති ඕනෑම සේවාදායකයකට පහර දිය හැක.

ඔබ වෙබ් සේවාදායකයේ ක්රියාත්මක වන සියලුම මෘදුකාංග නියමිත වේලාවට යාවත්කාලීන කළ යුතුය. පූර්ව අවශ්යතාවයක් නොවන ඕනෑම මෘදුකාංගයක් (උදාහරණයක් ලෙස, DNS සේවාදායකයක් හෝ VNC හෝ Remote Desktop Services වැනි දුරස්ථ පරිපාලන මෙවලම්) අක්රිය හෝ ඉවත් කළ යුතුය. ඔබට තවමත් දුරස්ථ පරිපාලන මෙවලම් අවශ්ය නම්, ඔබ පෙරනිමි හෝ පහසුවෙන් අනුමාන කළ හැකි මුරපද භාවිතා නොකරන බවට වග බලා ගන්න. මෙම සටහන දුරස්ථ පරිපාලන මෙවලම් සඳහා පමණක් නොව, පරිශීලක ගිණුම්, රවුටර සහ ස්විච සඳහාද අදාළ වේ.

ඊළඟ වැදගත් කරුණක්ප්රතිවයිරස මෘදුකාංගයකි. එය Windows හෝ Unix වේදිකාවක් ලෙස භාවිතා කරන්නේද යන්න නොසලකා ඕනෑම වෙබ් සම්පතක් සඳහා එහි භාවිතය අනිවාර්ය අවශ්යතාවයකි. නම්යශීලී ෆයර්වෝලයක් සමඟ ඒකාබද්ධව, ප්රති-වයිරස මෘදුකාංගය වඩාත්ම එකක් බවට පත්වේ ඵලදායී ක්රමසයිබර් ප්රහාර වලින් ආරක්ෂාව. වෙබ් සේවාදායකයක් ප්රහාරයක ඉලක්කය බවට පත් වූ විට, ප්රහාරකයෙකු නියමිත වේලාවට ආරක්ෂක අවදානමක් ප්රයෝජනයට ගැනීම සඳහා අනවසරයෙන් ඇතුළුවීමේ මෙවලම් හෝ අනිෂ්ට මෘදුකාංග බාගත කරයි. උසස් තත්ත්වයේ ප්රති-වයිරස මෘදුකාංගයක් නොමැති විට, ආරක්ෂක දුර්වලතාවයක් දිගු කාලයක් තිස්සේ නොදැනී ගොස් අනවශ්ය ප්රතිවිපාකවලට තුඩු දිය හැකිය.

වැඩිපුරම හොඳම විකල්පයතොරතුරු සම්පත් ආරක්ෂා කිරීමේදී බහු මට්ටමේ ප්රවේශයකි. ඉදිරිපස පැත්තෙහි - ගිනි පවුරක් සහ මෙහෙයුම් පද්ධතියක්; ඒවා පිටුපස ඇති ප්රති-වයිරසය පැන නගින ඕනෑම හිඩැස් පිරවීමට සූදානම්ය.

පරාමිතීන් මත පදනම්ව මෙහෙයුම් පද්ධතියසහ වෙබ් සේවාදායකයේ ක්රියාකාරීත්වය, සයිබර් ප්රහාර වලින් ආරක්ෂා වීමට පහත සාමාන්ය ක්රම ලබා දිය හැක:

- අනවශ්ය සංරචක ස්ථාපනය නොකරන්න. සෑම සංරචකයක්ම එය සමඟ වෙනම තර්ජනයක් දරයි; ඒවායින් වැඩි වන තරමට මුළු අවදානම වැඩි වේ.

- මෙහෙයුම් පද්ධතිය සහ යෙදුම් සඳහා ආරක්ෂක යාවත්කාලීනයන් නියමිත වේලාවට ස්ථාපනය කරන්න.

- ප්රතිවයිරස භාවිතා කරන්න, සක්රිය කරන්න ස්වයංක්රීය ස්ථාපනයයාවත්කාලීන කිරීම් සහ ඒවා නිවැරදිව ස්ථාපනය කර ඇත්දැයි නිතිපතා පරීක්ෂා කරන්න.

මෙම සමහර කාර්යයන් භයානක බවක් පෙනෙන්නට තිබුණත්, පහර දීමට තනි ආරක්ෂක සිදුරක් ප්රමාණවත් බව මතක තබා ගන්න. මෙම නඩුවේ ඇති විය හැකි අවදානම් වන්නේ දත්ත සොරකම් කිරීම සහ ගමනාගමනය, සේවාදායකයේ IP ලිපිනය අසාදු ලේඛනගත කිරීම, සංවිධානයේ කීර්ති නාමයට හානි කිරීම සහ වෙබ් අඩවියේ අස්ථාවරත්වයයි.

අවදානමේ විවේචනාත්මක මට්ටමට අනුව, රීතියක් ලෙස, මට්ටම් 5 ක් වෙන්කර හඳුනාගත හැකි අතර, එය කුමන තත්වයක පවතීද යන්න තීරණය කරයි. මේ මොහොතේවෙබ් සම්පතක් ඇත (වගුව 1). සාමාන්යයෙන්, ප්රහාරකයින්, ඔවුන්ගේ ඉලක්ක සහ සුදුසුකම් මත පදනම්ව, අනවසරයෙන් ඇතුළු වූ සම්පතක් මත රැඳී සිටීමට සහ ඔවුන්ගේ පැමිණීම වසං කිරීමට උත්සාහ කරයි.

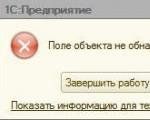

වෙබ් අඩවියක් අනවසරයෙන් ඇතුළු කිරීම සැමවිටම බාහිර සලකුණු මගින් හඳුනාගත නොහැක (ජංගම යළි-යොමුවීම්, පිටු මත අයාචිත තැපැල් සබැඳි, වෙනත් පුද්ගලයින්ගේ බැනර්, විකෘති කිරීම, ආදිය). වෙබ් අඩවියක් අවදානමට ලක් වූ විට, මෙම බාහිර සංඥා නොපවතිනු ඇත. ප්රති-වයිරස මගින් බාධා කිරීම්, දෝෂ සහ අසාදු ලේඛනගත කිරීමකින් තොරව සම්පත සාමාන්යයෙන් ක්රියා කළ හැකිය. නමුත් මෙම වෙබ් අඩවිය ආරක්ෂිත බව ඉන් අදහස් නොවේ. ගැටළුව වන්නේ ආරක්ෂක විගණනයකින් තොරව හැකර් ස්ක්රිප්ට් අනවසරයෙන් ඇතුළුවීම සහ බාගත කිරීම පිළිබඳ කාරණය හඳුනා ගැනීම දුෂ්කර වන අතර, වෙබ් ෂෙල්, පසුබිම් සහ වෙනත් හැකර් මෙවලම් සෑහෙන කාලයක් සත්කාරකත්වය ලබා ගත හැකි අතර ඒවා අපේක්ෂිත අරමුණු සඳහා භාවිතා නොකිරීමයි. . නමුත් එක් දිනක්, මොහොත පැමිණෙන අතර, ඔවුන් ප්රහාරකයෙකු විසින් දැඩි ලෙස සූරාකෑමට පටන් ගනී, එහි ප්රතිඵලයක් වශයෙන් වෙබ් අඩවියේ හිමිකරුට ගැටළු තිබේ. අයාචිත තැපැල්, තතුබෑම් පිටු ස්ථානගත කිරීම සඳහා, වෙබ් අඩවිය සත්කාරකයේ අවහිර කර ඇත (හෝ සමහර ක්රියාකාරීත්වය අක්රීය කර ඇත), සහ පිටුවල යළි-යොමුවීම් හෝ වෛරස් පෙනුම ප්රති-වයිරස තහනම් කිරීම සහ සම්බාධක වලින් පිරී ඇත. සෙවුම් යන්ත්ර. එවැනි අවස්ථාවක, වෙබ් අඩවියට හදිසි “ප්රතිකාර” කිරීම අවශ්ය වන අතර, පසුව කුමන්ත්රණය නැවත සිදු නොවන පරිදි අනවසරයෙන් ඇතුළුවීමට එරෙහිව ආරක්ෂාවක් තැබිය යුතුය. බොහෝ විට, සාමාන්ය ප්රති-වයිරස සමහර ට්රෝජන් වර්ග සහ වෙබ් ෂෙල් වෙඩි හඳුනා නොගනී, මෙයට හේතුව අකල් යාවත්කාලීන කිරීම් හෝ යල් පැන ගිය මෘදුකාංග විය හැකිය. වෛරස් සහ ස්ක්රිප්ට් සඳහා වෙබ් සම්පතක් පරීක්ෂා කිරීමේදී, ඔබ භාවිතා කළ යුතුය ප්රතිවයිරස වැඩසටහන්විවිධ විශේෂීකරණයන්, මෙම අවස්ථාවෙහිදී, එක් ප්රති-වයිරස වැඩසටහනකින් සොයාගත නොහැකි ට්රෝජන් එකක් තවත් එකකට හඳුනාගත හැක. රූප සටහන 1 හි දැක්වෙන්නේ ප්රති-වයිරස මෘදුකාංග ස්කෑන් වාර්තාවක උදාහරණයකි, අනෙකුත් ප්රති-වයිරස වැඩසටහන් අනිෂ්ට මෘදුකාංග හඳුනා ගැනීමට නොහැකි වූ බව මෙහිදී සටහන් කිරීම වැදගත් වේ.

"PHP/Phishing.Agent.B", "Linux/Roopre.E.Gen", "PHP/Kryptik.AE" වැනි ට්රෝජන් ප්රහාරකයන් විසින් භාවිතා කරනු ලැබේ දුරස්ථ පාලකයපරිගණක. එවැනි වැඩසටහන් බොහෝ විට වෙබ් අඩවියකට රිංගා ඇත විද්යුත් තැපෑල, නිදහස් මෘදුකාංග, වෙනත් වෙබ් අඩවි හෝ කතාබස් කාමරයක්. බොහෝ විට, එවැනි වැඩසටහනක් ප්රයෝජනවත් ගොනුවක් ලෙස ක්රියා කරයි. කෙසේ වෙතත්, එය අනිෂ්ට ට්රෝජන් වන අතර එය පරිශීලකයින්ගේ පුද්ගලික තොරතුරු රැස්කර ප්රහාරකයන්ට ලබා දෙයි. ඊට අමතරව, එය ස්වයංක්රීයව ඇතැම් වෙබ් අඩවි වලට සම්බන්ධ විය හැකි අතර වෙනත් ආකාරයේ අනිෂ්ට මෘදුකාංග පද්ධතියට බාගත කළ හැක. හඳුනා ගැනීම සහ ඉවත් කිරීම වැළැක්වීම සඳහා, "Linux/Roopre.E.Gen" හට ආරක්ෂක විශේෂාංග අක්රිය කළ හැක. මෙම ට්රෝජන් නිර්මාණය කර ඇත්තේ රූට්කිට් තාක්ෂණය භාවිතයෙන් වන අතර එමඟින් පද්ධතිය තුළ සැඟවීමට ඉඩ සලසයි.

- PHP/WebShell.NCL පද්ධති ගොනු මකා දැමීම, බාගත කිරීම වැනි විවිධ කාර්යයන් ඉටු කළ හැකි ට්රෝජන් වේ අනිෂ්ට මෘදුකාංග, පවතින සංරචක සඟවන්න හෝ උඩුගත කළ පුද්ගලික තොරතුරු සහ වෙනත් දත්ත. මෙම වැඩසටහනට සාමාන්ය ප්රති-වයිරස පරීක්ෂාව මගහැර පරිශීලකයාගේ අනුදැනුමකින් තොරව පද්ධතියට රිංගාගත හැක. මෙම වැඩසටහනආසාදිත වෙබ් අඩවියක් පාලනය කිරීමට දුරස්ථ පරිශීලකයින්ට පසුබිම් දොරක් ස්ථාපනය කිරීමේ හැකියාව ඇත. මෙම වැඩසටහන සමඟ, ප්රහාරකයෙකුට පරිශීලකයා පිළිබඳ ඔත්තු බැලීමට, ගොනු කළමනාකරණය කිරීමට, අතිරේක මෘදුකාංග ස්ථාපනය කිරීමට සහ සම්පූර්ණ පද්ධතිය පාලනය කිරීමට හැකිය.

- "JS/TrojanDownloader.FakejQuery. ඒ" - ට්රෝජන් වැඩසටහනක්, ප්රහාර එල්ල කරන ප්රධාන ඉලක්ක වන්නේ CMS "WordPress" සහ "Joomla" භාවිතයෙන් සංවර්ධනය කරන ලද අඩවි වේ. ප්රහාරකයෙකු වෙබ් අඩවියකට අනවසරයෙන් ඇතුළු වූ විට, ඔවුන් වර්ඩ්ප්රෙස් හෝ ජූම්ලා ප්ලගීන ස්ථාපනය අනුකරණය කරන ස්ක්රිප්ට් එකක් ක්රියාත්මක කරන අතර පසුව හෙඩර්.පීඑච්පී ගොනුවට අනිෂ්ට ජාවාස්ක්රිප්ට් එන්නත් කරයි.

- PHP/small.NBK - යනු හැකර්වරුන්ට දුරස්ථ ප්රවේශය ලබා ගැනීමට ඉඩ සලසන අනිෂ්ට යෙදුමකි පරිගණක පද්ධතිය, ගොනු වෙනස් කිරීමට, පුද්ගලික තොරතුරු සොරකම් කිරීමට සහ වඩාත් අනිෂ්ට මෘදුකාංග ස්ථාපනය කිරීමට ඔවුන්ට ඉඩ සලසයි. ට්රෝජන් අශ්වයන් ලෙස හැඳින්වෙන මෙම ආකාරයේ තර්ජන සාමාන්යයෙන් ප්රහාරකයෙකු විසින් බාගත කරනු ලැබේ හෝ වෙනත් වැඩසටහනකින් බාගත කරනු ලැබේ. ආසාදිත යෙදුම් හෝ සබැඳි ක්රීඩා ස්ථාපනය කිරීම සම්බන්ධයෙන් මෙන්ම ආසාදිත අඩවි වෙත යන විටද ඒවා දිස්විය හැකිය.

අවාසනාවකට මෙන්, හැකර් ස්ක්රිප්ට් බාහිර සංඥා මගින් හෝ බාහිර ස්කෑනර් මගින් අනාවරණය නොවේ. එබැවින්, වෙබ්මාස්ටර්ගේ පරිගණකයේ ස්ථාපනය කර ඇති සෙවුම් යන්ත්ර ප්රති-වයිරස හෝ ප්රති-වයිරස මෘදුකාංග අඩවි ආරක්ෂණ ගැටළු වාර්තා නොකරයි. ස්ක්රිප්ට් වෙබ් අඩවියේ පද්ධති නාමාවලිවල කොතැනක හෝ තබා තිබේ නම් (මූලයේ නොව රූපවල නොවේ) හෝ පවතින ස්ක්රිප්ට් වලට එන්නත් කළහොත් ඒවා අහම්බෙන් නොපෙනේ.

රූපය 1. ප්රතිවයිරස ස්කෑන් වාර්තාවක උදාහරණයක්

එබැවින්, පහත සඳහන් නිර්දේශයන් වෙබ් සම්පත් ආරක්ෂා කිරීම සඳහා අවශ්ය පියවර විය හැකිය:

- නිතිපතා උපස්ථසියලුම අන්තර්ගතය ගොනු පද්ධතිය, දත්ත සමුදායන් සහ සිදුවීම් ලොග (ලොග් ගොනු).

- CMS (අන්තර්ගත කළමනාකරණ පද්ධතිය) හි නවතම ස්ථාවර අනුවාදයට අන්තර්ගත කළමනාකරණ පද්ධතිය නිතිපතා යාවත්කාලීන කිරීම.

- සංකීර්ණ මුරපද භාවිතය. මුරපද අවශ්යතා: මුරපදය අවම වශයෙන් අක්ෂර අටක්වත් දිග විය යුතු අතර මුරපදය නිර්මාණය කිරීමේදී ලොකු අකුරු, කුඩා අකුරු සහ විශේෂ අක්ෂර භාවිතා කළ යුතුය.

- XSS ප්රහාරය හෝ SQL එන්නත් කිරීම වැනි ප්රහාර වැලැක්වීමට ඇඩෝන හෝ ආරක්ෂක ප්ලගීන අනිවාර්යයෙන් භාවිතා කිරීම.

- ඇඩෝන (ප්ලගින, සැකිලි හෝ දිගු) භාවිතය සහ ස්ථාපනය සිදු කළ යුත්තේ විශ්වාසදායක මූලාශ්රවලින් හෝ සංවර්ධකයින්ගේ නිල වෙබ් අඩවි වලින් පමණි.

- අවම වශයෙන් සතියකට වරක් ප්රති-වයිරස වැඩසටහන් සමඟ ගොනු පද්ධතිය පරිලෝකනය කිරීම සහ යාවත්කාලීන දත්ත සමුදා අත්සන් භාවිතා කිරීම.

- අවසර දීමේදී සහ ඕනෑම ආකාරයක ඉල්ලීම් වලට දත්ත ඇතුළත් කිරීමේදී තිරිසන් බලයෙන් වෙබ් අඩවිය අනවසරයෙන් ඇතුළුවීමෙන් ආරක්ෂා කිරීමට CAPTCHA යාන්ත්රණය භාවිතා කිරීම සඳහා සපයන්න. ප්රතිපෝෂණ, සෙවීම, ආදිය).

- වෙත ප්රවේශය සීමා කරන්න පරිපාලන මණ්ඩලයඅසාර්ථක උත්සාහයන් ගණනකට පසුව වෙබ් අඩවි කළමනාකරණය.

- වැනි පරාමිති සැලකිල්ලට ගනිමින් වෙබ් සේවාදායක වින්යාස ගොනුව හරහා වෙබ් අඩවි ආරක්ෂණ ප්රතිපත්තිය නිවැරදිව වින්යාස කරන්න:

- අනවසර IP ලිපින වලින් එයට ප්රවේශ වීම වැළැක්වීම සඳහා වෙබ් අඩවියේ පරිපාලන පාලක පැනලයට ප්රවේශ වීමට පරිපාලක විසින් භාවිතා කරන IP ලිපින ගණන සීමා කරන්න;

- XSS ප්රහාර වැලැක්වීම සඳහා පෙළ අලංකරණය (උදාහරණයක් ලෙස, p b i u) හැර වෙනත් ඕනෑම ටැග් සම්ප්රේෂණය වීම වළක්වන්න.

- දත්ත සමුදා ප්රවේශය, FTP ප්රවේශය, ආදිය පිළිබඳ තොරතුරු අඩංගු ගොනු පෙරනිමි නාමාවලි වලින් වෙනත් අය වෙත ගෙනයාම සහ මෙම ගොනු නැවත නම් කිරීම.

ඔබ ආරක්ෂාව සපයා නොමැති නම් අද්දැකීම් අඩු හැකර්වරයෙකුට පවා ජූම්ලා හි වෙබ් අඩවියක් හැක් කිරීම තරමක් පහසුය. එහෙත්, අවාසනාවකට මෙන්, බොහෝ විට වෙබ්මාස්ටර්වරු වෙබ් අඩවි අනවසරයෙන් ඇතුළුවීමට එරෙහිව ආරක්ෂාව පසුව තෙක් කල් දමති, එය පළමු අවශ්යතාවයක් නොවන බව සලකති. ඔබේ වෙබ් අඩවියට ප්රවේශය ප්රතිසාධනය කිරීම සඳහා එය ආරක්ෂා කිරීමට පියවර ගැනීමට වඩා වැඩි කාලයක් සහ වෑයමක් ගතවනු ඇත. වෙබ් සම්පතක ආරක්ෂාව යනු සේවාදායකයන්ගේ උපරිම ආරක්ෂාව සහතික කිරීමට බැඳී සිටින සංවර්ධකයා සහ සත්කාරක සමාගම සඳහා පමණක් නොව, අඩවි පරිපාලක සඳහාද කාර්යයකි.

හැදින්වීම

හිදී නවීන ව්යාපාරවෙබ් තාක්ෂණයන් ඉමහත් ජනප්රියත්වයක් ලබා ඇත. බොහෝ අඩවි විශාල සමාගම්අන්තර්ක්රියාකාරීත්වය, පුද්ගලීකරණ මෙවලම්, පාරිභෝගික අන්තර්ක්රියා මෙවලම් (මාර්ගගත වෙළඳසැල්, දුරස්ථ) ඇති යෙදුම් සමූහයකි බැංකු සේවා), සහ බොහෝ විට - සහ සමාගමේ අභ්යන්තර ආයතනික යෙදුම් සමඟ ඒකාබද්ධ වීමේ මාධ්යයන්.

කෙසේ වෙතත්, වෙබ් අඩවියක් අන්තර්ජාලයේ ලබා ගත හැකි වූ පසු, එය සයිබර් ප්රහාර සඳහා ඉලක්කයක් බවට පත්වේ. වඩාත් සරල ආකාරයකින්අද වෙබ් අඩවියකට ප්රහාර එල්ල කරන්නේ එහි සංරචකවල ඇති දුර්වලතා ප්රයෝජනයට ගැනීමයි. ප්රධාන ගැටළුව වන්නේ නවීන වෙබ් අඩවි සඳහා දුර්වලතා සාමාන්ය දෙයක් වී තිබීමයි.

අවදානම් යනු ආසන්න සහ වර්ධනය වන තර්ජනයකි. ඒවා බොහෝ දුරට වෙබ් යෙදුම් කේතයේ ආරක්ෂක දෝෂ සහ වෙබ් අඩවි සංරචක වැරදි ලෙස වින්යාස කිරීමේ ප්රතිඵලයකි.

අපි සමහර සංඛ්යා ලේඛන දෙස බලමු. High-Tech Bridge විසින් නිකුත් කරන ලද 2016 පළමු භාගයේ වෙබ් ආරක්ෂණ ප්රවණතා වලට අනුව, 2016 පළමු භාගය සඳහා වන සයිබර් තර්ජන පිළිබඳ වාර්තාව High-Tech Bridge විසින් සකස් කරන ලදී:

- සඳහා වෙබ් සේවා හෝ API වලින් 60% කට වඩා ජංගම යෙදුම්දත්ත සමුදාය අවදානමට ලක් කිරීමට ඉඩ සලසන අවම වශයෙන් එක් භයානක අවදානමක් අඩංගු වේ;

- XSS ප්රහාරවලට ගොදුරු විය හැකි අඩවිවලින් 35%ක් SQL එන්නත් සහ XXE ප්රහාරවලටද ගොදුරු වේ;

- අඩවිවලින් 23%ක POODLE අවදානමක් ඇති අතර, 0.43%ක් පමණක් - Heartbleed;

- RansomWeb ප්රහාර වලදී භයානක අවදානම් සූරාකෑමේ අවස්ථා (උදාහරණයක් ලෙස, SQL එන්නත් කිරීමට ඉඩ දීම) 5 ගුණයකින් වැඩි විය;

- වෙබ් සේවාදායකයන්ගෙන් 79.9% ක් වැරදි ලෙස වින්යාස කර හෝ අනාරක්ෂිත http ශීර්ෂ ඇත

- දැනට අවශ්ය යාවත්කාලීන කිරීම් සහ පැච් ස්ථාපනය කර ඇත්තේ වෙබ් සේවාදායකයන්ගෙන් 27.8%ක් පමණි.

වෙබ් සම්පත් ආරක්ෂා කිරීම සඳහා, විශේෂඥයින් තොරතුරු ආරක්ෂාවවෙනස් මෙවලම් කට්ටලයක් භාවිතා කරන්න. උදාහරණයක් ලෙස, ගමනාගමනය සංකේතනය කිරීමට SSL සහතික භාවිතා කරන අතර, බරපතල වින්යාසය සහ දිගු ස්වයං ඉගෙනීම අවශ්ය වන වෙබ් සේවාදායක පරිමිතිය මත Web Application Firewall (WAF) ස්ථාපනය කර ඇත. වෙබ් අඩවි වල ආරක්ෂාව සහතික කිරීම සඳහා සමානව ඵලදායී මාධ්යයක් වන්නේ ආරක්ෂක තත්ත්වය (අවදානම්තා සෙවීම) වරින් වර පරීක්ෂා කිරීම සහ එවැනි පරීක්ෂණ පැවැත්වීම සඳහා වන මෙවලම් වන්නේ වෙබ් අඩවි ආරක්ෂක ස්කෑනර් ය. සාකච්ඡා කරනු ඇතමෙම සමාලෝචනයේදී.

අපගේ වෙබ් අඩවිය දැනටමත් වෙබ් යෙදුම් ආරක්ෂණ ස්කෑනර් සඳහා කැප වූ සමාලෝචනයක් - "", වෙළඳපල නායකයින්ගේ නිෂ්පාදන පරීක්ෂා කර ඇත. මෙම සමාලෝචනයේදී, අපි තවදුරටත් මෙම මාතෘකා මත ස්පර්ශ නොකරනු ඇත, නමුත් නොමිලේ වෙබ් අඩවි ආරක්ෂණ ස්කෑනර් සමාලෝචනය කෙරෙහි අවධානය යොමු කරන්නෙමු.

නිදහස් මෘදුකාංග පිළිබඳ මාතෘකාව අදට විශේෂයෙන් අදාළ වේ. රුසියාවේ අස්ථායී ආර්ථික තත්ත්වය හේතුවෙන්, බොහෝ සංවිධාන (වාණිජ්ය සහ රාජ්ය අංශයේ) දැන් ඔවුන්ගේ තොරතුරු තාක්ෂණ අයවැය ප්රශස්ත කරමින් සිටින අතර, පද්ධති ආරක්ෂාව විශ්ලේෂණය කිරීම සඳහා මිල අධික වාණිජ නිෂ්පාදන මිලදී ගැනීමට බොහෝ විට ප්රමාණවත් අරමුදල් නොමැත. ඒ අතරම, මිනිසුන් නොදන්නා දුර්වලතා සොයා ගැනීම සඳහා බොහෝ නිදහස් (නිදහස්, විවෘත මූලාශ්ර) උපයෝගිතා තිබේ. එපමණක්ද නොව, ඔවුන්ගෙන් සමහරක් පහත් නොවේ ක්රියාකාරිත්වයඔවුන්ගේ වැටුප් සහිත තරඟකරුවන්ට. එමනිසා, මෙම ලිපියෙන් අපි වඩාත් රසවත් නිදහස් වෙබ් අඩවි ආරක්ෂණ ස්කෑනර් ගැන කතා කරමු.

වෙබ් අඩවි ආරක්ෂණ ස්කෑනර් මොනවාද

වෙබ් අඩවි ආරක්ෂණ ස්කෑනර් යනු පද්ධතියේ හෝ පරිශීලක දත්තවල අඛණ්ඩතාව උල්ලංඝනය කිරීමට, ඒවායේ සොරකම් කිරීමට හෝ සමස්තයක් ලෙස පද්ධතිය පාලනය කිරීමට හේතු වන වෙබ් යෙදුම්වල දෝෂ (අවදානම) සොයන මෘදුකාංග (මෘදුකාංග සහ දෘඪාංග) මෙවලම් වේ.

වෙබ් අඩවි ආරක්ෂක ස්කෑනර් යන්ත්රවලට පහත සඳහන් කාණ්ඩවල දුර්වලතා හඳුනාගත හැකිය:

- කේතීකරණ අදියර දුර්වලතා;

- වෙබ් යෙදුම ක්රියාත්මක කිරීමේ සහ වින්යාස කිරීමේ අදියරේ දුර්වලතා;

- වෙබ් අඩවි සූරාකෑමේ දුර්වලතා.

කේතීකරණ අදියර අවදානම් වලට ආදාන සහ ප්රතිදාන දත්ත වැරදි ලෙස සැකසීමට සම්බන්ධ අවදානම් ඇතුළත් වේ (SQL එන්නත්, XSS).

වෙබ් අඩවි ක්රියාත්මක කිරීමේ දුර්වලතාවලට වෙබ් යෙදුම් පරිසරයේ වැරදි සැකසීම් (වෙබ් සේවාදායකය, යෙදුම් සේවාදායකය, SSL/TLS, රාමුව, තෙවන පාර්ශවීය සංරචක, DEBUG මාදිලිය, ආදිය) සම්බන්ධ අවදානම් ඇතුළත් වේ.

වෙබ් අඩවි මෙහෙයුම් දුර්වලතාවලට යල් පැන ගිය මෘදුකාංග භාවිතය, සරල මුරපද, වෙබ් සේවාදායකයක සංරක්ෂිත පිටපත් ගබඩා කිරීම සම්බන්ධ අවදානම් ඇතුළත් වේ. පොදු ප්රවේශය, පොදු වසම තුළ සේවා මොඩියුල (phpinfo) තිබීම යනාදිය.

වෙබ් අඩවි ආරක්ෂක ස්කෑනර් ක්රියා කරන ආකාරය

සාමාන්යයෙන්, වෙබ් අඩවි ආරක්ෂක ස්කෑනරය ක්රියාත්මක කිරීමේ මූලධර්මය පහත පරිදි වේ:

- අධ්යයනය කරන ලද වස්තුව පිළිබඳ තොරතුරු රැස් කිරීම.

- අවදානම් දත්ත ගබඩාවේ ඇති දුර්වලතා සඳහා වෙබ් අඩවි මෘදුකාංගයේ විගණනය.

- පද්ධතියේ දුර්වලතා හඳුනා ගැනීම.

- ඒවා ඉවත් කිරීම සඳහා නිර්දේශ සකස් කිරීම.

වෙබ් අඩවි ආරක්ෂක ස්කෑනර් වර්ග

වෙබ් අඩවි ආරක්ෂණ ස්කෑනර්, ඒවායේ අරමුණ අනුව, පහත දැක්වෙන වර්ග (වර්ග) වලට බෙදිය හැකිය:

- ජාල ස්කෑනර් - ලබා දී ඇති වර්ගයස්කෑනරය ලබා ගත හැකි ජාල සේවා හෙළි කරයි, ඒවායේ අනුවාද ස්ථාපනය කරයි, මෙහෙයුම් පද්ධතිය තීරණය කරයි.

- වෙබ් ස්ක්රිප්ට් අවදානම් ස්කෑනර්- මෙම වර්ගයේ ස්කෑනරය SQL inj, XSS, LFI / RFI වැනි දුර්වලතා හෝ දෝෂ (තාවකාලික ගොනු මකා නැත, නාමාවලි සුචිගත කිරීම යනාදිය) සඳහා සොයයි.

- සූරාකෑම සොයන්නන්- මෙම වර්ගයේ ස්කෑනරය සූරාකෑම සඳහා ස්වයංක්රීයව සෙවීම සඳහා නිර්මාණය කර ඇත මෘදුකාංගසහ ස්ක්රිප්ට්.

- එන්නත් ස්වයංක්රීය මෙවලම්- එන්නත් සෙවීම සහ සූරාකෑම සඳහා විශේෂයෙන් සම්බන්ධ වන උපයෝගිතා.

- නිදොස් කරන්නන්- වෙබ් යෙදුමක දෝෂ නිවැරදි කිරීම සහ කේතය ප්රශස්ත කිරීම සඳහා මෙවලම්.

එකවර ස්කෑනර් වර්ග කිහිපයක හැකියාවන් ඇතුළත් විශ්වීය උපයෝගිතා ද ඇත.

පහත දැක්වෙන්නේ නොමිලේ වෙබ් අඩවි ආරක්ෂණ ස්කෑනර් පිළිබඳ කෙටි දළ විශ්ලේෂණයකි. නොමිලේ උපයෝගිතා රාශියක් ඇති බැවින්, වෙබ් තාක්ෂණයන්හි ආරක්ෂාව විශ්ලේෂණය කිරීම සඳහා වඩාත් ජනප්රිය නිදහස් මෙවලම් පමණක් සමාලෝචනයට ඇතුළත් වේ. සමාලෝචනයට විශේෂිත උපයෝගීතාවයක් ඇතුළත් කළ විට, වෙබ් තාක්ෂණික ආරක්ෂාව පිළිබඳ විෂය පිළිබඳ විශේෂිත සම්පත් විශ්ලේෂණය කරන ලදී:

නොමිලේ වෙබ් අඩවි ආරක්ෂණ ස්කෑනර් පිළිබඳ කෙටි දළ විශ්ලේෂණයක්

ජාල ස්කෑනර්

nmap

ස්කෑනර් වර්ගය: ජාල ස්කෑනරය.

Nmap (ජාල සිතියම්කරු) යනු නිදහස් සහ විවෘත මූලාශ්ර උපයෝගීතාවයකි. එය සැලසුම් කර ඇත්තේ ඕනෑම වස්තු ගණනාවක් සමඟ ජාල පරිලෝකනය කිරීමට, ස්කෑන් කරන ලද ජාල වස්තූන්ගේ තත්වය මෙන්ම වරායන් සහ ඒවාට අනුරූප සේවාවන් තීරණය කිරීමට ය. මෙය සිදු කිරීම සඳහා, Nmap UDP, TCP සම්බන්ධ කිරීම, TCP SYN (අර්ධ-විවෘත), FTP ප්රොක්සි (ftp හරහා බිඳීම), Reverse-ident, ICMP (ping), FIN, ACK, Xmas tree වැනි විවිධ ස්කෑනිං ක්රම භාවිතා කරයි. SYN සහ NULL- ස්කෑන් කිරීම.

TCP/IP ස්ටැක් ඇඟිලි සලකුණු භාවිතයෙන් දුරස්ථ ධාරකයේ මෙහෙයුම් පද්ධතිය හඳුනාගැනීම, රහසිගත ස්කෑන් කිරීම, ගතික ප්රමාද ගණනය කිරීම සහ පැකට් නැවත සම්ප්රේෂණය කිරීම, සමාන්තර පරිලෝකනය, නිෂ්ක්රීය ධාරකවල සමාන්තර පිං කිරීම, හොර ධාරක පෙරහන් ස්කෑන් කිරීම, පැකට් ෆිල්ටර් වැනි පුළුල් පරාසයක උසස් විශේෂාංග සඳහා Nmap සහාය දක්වයි. හඳුනාගැනීම, සෘජු (පෝට්මැපර් නැත) RPC ස්කෑන් කිරීම, IP ඛණ්ඩනය ස්කෑන් කිරීම, සහ ස්කෑන් කළ ජාල වල අභිරුචි IP ලිපින සහ තොට අංක.

Linux Journal, Info World, LinuxQuestions.Org, සහ Codetalker Digest වැනි සඟරා සහ ප්රජාවන් වෙතින් Nmap හට වසරේ ආරක්ෂිත නිෂ්පාදන තත්ත්වය ලැබී ඇත.

වේදිකාව: උපයෝගීතාව හරස් වේදිකාවකි.

Nmap ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

IP මෙවලම්

ස්කෑනර් වර්ගය: ජාල ස්කෑනරය.

IP මෙවලම් යනු පෙරීමේ නීති, තේරීම් ඇඩප්ටරය, පැකට් විකේතනය, ප්රොටෝකෝල විස්තරය සහ තවත් බොහෝ දේ සඳහා සහය දක්වන ප්රොටෝකෝල විශ්ලේෂකයකි. විස්තරාත්මක තොරතුරුඑක් එක් පැකේජය ගැන ස්ටයිල් ගසෙහි අඩංගු වේ, දකුණු-ක්ලික් කරන්න මෙනුව ඔබට තෝරාගත් IP ලිපිනය පරිලෝකනය කිරීමට ඉඩ සලසයි.

පැකට් ස්නයිෆර් වලට අමතරව, IP මෙවලම් සම්පූර්ණ කට්ටලයක් ඉදිරිපත් කරයි ජාල මෙවලම්, සංඛ්යාලේඛන ඇඩප්ටරය, IP ගමනාගමනය අධීක්ෂණය සහ තවත් දේ ඇතුළුව.

IP-මෙවලම් ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

skipfish

ක්රමලේඛක Michal Zalewski විසින් Cross-platform web vulnerability scanner Skipfish විසින් වෙබ් යෙදුමක පුනරාවර්තන විශ්ලේෂණයක් සහ එහි ශබ්ද කෝෂ මත පදනම් වූ චෙක්පතක් සිදු කරයි, ඉන් පසුව එය සොයාගත් දුර්වලතා පිළිබඳ අදහස් සහිත අඩවි සිතියමක් නිර්මාණය කරයි.

මෙවලම Google විසින් අභ්යන්තරව සංවර්ධනය වෙමින් පවතී.

ස්කෑනරය වෙබ් යෙදුම පිළිබඳ සවිස්තරාත්මක විශ්ලේෂණයක් සිදු කරයි. එම යෙදුමම පසුව පරීක්ෂා කිරීම සඳහා ශබ්දකෝෂයක් නිර්මාණය කිරීමටද හැකිය. Skipfish හි සවිස්තර වාර්තාවේ සොයාගත් දුර්වලතා, අවදානම් සහිත සම්පතේ URL සහ ඉදිරිපත් කළ ඉල්ලීම පිළිබඳ තොරතුරු අඩංගු වේ. වාර්තාවේ, ලැබුණු දත්ත අවදානම් මට්ටම සහ අවදානම් වර්ගය අනුව වර්ග කර ඇත. වාර්තාව html ආකෘතියෙන් ජනනය වේ.

Skipfish වෙබ් අවදානම් ස්කෑනරය ඉතා විශාල තදබදයක් ජනනය කරන බව සඳහන් කිරීම වටී, සහ ස්කෑන් කිරීම ඉතා දිගු කාලයක් ගතවේ.

වේදිකා: MacOS, Linux, Windows.

Skipfish ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

වාපිටි

ස්කෑනර් වර්ගය: Web Script Vulnerability Scanner.

Wapiti යනු වෙබ් යෙදුම් විගණන කොන්සෝල උපයෝගීතාවයකි. "කළු පෙට්ටිය" (කළු පෙට්ටිය) මූලධර්මය මත ක්රියා කරයි.

Wapiti පහත පරිදි ක්රියා කරයි: පළමුව, WASS crawler වෙබ් අඩවියේ ව්යුහය විශ්ලේෂණය කරයි, පවතින ස්ක්රිප්ට් සොයයි, සහ පරාමිති විශ්ලේෂණය කරයි. Wapiti පසුව ෆසර් ක්රියාත්මක කර සියලු අවදානම් සහිත ස්ක්රිප්ට් සොයා ගන්නා තෙක් ස්කෑන් කිරීම දිගටම කරගෙන යයි.

Wapiti WASS ස්කෑනරය පහත සඳහන් ආකාරයේ දුර්වලතා සමඟ ක්රියා කරයි:

- ගොනු අනාවරණය (දේශීය සහ දුරස්ථ ඇතුළත්/අවශ්ය, fopen, readfile).

- දත්ත සමුදා එන්නත් (PHP/JSP/ASP SQL එන්නත් සහ XPath එන්නත්).

- XSS (Cross Site Scripting) එන්නත් කිරීම (පිළිබිඹු සහ ස්ථිර).

- Command Execution හඳුනාගැනීම (eval(), system(), passtru()...).

- CRLF එන්නත් කිරීම (HTTP ප්රතිචාර බෙදීම, සැසි සවි කිරීම...).

- XXE (XmleXternal Entity) එන්නත් කිරීම.

- දන්නා භයානක විය හැකි ගොනු භාවිතය.

- මඟ හැරිය හැකි දුර්වල .htaccess වින්යාසයන්.

- සංවේදී තොරතුරු ලබා දෙන උපස්ථ ගොනු තිබීම (මූලාශ්ර කේත හෙළිදරව් කිරීම).

Wapiti යනු Kali Linux බෙදාහැරීමේ උපයෝගිතා වල කොටසකි. ඔබට SourceForge වෙතින් ප්රභව කේතය බාගත කර ලිනක්ස් කර්නලය මත පදනම්ව ඕනෑම බෙදාහැරීමකදී එය භාවිතා කළ හැක. Wapiti GET සහ POST HTTP ඉල්ලීම් ක්රම සඳහා සහය දක්වයි.

වේදිකා: Windows, Unix, MacOS.

Wapiti ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

නෙසස්

Nessus ස්කෑනරය පවුලට අයත් බලවත් සහ විශ්වසනීය මෙවලමකි ජාල ස්කෑනර්, මෙහෙයුම් පද්ධති, ෆයර්වෝල්, පෙරීමේ රවුටර සහ අනෙකුත් ජාල සංරචක මගින් පිරිනමනු ලබන ජාල සේවා වල දුර්වලතා සෙවීමට ඔබට ඉඩ සලසයි. දුර්වලතා සෙවීමට භාවිතා කරයි සම්මත අදහස්ජාලයේ වින්යාසය සහ ක්රියාකාරිත්වය පිළිබඳ තොරතුරු පරීක්ෂා කිරීම සහ එකතු කිරීම සහ විශේෂ ක්රම, ජාලයට සම්බන්ධ පද්ධති විනිවිද යාමට ප්රහාරකයෙකුගේ ක්රියා අනුකරණය කිරීම.

Nessus ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

bsqlbf-v2

ස්කෑනර් වර්ගය: ඉන්ජෙක්ෂන් ඔටෝමේෂන් මෙවලම.

bsqlbf-v2 යනු Perl වලින් ලියා ඇති පිටපතකි. Blind SQL එන්නත් bruteforcer. ස්කෑනරය url සහ string අගයන්හි පූර්ණ සංඛ්යා අගයන් දෙකෙන්ම ක්රියා කරයි.

වේදිකා: MS-SQL, MySQL, PostgreSQL, Oracle.

bsqlbf-v2 ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

නිදොස් කරන්නන්

බර්ප් සූට්

ස්කෑනර් වර්ගය: නිදොස්කරණය.

Burp Suite යනු Java හි ලියා ඇති සාපේක්ෂ ස්වාධීන හරස් වේදිකා යෙදුම් සමූහයකි.

සංකීර්ණයේ හරය Burp Proxy මොඩියුලය වන අතර එය දේශීය ප්රොක්සි සේවාදායකයක කාර්යයන් ඉටු කරයි; කට්ටලයේ ඉතිරි සංරචක වන්නේ Spider, Intruder, Repeater, Sequencer, Decoder සහ Comparer ය. යෙදුමේ ඕනෑම කොටසකට දත්ත යැවිය හැකි ආකාරයට සියලුම සංරචක තනි සමස්තයක් ලෙස අන්තර් සම්බන්ධිත වේ, උදාහරණයක් ලෙස, වෙබ් යෙදුමේ විවිධ චෙක්පත් සඳහා Proxy සිට Intruder දක්වා, HTTP වඩාත් සවිස්තරාත්මක අතින් විශ්ලේෂණය කිරීම සඳහා Intruder සිට Repeater දක්වා. ශීර්ෂ.

වේදිකා: හරස් වේදිකා මෘදුකාංග.

Burp Suite ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

ෆිඩ්ලර්

ස්කෑනර් වර්ගය: නිදොස්කරණය.

ෆිඩ්ලර් යනු සියලුම HTTP(S) ගමනාගමනය ලොග් කරන නිදොස් කිරීමේ ප්රොක්සියකි. මෙවලම ඔබට මෙම ගමනාගමනය ගවේෂණය කිරීමට, විවේක ලක්ෂ්යයක් සැකසීමට සහ පැමිණෙන හෝ පිටතට යන දත්ත සමඟ "සෙල්ලම්" කිරීමට ඉඩ සලසයි.

ෆිඩ්ලර් හි ක්රියාකාරී ලක්ෂණ:

- සියලුම ඉල්ලීම් පාලනය කිරීමේ හැකියාව, කුකීස්, අන්තර්ජාල බ්රව්සර් මගින් සම්ප්රේෂණය කරන ලද පරාමිති.

- පියාසර කරන විට සේවාදායක ප්රතිචාර වෙනස් කිරීමේ කාර්යය.

- ශීර්ෂයන් සහ ඉල්ලීම් හැසිරවීමේ හැකියාව.

- නාලිකා පළල වෙනස් කිරීමේ කාර්යය.

වේදිකා: හරස් වේදිකා මෘදුකාංග.

ෆිඩ්ලර් ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

N-Stalker වෙබ් යෙදුම් ආරක්ෂණ ස්කෑනරය X නිදහස් සංස්කරණය

ස්කෑනර් වර්ගය: Web Script Vulnerability Scanner, Exploit Scanner.

ඵලදායී වෙබ් සේවා මෙවලමක් වන්නේ N-Stalker's N-Stealth ආරක්ෂක ස්කෑනරයයි. සමාගම N-Stealth හි වඩාත් සම්පූර්ණ ක්රියාකාරී අනුවාදයක් අලෙවි කරයි, නමුත් එය නොමිලේ. අත්හදා බැලීමේ අනුවාදයසරල ඇගයීම සඳහා බෙහෙවින් සුදුසු ය. ගෙවූ නිෂ්පාදනයට වෙබ් සේවාදායක ආරක්ෂණ පද්ධතියේ පරීක්ෂණ 30 දහසකට වඩා ඇත, නමුත් ද ඇත නිදහස් අනුවාදයමයික්රොසොෆ්ට් IIS සහ Apache වැනි බහුලව භාවිතා වන වෙබ් සර්වර් වල ඇති දුර්වලතා ඇතුළුව විශේෂිත හිඩැස් 16,000කට වඩා වැඩි ප්රමාණයක් සොයා ගනී. උදාහරණයක් ලෙස, N-Stealth අවදානමට ලක්විය හැකි Common Gateway Interface (CGI) සහ Hypertext Preprocessor (PHP) ස්ක්රිප්ට් සොයයි, විනිවිද යාමට ප්රහාර භාවිතා කරයි. SQL සේවාදායකය, සාමාන්ය හරස්-අඩවි ස්ක්රිප්ටින්, සහ ජනප්රිය වෙබ් සර්වර් වල වෙනත් හිඩැස්.

N-Stealth HTTP සහ HTTP Secure (HTTPS - SSL භාවිතයෙන්) යන දෙකටම සහය දක්වයි, Common Vulnerabilities and Exposures (CVE) ශබ්දකෝෂයට සහ Bugtraq දත්ත ගබඩාවට අවදානම් සිතියම්ගත කරයි, සහ හොඳ වාර්තා ජනනය කරයි. N-Stealth වෙබ් සර්වර් වල ඇති වඩාත් පොදු දුර්වලතා සොයා ගැනීමට භාවිතා කරන අතර බොහෝ දුරට ඉඩ ඇති ප්රහාරක දෛශික හඳුනා ගැනීමට උපකාරී වේ.

ඇත්ත වශයෙන්ම, වෙබ් අඩවියක හෝ යෙදුම්වල ආරක්ෂාව පිළිබඳ වඩාත් විශ්වාසදායක තක්සේරුවක් සඳහා, ගෙවුම් අනුවාදයක් මිලදී ගැනීම රෙකමදාරු කරනු ලැබේ.

N-Stealth ස්කෑනරය පිළිබඳ වැඩි විස්තර සොයා ගත හැක.

සොයාගැනීම්

දුර්වලතා සඳහා වෙබ් අඩවි පරීක්ෂා කිරීම හොඳ වැළැක්වීමේ පියවරකි. වර්තමානයේ, වාණිජ සහ නොමිලේ බෙදා හරින ලද වෙබ් අඩවි ආරක්ෂණ ස්කෑනර් බොහොමයක් තිබේ. ඒ අතරම, ස්කෑනර් විශ්වීය (සංකීර්ණ විසඳුම්) සහ විශේෂිත විය හැකිය, ඇතැම් ආකාරයේ දුර්වලතා හඳුනා ගැනීමට පමණක් නිර්මාණය කර ඇත.

සමහර නිදහස් ස්කෑනර් තරමක් බලවත් වන අතර විශාල ගැඹුරක් පෙන්වයි හොඳ තත්ත්වයේවෙබ් අඩවි පරීක්ෂාවන්. නමුත් වෙබ් අඩවි වල ආරක්ෂාව විශ්ලේෂණය කිරීමට නොමිලේ මෙවලම් භාවිතා කිරීමට පෙර, ඔබ ඒවායේ ගුණාත්මක බව තහවුරු කර ගත යුතුය. අද, මේ සඳහා දැනටමත් බොහෝ ක්රම තිබේ (උදාහරණයක් ලෙස, වෙබ් යෙදුම් ආරක්ෂණ ස්කෑනර් ඇගයීම් නිර්ණායක , OWASP වෙබ් යෙදුම් ස්කෑනර් පිරිවිතර ව්යාපෘතිය).

විශේෂිත යටිතල ව්යුහයක ආරක්ෂාව පිළිබඳ වඩාත් සම්පූර්ණ චිත්රය ලබා ගත හැක්කේ සංකීර්ණ විසඳුම් මගිනි. සමහර අවස්ථාවලදී, බහු ආරක්ෂක ස්කෑනර් භාවිතා කිරීම වඩා හොඳය.

1. අරමුණ සහ අරමුණු

කාර්යයේ පරමාර්ථය වන්නේ බාහිර ප්රවේශයේ ආරක්ෂාව වැඩි දියුණු කිරීම සඳහා ඇල්ගොරිතම සංවර්ධනය කිරීමයි තොරතුරු සම්පත්ආයතනික අධ්යාපනික ජාල වලින්, ඒවායේ නිශ්චිත ආරක්ෂක තර්ජන සැලකිල්ලට ගනිමින්, පරිශීලක සංචිතයේ ලක්ෂණ, ආරක්ෂක ප්රතිපත්ති, වාස්තු විද්යාත්මක විසඳුම් සහ සම්පත් ප්රතිපාදන.

ඉලක්කය මත පදනම්ව, පහත සඳහන් කාර්යයන් කාර්යයේදී විසඳනු ලැබේ:

1. අධ්යාපනික ජාලයන්හි තොරතුරු සුරක්ෂිතතාවයට ඇති ප්රධාන තර්ජන පිළිබඳ විශ්ලේෂණයක් සිදු කරන්න.

2. අධ්යාපන ජාලයන්හි අනවශ්ය තොරතුරු සම්පත් වෙත ප්රවේශය සීමා කිරීම සඳහා ක්රමයක් සකස් කිරීම.

3. වෙබ් පිටු පරිලෝකනය කිරීමට, සෘජු සම්බන්ධතා සෙවීමට සහ වෙබ් අඩවිවල ඇති විය හැකි අනිෂ්ට කේත තවදුරටත් විශ්ලේෂණය කිරීම සඳහා ගොනු බාගත කිරීමට ඉඩ සලසන ඇල්ගොරිතම සංවර්ධනය කරන්න.

4. වෙබ් අඩවිවල අනවශ්ය තොරතුරු සම්පත් හඳුනාගැනීම සඳහා ඇල්ගොරිතමයක් සකස් කිරීම.

2. මාතෘකාවේ අදාළත්වය

නවීන බුද්ධිමත් ඉගෙනුම් පද්ධති වෙබ්-අභිමුඛ වන අතර ඔවුන්ගේ පරිශීලකයින්ට වැඩ කිරීමේ හැකියාව සපයයි. විවිධ වර්ගදේශීය හා දුරස්ථ අධ්යාපන සම්පත්. ගැටලුව ආරක්ෂිත භාවිතයඅන්තර්ජාලයේ පළ කර ඇති තොරතුරු සම්පත් (IR) නිරන්තරයෙන් වඩ වඩාත් අදාළ වෙමින් පවතී. මෙම ගැටළුව විසඳීම සඳහා භාවිතා කරන එක් ක්රමයක් වන්නේ අනවශ්ය තොරතුරු සම්පත් වෙත ප්රවේශය සීමා කිරීමයි.

අනවශ්ය IR වෙත ප්රවේශය සීමා කර ඇති බව සහතික කිරීම සඳහා අධ්යාපන ආයතන වෙත අන්තර්ජාල ප්රවේශය සපයන ක්රියාකරුවන් අවශ්ය වේ. සීමා කිරීම සිදු කරනු ලබන්නේ නියමිත ආකාරයට නිතිපතා යාවත්කාලීන කරන ලද ලැයිස්තු වල ක්රියාකරුවන් විසින් පෙරීම මගිනි. කෙසේ වෙතත්, අධ්යාපනික ජාල වල අරමුණ සහ පරිශීලක ප්රේක්ෂකයින් අනුව, අනවශ්ය සම්පත් ගතිකව හඳුනාගෙන ඒවායින් පරිශීලකයින් ආරක්ෂා කරන වඩාත් නම්යශීලී, ස්වයං ඉගෙනුම් පද්ධතියක් භාවිතා කිරීම සුදුසුය.

සාමාන්යයෙන්, අනවශ්ය සම්පත් වෙත ප්රවේශ වීම පහත තර්ජන දරයි: නීතිවිරෝධී සහ සමාජීය ක්රියාවන් ප්රචාරය කිරීම, එනම්: දේශපාලන අන්තවාදය, ත්රස්තවාදය, මත්ද්රව්යවලට ඇබ්බැහි වීම, අසභ්ය දර්ශන බෙදා හැරීම සහ වෙනත් ද්රව්ය; අධ්යාපනික අරමුණු සඳහා පරිගණක ජාල භාවිතා කිරීමෙන් සිසුන්ගේ අවධානය වෙනතකට යොමු කිරීම; සීමිත කලාප පළලක් සහිත බාහිර නාලිකා අධික ලෙස පැටවීම හේතුවෙන් අන්තර්ජාලයට පිවිසීමේ දුෂ්කරතාවය. ඉහත ලැයිස්තුගත කර ඇති සම්පත් බොහෝ විට සම්බන්ධිත තර්ජන සහිත අනිෂ්ට මෘදුකාංග එන්නත් කිරීමට භාවිතා කරයි.

ජාල සම්පත් වෙත ප්රවේශය සීමා කිරීම සඳහා පවතින පද්ධතිවලට තනි පැකේජ පමණක් නොව, ඒවායේ අන්තර්ගතය - ජාලය හරහා සම්ප්රේෂණය වන නිශ්චිත සීමාවන්ට අනුකූලදැයි පරීක්ෂා කිරීමේ හැකියාව ඇත. අන්තර්ගත පෙරහන් පද්ධති දැනට පහත සඳහන් වෙබ් අන්තර්ගත පෙරීමේ ක්රම භාවිතා කරයි: DNS නම හෝ නිශ්චිත IP ලිපිනය, වෙබ් අන්තර්ගතය තුළ ඇති මූල පද මගින් සහ ගොනු වර්ගය අනුව. යම් වෙබ් අඩවියකට හෝ අඩවි සමූහයකට ප්රවේශය අවහිර කිරීමට, ඔබ විසින් නුසුදුසු අන්තර්ගතය සහිත URL කට්ටලයක් සඳහන් කළ යුතුය. URL පෙරහන ජාල ආරක්ෂාව පිළිබඳ දැඩි පාලනයක් සපයයි. කෙසේ වෙතත්, ඔබට හැකි සියලුම නුසුදුසු URL කල්තියා පුරෝකථනය කළ නොහැක. මීට අමතරව, සැක සහිත අන්තර්ගතයන් සහිත සමහර වෙබ් අඩවි URL සමඟ ක්රියා නොකරයි, නමුත් IP ලිපින සමඟ පමණි.

ගැටලුව විසඳීමට එක් ක්රමයක් වන්නේ HTTP ප්රොටෝකෝලය හරහා ලැබුණු අන්තර්ගතය පෙරීමයි. පවතින අන්තර්ගත පෙරහන් පද්ධතිවල අවාසිය නම් ස්ථිතිකව ජනනය කරන ලද ප්රවේශ පාලන ලැයිස්තු භාවිතයයි. ඒවා පිරවීම සඳහා, වාණිජ අන්තර්ගත පෙරහන් පද්ධති සංවර්ධකයින් විසින් දත්ත සමුදාය තුළ අන්තර්ගත කාණ්ඩවලට බෙදා වාර්තා ශ්රේණිගත කරන සේවකයින් බඳවා ගනී.

අධ්යාපනික ජාල සඳහා පවතින අන්තර්ගත පෙරහන් පද්ධතිවල අඩුපාඩු ඉවත් කිරීම සඳහා, එහි පිටු වල අන්තර්ගතය මත පදනම්ව වෙබ් සම්පතක කාණ්ඩයේ ගතික නිර්ණය සමඟ වෙබ් ගමනාගමන පෙරහන් පද්ධති සංවර්ධනය කිරීම වැදගත් වේ.

3. චෝදනා කරන ලද විද්යාත්මක නව්යතාවය

බුද්ධිමත් ඉගෙනුම් පද්ධති භාවිතා කරන්නන් අන්තර්ජාල වෙබ් අඩවි වල අනවශ්ය සම්පත් වෙත ප්රවේශ වීම සීමා කිරීම සඳහා ඇල්ගොරිතමයක්, ඒවායේ කල් දැමූ වර්ගීකරණය මගින් තොරතුරු සම්පත් වෙත ප්රවේශ ලැයිස්තු ගතිකව ගොඩනැගීම මත පදනම් වේ.

4. සැලසුම්ගත ප්රායෝගික ප්රතිඵල

බුද්ධිමත් පරිගණක ඉගෙනුම් පද්ධතිවල අනවශ්ය සම්පත් වෙත ප්රවේශය සීමා කිරීම සඳහා සංවර්ධිත ඇල්ගොරිතම පද්ධතිවල භාවිතා කළ හැක.

5. පර්යේෂණ සහ සංවර්ධනය පිළිබඳ දළ විශ්ලේෂණය

5.1 ගෝලීය මට්ටමින් මාතෘකාව පිළිබඳ පර්යේෂණ සහ සංවර්ධන දළ විශ්ලේෂණය

තොරතුරු සුරක්ෂිතභාවය සහතික කිරීමේ ගැටළු එවැනි ප්රසිද්ධ විද්යාඥයින්ගේ කෘතීන් සඳහා කැප කර ඇත: H.H. බෙස්රුකොව්, පී.ඩී. Zegzhda, A.M. ඉවාෂ්කෝ, ඒ.අයි. කොස්ටොග්රිසොව්, වී.අයි. Kurbatov K. Lendver, D. McLean, A.A. මෝල්ඩෝවන්, එච්.ඒ. Moldovyan, A.A. Malyuk, E.A. Derbin, R. Sandhu, J. M. Carroll සහ වෙනත් අය. ඒ අතරම, ආයතනික සහ විවෘත ජාලවල පෙළ මූලාශ්ර විශාල ප්රමාණයක් තිබියදීත්, තොරතුරු ආරක්ෂා කිරීම සඳහා ක්රම සහ පද්ධති සංවර්ධනය කිරීමේ ක්ෂේත්රයේ, ආරක්ෂක තර්ජන විශ්ලේෂණය කිරීම සහ අනවශ්ය සම්පත් වෙත ප්රවේශය සීමා කිරීම අධ්යයනය කිරීම අරමුණු කරගත් අධ්යයනයන් ප්රමාණවත් නොවේ. වෙබ් වෙත ප්රවේශය සහිත පරිගණක පුහුණුවේදී.

යුක්රේනයේ, මෙම ක්ෂේත්රයේ ප්රමුඛ පර්යේෂකයා වන්නේ ඩොමරේව් වී.වී. . ඔහුගේ නිබන්ධන පර්යේෂණ සංකීර්ණ තොරතුරු ආරක්ෂණ පද්ධති නිර්මාණය කිරීමේ ගැටළු සඳහා කැප කර ඇත. පොත් කර්තෘ: "ආරක්ෂාව තොරතුරු තාක්ෂණ. ආරක්ෂණ පද්ධති නිර්මාණය කිරීමේ ක්රමවේදය", "තොරතුරු තාක්ෂණ ආරක්ෂාව. පද්ධති ප්රවේශය”, ආදිය, විද්යාත්මක ලිපි සහ ප්රකාශන 40කට වැඩි ගණනක කතුවරයා.

5.2 ජාතික මට්ටමේ මාතෘකාව පිළිබඳ පර්යේෂණ සහ සංවර්ධන දළ විශ්ලේෂණය

ඩොනෙට්ස්ක් ජාතික තාක්ෂණික විශ්ව විද්යාලයේ, තොරතුරු ආරක්ෂණ පද්ධතියක් නිර්මාණය කිරීම සඳහා ආකෘති සහ ක්රම සංවර්ධනය කිරීම ආයතනික ජාලයව්යවසායන්, විවිධ නිර්ණායක සැලකිල්ලට ගනිමින්, Khimka S.S. . අධ්යාපන පද්ධතිවල තොරතුරු ආරක්ෂා කිරීම Yu.S. .

6. අධ්යාපන පද්ධතිවල වෙබ් සම්පත් වෙත ප්රවේශය සීමා කිරීමේ ගැටළු

තොරතුරු තාක්ෂණයේ දියුණුව දැන් අපට සම්පත් අන්තර්ජාල අන්තර්ගතය සහ ප්රවේශ යටිතල පහසුකම් පිළිබඳ විස්තරයේ පැති දෙකක් ගැන කතා කිරීමට ඉඩ සලසයි. ප්රවේශ යටිතල පහසුකම් යටතේ, දෘඪාංග කට්ටලයක් සහ අවබෝධ කර ගැනීම සිරිතකි මෘදුකාංග මෙවලම්, IP පැකට් ආකෘතියෙන් දත්ත සම්ප්රේෂණය සැපයීම, සහ අන්තර්ගතය ඉදිරිපත් කිරීමේ ස්වරූපය (උදාහරණයක් ලෙස, යම් සංකේතනයක අක්ෂර අනුපිළිවෙලක් ලෙස) සහ තොරතුරුවල අන්තර්ගතය (අර්ථාර්ථය) සංයෝජනයක් ලෙස අර්ථ දැක්වේ. එවැනි විස්තරයක ලාක්ෂණික ගුණාංග අතර, පහත සඳහන් කරුණු ඉස්මතු කළ යුතුය:

1. ප්රවේශ යටිතල ව්යුහයෙන් අන්තර්ගතයේ ස්වාධීනත්වය;

2. අන්තර්ගතයේ අඛණ්ඩ ගුණාත්මක හා ප්රමාණාත්මක වෙනසක්;

3. නව අන්තර්ක්රියාකාරී තොරතුරු සම්පත් මතුවීම ("සජීවී සඟරා", සමාජ මාධ්ය, නිදහස් විශ්වකෝෂ, ආදිය), පරිශීලකයින් ජාල අන්තර්ගතයන් නිර්මාණය කිරීමට සෘජුවම සම්බන්ධ වේ.

තොරතුරු සම්පත් වෙත ප්රවේශය කළමනාකරණය කිරීමේ ගැටළු විසඳීමේදී, යටිතල පහසුකම් සහ ජාල අන්තර්ගතයේ ලක්ෂණ සම්බන්ධයෙන් විසඳනු ලබන ආරක්ෂක ප්රතිපත්තියක් සංවර්ධනය කිරීමේ ගැටළු ඉතා වැදගත් වේ. තොරතුරු ආරක්ෂණ ආකෘතියේ විස්තර කිරීමේ මට්ටම වැඩි වන තරමට ප්රවේශ පාලනය ජාල සම්පත්වල අර්ථ ශාස්ත්රය කෙරෙහි අවධානය යොමු කරයි. පැහැදිලිවම, MAC සහ IP ලිපින (සබැඳිය සහ ජාල ස්ථරයඅන්තර්ක්රියා) ජාල උපාංග අතුරුමුහුණත් කිසිදු දත්ත කාණ්ඩයකට සම්බන්ධ කළ නොහැක, මන්ද එකම ලිපිනයට විවිධ සේවාවන් නියෝජනය කළ හැකිය. වරාය අංක (ප්රවාහන ස්තරය), රීතියක් ලෙස, සේවා වර්ගය පිළිබඳ අදහසක් ලබා දෙයි, නමුත් මෙම සේවාව මගින් සපයනු ලබන තොරතුරු ගුණාත්මකව සංලක්ෂිත නොකරන්න. උදාහරණයක් ලෙස, ප්රවාහන ස්ථරයේ තොරතුරු මත පමණක් පදනම්ව, යම් වෙබ් අඩවියක් අර්ථකථන වර්ග (මාධ්ය, ව්යාපාර, විනෝදාස්වාදය, ආදිය) එකකට වර්ගීකරණය කළ නොහැක. ආරක්ෂාව තොරතුරු ආරක්ෂාවයෙදුම් මට්ටමේදී, එය අන්තර්ගත පෙරහන සංකල්පයට සමීප වේ, i.e. ජාල සම්පත්වල අර්ථකථනය සැලකිල්ලට ගනිමින් ප්රවේශ පාලනය. එබැවින්, වඩාත් අන්තර්ගත-නැඹුරු ප්රවේශ පාලන පද්ධතිය, පරිශීලකයන් සහ තොරතුරු සම්පත් විවිධ කාණ්ඩ සම්බන්ධයෙන් වඩාත් වෙනස් ප්රවේශය එහි උපකාරයෙන් ක්රියාත්මක කළ හැකිය. විශේෂයෙන්ම, අර්ථාන්විතව නැඹුරු කළමණාකරණ පද්ධතියක්, ඉගෙනුම් ක්රියාවලියට නොගැලපෙන සම්පත් වෙත අධ්යාපන ආයතනවල සිසුන්ගේ ප්රවේශය ඵලදායී ලෙස සීමා කළ හැකිය.

වෙබ් සම්පතක් ලබා ගැනීමේ ක්රියාවලිය සඳහා විය හැකි විකල්ප රූප සටහන 1 හි පෙන්වා ඇත

රූපය 1 - HTTP ප්රොටෝකෝලය හරහා වෙබ් සම්පතක් ලබා ගැනීමේ ක්රියාවලිය

අන්තර්ජාල සම්පත් භාවිතය පිළිබඳ නම්යශීලී පාලනයක් සහතික කිරීම සඳහා, මෙහෙයුම් සමාගමෙහි අධ්යාපනික සංවිධානයක් විසින් සම්පත් භාවිතය සඳහා සුදුසු ප්රතිපත්තියක් හඳුන්වා දීම අවශ්ය වේ. මෙම ප්රතිපත්තිය "අතින්" සහ ස්වයංක්රීයව ක්රියාත්මක කළ හැක. "අත්පොත" ක්රියාත්මක කිරීම යනු අධ්යාපන ආයතනයක පරිශීලකයින්ගේ ක්රියාකාරකම් තත්ය කාලීනව නිරීක්ෂණය කරන හෝ රවුටර, ප්රොක්සි සර්වර් හෝ ෆයර්වෝල් වල ලොග් භාවිතා කරන විශේෂ සේවකයින්ගේ කාර්ය මණ්ඩලයක් සමාගමට ඇති බවයි. එවැනි නිරීක්ෂණයක් ගැටළු සහගත වන්නේ එය ශ්රමය ගොඩක් අවශ්ය වන බැවිනි. අන්තර්ජාල සම්පත් භාවිතය පිළිබඳ නම්යශීලී පාලනයක් ලබා දීම සඳහා, සමාගම විසින් සංවිධානයේ සම්පත් භාවිත ප්රතිපත්තිය ක්රියාත්මක කිරීම සඳහා පරිපාලකයාට මෙවලමක් ලබා දිය යුතුය. අන්තර්ගත පෙරහන මෙම අරමුණ ඉටු කරයි. එහි සාරය පවතින්නේ තොරතුරු හුවමාරු වස්තු සංරචක බවට වියෝජනය කිරීම, මෙම සංරචකවල අන්තර්ගතය විශ්ලේෂණය කිරීම, අන්තර්ජාල සම්පත් භාවිතය සඳහා පිළිගත් ප්රතිපත්තිය සමඟ ඒවායේ පරාමිතීන්ගේ අනුකූලතාවය තීරණය කිරීම සහ එවැනි ප්රති results ල මත පදනම්ව යම් ක්රියාමාර්ග ක්රියාත්මක කිරීම ය. විශ්ලේෂණයක්. වෙබ් ගමනාගමනය පෙරීමේදී, තොරතුරු හුවමාරු වස්තු යනු වෙබ් ඉල්ලීම්, වෙබ් පිටු වල අන්තර්ගතය සහ පරිශීලකයාගේ ඉල්ලීම මත සම්ප්රේෂණය වන ගොනු අදහස් වේ.

අධ්යාපනික සංවිධානයේ පරිශීලකයින්ට අන්තර්ජාලයට ප්රවේශය ලැබෙන්නේ ප්රොක්සි සේවාදායකයක් හරහා පමණි. යම් සම්පතක් වෙත ප්රවේශය ලබා ගැනීමට සෑම උත්සාහයක්ම සමඟම, ප්රොක්සි සේවාදායකය එම සම්පත විශේෂ දත්ත ගබඩාවක ඇතුළත් කර ඇත්දැයි පරීක්ෂා කරයි. එවැනි සම්පතක් තහනම් දත්ත ගබඩාවේ තබා තිබේ නම්, එයට ප්රවේශය අවහිර කර ඇති අතර, පරිශීලකයාට තිරය මත අනුරූප පණිවිඩයක් පෙන්වනු ලැබේ.

ඉල්ලූ සම්පත තහනම් සම්පත් වල දත්ත ගබඩාවේ නොමැති නම්, එයට ප්රවේශය සපයනු ලැබේ, කෙසේ වෙතත්, මෙම සම්පත නැරඹීම පිළිබඳ වාර්තාවක් විශේෂ සේවා ලොගයක සටහන් වේ. දිනකට වරක් (හෝ වෙනත් කාලපරිච්ඡේදයක් සමඟ), ප්රොක්සි සේවාදායකය වැඩිපුරම පැමිණි සම්පත් ලැයිස්තුවක් (URL ලැයිස්තුවක් ආකාරයෙන්) ජනනය කර එය ප්රවීණයන් වෙත යවයි. විශේෂඥයන් (පද්ධති පරිපාලකයින්), සුදුසු ක්රමවේදය භාවිතා කරමින්, ලැබුණු සම්පත් ලැයිස්තුව පරීක්ෂා කර ඒවායේ ස්වභාවය තීරණය කරන්න. සම්පත ඉලක්කගත නොවේ නම්, විශේෂඥයා එය වර්ගීකරණය කරයි (කාමුක සම්පත්, ක්රීඩා සම්පත්) සහ දත්ත සමුදායේ වෙනස්කම් සිදු කරයි. අවශ්ය සියලුම වෙනස්කම් සිදු කිරීමෙන් පසු, දත්ත සමුදායේ යාවත්කාලීන අනුවාදය ස්වයංක්රීයව පද්ධතියට සම්බන්ධ සියලුම ප්රොක්සි සේවාදායකයන් වෙත යවනු ලැබේ. ප්රොක්සි සේවාදායකයන් මත ඉලක්ක නොවන සම්පත් පෙරීම සඳහා යෝජනා ක්රමය රූපයේ දැක්වේ. 2.

රූපය 2 - ප්රොක්සි සර්වර් මත ඉලක්ක නොවන සම්පත් පෙරීමේ මූලික මූලධර්ම

ප්රොක්සි සර්වර් මත ඉලක්ක නොවන සම්පත් පෙරීමේ ගැටළු පහත පරිදි වේ. මධ්යගත පෙරහන සමඟ, මධ්යම නෝඩයේ උපකරණවල ඉහළ කාර්යසාධනයක් අවශ්ය වේ, විශාල වේ හරහාමධ්යම නෝඩයේ සන්නිවේදන නාලිකා, මධ්යම නෝඩයේ අසමත් වීම සමස්ත පෙරීමේ පද්ධතියේ සම්පූර්ණ අසාර්ථකත්වයට හේතු වේ.

විමධ්යගත පෙරහන සමඟ "ක්ෂේත්රයේ" සෘජුවම සංවිධානයේ වැඩපොළවල් හෝ සේවාදායකයන් මත, යෙදවීමේ සහ ආධාරක පිරිවැය ඉහළ ය.

ඉල්ලීමක් යැවීමේ අදියරේදී ලිපිනයෙන් පෙරීමේදී, අනවශ්ය අන්තර්ගතයන් ඇතිවීම, "වෙස් වැසුම්" වෙබ් අඩවි පෙරීමේ දුෂ්කරතා ඇතිවීම වැළැක්වීමේ ප්රතික්රියාවක් නොමැත.

අන්තර්ගතය අනුව පෙරීමේදී, එක් එක් සම්පතක් ලැබෙන විට, ජාවා, ෆ්ලෑෂ් වැනි මෙවලම් භාවිතයෙන් සකස් කරන ලද සම්පත් සැකසීමේ සංකීර්ණත්වය ලබා ගැනීමේදී විශාල තොරතුරු ප්රමාණයක් සැකසීමට අවශ්ය වේ.

7. බුද්ධිමත් ඉගෙනුම් පද්ධති භාවිතා කරන්නන් සඳහා වෙබ් සම්පත් වල තොරතුරු ආරක්ෂාව

අන්තර්ජාල සම්පත් වෙත ප්රවේශය පාලනය කිරීමේ මාධ්යයන් ඒකාබද්ධ කිරීමේ ධූරාවලි මූලධර්මය මත පදනම් වූ පොදු විසඳුමක් භාවිතා කරමින් IR වෙත ප්රවේශය පාලනය කිරීමේ හැකියාව අපි සලකා බලමු (රූපය 3). ITS වෙතින් අනවශ්ය IR වෙත ප්රවේශය සීමා කිරීම ෆයර්වෝල් කිරීම, ප්රොක්සි සර්වර් භාවිතය, ආක්රමණය හඳුනාගැනීම සඳහා විෂම ක්රියාකාරකම් විශ්ලේෂණය, කලාප පළල සීමා කිරීම, අන්තර්ගතය (අන්තර්ගතය) විශ්ලේෂණය, ප්රවේශය මත පදනම්ව පෙරීම වැනි තාක්ෂණයන්ගේ එකතුවකින් සැපයිය හැක. ලැයිස්තුගත කරයි. ඒ අතරම, ප්රධාන කර්තව්යයන්ගෙන් එකක් වන්නේ යාවත්කාලීන ප්රවේශ සීමා ලැයිස්තු සැකසීම සහ භාවිතයයි.

අනවශ්ය සම්පත් පෙරීම අදාළ වන පරිදි සිදු කරනු ලැබේ සම්මත ලේඛනස්ථාපිත අනුපිළිවෙලෙහි ප්රකාශයට පත් කරන ලද ලැයිස්තු මත පදනම්ව. අනෙකුත් තොරතුරු සම්පත් වෙත ප්රවේශය සීමා කිරීම අධ්යාපනික ජාලයේ ක්රියාකරු විසින් සකස් කරන ලද විශේෂ නිර්ණායක මත සිදු කරනු ලැබේ.

විභව අනවශ්ය සම්පතකට වුවද, නිශ්චිත සංඛ්යාතයට පහළින් පරිශීලක ප්රවේශයට අවසර ඇත. ඉල්ලුමේ ඇති සම්පත් පමණක් විශ්ලේෂණයට සහ වර්ගීකරණයට යටත් වේ, එනම්, පරිශීලක ඉල්ලීම් සංඛ්යාව ලබා දී ඇති සීමාව අගය ඉක්මවා ඇති ඒවා වේ. ස්කෑන් කිරීම සහ විශ්ලේෂණය සිදු කරනු ලබන්නේ ඉල්ලීම් ගණන සීමාවේ අගය ඉක්මවා ගිය පසුව (බාහිර නාලිකා වල අවම බර පැටවීමේ කාලය තුළ).

තනි වෙබ් පිටු පරිලෝකනය නොකෙරේ, නමුත් ඒවාට සම්බන්ධ සියලුම සම්පත් (පිටුවේ ඇති සබැඳි විශ්ලේෂණය කිරීමෙන්). ප්රතිඵලයක් වශයෙන්, මෙම ප්රවේශය ඔබට සම්පතක් පරිලෝකනය කිරීමේ ක්රියාවලියේදී අනිෂ්ට වැඩසටහන් වෙත සබැඳි ඇති බව තීරණය කිරීමට ඉඩ සලසයි.

රූපය 3 - අන්තර්ජාල සම්පත් සඳහා ප්රවේශ පාලන මෙවලම් ධුරාවලිය

(සජීවීකරණය, රාමු 24, 25 Kb)

සම්පත් ස්වයංක්රීයව වර්ගීකරණය කිරීම සේවාලාභියාගේ ආයතනික සේවාදායකය මත සිදු කෙරේ - පද්ධතියේ හිමිකරු. ප්රමාද වූ සම්පත් වර්ගීකරණය පිළිබඳ සංකල්පය මත පදනම් වූ වර්ගීකරණ කාලය තීරණය කරනු ලබන්නේ භාවිතා කරන ක්රමය මගිනි. මෙය උපකල්පනය කරන්නේ, විභව අනවශ්ය සම්පතකට වුවද, නිශ්චිත සංඛ්යාතයට පහළින් පරිශීලක ප්රවේශය පිළිගත හැකි බවයි. මෙය මිල අධික ලෙස පියාසර කරන වර්ගීකරණය වළක්වයි. ඉල්ලුමේ ඇති සම්පත් පමණක් විශ්ලේෂණයට සහ ස්වයංක්රීය වර්ගීකරණයට යටත් වේ, එනම් සම්පත්, දී ඇති සීමාව ඉක්මවා ඇති පරිශීලක ඉල්ලීම් සංඛ්යාතය. ස්කෑන් කිරීම සහ විශ්ලේෂණය සිදු කරනු ලබන්නේ ඉල්ලීම් ගණන සීමාවේ අගය ඉක්මවා ගිය පසුව (බාහිර නාලිකා වල අවම බර පැටවීමේ කාලය තුළ). මෙම ක්රමය ලැයිස්තු තුනක ගතික ඉදිකිරීම් යෝජනා ක්රමය ක්රියාත්මක කරයි: "කළු" (BSP), "සුදු" (BSP) සහ "අළු" (BSS). "කළු" ලැයිස්තුවේ ඇති සම්පත් ප්රවේශය සඳහා තහනම් කර ඇත. "සුදු" ලැයිස්තුවේ සත්යාපිත අවසර ලත් සම්පත් අඩංගු වේ. "අළු" ලැයිස්තුවේ අවම වශයෙන් එක් වරක් පරිශීලකයන් විසින් ඉල්ලා ඇති නමුත් වර්ගීකරණය කර නොමැති සම්පත් අඩංගු වේ. "කළු" ලැයිස්තුවේ මූලික ගොඩනැගීම සහ තවදුරටත් "අතින්" ගැලපීම සිදු කරනු ලබන්නේ බලයලත් රාජ්ය ආයතනය විසින් සපයනු ලබන තහනම් සම්පත් වල ලිපිනයන් පිළිබඳ නිල තොරතුරු මතය. "සුදු" ලැයිස්තුවේ ආරම්භක අන්තර්ගතයන් භාවිතය සඳහා නිර්දේශිත සම්පත් වේ. අසාදු ලේඛනගත නොවන සම්පතක් සඳහා වන ඕනෑම ඉල්ලීමක් ලබා දෙනු ලැබේ. මෙම සම්පත "සුදු" ලැයිස්තුවේ නොමැති අවස්ථාවක, එය "අළු" ලැයිස්තුවේ තබා ඇත, මෙම සම්පත සඳහා ඉල්ලීම් ගණන ස්ථාවර වේ. ඉල්ලීම් වාර ගණන යම් සීමාවක් ඉක්මවා ගියහොත්, සම්පතෙහි ස්වයංක්රීය වර්ගීකරණයක් සිදු කරනු ලැබේ, එහි පදනම මත එය "කළු" හෝ "සුදු" ලැයිස්තුවට වැටේ.

8. බුද්ධිමත් ඉගෙනුම් පද්ධති භාවිතා කරන්නන් සඳහා වෙබ් සම්පත් වල තොරතුරු ආරක්ෂාව නිර්ණය කිරීම සඳහා ඇල්ගොරිතම

ප්රවේශ සීමා කිරීමේ ඇල්ගොරිතම. අන්තර්ජාල වෙබ් අඩවි වල අනවශ්ය සම්පත් වෙත ප්රවේශ වීම සීමා කිරීම IOS හි අනවශ්ය IR වෙත ප්රවේශ වීමේ අවදානම පිළිබඳ සංකල්පයේ පහත අර්ථ දැක්වීම මත පදනම් වේ. IR වල k-th පන්තියට පවරා ඇති අනවශ්ය i-th IR වෙත ප්රවේශ වීමේ අවදානම, ලබා දී ඇති ITS වර්ගයක අනවශ්ය IR වලින් සිදුවන හානිය හෝ පරිශීලකයාගේ අනන්යතාවය සහ අංකය පිළිබඳ විශේෂඥ තක්සේරුවට සමානුපාතික අගයකි. දී ඇති කාල සීමාවක් සඳහා මෙම සම්පතට ප්රවේශයන්:

![]()

හානියේ පිරිවැය මගින් සාක්ෂාත් කර ගැනීමේ තර්ජනයක සම්භාවිතාවේ නිෂ්පාදනයක් ලෙස අවදානම පිළිබඳ සම්භාව්ය නිර්වචනය සමඟ සාදෘශ්යයෙන්, මෙම නිර්වචනය අනවශ්ය IR වෙත ප්රවේශ වීමෙන් සිදුවිය හැකි හානියේ ප්රමාණයේ ගණිතමය අපේක්ෂාව ලෙස අවදානම විග්රහ කරයි. ඒ අතරම, අපේක්ෂිත හානියේ ප්රමාණය තීරණය වන්නේ පරිශීලකයින්ගේ පෞරුෂයට IR හි බලපෑමේ ප්රමාණය අනුව වන අතර එය මෙම බලපෑම අත්විඳ ඇති පරිශීලකයින් සංඛ්යාවට කෙලින්ම සමානුපාතික වේ.

ඕනෑම වෙබ් සම්පතක් විශ්ලේෂණය කිරීමේ ක්රියාවලියේදී, එයට ප්රවේශ වීමේ යෝග්යතාවය හෝ නුසුදුසු බව යන දෘෂ්ටි කෝණයෙන්, එහි එක් එක් පිටුවේ පහත සඳහන් ප්රධාන සංරචක සලකා බැලීම අවශ්ය වේ: අන්තර්ගතය, එනම් පෙළ සහ වෙනත් (ග්රැෆික්, ඡායාරූපය, වීඩියෝ) මෙම පිටුවේ පළ කර ඇති තොරතුරු; එකම වෙබ් අඩවියේ වෙනත් පිටු වල සත්කාරක අන්තර්ගතය (ඔබට බාගත කළ පිටු වල අන්තර්ගතයෙන් අභ්යන්තර සබැඳි ලබා ගත හැක නිතිපතා ප්රකාශන); වෙනත් වෙබ් අඩවි වලට සම්බන්ධතා (වෛරස් සහ ට්රෝජන් වල හැකි බාගත කිරීම් අනුව), සහ නුසුදුසු අන්තර්ගතයන් තිබීම අනුව. ලැයිස්තු භාවිතයෙන් අනවශ්ය සම්පත් වෙත ප්රවේශය සීමා කිරීම සඳහා ඇල්ගොරිතම රූපයේ දැක්වේ. 4.

රූපය 4 - අනවශ්ය සම්පත් වෙත ප්රවේශය සීමා කිරීම සඳහා ඇල්ගොරිතම

අනවශ්ය වෙබ් පිටු හඳුනාගැනීම සඳහා ඇල්ගොරිතම. අන්තර්ගතය වර්ග කිරීම සඳහා - වෙබ් පිටු පෙළ - පහත සඳහන් කාර්යයන් විසඳීමට අවශ්ය වේ: වර්ගීකරණ කාණ්ඩ සැකසීම; ස්වයංක්රීයව විශ්ලේෂණය කළ හැකි මූලාශ්ර පාඨ වලින් තොරතුරු උපුටා ගැනීම; වර්ගීකරණය කරන ලද පෙළ එකතු කිරීම් නිර්මාණය කිරීම; ලැබුණු දත්ත කට්ටල සමඟ ක්රියා කරන වර්ගීකරණයක් ගොඩනැගීම සහ පුහුණු කිරීම.

වර්ගීකරණය කරන ලද පාඨවල පුහුණු කට්ටලය විශ්ලේෂණයට යටත් වේ, නියමයන් ඉස්මතු කරයි - පොදුවේ බහුලව භාවිතා වන වචන ආකෘති සහ එක් එක් වර්ගීකරණ කාණ්ඩය සඳහා වෙන වෙනම. සෑම මූලාශ්ර පෙළක්ම දෛශිකයක් ලෙස නිරූපණය කෙරේ, එහි සංරචක පෙළෙහි දී ඇති පදයක් ඇතිවීමේ ලක්ෂණ වේ. දෛශිකයන්ගේ විරල බව වළක්වා ගැනීමට සහ ඒවායේ මානය අඩු කිරීමට, රූප විද්යාත්මක විශ්ලේෂණ ක්රම මගින් වචන ආකෘති ආරම්භක ස්වරූපයට අඩු කිරීම සුදුසුය. ඊට පසු, දෛශිකය සාමාන්යකරණය කළ යුතු අතර, වඩාත් නිවැරදි වර්ගීකරණ ප්රතිඵලය ලබා ගැනීමට ඉඩ සලසයි. තනි වෙබ් පිටුවක් සඳහා, දෛශික දෙකක් ජනනය කළ හැක: එකක් පරිශීලකයාට ප්රදර්ශනය වන තොරතුරු සඳහා සහ එකක් සෙවුම් යන්ත්ර සඳහා සපයන ලද පෙළ සඳහා.

වෙබ් පිටු වර්ගීකාරක ගොඩනැගීමට විවිධ ප්රවේශයන් ඇත. වඩාත් බහුලව භාවිතා වන්නේ: Bayesian වර්ගීකාරකය; ස්නායු ජාල; රේඛීය වර්ගීකරණ; ආධාරක දෛශික යන්ත්රය (SVM). ඉහත සඳහන් සියලු ක්රම සඳහා පුහුණු එකතුව පිළිබඳ පුහුණුව සහ පරීක්ෂණ එකතුව පිළිබඳ පරීක්ෂණ අවශ්ය වේ. ද්විමය වර්ගීකරණය සඳහා, ඔබට දෛශික අවකාශයේ ඇති ලක්ෂණ එකිනෙකින් ස්වාධීන බව උපකල්පනය කරන බොළඳ බේසියානු විසඳුමක් තෝරා ගත හැකිය. සියලුම සම්පත් යෝග්ය සහ නුසුදුසු ලෙස වර්ග කළ යුතු යැයි අපි උපකල්පනය කරමු. එවිට සම්පූර්ණ වෙබ් පිටු පෙළ සාම්පල එකතුව පන්ති දෙකකට බෙදා ඇත: C=(C1, C2) සහ එක් එක් පන්තියේ ප්රාථමික සම්භාවිතාව P(Ci), i=1,2 වේ. ප්රමාණවත් තරම් විශාල සාම්පල එකතුවක් සමඟින්, අපට P(Ci) Ci පන්තියේ සාම්පල සංඛ්යාවේ මුළු සාම්පල ගණනට අනුපාතයට සමාන යැයි උපකල්පනය කළ හැකිය. සමහර D සාම්පල වර්ගීකරණය කිරීම සඳහා, කොන්දේසි සහිත සම්භාවිතාව P(D/Ci), Bayes' ප්රමේයය අනුව, P(Ci/D) අගය ලබා ගත හැක:

P (D) හි ස්ථාවරත්වය සැලකිල්ලට ගනිමින්, අපි ලබා ගන්නේ:

දෛශික අවකාශයේ නියමයන් එකිනෙකින් ස්වාධීන යැයි උපකල්පනය කර, අපට පහත සම්බන්ධතාවය ලබා ගත හැක:

සමීප ලක්ෂණ ඇති පෙළ වඩාත් නිවැරදිව වර්ගීකරණය කිරීම සඳහා (උදාහරණයක් ලෙස, කාමුක දර්ශන විස්තර කරන කාමුක දර්ශන සහ ප්රබන්ධ අතර වෙනස හඳුනා ගැනීමට), බර සංගුණක හඳුන්වා දිය යුතුය:

kn=k නම්; kn k ට වඩා අඩු නම්, kn.=1/|k|. මෙහි M යනු සාම්පල දත්ත ගබඩාවේ ඇති සියලුම පදවල සංඛ්යාතය, L යනු සියලුම සාම්පල ගණනයි.

9. ඇල්ගොරිතම වැඩිදියුණු කිරීම සඳහා උපදෙස්

අනාගතයේදී, වෙබ් පිටුවක කේතයට අනිෂ්ට කේතය හඳුන්වාදීම හඳුනා ගැනීමට සහ ආධාරක දෛශික යන්ත්රය සමඟ Bayesian වර්ගීකරණය සංසන්දනය කිරීම සඳහා සබැඳි විශ්ලේෂණය සඳහා ඇල්ගොරිතමයක් සංවර්ධනය කිරීමට සැලසුම් කර ඇත.

10. නිගමන

අධ්යාපනික පද්ධතිවල වෙබ් සම්පත් වෙත ප්රවේශය සීමා කිරීමේ ගැටලුව විශ්ලේෂණය කිරීම සිදු කරනු ලැබේ. ප්රොක්සි සර්වර් මත ඉලක්ක නොවන සම්පත් පෙරීමේ මූලික මූලධර්ම තෝරාගනු ලබන්නේ සත්ය ප්රවේශ සීමා කිරීම් ලැයිස්තු සෑදීම සහ භාවිතය මත පදනම්වය. ලැයිස්තු භාවිතා කරමින් අනවශ්ය සම්පත් වෙත ප්රවේශය සීමා කිරීම සඳහා ඇල්ගොරිතමයක් සංවර්ධනය කර ඇති අතර එමඟින් සංචාරවල වාර ගණන සහ පරිශීලකයින්ගේ සංඛ්යාව සැලකිල්ලට ගනිමින් IR වෙත ප්රවේශ ලැයිස්තුව ගතිකව උත්පාදනය කිරීමට සහ යාවත්කාලීන කිරීමට ඔබට ඉඩ සලසයි. අනවශ්ය අන්තර්ගතයන් හඳුනා ගැනීමට, බොළඳ Bayes වර්ගීකරණයක් මත පදනම් වූ ඇල්ගොරිතමයක් සංවර්ධනය කර ඇත.

මූලාශ්ර ලැයිස්තුව

- Zima V. M. ගෝලීය ආරක්ෂාව ජාල තාක්ෂණයන්/ V. Zima, A. Moldovyan, N. Moldovyan. - 2 වන සංස්කරණය. - ශාන්ත පීටර්ස්බර්ග්: BHV-පීටර්ස්බර්ග්, 2003. - 362 පි.

- Vorotnitsky Yu. I. විද්යාත්මක හා අධ්යාපනික වශයෙන් අනවශ්ය බාහිර තොරතුරු සම්පත් වෙත ප්රවේශ වීමෙන් ආරක්ෂා වීම පරිගණක ජාල/ Yu. I. Vorotnitsky, Xie Jinbao // Mat. XIV Int. conf. "ඒකාබද්ධ තොරතුරු ආරක්ෂාව". - මොගිලෙව්, 2009. - එස් 70-71.

ඔබට අවදානම් සඳහා අඩවි විමර්ශනය කළ හැකි හොඳම වෙබ් සේවා. HP ඇස්තමේන්තු කරන්නේ සියලුම අවදානම් වලින් 80% වැරදි වෙබ් සේවාදායක සැකසුම්, යල් පැන ගිය මෘදුකාංග හෝ පහසුවෙන් මග හැරිය හැකි වෙනත් ගැටළු නිසා ඇති වන බවයි.

දළ විශ්ලේෂණයේ සේවාවන් එවැනි තත්වයන් හඳුනා ගැනීමට උපකාරී වේ. සාමාන්යයෙන්, ස්කෑනර් දන්නා දුර්වලතා පිළිබඳ දත්ත ගබඩාවකට එරෙහිව පරිලෝකනය කරයි. ඒවායින් සමහරක් තරමක් සරල වන අතර ඒවා පරීක්ෂා කිරීම පමණි විවෘත වරායන්අනෙක් ඒවා වඩාත් සවිස්තරාත්මක වන අතර SQL එන්නත් කිරීමට පවා උත්සාහ කරයි.

WebSAINT

SAINT යනු WebSAINT සහ WebSAINT Pro වෙබ් සේවා පදනම් වූ ප්රසිද්ධ අවදානම් ස්කෑනරයකි. අනුමත ස්කෑනිං වෙළෙන්දෙකු ලෙස, සේවාව PCI DSS සහතික කිරීමේ නියමයන් යටතේ අවශ්ය වන ආයතනවල වෙබ් අඩවි ASV ස්කෑන් කිරීම සිදු කරයි. කාලසටහනකට අනුව වැඩ කිරීමට සහ වරින් වර චෙක්පත් පැවැත්විය හැකිය, ස්කෑන් කිරීමේ ප්රතිඵල පිළිබඳ විවිධ වාර්තා උත්පාදනය කරයි. WebSAINT විසින් TCP සහ UDP ports පරිශිලකයාගේ ජාලයේ නිශ්චිත ලිපිනයන් පරිලෝකනය කරයි. "වෘත්තීය" අනුවාදය pentests සහ වෙබ් යෙදුම් ස්කෑන් කිරීම සහ අභිරුචිකරණය කළ හැකි වාර්තා එක් කරයි.

ImmuniWeb

High-Tech Bridge වෙතින් වන ImmuniWeb සේවාව ස්කෑන් කිරීම සඳහා තරමක් වෙනස් ප්රවේශයක් භාවිතා කරයි: ස්වයංක්රීය පරිලෝකනයට අමතරව, එය අතින් pentests ද ලබා දෙයි. ක්රියා පටිපාටිය සේවාදායකයා විසින් නියම කරන ලද වේලාවට ආරම්භ වන අතර පැය 12 දක්වා ගත වේ. සේවාලාභියා වෙත යැවීමට පෙර සමාගමේ සේවකයින් විසින් වාර්තාව සමාලෝචනය කරනු ලැබේ. වෙබ් යෙදුමක ප්රභව කේතය වෙනස් කිරීම, ෆයර්වෝල් නීති වෙනස් කිරීම, පැච් එකක් ස්ථාපනය කිරීම ඇතුළුව, හඳුනාගත් එක් එක් අවදානම ඉවත් කිරීමට අවම වශයෙන් ක්රම තුනක් එය දක්වයි.

මිනිස් ශ්රමයට වඩා වැඩි මුදලක් ගෙවනු ලැබේ ස්වයංක්රීය චෙක්පත. ImmuniWeb විනිවිද යාමේ පරීක්ෂණ සහිත සම්පූර්ණ ස්කෑන් එකක් ඩොලර් 639 කි.

SaaS වලින් ඔබ්බට

BeyondTrust වෙතින් BeyondSaaS තවත් වැඩි වනු ඇත. ගනුදෙනුකරුවන්ට ඩොලර් 3,500 කට දායක වීමට ඉදිරිපත් වන අතර ඉන් පසුව ඔවුන්ට වසර තුළ අසීමිත චෙක්පත් සංඛ්යාවක් පැවැත්විය හැකිය. එක් ස්කෑන් එකක් ඩොලර් 700 කි. SQL එන්නත්, XSS, CSRF සහ මෙහෙයුම් පද්ධති දුර්වලතා සඳහා අඩවි පරීක්ෂා කරනු ලැබේ. ව්යාජ ධන සම්භාවිතාව 1% ට වඩා වැඩි නොවන බව සංවර්ධකයින් ප්රකාශ කරන අතර, වාර්තා මගින් ගැටළු නිරාකරණය සඳහා විකල්ප ද දක්වයි.

BeyondTrust විසින් IP ලිපින 256කට සීමා වූ නොමිලේ Retina Network Community ඇතුළු අනෙකුත් අවදානම් පරිලෝකන මෙවලම් පිරිනමයි.

Dell Secure Works

Dell Secure Works යනු මෙම සමාලෝචනයේ ඇති web crawlers අතුරින් වඩාත්ම දියුණු බව විවාදයට ගත හැකිය. එය QualysGuard Vulnerability Management තාක්ෂණයෙන් බල ගැන්වෙන අතර වෙබ් සේවාදායකයන් පරීක්ෂා කරයි, ජාල උපාංග, යෙදුම් සේවාදායකයන් සහ DBMS ආයතනික ජාලය තුළ සහ වලාකුළු සත්කාරකත්වය මත. වෙබ් සේවාව PCI, HIPAA, GLBA සහ NERC CIP අවශ්යතා සමඟ අනුකූල වේ.