Iekšējās aizsardzības programmatūra pdf. Aizsardzība no iekšienes, izmantojot Zlock sistēmu. Sistēmas, kuru pamatā ir ierīču statiskā bloķēšana

"Konsultants", 2011, N 9

"Tam, kuram pieder informācija, pieder pasaule" - šis slavenais Vinstona Čērčila aforisms mūsdienu sabiedrībā ir aktuālāks nekā jebkad agrāk. Priekšplānā izvirzās zināšanas, idejas un tehnoloģijas, un tirgus līderpozīcija ir atkarīga no tā, cik labi uzņēmums spēj pārvaldīt savu intelektuālo kapitālu.

Šādos apstākļos organizācijas informācijas drošībai ir īpaša nozīme.

Jebkura informācijas noplūde konkurentiem vai informācijas izpaušana par iekšējiem procesiem momentāni ietekmē pozīcijas, kuras uzņēmums ieņem tirgū.

Sistēma informācijas drošība jānodrošina aizsardzība pret dažādiem draudiem: tehniskiem, organizatoriskiem un tādiem, ko izraisa cilvēciskais faktors.

Kā liecina prakse, iekšējās personas ir galvenais informācijas noplūdes kanāls.

Ienaidnieks aizmugurē

Par iekšējo informāciju pieņemts saukt par uzņēmuma darbinieku, kurš nodara kaitējumu uzņēmumam, izpaužot konfidenciālu informāciju.

Taču, ja ņemam vērā trīs galvenos nosacījumus, kuru nodrošināšana ir informācijas drošības mērķis – konfidencialitāte, integritāte, pieejamība –, šo definīciju var paplašināt.

Iekšējā informācija var būt darbinieks, kuram ir likumīga oficiāla pieeja uzņēmuma konfidenciālajai informācijai, kas kļūst par informācijas izpaušanas, sagrozīšanas, sabojāšanas vai nepieejamības cēloni.

Šis vispārinājums ir derīgs, jo mūsdienu pasaule informācijas integritātes un pieejamības pārkāpums bieži vien rada daudz nopietnākas sekas uzņēmumam nekā konfidenciālas informācijas izpaušana.

Daudziem uzņēmumiem biznesa procesu apturēšana pat uz īsu laiku draud ar ievērojamiem finansiāliem zaudējumiem, un darbības traucējumi dažu dienu laikā var piemeklēt tik smagi, ka sekas var būt letālas.

Dažādas organizācijas, kas pēta biznesa riskus, regulāri publicē savus pētījumu rezultātus. Pēc viņu domām, iekšējā informācija jau daudzus gadus nemainīgi ieņem pirmo vietu informācijas drošības pārkāpumu cēloņu sarakstā.

Tā kā kopējais incidentu skaits nepārtraukti pieaug, var secināt, ka problēmas aktualitāte visu laiku pieaug.

Draudu modelis

Lai izveidotu uzticamu slāņveida informācijas drošības sistēmu, kas palīdzēs efektīvi tikt galā ar problēmu, vispirms ir jāizveido draudu modelis.

Ir jāsaprot, kas ir iekšējās personas un kas viņus virza, kāpēc viņi veic noteiktas darbības.

Šādu modeļu izveidei ir dažādas pieejas, taču praktiskos nolūkos varat izmantot šādu klasifikāciju, kas ietver visus galvenos iekšējās informācijas veidus.

iekšējais "hakeris"

Šādam darbiniekam, kā likums, ir inženiera kvalifikācija virs vidējā līmeņa, viņš saprot uzņēmuma resursu organizāciju, datorsistēmu un tīklu arhitektūru.

Datorurķēšanas darbības viņš veic ziņkārības, sporta intereses vadīts, pētot savu spēju robežas.

Parasti viņš apzinās iespējamo kaitējumu no viņa darbībām, tāpēc viņš reti rada taustāmu kaitējumu.

Bīstamības pakāpe ir vidēja, jo viņa darbības var izraisīt dažu uzņēmumā notiekošo procesu īslaicīgu apstāšanos. Darbības identificēšana galvenokārt iespējama ar tehniskiem līdzekļiem.

Bezatbildīgs un mazkvalificēts darbinieks

Var būt dažādas prasmes un strādāt jebkurā uzņēmuma nodaļā.

Tas ir bīstams, jo parasti nedomā par savas rīcības sekām, var strādāt ar uzņēmuma informācijas resursiem "izmēģinājumu un kļūdu ceļā", netīši iznīcināt un sagrozīt informāciju.

Parasti viņš neatceras savu darbību secību, un, konstatējot negatīvas sekas, viņš par tām var vienkārši klusēt.

Var atklāt komercnoslēpumus klātienes sarunā ar draugu vai pat tiešsaistes forumos un sociālajos tīklos.

Bīstamības pakāpe ir ļoti augsta, īpaši ņemot vērā, ka šāda veida iebrucēji ir biežāk nekā citi. Viņa darbību sekas var būt daudz nopietnākas nekā apzinātam uzbrucējam.

Lai novērstu viņa rīcības sekas, ir nepieciešams veikt veselu virkni dažādu pasākumu, gan tehnisku (autorizācija, obligāta darba sesiju sadalīšana kontos), gan organizatoriskos (pastāvīga vadības kontrole pār procesu un darba rezultātu).

Psiholoģiski nestabils cilvēks

Tāpat kā iepriekšējā tipa pārstāvis, viņš var strādāt jebkurā amatā un viņam ir ļoti atšķirīga kvalifikācija. Tas ir bīstami, jo ir tendence slikti motivēti rīkoties psiholoģiska diskomforta apstākļos: ekstremālās situācijās, citu darbinieku psiholoģiskais spiediens vai vienkārši spēcīgs kairinājums.

Afektīvā stāvoklī tas var sniegt konfidenciālu informāciju, sabojāt datus, traucēt citu cilvēku ierasto darba gaitu.

Bīstamības pakāpe ir vidēja, taču šāda veida iebrucēji nav tik izplatīti.

Lai novērstu viņa rīcības negatīvās sekas, visefektīvāk ir izmantot administratīvos pasākumus - identificēt šādus cilvēkus intervijas stadijā, diferencēt piekļuvi informācijai un uzturēt komandā komfortablu psiholoģisko klimatu.

Aizvainots, aizvainots darbinieks

Plašākā informācijas drošības režīma potenciālo pārkāpēju grupa.

Teorētiski lielākā daļa darbinieku ir spējīgi veikt uzņēmumam nedraudzīgas darbības.

Tas var notikt, ja vadība izrāda necieņu pret darbinieka personību vai viņa profesionālajām īpašībām un kad tas ietekmē atalgojuma līmeni.

Potenciāli šāda veida insaideri rada ļoti lielas briesmas – iespējama gan informācijas noplūde, gan bojājums, un no tiem nodarītais kaitējums būs uzņēmumam jūtams, jo darbinieks to nodara apzināti un labi pārzina visas ievainojamības.

Lai atklātu darbības, ir nepieciešami gan administratīvi, gan tehniski pasākumi.

Negodīgs darbinieks

Darbinieks, kurš cenšas papildināt savu personīgo bagātību no uzņēmuma, kurā viņš strādā, aktīviem. Starp piešķirtajām lietām var būt dažādi konfidenciālas informācijas nesēji (cietie diski, zibatmiņas diski, korporatīvie klēpjdatori).

Šajā gadījumā pastāv risks, ka informācija nonāks pie cilvēkiem, kuriem tā nebija paredzēta, pēc tam publicējot vai nododot konkurentiem.

Briesmas ir vidējas, taču šis veids nav nekas neparasts.

Pirmkārt, ir nepieciešami administratīvie pasākumi, lai tos identificētu.

Konkurenta pārstāvis

Parasti viņš ir augsti kvalificēts, ieņem amatus, kas sniedz plašas iespējas iegūt informāciju, tostarp konfidenciālu informāciju. Tas ir vai nu aktīvs darbinieks, kuru savervē konkurenti (biežāk), vai arī uzņēmumā speciāli ievests iekšējais darbinieks.

Bīstamības pakāpe ir ļoti augsta, jo kaitējums tiek nodarīts apzināti un ar dziļu izpratni par informācijas vērtību, kā arī uzņēmuma ievainojamību.

Lai noteiktu darbības, ir nepieciešami gan administratīvi, gan tehniski pasākumi.

Ko mēs zagam?

Izprast iekšējās informācijas problēmu nav iespējams, neņemot vērā nozagtās informācijas raksturu.

Pēc statistikas vispieprasītākie ir klientu personas dati, kā arī informācija par klientu uzņēmumiem un partneriem, kas vairāk nekā pusē gadījumu tiek zagti. Sīkāka informācija par darījumiem, līgumu nosacījumiem un piegādēm sekos. Lielu interesi rada arī finanšu pārskati.

Veidojot aizsardzības pasākumu kopumu, katram uzņēmumam neizbēgami rodas jautājums: kādai konkrētai informācijai ir nepieciešami īpaši aizsardzības pasākumi, un kam tie nav vajadzīgi?

Protams, šādu lēmumu pamatā ir riska analīzes rezultātā iegūtie dati. Tomēr bieži vien uzņēmumam ir ierobežoti finanšu resursi, ko var tērēt informācijas drošības sistēmai, un ar tiem var nepietikt, lai minimizētu visus riskus.

Divas pieejas

Diemžēl nav gatavas atbildes uz jautājumu: "Ko vispirms aizsargāt."

Šai problēmai var pieiet no divām pusēm.

Risks ir sarežģīts rādītājs, kas ņem vērā gan konkrēta apdraudējuma iespējamību, gan iespējamo kaitējumu no tā. Attiecīgi, nosakot drošības prioritāti, varat koncentrēties uz kādu no šiem rādītājiem. Tas nozīmē, ka, pirmkārt, tiek aizsargāta tā informācija, kuru ir visvieglāk nozagt (piemēram, ja tai ir pieejams liels skaits darbinieku), un tā informācija, kuras nozagšana vai bloķēšana novedīs pie visnopietnākajām sekām.

Svarīgs iekšējās problēmas aspekts ir informācijas pārraides kanāls. Jo vairāk fizisko iespēju nesankcionētai informācijas nodošanai ārpus uzņēmuma, jo lielāka iespēja, ka tas notiks.

Transmisijas mehānismi

Pārraides mehānismus var klasificēt šādi:

- mutiska pārraide (personīga saruna);

- tehniskie datu pārraides kanāli ( telefona sakari, faksimila sakari, e-pasts, ziņojumapmaiņas sistēmas, dažādi sociālā interneta pakalpojumi u.c.);

- portatīvie mediji un mobilās ierīces (Mobilie telefoni, ārējie cietie diski, klēpjdatori, zibatmiņas diski utt.).

Kā liecina pētījumi, mūsdienās biežākie kanāli konfidenciālu datu pārsūtīšanai ir (dilstošā secībā): e-pasts, mobilās ierīces (ieskaitot klēpjdatorus), sociālie tīkli un citi interneta pakalpojumi (piemēram, tūlītējās ziņojumapmaiņas sistēmas) un tā tālāk.

Tehnisko kanālu kontrolei var izmantot dažādus līdzekļus, kas šobrīd apsardzes tirgū ir plašā klāstā.

Piemēram, satura filtrēšanas sistēmas (dinamiskās bloķēšanas sistēmas), piekļuves ierobežošanas līdzekļi informācijas nesējiem (CD, DVD, Bluetooth).

Tiek piemēroti arī administratīvie pasākumi: interneta trafika filtrēšana, darbstaciju fizisko portu bloķēšana, administratīvā režīma un fiziskās aizsardzības nodrošināšana.

Izvēloties tehniskajiem līdzekļiem Konfidenciālas informācijas aizsardzībai nepieciešama sistemātiska pieeja. Tikai šādā veidā ir iespējams sasniegt vislielāko efektivitāti no to ieviešanas.

Jums arī jāsaprot, ka izaicinājumi, ar kuriem saskaras katrs uzņēmums, ir unikāli, un bieži vien vienkārši nav iespējams izmantot risinājumus, ko izmanto citas organizācijas.

Cīņa ar iekšējo informāciju nav jārisina pati par sevi, tā ir svarīga kopējā biznesa procesa sastāvdaļa, kuras mērķis ir nodrošināt informācijas drošības režīmu.

Tas būtu jāveic profesionāļiem un ietver pilnu darbību ciklu: informācijas drošības politikas izstrādi, darbības jomas noteikšanu, riska analīzi, pretpasākumu izvēli un to ieviešanu, kā arī informācijas drošības sistēmas auditu.

Ja uzņēmums nenodrošina informācijas drošības režīmu visam kompleksam, tad dramatiski palielinās finansiālu zaudējumu riski no noplūžu un informācijas korupcijas.

Riska samazināšana

Pārbaude

- Pretendentu, kas pretendē uz jebkuru amatu uzņēmumā, rūpīga pārbaude. Ieteicams savākt pēc iespējas vairāk informācijas par kandidātu, tostarp viņa lapu saturu sociālajos tīklos. Tas var arī palīdzēt pieteikties atsaucei uz iepriekšējo darbu.

- IT inženieru amata kandidāti ir jāpakļauj īpaši rūpīgai pārbaudei. Prakse rāda, ka vairāk nekā puse no visiem iekšējās informācijas lietotājiem - sistēmas administratori un programmētāji.

- Pieņemot darbā, ir jāveic vismaz minimālā kandidātu psiholoģiskā pārbaude. Tas palīdzēs identificēt pretendentus ar nestabilu psihi.

Piekļuves tiesības

- Piekļuves koplietošanas sistēma korporatīvie resursi. Uzņēmumam jāizveido normatīvā dokumentācija, kas sarindo informāciju atbilstoši konfidencialitātes pakāpei un skaidri nosaka piekļuves tiesības tai. Piekļuve jebkuriem resursiem ir jāpersonalizē.

- Piekļuves tiesības resursiem būtu jāpiešķir saskaņā ar "minimālās pietiekamības" principu. Piekļuve tehnisko iekārtu uzturēšanai, pat ar administratora tiesībām, ne vienmēr ir jāpapildina ar piekļuvi pašas informācijas apskatei.

- Iespēju robežās padziļināta lietotāju darbību uzraudzība, ar obligātu autorizāciju un informācijas par veiktajām darbībām ierakstīšanu žurnālā. Jo rūpīgāk tiek glabāti žurnāli (baļķi), jo vairāk vadība kontrolē situāciju uzņēmumā. Tas pats attiecas uz darbinieka darbībām, izmantojot pakalpojuma piekļuvi internetam.

Komunikācijas standarts

- Organizācijas iekšienē būtu jāpieņem savs komunikācijas standarts, kas izslēgtu jebkādas darbinieku nepareizas uzvedības formas vienam pret otru (agresija, vardarbība, pārmērīga pazīstamība). Pirmkārt, tas attiecas uz attiecībām "vadītājs - padotais".

Nekādā gadījumā darbinieks nedrīkst justies, ka pret viņu izturas netaisnīgi, ka viņš netiek pietiekami novērtēts, ka viņu pārlieku izmanto, ka viņš tiek maldināts.

Atbilstība šim vienkāršajam noteikumam ļaus izvairīties no lielākās daļas situāciju, kas provocē darbiniekus uz iekšējām zināšanām.

Konfidencialitāte

Vienošanās par neizpaušanu nedrīkst būt tikai formalitāte. Tas jāparaksta visiem darbiniekiem, kuriem ir piekļuve svarīgam informācijas resursi kompānijas.

Turklāt pat intervijas posmā potenciālajiem darbiniekiem ir jāpaskaidro, kā uzņēmums kontrolē informācijas drošību.

Līdzekļu kontrole

Pārstāv darbinieka darba vajadzībām izmantoto tehnisko līdzekļu kontroli.

Piemēram, personīgā klēpjdatora izmantošana nav vēlama, jo, darbiniekam aizejot, visticamāk, nebūs iespējams uzzināt, kāda informācija tajā tiek glabāta.

Tā paša iemesla dēļ nav vēlams izmantot kastes. E-pasts par ārējiem resursiem.

iekšējā kārtība

Uzņēmumam ir jāievēro iekšējie noteikumi.

Nepieciešama informācija par darbinieku darba vietā pavadīto laiku.

Tāpat jānodrošina kontrole pār materiālo vērtību apriti.

Atbilstība visiem šiem noteikumiem samazinās bojājumu vai informācijas noplūdes risku, izmantojot iekšējo informāciju, kas nozīmē, ka tas palīdzēs novērst būtiskus finansiālus vai reputācijas zaudējumus.

Vadošais partneris

Hostings Kopienas uzņēmumu grupa

Mūsdienās konfidenciālas informācijas nopludināšanai ir divi galvenie kanāli: ar datoru savienotas ierīces (visa veida noņemamie diskdziņi, tostarp zibatmiņas diski, CD/DVD diskdziņi utt., printeri) un internets (e-pasts, ICQ, sociālie tīkli utt.). Un tāpēc, kad uzņēmums “nobriest” ieviest aizsardzības sistēmu pret tiem, ieteicams šim risinājumam pieiet vispusīgi. Problēma ir tā, ka dažādu kanālu pārklāšanai tiek izmantotas dažādas pieejas. Vienā gadījumā visvairāk efektīvs veids aizsardzība kontrolēs noņemamo disku izmantošanu, bet otrajā - dažādas satura filtrēšanas iespējas, kas ļauj bloķēt konfidenciālu datu pārsūtīšanu uz ārējo tīklu. Un tāpēc uzņēmumiem ir jāizmanto divi produkti, lai aizsargātu pret iekšējām personām, kas kopā veido visaptverošu drošības sistēmu. Protams, vēlams izmantot viena izstrādātāja rīkus. Šajā gadījumā tiek atvieglots to ieviešanas, administrēšanas un darbinieku apmācības process. Kā piemēru var minēt SecurIT produktus: Zlock un Zgate.

Zlock: aizsardzība pret noplūdēm, izmantojot noņemamos diskus

Programma Zlock ir bijusi tirgū jau ilgu laiku. Un mēs jau. Principā nav jēgas atkārtot. Tomēr kopš raksta publicēšanas ir izlaistas divas jaunas Zlock versijas, kurām ir vairākas svarīgas funkcijas. Ir vērts par tiem runāt, pat ja ļoti īsi.

Pirmkārt, ir vērts atzīmēt iespēju datoram piešķirt vairākas politikas, kuras tiek neatkarīgi piemērotas atkarībā no tā, vai dators ir pievienots korporatīvais tīkls tieši, izmantojot VPN vai darbojas bezsaistē. Tas jo īpaši ļauj automātiski bloķēt USB portus un CD / DVD diskus, kad dators ir atvienots no lokālā tīkla. Vispārīgi dotā funkcija palielina drošību klēpjdatoros glabātajai informācijai, ko darbinieki var izņemt no biroja, lai ceļotu vai strādātu mājās.

Otrkārt jauna iespēja- nodrošināt uzņēmuma darbiniekiem īslaicīgu piekļuvi bloķētām ierīcēm vai pat ierīču grupām pa tālruni. Tās darbības princips ir programmas radītā apmaiņa slepenie kodi starp lietotāju un par informācijas drošību atbildīgo personu. Zīmīgi, ka lietošanas atļauju var izsniegt ne tikai pastāvīgu, bet arī īslaicīgu (uz noteiktu laiku vai līdz sesijas beigām). Šo rīku var uzskatīt par zināmu atvieglojumu drošības sistēmā, taču tas ļauj palielināt IT nodaļas atsaucību uz biznesa pieprasījumiem.

Nākamais svarīgais jauninājums jaunajās Zlock versijās ir printeru lietošanas kontrole. Pēc iestatīšanas aizsardzības sistēma reģistrēs visus lietotāju pieprasījumus drukas ierīcēm īpašā žurnālā. Bet tas vēl nav viss. Zlock ir visu drukāto dokumentu ēnu kopija. Tie ir ierakstīti PDF formātā un ir pilnīga izdrukāto lapu kopija neatkarīgi no tā, kurš fails tika nosūtīts uz printeri. Tas novērš konfidenciālas informācijas noplūdi uz papīra loksnēm, kad kāds iekšējās informācijas lietotājs izdrukā datus, lai tos izņemtu no biroja. Arī aizsardzības sistēmā parādījās CD / DVD diskos ierakstītās informācijas ēnu kopēšana.

Svarīgs jauninājums bija servera komponenta Zlock Enterprise Management Server parādīšanās. Tas nodrošina centralizētu drošības politiku un citu programmu iestatījumu uzglabāšanu un izplatīšanu un ievērojami atvieglo Zlock administrēšanu lielās un izplatītās informācijas sistēmās. Nevar arī nepieminēt savas autentifikācijas sistēmas parādīšanos, kas nepieciešamības gadījumā ļauj atteikties no domēna un vietējo Windows lietotāju lietošanas.

Turklāt iekšā jaunākā versija Zlock ir vairākas ne tik pamanāmas, bet arī diezgan svarīgas funkcijas: klienta moduļa integritātes kontrole ar iespēju bloķēt lietotāja pieteikšanos, kad tiek konstatēti ielaušanās, uzlabotas drošības sistēmas ieviešanas iespējas, Oracle DBVS atbalsts utt.

Zgate: Interneta noplūdes aizsardzība

Tātad Zgate. Kā jau teicām, šis produkts ir sistēma aizsardzībai pret konfidenciālas informācijas noplūdi internetā. Strukturāli Zgate sastāv no trim daļām. Galvenā sastāvdaļa ir servera komponents, kas veic visas datu apstrādes darbības. To var instalēt gan atsevišķā datorā, gan tiem, kas jau strādā uzņēmumā informācijas sistēma mezgli - interneta vārteja, domēna kontrolleris, pasta vārteja u.c. Šis modulis, savukārt, sastāv no trim komponentiem: lai kontrolētu SMTP trafiku, kontrolētu Microsoft Exchange 2007/2010 servera iekšējo pastu un Zgate Web (tas ir atbildīgs par HTTP, FTP un IM trafika kontroli).

Otrā aizsardzības sistēmas daļa ir reģistrēšanas serveris. To izmanto, lai savāktu informāciju par notikumiem no viena vai vairākiem Zgate serveriem, apstrādātu un uzglabātu to. Šis modulis ir īpaši noderīgs lielos un ģeogrāfiski sadalītos korporatīvās sistēmas, jo tas nodrošina centralizētu piekļuvi visiem datiem. Trešā daļa ir vadības konsole. Tas izmanto standarta konsoli SecurIT produktiem, un tāpēc mēs par to sīkāk nekavēsimies. Mēs tikai atzīmējam, ka ar šī moduļa palīdzību jūs varat pārvaldīt sistēmu ne tikai lokāli, bet arī attālināti.

Pārvaldības konsole

Zgate sistēma var darboties vairākos režīmos. Turklāt to pieejamība ir atkarīga no produkta ieviešanas veida. Pirmie divi režīmi ietver darbu kā pasta starpniekserveris. Lai tos īstenotu, sistēma tiek instalēta starp korporatīvo pasta serveri un "ārpasauli" (vai starp pasta serveri un sūtīšanas serveri, ja tie ir atdalīti). Šajā gadījumā Zgate var vai nu filtrēt trafiku (aizturēt pārkāpumus un apšaubāmus ziņojumus), vai tikai reģistrēt to (izlaist visus ziņojumus, bet paturēt tos arhīvā).

Otrā ieviešanas metode ietver aizsardzības sistēmas izmantošanu kopā ar Microsoft Exchange 2007 vai 2010. Lai to izdarītu, jums ir jāinstalē Zgate tieši korporatīvajā ierīcē. pasta serveris. Šajā gadījumā ir pieejami arī divi režīmi: filtrēšana un reģistrēšana. Turklāt ir vēl viena ieviešanas iespēja. Mēs runājam par ziņojumu reģistrēšanu atspoguļotās trafika režīmā. Protams, lai to izmantotu, ir jānodrošina, lai dators, kurā ir instalēts Zgate, saņemtu šo ļoti atspoguļoto trafiku (parasti tas tiek darīts, izmantojot tīkla aprīkojumu).

Zgate darbības režīma izvēle

Zgate Web komponents ir pelnījis atsevišķu stāstu. Tas ir instalēts tieši korporatīvajā interneta vārtejā. Tajā pašā laikā šī apakšsistēma iegūst iespēju kontrolēt HTTP, FTP un IM trafiku, tas ir, apstrādāt to, lai atklātu mēģinājumus nosūtīt konfidenciālu informāciju, izmantojot tīmekļa pasta saskarnes un ICQ, publicēt to forumos, FTP serveros, sociālajos tīklos utt. Starp citu, par ICQ. Tūlītēja ziņojumapmaiņas sūtījumu bloķēšanas funkcija ir daudzos līdzīgos produktos. Tomēr tieši “ICQ” tajos nav. Vienkārši tāpēc, ka tieši krievvalodīgajās valstīs tas ir kļuvis visizplatītākais.

Zgate Web komponenta darbības princips ir diezgan vienkāršs. Katru reizi, kad informācija tiek nosūtīta kādam no kontrolētajiem pakalpojumiem, sistēma ģenerēs īpašu ziņojumu. Tajā ir pati informācija un daži pakalpojuma dati. Tas tiek nosūtīts uz galveno Zgate serveri un apstrādāts saskaņā ar dotajiem noteikumiem. Protams, informācijas sūtīšana pašā pakalpojumā netiek bloķēta. Tas nozīmē, ka Zgate Web darbojas tikai reģistrēšanas režīmā. Ar tās palīdzību nav iespējams novērst atsevišķas datu noplūdes, bet, no otras puses, jūs varat tās ātri atklāt un apturēt brīva vai neapzināta uzbrucēja darbību.

Zgate Web komponenta konfigurēšana

Informācijas apstrādi Zgatē un filtrēšanas kārtību nosaka politika, kuru izstrādā drošības darbinieks vai cits atbildīgs darbinieks. Tā ir nosacījumu virkne, no kurām katrs atbilst noteiktai darbībai. Visi ienākošie ziņojumi tiek "palaisti" caur tiem secīgi viens pēc otra. Un, ja kāds no nosacījumiem ir izpildīts, tiek uzsākta ar to saistītā darbība.

Filtrēšanas sistēma

Kopumā sistēma nodrošina 8 veidu nosacījumus, kā saka, "visiem gadījumiem". Pirmais ir pielikuma faila tips. Ar to jūs varat noteikt mēģinājumus nosūtīt viena vai cita formāta objektus. Jāatzīmē, ka analīze tiek veikta nevis pēc paplašinājuma, bet gan pēc faila iekšējās struktūras, un jūs varat norādīt gan konkrētus objektu veidus, gan to grupas (piemēram, visi arhīvi, video ieraksti utt.). Otrs nosacījumu veids ir ārējas lietojumprogrammas verifikācija. Kā lietojumprogramma tā var darboties kā parasta programma, kas tiek palaista no komandrinda, kā arī skripts.

Apstākļi filtrēšanas sistēmā

Bet pie nākamā nosacījuma ir vērts pakavēties sīkāk. Mēs runājam par pārraidītās informācijas satura analīzi. Pirmkārt, jāatzīmē "visēdāja" Zgate. Fakts ir tāds, ka programma "saprot" lielu skaitu dažādu formātu. Tāpēc tā var analizēt ne tikai vienkāršu tekstu, bet arī gandrīz jebkuru pielikumu. Vēl viena satura analīzes iezīme ir tās lielais potenciāls. Tas var ietvert gan vienkāršu gadījuma meklēšanu ziņojuma tekstā vai jebkurā citā noteikta vārda laukā, gan pilnvērtīgu analīzi, ieskaitot gramatiskās vārdu formas, celmu un transliterāciju. Bet tas vēl nav viss. Īpaša pieminēšana ir pelnījusi modeļu un regulāro izteiksmju analīzes sistēmu. Ar tās palīdzību jūs varat viegli noteikt ziņojumos noteiktā formāta datu klātbūtni, piemēram, pases sērijas un numurus, tālruņa numuru, līguma numuru, bankas konta numuru u.c. Tas, cita starpā, ļauj pastiprināt uzņēmuma apstrādāto personas datu aizsardzību.

Veidnes dažādas sensitīvas informācijas identificēšanai

Ceturtais nosacījumu veids ir vēstulē norādīto adrešu analīze. Tas ir, meklējiet starp tām noteiktas virknes. Piektkārt - šifrētu failu analīze. Kad tas tiek izpildīts, tiek pārbaudīti ziņojuma un/vai ligzdoto objektu atribūti. Sestais nosacījumu veids ir dažādu burtu parametru pārbaude. Septītā ir vārdnīcas analīze. Tās laikā sistēma ziņojumā konstatē vārdus no iepriekš izveidotām vārdnīcām. Un, visbeidzot, pēdējais, astotais nosacījuma veids ir salikts. Tas attēlo divus vai vairākus citus nosacījumus, kas apvienoti ar loģiskiem operatoriem.

Starp citu, par mūsu pieminētajām vārdnīcām nosacījumu aprakstā, ir jāsaka atsevišķi. Tās ir vārdu grupas, kuras vieno viena un tā pati iezīme un tiek izmantotas dažādās filtrēšanas metodēs. Visloģiskāk ir izveidot vārdnīcas, kas ar lielu varbūtības pakāpi ļauj attiecināt ziņojumu uz vienu vai otru kategoriju. To saturu var ievadīt manuāli vai importēt no esošajiem. teksta faili. Ir vēl viena vārdnīcu ģenerēšanas iespēja - automātiska. Lietojot to, administratoram vienkārši jānorāda mape, kurā ir attiecīgie dokumenti. Programma pati tos analizēs, atlasīs nepieciešamos vārdus un sakārtos to svara raksturlielumus. Kvalitatīvai vārdnīcu apkopošanai ir jānorāda ne tikai konfidenciāli faili, bet arī objekti, kas nesatur konfidenciālu informāciju. Kopumā automātiskās ģenerēšanas process visvairāk līdzinās pretsurogātpasta apguvei reklāmas un parastajos e-pastos. Un tas nav pārsteidzoši, jo gan tur, gan tur tiek izmantotas līdzīgas tehnoloģijas.

Finanšu vārdnīcas piemērs

Runājot par vārdnīcām, nevar nepieminēt vēl vienu Zgate ieviesto tehnoloģiju konfidenciālu datu noteikšanai. Mēs runājam par digitālajām izdrukām. būtība šī metode ir šāds. Administrators var norādīt sistēmu uz mapēm, kurās ir sensitīvi dati. Programma analizēs visus tajos esošos dokumentus un izveidos "digitālos pirkstu nospiedumus" - datu kopas, kas ļauj noteikt mēģinājumu pārsūtīt ne tikai visu faila saturu, bet arī atsevišķas tā daļas. Lūdzu, ņemiet vērā, ka sistēma automātiski uzrauga tās norādīto mapju statusu un neatkarīgi izveido "pirkstu nospiedumus" visiem tajās jaunizveidotajiem objektiem.

Izveidojiet kategoriju ar digitālo failu pirkstu nospiedumiem

Nu, tagad atliek tikai nodarboties ar attiecīgajā aizsardzības sistēmā īstenotajām darbībām. Pavisam Zgatē ir ieviesti jau 14 no tiem. Tomēr lielākā daļa definē darbības, kas tiek veiktas ar ziņojumu. Tie jo īpaši ietver dzēšanu bez nosūtīšanas (tas ir, faktiski vēstules pārsūtīšanas bloķēšana), ievietošanu arhīvā, pielikumu pievienošanu vai dzēšanu, dažādu lauku mainīšanu, teksta ievietošanu utt. Starp tiem ir vērts atzīmēt vēstules ievietošanu karantīnā. Šī darbībaļauj "atlikt" ziņojumu manuālai pārbaudei, ko veic drošības darbinieks, kurš lems par tā turpmāko likteni. Ļoti interesanta ir arī darbība, kas ļauj bloķēt IM savienojumu. To var izmantot, lai uzreiz bloķētu kanālu, pa kuru tika pārsūtīts ziņojums ar konfidenciālu informāciju.

Divas darbības nedaudz izceļas - Bajesa apstrāde un pirkstu nospiedumu apstrāde. Abi ir paredzēti, lai pārbaudītu, vai ziņojumos nav sensitīvas informācijas. Tikai pirmajā izmanto vārdnīcas un statistisko analīzi, bet otrajā izmanto digitālos pirkstu nospiedumus. Šīs darbības var veikt, ja ir izpildīts noteikts nosacījums, piemēram, ja adresāta adrese nav uzņēmuma domēnā. Turklāt tos (tomēr, tāpat kā citus) var iestatīt beznosacījuma lietošanai visiem izejošajiem ziņojumiem. Šajā gadījumā sistēma analizēs burtus un klasificēs tos noteiktās kategorijās (ja, protams, tas ir iespējams). Bet šīm kategorijām jau ir iespējams izvirzīt nosacījumus, veicot noteiktas darbības.

Darbības Zgate sistēmā

Nu, noslēdzot mūsu šodienas sarunu par Zgati, mēs varam nedaudz rezumēt. Šī aizsardzības sistēma galvenokārt balstās uz ziņojumu satura analīzi. Šī pieeja ir visizplatītākā aizsardzībai pret konfidenciālas informācijas noplūdi internetā. Protams, satura analīze nenodrošina 100% aizsardzības pakāpi un ir diezgan ticama. Tomēr tā izmantošana novērš lielāko daļu slepenu datu nesankcionētas pārsūtīšanas. Vai uzņēmumiem to vajadzētu izmantot vai nē? Tas katram jāizlemj pašam, izvērtējot īstenošanas izmaksas un iespējamās problēmas informācijas noplūdes gadījumā. Ir vērts atzīmēt, ka Zgate lieliski veic regulāro izteiksmju "noķeršanu", kas padara to par ļoti efektīvu līdzekli uzņēmuma apstrādājamo personas datu aizsardzībai.

Jaunākie pētījumi informācijas drošības jomā, piemēram, ikgadējais CSI/FBI ComputerCrimeAndSecuritySurvey, liecina, ka uzņēmumu finansiālie zaudējumi no lielākās daļas apdraudējumu ar katru gadu samazinās. Tomēr pastāv vairāki riski, kuru radītie zaudējumi pieaug. Viens no tiem ir tīša konfidenciālas informācijas zādzība vai darbības ar to noteikumu pārkāpšana no to darbinieku puses, kuru piekļuve komercdatiem nepieciešama dienesta pienākumu veikšanai. Viņus sauc par iekšējiem.

Lielākajā daļā gadījumu konfidenciālas informācijas zādzība tiek veikta, izmantojot mobilos datu nesējus: kompaktdiskus un DVD, ZIP ierīces un, pats galvenais, visu veidu USB diskus. Tā bija to masveida izplatīšana, kas izraisīja iekšējās informācijas uzplaukumu visā pasaulē. Vairums banku vadītāji labi apzinās, kas draud, piemēram, ja noziedzīgu struktūru rokās nonāk datubāze ar viņu klientu personas datiem vai turklāt darījumiem viņu kontos. Un ar viņiem pieejamām organizatoriskām metodēm cenšas cīnīties ar iespējamo informācijas zādzību.

Tomēr organizatoriskās metodes šajā gadījumā ir neefektīvas. Šodien jūs varat organizēt informācijas pārsūtīšanu starp datoriem, izmantojot miniatūru zibatmiņas disku, Mobilais telefons, mp3 atskaņotājs, digitālā kamera... Protams, var mēģināt aizliegt visas šīs ierīces ienest birojā, taču tas, pirmkārt, negatīvi ietekmēs attiecības ar darbiniekiem, otrkārt, joprojām ir ļoti grūti izveidot patiešām efektīvu kontroli pār cilvēkiem - banka nav " Pastkaste". Un pat visu ierīču atspējošana datoros, ar kurām var ierakstīt informāciju ārējos datu nesējos (FDD un ZIP diskdziņi, CD un DVD diskdziņi utt.) un USB pieslēgvietām, nepalīdzēs. Galu galā pirmie ir nepieciešami darbam, un otrajam ir pievienotas dažādas perifērijas ierīces: printeri, skeneri utt. Un neviens nevar liegt cilvēkam uz minūti izslēgt printeri, ievietot zibatmiņas disku atbrīvotajā portā un kopēt uz to svarīga informācija. Protams, jūs varat atrast oriģinālus aizsardzības veidus. Piemēram, vienā bankā viņi izmēģināja šo problēmas risināšanas metodi: viņi aizpildīja USB porta un kabeļa savienojumu ar epoksīda sveķiem, cieši “piesaistot” pēdējo ar datoru. Bet, par laimi, mūsdienās ir daudz modernākas, uzticamākas un elastīgākas kontroles metodes.

Visefektīvākais līdzeklis, lai samazinātu riskus, kas saistīti ar iekšējām personām, ir īpašs programmatūra, kas dinamiski pārvalda visas datora ierīces un portus, ko var izmantot informācijas kopēšanai. Viņu darba princips ir šāds. Atļaujas izmantot dažādus portus un ierīces tiek iestatītas katrai lietotāju grupai vai katram lietotājam atsevišķi. Šādas programmatūras lielākā priekšrocība ir elastība. Varat ievadīt ierobežojumus noteiktiem ierīču veidiem, to modeļiem un atsevišķiem gadījumiem. Tas ļauj ieviest ļoti sarežģītas politikas piekļuves tiesību sadalei.

Piemēram, dažiem darbiniekiem var atļaut izmantot jebkurus printerus un skenerus, kas pievienoti USB portiem. Visas pārējās šajā portā ievietotās ierīces paliks nepieejamas. Ja banka izmanto uz marķieriem balstītu lietotāju autentifikācijas sistēmu, tad iestatījumos var norādīt izmantoto atslēgas modeli. Tad lietotāji drīkstēs izmantot tikai uzņēmuma iegādātās ierīces, un visas pārējās būs nederīgas.

Pamatojoties uz iepriekš aprakstīto aizsardzības sistēmu darbības principu, jūs varat saprast, kādi punkti ir svarīgi, izvēloties programmas, kas ievieš ierakstīšanas ierīču un datoru portu dinamisku bloķēšanu. Pirmkārt, tā ir daudzpusība. Aizsardzības sistēmai jāaptver viss iespējamo portu un informācijas ievades-izvades ierīču klāsts. Pretējā gadījumā komerciālās informācijas zādzības risks saglabājas nepieņemami augsts. Otrkārt, attiecīgajai programmatūrai jābūt elastīgai un jāļauj izveidot noteikumus, izmantojot lielu daudzumu dažādas informācijas par ierīcēm: to tipiem, modeļu ražotājiem, unikāliem numuriem, kas ir katrā instancē utt. Un, treškārt, iekšējās informācijas aizsardzības sistēmai jāspēj integrēties ar bankas informācijas sistēmu, jo īpaši ar ActiveDirectory. Pretējā gadījumā administratoram vai drošības darbiniekam būs jāuztur divas lietotāju un datoru datu bāzes, kas ir ne tikai neērti, bet arī palielina kļūdu risku.

Aizsargāt informāciju no iekšējām personām ar programmatūras rīki

Aleksandrs Antipovs

Ceru, ka pats raksts un jo īpaši tā diskusija palīdzēs apzināt dažādas programmatūras rīku lietošanas nianses un kļūs par atspēriena punktu aprakstītās problēmas risinājuma izstrādē informācijas drošības speciālistiem.

nahna

Infowatch mārketinga nodaļa jau ilgāku laiku pārliecina visus interesentus - IT speciālistus, kā arī visprogresīvākos IT vadītājus, ka lielākā daļa no uzņēmuma informācijas drošības pārkāpuma radītajiem zaudējumiem krīt uz iekšējām personām - darbiniekiem, kuri izpauž komercnoslēpumus. Mērķis ir skaidrs – nepieciešams radīt pieprasījumu pēc saražotās preces. Jā, un argumenti izskatās diezgan pamatīgi un pārliecinoši.

Problēmas formulēšana

Izveidojiet sistēmu informācijas aizsardzībai pret personāla zādzībām LAN, pamatojoties uz Active Directory Windows 2000/2003. Lietotāju darbstacijas zem Windows vadība xp. Uzņēmuma vadība un grāmatvedība, pamatojoties uz 1C produktiem.Slepenā informācija tiek glabāta trīs veidos:

- DB 1C — piekļuve tīklam, izmantojot LAP ( piekļuve terminālam);

- koplietotās mapes failu serveros - piekļuve tīklam;

- lokāli darbinieka datorā;

Kas ir tirgū

Es sadalīju aplūkojamās sistēmas trīs klasēs:- Sistēmas, kuru pamatā ir konteksta analizatori - Surf Control, MIME Sweeper, InfoWatch Traffic Monitor, Dozor Jet utt.

- Sistēmas, kuru pamatā ir statiskā ierīču bloķēšana - DeviceLock, ZLock, InfoWatch Net Monitor.

- Sistēmas, kuru pamatā ir dinamiska ierīču bloķēšana - SecrecyKeeper, Strazh, Akkord, SecretNet.

Sistēmas, kuru pamatā ir konteksta analizatori

Darbības princips:Pārraidītā informācija tiek meklēta pēc atslēgvārdiem, pamatojoties uz meklēšanas rezultātiem, tiek pieņemts lēmums par pārraides bloķēšanas nepieciešamību.

Manuprāt, InfoWatch Traffic Monitor (www.infowatch.ru) ir maksimālais potenciāls starp uzskaitītajiem produktiem. Par pamatu tiek ņemts labi pārbaudītais Kaspersky Antispam dzinējs, kas vispilnīgāk ņem vērā krievu valodas īpatnības. Atšķirībā no citiem produktiem InfoWatch Traffic Monitor, veicot analīzi, ņem vērā ne tikai noteiktu rindu klātbūtni pārbaudāmajos datos, bet arī katras rindas iepriekš noteiktu svaru. Tādējādi, pieņemot galīgo lēmumu, tiek ņemta vērā ne tikai atsevišķu vārdu rašanās, bet arī kombinācijas, kurās tie rodas, kas ļauj palielināt analizatora elastību. Citas funkcijas ir standarta šādiem produktiem - arhīvu analīze, MS Office dokumenti, iespēja bloķēt nezināma formāta failu vai ar paroli aizsargātu arhīvu pārsūtīšanu.

Aplūkoto sistēmu trūkumi, pamatojoties uz kontekstuālo analīzi:

- Tiek kontrolēti tikai divi protokoli - HTTP un SMTP (InfoWatch Traffic Monitor un HTTP trafikam tiek pārbaudīti tikai dati, kas pārsūtīti, izmantojot POST pieprasījumus, kas ļauj organizēt noplūdes kanālu, izmantojot datu pārraidi, izmantojot GET metodi);

- Datu pārsūtīšanas ierīces – disketes, CD, DVD, USB diski u.c. netiek kontrolēti. (Šim gadījumam Infowatch ir InfoWatch Net Monitor).

- lai apietu sistēmas, kas veidotas, pamatojoties uz satura analīzi, pietiek ar vienkāršāko teksta kodējumu (piemēram: slepens -> s1e1k1p1e1t) vai steganogrāfiju;

- šāds uzdevums nav atrisināts ar satura analīzes metodi - piemērots formāls apraksts nenāk prātā, tāpēc minēšu tikai piemēru: ir divi excel faili - pirmajā ir mazumtirdzniecības cenas (publiskā informācija), otrajā - vairumtirdzniecības cenas konkrētam klientam (slepenā informācija), failu saturs atšķiras tikai skaitļos. Šos failus nevar atšķirt, izmantojot satura analīzi.

kontekstuālā analīze ir piemērota tikai satiksmes arhīvu izveidei un nejaušas informācijas noplūdes novēršanai un neatrisina uzdevumu.

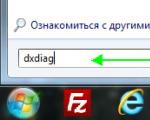

Sistēmas, kuru pamatā ir ierīču statiskā bloķēšana

Darbības princips:lietotājiem tiek piešķirtas piekļuves tiesības kontrolētajām ierīcēm, līdzīgi faila piekļuves tiesībām. Principā gandrīz tādu pašu efektu var panākt, izmantojot standarta Windows mehānismus.

Zlock (www.securit.ru) - produkts parādījās salīdzinoši nesen, tāpēc tam ir minimāla funkcionalitāte (es nedomāju, ka tas ir vienkārši), un tas neatšķiras ar atkļūdošanu, piemēram, pārvaldības konsole dažreiz avarē, mēģinot saglabāt iestatījumus.

DeviceLock (www.smartline.ru) ir interesantāks produkts, tas ir bijis tirgū jau ilgu laiku, tāpēc tas darbojas daudz stabilāk un ar daudzveidīgāku funkcionalitāti. Piemēram, tas ļauj veikt pārsūtītās informācijas ēnu kopēšanu, kas var palīdzēt incidenta izmeklēšanā, bet ne tā novēršanā. Turklāt šāda izmeklēšana, visticamāk, tiks veikta tad, kad kļūs zināma noplūde, t.i. ievērojamu laika periodu pēc tā rašanās.

InfoWatch Net Monitor (www.infowatch.ru) sastāv no moduļiem - DeviceMonitor (analogs Zlock), FileMonitor, OfficeMonitor, AdobeMonitor un PrintMonitor. DeviceMonitor ir Zlock analogs, standarta funkcionalitāte, bez rozīnēm. FileMonitor - piekļuves kontrole failiem. OfficeMonitor un AdobeMonitor ļauj kontrolēt, kā faili tiek apstrādāti to attiecīgajās lietojumprogrammās. Pašlaik ir diezgan grūti izdomāt noderīgu, nevis rotaļlietu, lietojumprogrammu FileMonitor, OfficeMonitor un AdobeMonitor, taču turpmākajās versijās vajadzētu būt iespējai kontekstuāli analizēt apstrādājamos datus. Varbūt tad šie moduļi atklās savu potenciālu. Lai gan ir vērts atzīmēt, ka failu operāciju kontekstuālās analīzes uzdevums nav triviāls, it īpaši, ja satura filtrēšanas bāze ir tāda pati kā Traffic Monitor, t.i. tīklu.

Atsevišķi ir jāsaka par aģenta aizsardzību no lietotāja ar vietējā administratora tiesībām.

ZLock un InfoWatch Net Monitor vienkārši trūkst šādas aizsardzības. Tie. lietotājs var apturēt aģentu, kopēt datus un palaist aģentu no jauna.

DeviceLock ir šāda aizsardzība, kas ir neapšaubāms pluss. Tas ir balstīts uz sistēmas zvanu pārtveršanu darbam ar reģistru, failu sistēma un procesu vadība. Vēl viens plus ir tas, ka aizsardzība darbojas arī drošajā režīmā. Bet ir arī mīnuss - lai atspējotu aizsardzību, pietiek ar pakalpojuma deskriptoru tabulas atjaunošanu, ko var izdarīt, ielādējot vienkāršu draiveri.

Aplūkoto sistēmu trūkumi, kuru pamatā ir ierīču statiskā bloķēšana:

- Informācijas pārraide tīklā netiek kontrolēta.

- -Nevar atšķirt klasificētu un neslepenu informāciju. Tas darbojas pēc principa, ka vai nu viss ir iespējams, vai arī nekas nav neiespējams.

- Nav aizsardzības pret aģenta izkraušanu vai to var viegli apiet.

šādas sistēmas nav vēlams ieviest, jo viņi neatrisina problēmu.

Sistēmas, kuru pamatā ir ierīču dinamiska bloķēšana

Darbības princips:piekļuve pārraides kanāliem tiek bloķēta atkarībā no lietotāja piekļuves līmeņa un informācijas, ar kuru tiek strādāts, slepenības pakāpes. Lai īstenotu šo principu, šie produkti izmanto autoritatīvās piekļuves kontroles mehānismu. Šis mehānisms nav īpaši izplatīts, tāpēc es pie tā pakavēšos sīkāk.

Autoritatīva (obligātā) piekļuves kontrole, atšķirībā no apraksta (ieviesta drošības sistēmā Windows NT un jaunākām versijām), slēpjas apstāklī, ka resursa (piemēram, faila) īpašnieks nevar vājināt prasības piekļuvei šim resursam, bet var tikai nostiprināt tās savā līmenī. Prasības var mīkstināt tikai ar īpašām pilnvarām apveltīts lietotājs – virsnieks vai informācijas drošības administrators.

Tādu produktu kā Guard, Accord, SecretNet, DallasLock un dažu citu izstrādes galvenais mērķis bija iespēja sertificēt informācijas sistēmas, kurās šie produkti tiks uzstādīti, lai nodrošinātu atbilstību Valsts tehniskās komisijas (tagad FSTEC) prasībām. Šāda sertifikācija ir obligāta informācijas sistēmām, kurās tiek apstrādāta valsts. noslēpums, kas pamatā nodrošināja pieprasījumu pēc valsts uzņēmumu produkcijas.

Tāpēc šajos produktos ieviesto funkciju kopumu noteica attiecīgo dokumentu prasības. Kas savukārt noveda pie tā, ka lielākā daļa produktos ieviestās funkcionalitātes vai nu dublē standartu Windows funkcionalitāte(objektu dzēšana pēc dzēšanas, RAM notīrīšana), vai arī tā to izmanto netieši (aprakstot piekļuves kontroli). Un DallasLock izstrādātāji gāja vēl tālāk, ieviešot obligāto piekļuves kontroli savai sistēmai, izmantojot Windows apraksta kontroles mehānismu.

Šādu produktu praktiskā izmantošana ir ārkārtīgi neērta, piemēram, DallasLock instalēšanai ir nepieciešama pārdalīšana. cietais disks, kas arī jāveic, izmantojot trešās puses programmatūru. Ļoti bieži pēc sertifikācijas šīs sistēmas tika noņemtas vai izslēgtas.

SecrecyKeeper (www.secrecykeeper.com) ir vēl viens produkts, kas ievieš autoritatīvu piekļuves kontroles mehānismu. Saskaņā ar izstrādātāju teikto, SecrecyKeeper tika izstrādāts īpaši, lai atrisinātu konkrētu problēmu - novērstu informācijas zādzību komerciālā organizācijā. Tāpēc atkal, kā norāda izstrādātāji, izstrādes laikā īpaša uzmanība tika pievērsta vienkāršībai un lietošanas ērtumam gan sistēmu administratoriem, gan parastajiem lietotājiem. Cik tas ir veiksmīgi, lai spriests patērētājs, t.i. mums. Turklāt SecrecyKeeper ievieš vairākus mehānismus, kas nav pieejami citās minētajās sistēmās - piemēram, iespēja iestatīt drošības līmeni resursiem ar attālo piekļuvi un aģenta aizsardzības mehānismu.

Informācijas kustības kontrole programmā SecrecyKeeper tiek īstenota, pamatojoties uz informācijas noslēpuma līmeni, lietotāja atļauju līmeni un datora drošības līmeni, kas var izmantot vērtības kā publisku, slepenu un īpaši slepenu. Informācijas konfidencialitātes līmenis ļauj klasificēt sistēmā apstrādāto informāciju trīs kategorijās:

publiska - nav slepena informācija, strādājot ar to nav nekādu ierobežojumu;

noslēpums - slepena informācija, ar to strādājot, tiek ieviesti ierobežojumi atkarībā no Lietotāja atļauju līmeņiem;

īpaši slepena - īpaši slepena informācija, ar to strādājot, tiek ieviesti ierobežojumi atkarībā no Lietotāja atļauju līmeņiem.

Informācijas drošības līmeni var iestatīt failam, tīkla disks un datora ports, kurā darbojas kāds pakalpojums.

Lietotāja atļauju līmeņi ļauj noteikt, kā lietotājs var pārvietot informāciju atkarībā no tā drošības līmeņa. Pastāv šādi lietotāju piekļuves līmeņi:

Lietotāja piekļuves līmenis - ierobežo maksimālo informācijas drošības līmeni, kuram darbinieks var piekļūt;

Tīkla piekļuves līmenis - ierobežo maksimālo informācijas slepenības līmeni, ko darbinieks var pārraidīt tīklā;

Noņemamā datu nesēja piekļuves līmenis - ierobežo maksimālo informācijas drošības līmeni, ko darbinieks var kopēt ārējā datu nesējā.

Printera drošības līmenis — ierobežo maksimālo informācijas drošības līmeni, ko darbinieks var drukāt.

Datora drošības līmenis - nosaka maksimālo informācijas drošības līmeni, ko var uzglabāt un apstrādāt datorā.

Piekļuvi informācijai ar zināmu slepenības līmeni var nodrošināt darbinieks ar jebkāda līmeņa piekļuvi. Šādu informāciju tīklā var pārsūtīt bez ierobežojumiem un kopēt ārējos datu nesējos. Darba vēsturei ar informāciju ar publiskā noslēpuma līmeni netiek izsekota.

Piekļuvi informācijai ar slepenu slepenības pakāpi var iegūt tikai darbinieki, kuru pielaides līmenis ir slepens vai augstāks. Tikai darbinieki, kuru piekļuves līmenis tīklam ir slepens vai augstāks, var pārsūtīt šādu informāciju tīklam. Šādas informācijas kopēšanu ārējā datu nesējā var veikt tikai darbinieki, kuru noņemamā datu nesēja piekļuves līmenis ir slepens vai augstāks. Šādas informācijas drukāšanu var veikt tikai darbinieki, kuru printera piekļuves līmenis ir slepens vai augstāks. Vēsture darbam ar informāciju, kurai ir slepens noslēpuma līmenis, t.i. tiek reģistrēti mēģinājumi tai piekļūt, pārsūtīt to tīklā, mēģinājumi to kopēt uz ārējo datu nesēju vai izdrukāt.

Piekļuvi informācijai ar īpaši slepenu līmeni var iegūt tikai darbinieki, kuru pielaides līmenis ir vienāds ar īpaši slepenu. Tikai darbinieki, kuru piekļuves līmenis tīklam ir vienāds ar īpaši slepeno, var pārsūtīt šādu informāciju tīklam. Šādas informācijas kopēšanu ārējos datu nesējos var veikt tikai darbinieki, kuru noņemamā datu nesēja piekļuves līmenis ir vienāds ar īpaši slepeno. Šādu informāciju var drukāt tikai darbinieki, kuru printera piekļuves līmenis ir vienāds ar ļoti slepenu līmeni. Vēsture darbam ar informāciju, kurai ir īpaši slepens slepenības līmenis, t.i. tiek reģistrēti mēģinājumi tai piekļūt, pārsūtīt to tīklā, mēģinājumi to kopēt uz ārējo datu nesēju vai izdrukāt.

Piemērs: ļaujiet darbiniekam noteikt īpaši slepenu drošības līmeni, slepenu tīkla drošības līmeni, publisku noņemamā datu nesēja drošības līmeni un īpaši slepeno printera drošības līmeni; šajā gadījumā darbinieks var piekļūt dokumentam ar jebkuru slepenības pakāpi, darbinieks var pārsūtīt informāciju tīklā ar slepenības pakāpi, kas nav augstāka par slepeno, kopēt, piemēram, uz disketēm, darbinieks var tikai informāciju ar publiskās noslēpuma pakāpi, un darbinieks var izdrukāt jebkuru informāciju uz printera.

Lai kontrolētu informācijas izplatīšanu uzņēmumā, katram darbiniekam piešķirtajam datoram tiek piešķirts Datora drošības līmenis. Šis līmenis ierobežo maksimālo informācijas drošības līmeni, kuram jebkurš darbinieks var piekļūt no šī datora neatkarīgi no darbinieka pielaides līmeņiem. Tas. ja darbiniekam ir Atļaujas līmenis, kas ir vienāds ar īpaši slepenu, un datoram, kurā viņš pašlaik strādā, ir Publisks drošības līmenis, tad darbinieks no šīs darbstacijas nevarēs piekļūt informācijai, kuras slepenības līmenis ir augstāks par publisko.

Apbruņojušies ar teoriju, mēģināsim izmantot SecrecyKeeper, lai atrisinātu problēmu. Aplūkojamā abstraktā uzņēmuma informācijas sistēmā apstrādāto informāciju iespējams vienkāršoti aprakstīt (skat. problēmas izklāstu), izmantojot šādu tabulu:

Uzņēmuma darbinieki un viņu darba interešu joma ir aprakstīti, izmantojot otro tabulu:

Ļaujiet uzņēmumā izmantot šādus serverus:

Serveris 1C

Failu serveris ar bumbiņām:

SecretDocs - satur slepenus dokumentus

PublicDocs — satur publiskus dokumentus

Es atzīmēju, ka standarta piekļuves kontroles organizēšanai tiek izmantotas standarta funkcijas. operētājsistēma un lietojumprogrammatūra, t.i. lai, piemēram, vadītājs nevarētu piekļūt darbinieku personas datiem, papildu drošības sistēmas nav jāievieš. Mēs runājam par pretdarbību tādas informācijas izplatīšanai, kurai darbiniekam ir likumīga pieeja.

Pāriesim pie tiešās SecrecyKeeper konfigurācijas.

Es neaprakstīšu pārvaldības konsoles un aģentu instalēšanas procesu, viss ir pēc iespējas vienkāršāks - skatiet programmas dokumentāciju.

Sistēmas iestatīšana sastāv no tālāk norādīto darbību veikšanas.

1. darbība. Instalējiet aģentus visos personālajos datoros, izņemot serverus – tas nekavējoties neļauj tiem iegūt informāciju, kuras drošības līmenis ir iestatīts augstāk par publisko.

2. darbība. Piešķiriet darbiniekiem pielaides līmeņus saskaņā ar šo tabulu:

| Lietotāja klīrensa līmenis | Tīkla piekļuves līmenis | Noņemamā datu nesēja piekļuves līmenis | Printera piekļuves līmenis | |

| direktors | noslēpums | noslēpums | noslēpums | noslēpums |

| vadītājs | noslēpums | publiski | publiski | noslēpums |

| personāla virsnieks | noslēpums | publiski | publiski | noslēpums |

| grāmatvedis | noslēpums | publiski | noslēpums | noslēpums |

| sekretārs | publiski | publiski | publiski | publiski |

3. darbība. Piešķiriet datora drošības līmeņus šādi:

4. darbība. Konfigurējiet informācijas konfidencialitātes līmeņus serveros:

5. darbība. Iestatiet vietējo failu privātuma līmeņus darbinieku personālajos datoros. Šī ir laikietilpīgākā daļa, jo ir skaidri jāsaprot, kurš no darbiniekiem strādā ar kādu informāciju un cik šī informācija ir svarīga. Ja organizācijā ir veikts informācijas drošības audits, tā rezultāti var ievērojami atvieglot uzdevumu.

6. darbība. Ja nepieciešams, SecrecyKeeper ļauj ierobežot to programmu sarakstu, kuras atļauts darbināt lietotājiem. Šis mehānisms tiek ieviests neatkarīgi no Windows programmatūras ierobežošanas politikas un to var izmantot, ja, piemēram, ir nepieciešams noteikt ierobežojumus lietotājiem ar administratora tiesībām.

Tādējādi ar SecrecyKeeper palīdzību ir iespējams būtiski samazināt slepenas informācijas nesankcionētas izplatīšanas risku – gan nopludināšanu, gan zādzību.

Trūkumi:

- grūtības ar sākotnējā iestatīšana lokālo failu drošības līmeņi;

Vispārīgs secinājums:

maksimālas iespējas aizsargāt informāciju no iekšējām personām nodrošina programmatūra, kurai ir iespēja dinamiski regulēt piekļuvi informācijas pārraides kanāliem atkarībā no informācijas, ar kuru tiek veikts darbs, slepenības pakāpes un darbinieku piekļuves līmeņa.

Uzņēmums ir unikāls pakalpojums pircējiem, izstrādātājiem, izplatītājiem un saistītajiem partneriem. Turklāt tas ir viens no labākie tiešsaistes veikali Programmatūra Krievijā, Ukrainā, Kazahstānā, kas piedāvā klientiem plašu klāstu, daudzus norēķinu veidus, operatīvu (bieži vien tūlītēju) pasūtījuma apstrādi, pasūtījuma gaitas izsekošanu personīgajā sadaļā.

Pēdējā laikā aizsardzības problēma pret iekšējiem draudiem ir kļuvusi par īstu izaicinājumu skaidrai un labi izveidotai korporatīvās informācijas drošības pasaulei. Presē tiek runāts par iekšējām personām, pētnieki un analītiķi brīdina par iespējamiem zaudējumiem un nepatikšanām, un ziņu plūsmas ir pilnas ar ziņojumiem par citu incidentu, kas izraisīja simtiem tūkstošu klientu ierakstu noplūdi darbinieka kļūdas vai neuzmanības dēļ. Mēģināsim izdomāt, vai šī problēma ir tik nopietna, vai tā būtu jārisina un kādi instrumenti un tehnoloģijas ir pieejamas tās risināšanai.

Pirmkārt, ir vērts noteikt, ka datu konfidencialitātes apdraudējums ir iekšējs, ja to avots ir uzņēmuma darbinieks vai jebkura cita persona, kurai ir likumīga piekļuve šiem datiem. Tādējādi, runājot par iekšējiem draudiem, mēs runājam par dažiem iespējamās darbības likumīgi lietotāji, tīši vai nejauši, kas var izraisīt konfidenciālas informācijas noplūdi ārpus uzņēmuma korporatīvā tīkla. Lai pabeigtu attēlu, ir vērts piebilst, ka šādus lietotājus bieži sauc par iekšējās informācijas lietotājiem, lai gan šim terminam ir citas nozīmes.

Iekšējo apdraudējumu problēmas aktualitāti apliecina jaunāko pētījumu rezultāti. Konkrēti, 2008. gada oktobrī tika paziņoti Compuware un Ponemon Institue kopīgā pētījuma rezultāti, saskaņā ar kuriem visizplatītākais datu noplūdes cēlonis ir iekšējās personas (75% incidentu ASV), kamēr hakeri bija tikai piektajā vietā. Datoru drošības institūta (CSI) ikgadējā apsekojumā par 2008. gadu skaitļi par iekšējās informācijas apdraudējumu incidentiem ir šādi:

Incidentu skaits procentos nozīmē, ka no kopējā respondentu skaita dotais tips incidents noticis norādītajā procentuālajā organizācijā. Kā redzams no šiem skaitļiem, gandrīz katrai organizācijai ir risks ciest no iekšējiem draudiem. Salīdzinājumam, saskaņā ar to pašu ziņojumu vīrusi skāra 50% aptaujāto organizāciju un līdz ar hakeru iespiešanos lokālais tīkls saskārās tikai 13%.

Tādējādi iekšējie draudi tā ir mūsdienu realitāte, nevis analītiķu un pārdevēju izdomāts mīts. Tāpēc tiem, kuri vecmodīgā veidā uzskata, ka korporatīvās informācijas drošība ir ugunsmūris un antivīruss, jums pēc iespējas ātrāk ir jāaplūko problēma plašāk.

Saspīlējuma pakāpi paaugstina arī likums “Par personas datiem”, saskaņā ar kuru organizācijām un amatpersonām būs jāatbild ne tikai savai vadībai, bet arī klientiem un likuma priekšā par nepareizu personas datu apstrādi.

Iebrucēju modelis

Tradicionāli, apsverot draudus un aizsardzības līdzekļus pret tiem, jāsāk ar iebrucēju modeļa analīzi. Kā jau minēts, mēs runāsim par iekšējām personām - organizācijas darbiniekiem un citiem lietotājiem, kuriem ir likumīga pieeja konfidenciālai informācijai. Parasti ar šiem vārdiem ikvienam ienāk prātā biroja darbinieks, kurš strādā pie datora korporatīvajā tīklā, kurš darba procesā nepamet organizācijas biroju. Tomēr šis attēlojums ir nepilnīgs. Tas ir jāpaplašina, iekļaujot cita veida cilvēkus ar likumīgu piekļuvi informācijai, kuri var atstāt organizācijas biroju. Tie var būt biznesa ceļotāji ar klēpjdatoriem vai strādājot gan birojā, gan mājās, kurjeri, kas nes multividi ar informāciju, galvenokārt magnētiskās lentes ar dublējumu utt.

Šāda paplašināta iebrucēju modeļa aplūkošana, pirmkārt, iekļaujas koncepcijā, jo arī šo iebrucēju radītie draudi ir iekšēji, un, otrkārt, ļauj analizēt problēmu plašāk, ņemot vērā visus iespējamie varianti apkarot šos draudus.

Var izšķirt šādus galvenos iekšējo pārkāpēju veidus:

- Nelojāls / aizvainots darbinieks.Šīs kategorijas pārkāpēji var rīkoties mērķtiecīgi, piemēram, mainot darbu un vēloties nozagt konfidenciālu informāciju, lai ieinteresētu jaunu darba devēju, vai emocionāli, ja jūtas aizvainoti, tādējādi vēloties atriebties. Viņi ir bīstami, jo ir visvairāk motivēti nodarīt kaitējumu organizācijai, kurā viņi pašlaik strādā. Parasti incidentu skaits, kuros iesaistīti nelojāli darbinieki, ir neliels, taču tas var palielināties nelabvēlīgu ekonomisko apstākļu un masveida darbinieku samazināšanas situācijā.

- Iegults, uzpirkts vai manipulēts darbinieks.Šajā gadījumā mēs runājam par jebkādām mērķtiecīgām darbībām, kā likums, rūpnieciskās spiegošanas nolūkā augstas konkurences apstākļos. Lai savāktu konfidenciālu informāciju konkurējošā uzņēmumā, viņi vai nu iepazīstina ar savu personu konkrētiem nolūkiem, vai arī atrod darbinieku, kurš nav tas lojālākais, un uzpērk viņu, vai arī lojāls, bet ne modrs darbinieks ir spiests nodot konfidenciālu informāciju ar sociālās inženierijas palīdzību. Šāda veida incidentu skaits parasti ir pat mazāks nekā iepriekšējie, jo lielākajā daļā Krievijas Federācijas ekonomikas segmentu konkurence nav īpaši attīstīta vai tiek īstenota citādi.

- Negodīgs darbinieks. Šis tips pārkāpējs ir lojāls, bet neuzmanīgs vai nolaidīgs darbinieks, kurš var pārkāpt politiku iekšējā drošība uzņēmība viņas nezināšanas vai aizmāršības dēļ. Šāds darbinieks var kļūdaini nosūtīt e-pastu ar slepenu failu, kas pievienots nepareizai personai, vai arī paņemt mājās zibatmiņas disku ar konfidenciālu informāciju, ar kuru strādāt nedēļas nogalē, un to pazaudēt. Tajā pašā kategorijā ietilpst darbinieki, kuri pazaudē klēpjdatorus un magnētiskās lentes. Pēc daudzu ekspertu domām, šāda veida iekšējās personas ir atbildīgas par lielāko daļu konfidenciālās informācijas noplūdes.

Tādējādi potenciālo pārkāpēju motīvi un līdz ar to arī rīcības gaita var būtiski atšķirties. Atkarībā no tā jāvēršas pie organizācijas iekšējās drošības nodrošināšanas problēmas risinājuma.

Iekšējās draudu aizsardzības tehnoloģijas

Neskatoties uz šī tirgus segmenta relatīvo jaunību, klientiem jau tagad ir daudz, no kā izvēlēties atkarībā no viņu uzdevumiem un finansiālajām iespējām. Jāpiebilst, ka šobrīd tirgū praktiski nav neviena pārdevēja, kas specializētos tikai iekšējo apdraudējumu jomā. Šāda situācija ir saistīta ne tikai ar šī segmenta nenobriedumu, bet arī ar agresīvu un dažkārt haotisku apvienošanos un pārņemšanu, ko īsteno tradicionālo aizsardzības līdzekļu ražotāji un citi pārdevēji, kuri ir ieinteresēti šajā segmentā. Ir vērts atgādināt uzņēmumu RSA Data Security, kas 2006. gadā kļuva par EMC nodaļu, NetApp iegādi startup Decru, kas izstrādāja sistēmas serveru krātuves aizsardzībai un dublējumkopijas 2005. gadā Symantec DLP pārdevēja Vontu pirkums 2007. gadā utt.

Neskatoties uz to, ka liels skaits šādu darījumu liecina par labām perspektīvām šī segmenta attīstībai, tie ne vienmēr nāk par labu produktu kvalitātei, kas nonāk paspārnē. lielajām korporācijām. Produkti sāk attīstīties lēnāk, un izstrādātāji nav tik atsaucīgi uz tirgus prasībām, salīdzinot ar augsti specializētu uzņēmumu. Šī ir plaši pazīstama lielo uzņēmumu slimība, kas, kā zināms, zaudē mobilitāti un efektivitāti saviem mazākajiem brāļiem. Savukārt apkalpošanas kvalitāte un produktu pieejamība klientiem dažādās pasaules malās uzlabojas, attīstoties viņu servisa un tirdzniecības tīklam.

Apsveriet galvenās tehnoloģijas, kas pašlaik tiek izmantotas, lai neitralizētu iekšējos draudus, to priekšrocības un trūkumi.

Dokumentu kontrole

Dokumentu kontroles tehnoloģija ir iemiesota mūsdienu tiesību pārvaldības klases produktos, piemēram, Microsoft Windows Tiesību pārvaldības pakalpojumi, Adobe LiveCycle Rights Management ES un Oracle Information Rights Management.

Šo sistēmu darbības princips ir katram dokumentam piešķirt lietošanas noteikumus un kontrolēt šīs tiesības lietojumprogrammās, kas strādā ar šāda veida dokumentiem. Piemēram, varat izveidot dokumentu Microsoft Word un iestatiet tam noteikumus, kas to var skatīt, kas var rediģēt un saglabāt izmaiņas un kas var to drukāt. Šie noteikumi tiek saukti par licenci Windows RMS noteikumos un tiek saglabāti kopā ar failu. Faila saturs ir šifrēts, lai neļautu to skatīt neautorizētam lietotājam.

Tagad, ja kāds lietotājs mēģina atvērt šādu aizsargātu failu, lietojumprogramma sazinās ar īpašu RMS serveri, apstiprina lietotāja pilnvaras, un, ja ir atļauta piekļuve šim lietotājam, serveris nodod lietojumprogrammai atslēgu šī faila atšifrēšanai un informāciju par šī lietotāja tiesībām. Pamatojoties uz šo informāciju, lietojumprogramma lietotājam padara pieejamas tikai tās funkcijas, uz kurām viņam ir tiesības. Piemēram, ja lietotājam nav atļauts drukāt failu, lietojumprogrammas drukāšanas funkcionalitāte nebūs pieejama.

Izrādās, ka informācija šādā failā ir drošībā pat tad, ja fails nokļūst ārpus korporatīvā tīkla – tas ir šifrēts. RMS funkcijas, kas jau ir iebūvētas lietotnēs Microsoft Office 2003. gada profesionālais izdevums. Lai iegultu RMS funkcionalitāti trešo pušu lietojumprogrammās, Microsoft nodrošina īpašu SDK.

Adobe dokumentu kontroles sistēma ir veidota līdzīgā veidā, taču tā ir vērsta uz PDF dokumentiem. Oracle IRM ir instalēts klientu datoros kā aģents un integrējas ar lietojumprogrammām izpildlaikā.

Dokumentu kontrole ir svarīga iekšējās draudu aizsardzības vispārējās koncepcijas sastāvdaļa, taču jāņem vērā šīs tehnoloģijas dabiskie ierobežojumi. Pirmkārt, tas ir paredzēts tikai dokumentu failu kontrolei. Ja runa ir par nestrukturētiem failiem vai datu bāzēm, šī tehnoloģija nedarbojas. Otrkārt, ja uzbrucējs, izmantojot šīs sistēmas SDK, izveido vienkāršu lietojumprogrammu, kas sazināsies ar RMS serveri, saņems no turienes šifrēšanas atslēgu un saglabās dokumentu skaidrā tekstā un palaidīs šo lietojumprogrammu tāda lietotāja vārdā, kuram ir minimāls piekļuves līmenis dokumentam, tad šī sistēma tiks apiets. Turklāt jāņem vērā grūtības ieviest dokumentu kontroles sistēmu, ja organizācija jau ir izveidojusi daudzus dokumentus - dokumentu sākotnējās klasificēšanas un lietošanas tiesību piešķiršanas uzdevums var prasīt ievērojamas pūles.

Tas nenozīmē, ka dokumentu kontroles sistēmas nepilda uzdevumu, tikai jāatceras, ka informācijas aizsardzība ir sarežģīta problēma, un to, kā likums, nav iespējams atrisināt, izmantojot tikai vienu rīku.

Aizsardzība pret noplūdi

Termins datu zudumu novēršana (DLP) informācijas drošības speciālistu leksikā parādījies salīdzinoši nesen un jau paspējis, nepārspīlējot, kļūt par pēdējo gadu karstāko tēmu. Parasti saīsinājums DLP apzīmē sistēmas, kas uzrauga iespējamos noplūdes kanālus un bloķē tos, ja tiek mēģināts pa šiem kanāliem nosūtīt jebkādu konfidenciālu informāciju. Turklāt funkcijā līdzīgas sistēmas bieži ietver iespēju arhivēt caur tiem ejošo informāciju turpmākām revīzijām, incidentu izmeklēšanai un iespējamo risku retrospektīvai analīzei.

Ir divu veidu DLP sistēmas: tīkla DLP un resursdatora DLP.

Tīkla DLP strādāt pēc tīkla vārtejas principa, kas filtrē visus caur to ejošos datus. Acīmredzot, pamatojoties uz iekšējo apdraudējumu apkarošanas uzdevumu, šādas filtrēšanas galvenā interese ir spēja kontrolēt datus, kas tiek pārraidīti ārpus korporatīvā tīkla uz internetu. Tīkla DLP ļauj kontrolēt izejošo pastu, http un ftp trafiku, tūlītējās ziņojumapmaiņas pakalpojumus utt. Ja tiek atklāta sensitīva informācija, tīkla DLP var bloķēt faila pārsūtīšanu. Ir arī iespējas manuāli apstrādāt aizdomīgus failus. Aizdomīgie faili tiek ievietoti karantīnā, kuru periodiski pārskata apsardzes darbinieks un vai nu atļauj lietas pārsūtīšanu, vai aizliedz to. Tiesa, šāda apstrāde protokola īpatnību dēļ iespējama tikai e-pastam. Papildu audita un incidentu izmeklēšanas iespējas nodrošina visas informācijas, kas iet caur vārteju, arhivēšana ar nosacījumu, ka šis arhīvs tiek periodiski pārskatīts un tā saturs tiek analizēts, lai identificētu notikušās noplūdes.

Viena no galvenajām problēmām DLP sistēmu ieviešanā un ieviešanā ir konfidenciālas informācijas atklāšanas metode, tas ir, brīdis, kad tiek pieņemts lēmums, vai pārsūtītā informācija ir konfidenciāla, un iemesli, kas tiek ņemti vērā, pieņemot šādu lēmumu. Parasti to dara, izmantojot satura analīzi. pārsūtītie dokumenti sauc arī par satura analīzi. Apsvērsim galvenās pieejas konfidenciālas informācijas noteikšanai.

- Tagi. Šī metode ir līdzīga iepriekš apskatītajām dokumentu kontroles sistēmām. Etiķetes ir iestrādātas dokumentos, kas raksturo informācijas konfidencialitātes pakāpi, ko var darīt ar šo dokumentu un kam tā jānosūta. Pamatojoties uz etiķetes analīzes rezultātiem, DLP sistēma izlemj, vai tas ir iespējams šo dokumentu izsūtīt vai nē. Dažas DLP sistēmas sākotnēji ir saderīgas ar tiesību pārvaldības sistēmām, lai izmantotu šo sistēmu iestatītās etiķetes, citas sistēmas izmanto savu etiķetes formātu.

- Paraksti. Šī metode sastāv no vienas vai vairāku rakstzīmju secību norādīšanas, kuru klātbūtne pārsūtītā faila tekstā norāda DLP sistēmai, ka šis fails satur konfidenciālu informāciju. Lielu skaitu parakstu var sakārtot vārdnīcās.

- Bayes metode. Šo metodi, ko izmanto cīņā pret surogātpastu, var veiksmīgi pielietot DLP sistēmās. Lai pielietotu šo metodi, tiek izveidots kategoriju saraksts un norādīts vārdu saraksts ar varbūtībām, ka, ja failā parādās vārds, tad fails ar noteiktu varbūtību pieder vai nepieder norādītajai kategorijai.

- Morfoloģiskā analīze.Morfoloģiskās analīzes metode ir līdzīga paraksta metodei, atšķirība ir tajā, ka netiek analizēta 100% atbilstība parakstam, bet tiek ņemti vērā arī vienas saknes vārdi.

- Digitālās izdrukas.Šīs metodes būtība ir tāda, ka visiem konfidenciālajiem dokumentiem kāda jaucējfunkcija tiek aprēķināta tā, ka, ja dokuments tiek nedaudz mainīts, jaucējfunkcija paliek nemainīga vai arī nedaudz mainās. Tādējādi konfidenciālu dokumentu atklāšanas process ir ievērojami vienkāršots. Neskatoties uz daudzu pārdevēju un dažu analītiķu entuziasmu par šo tehnoloģiju, tās uzticamība atstāj daudz ko vēlēties, un, ņemot vērā faktu, ka pārdevēji, izmantojot dažādus ieganstus, dod priekšroku digitālā pirkstu nospiedumu algoritma ieviešanas detaļām ēnā, tās uzticamība nepalielinās.

- Regulāras izteiksmes.Zināms ikvienam, kurš ir nodarbojies ar programmēšanu, regulāras izteiksmesļauj viegli atrast tekstā veidnes datus, piemēram, tālruņu numurus, pases datus, bankas kontu numurus, sociālās apdrošināšanas numurus utt.

No iepriekš minētā saraksta var viegli saprast, ka noteikšanas metodes vai nu negarantē 100% konfidenciālas informācijas atklāšanu, jo gan pirmā, gan otrā veida kļūdu līmenis tajās ir diezgan augsts, vai arī ir nepieciešama pastāvīga drošības dienesta modrība, lai atjauninātu un uzturētu parakstu sarakstu vai piešķirtu etiķetes konfidenciālajiem dokumentiem.

Turklāt trafika šifrēšana var radīt zināmas problēmas tīkla DLP darbībā. Ja drošības apsvērumu dēļ ir nepieciešams šifrēt e-pasta ziņojumus vai izmantot SSL protokolu, pieslēdzoties jebkuram tīmekļa resursam, konfidenciālas informācijas klātbūtnes noteikšanas problēma pārsūtītajos failos var būt ļoti sarežģīta. Neaizmirstiet, ka dažiem tūlītējās ziņojumapmaiņas pakalpojumiem, piemēram, Skype, pēc noklusējuma ir iebūvēta šifrēšana. Jums būs jāatsakās izmantot šādus pakalpojumus vai jāizmanto resursdatora DLP, lai tos kontrolētu.

Tomēr, neskatoties uz visām grūtībām, pareizi konfigurējot un uztverot nopietni, tīkla DLP var ievērojami samazināt konfidenciālas informācijas noplūdes risku un nodrošināt organizācijai ērtus līdzekļus iekšējai kontrolei.

Uzņēmēja DLP tiek instalēti katrā tīkla resursdatorā (klientu darbstacijās un, ja nepieciešams, serveros), un tos var izmantot arī interneta trafika kontrolei. Tomēr šajā statusā resursdatora DLP ir kļuvuši mazāk izplatīti un pašlaik tiek izmantoti galvenokārt kontrolei ārējās ierīces un printeriem. Kā zināms, darbinieks, kurš ierodas darbā no zibatmiņas diska vai MP3 atskaņotāja, rada daudz lielākus draudus uzņēmuma informācijas drošībai nekā visi hakeri kopā. Šīs sistēmas sauc arī par tīkla galapunkta drošības rīkiem ( galapunkta drošība), lai gan šis termins bieži tiek lietots plašāk, piemēram, to dažreiz sauc par pretvīrusu rīkiem.

Kā zināms, ārējo ierīču lietošanas problēmu var atrisināt bez jebkādiem līdzekļiem, atspējojot pieslēgvietas vai nu fiziski, vai ar operētājsistēmas palīdzību, vai administratīvi, aizliedzot darbiniekiem ienest birojā jebkādus medijus. Tomēr vairumā gadījumu "lēta un jautra" pieeja ir nepieņemama, jo netiek nodrošināta atbilstoša informācijas pakalpojumu elastība, kas nepieciešama biznesa procesiem.

Rezultātā ir zināms pieprasījums pēc īpašiem līdzekļiem, ar kuru varat elastīgāk atrisināt uzņēmuma darbinieku ārējo ierīču un printeru lietošanas problēmu. Šādi rīki ļauj konfigurēt lietotāju piekļuves tiesības dažādi veidi ierīcēm, piemēram, vienai lietotāju grupai aizliegt strādāt ar datu nesējiem un atļaut printerus, bet otrai - atļaut strādāt ar datu nesēju tikai lasīšanas režīmā. Ja nepieciešams ierakstīt informāciju ārējās ierīcēs atsevišķiem lietotājiem, var izmantot ēnu kopēšanas tehnoloģiju, kas nodrošina, ka visa informācija, kas tiek glabāta ārējā ierīcē, tiek kopēta uz serveri. Kopēto informāciju var pēc tam analizēt, lai analizētu lietotāja darbības. Šī tehnoloģija kopē visu, un šobrīd nav sistēmu, kas ļautu saglabāto failu satura analīzi, lai bloķētu darbību un novērstu noplūdi, kā to dara tīkla DLP. Tomēr ēnu kopiju arhīvs nodrošinās incidentu izmeklēšanu un retrospektīvu notikumu analīzi tīklā, un šāda arhīva esamība nozīmē, ka potenciālo iekšējo personu var pieķert un sodīt par savu rīcību. Tas viņam var izrādīties būtisks šķērslis un nopietns iemesls atteikties no naidīgām darbībām.

Jāpiemin arī printeru lietošanas kontrole – par noplūdes avotu var kļūt arī dokumentu cietās kopijas. Host DLP ļauj kontrolēt lietotāja piekļuvi printeriem tāpat kā citām ārējām ierīcēm un saglabāt drukāto dokumentu kopijas grafiskais formāts turpmākai analīzei. Turklāt zināmu izplatību guvusi ūdenszīmju (ūdenszīmju) tehnoloģija, kas realizē unikāla koda drukāšanu uz katras dokumenta lapas, ar kuras palīdzību var precīzi noteikt, kurš, kad un kur šo dokumentu drukājis.

Neskatoties uz neapšaubāmajām resursdatora DLP priekšrocībām, tiem ir vairāki trūkumi, kas saistīti ar nepieciešamību instalēt aģenta programmatūru katrā datorā, kas ir paredzēts kontrolēt. Pirmkārt, tas var radīt zināmas grūtības šādu sistēmu izvietošanā un pārvaldībā. Otrkārt, lietotājs ar administratora tiesībām var mēģināt atspējot šo programmatūru, lai veiktu darbības, ko neatļauj drošības politika.

Tomēr uzticamai ārējo ierīču kontrolei ir nepieciešams resursdatora DLP, un minētās problēmas nav neatrisināmas. Līdz ar to varam secināt, ka DLP koncepts šobrīd ir pilnvērtīgs instruments korporatīvo drošības dienestu arsenālā, saskaroties ar arvien pieaugošo spiedienu uz tiem, lai nodrošinātu iekšējo kontroli un aizsardzību pret noplūdēm.

IPC koncepcija

Jaunu iekšējo apdraudējumu apkarošanas līdzekļu izgudrošanas procesā mūsdienu sabiedrības zinātniskā un inženiertehniskā doma neapstājas, un, ņemot vērā iepriekš aplūkoto līdzekļu atsevišķus trūkumus, informācijas noplūdes aizsardzības sistēmu tirgus ir nonācis pie IPC (Information Protection and Control) koncepcijas. Šis termins parādījās salīdzinoši nesen, tiek uzskatīts, ka tas pirmo reizi tika izmantots analītiskā uzņēmuma IDC pārskatā 2007. gadā.

Šīs koncepcijas būtība ir apvienot DLP un šifrēšanas metodes. Šajā koncepcijā DLP kontrolē informāciju, kas iziet no korporatīvā tīkla tehniskie kanāli, un šifrēšana tiek izmantota, lai aizsargātu datu nesējus, kas fiziski nokrīt vai var nonākt nepiederošu personu rokās.

Apsveriet visizplatītākās šifrēšanas tehnoloģijas, kuras var izmantot IPC koncepcijā.

- Magnētisko lentu šifrēšana.Neskatoties uz šāda veida mediju arhaismu, to joprojām aktīvi izmanto Rezerves kopija un liela apjoma informācijas pārsūtīšanai, jo tai joprojām nav līdzvērtīgas saglabātā megabaita vienības izmaksas. Attiecīgi informācijas noplūde saistībā ar pazaudētām kasetēm turpina priecēt pirmās lapas ziņu redaktorus un satrauc CIO un uzņēmumu drošības darbiniekus, par kuriem tiek ziņots. Situāciju pasliktina tas, ka šādās lentēs ir ļoti liels datu apjoms, un līdz ar to par krāpnieku upuriem var kļūt liels skaits cilvēku.

- Serveru krātuvju šifrēšana.Neskatoties uz to, ka servera krātuve tiek transportēta ļoti reti, un risks to pazaudēt ir neizmērojami mazāks nekā ar magnētisko lenti, atsevišķa HDD uzglabāšana var nonākt nepareizās rokās. Remonts, likvidēšana, modernizācija – šie notikumi notiek pietiekami regulāri, lai šo risku norakstītu. Un situācija, kad nepiederošas personas nonāk birojā, nav gluži neiespējams notikums.

Šeit ir vērts izdarīt nelielu atkāpi un pieminēt izplatīto maldīgo priekšstatu, ka, ja disks ir daļa no RAID masīva, tad it kā nav jāuztraucas par tā nonākšanu nesankcionētās rokās. Šķiet, ka ierakstīto datu savīšana ar vairākiem cietie diski, ko veic RAID kontrolleri, nodrošina nelasāmu datu skatu, kas atrodas jebkurā cietajā skatā. Diemžēl tā nav gluži taisnība. Interleaving patiešām notiek, taču lielākajā daļā mūsdienu ierīču tas tiek veikts 512 baitu bloka līmenī. Tas nozīmē, ka, neskatoties uz struktūras un failu formātu pārkāpumiem, no šāda cietā diska joprojām var iegūt konfidenciālu informāciju. Tāpēc, ja ir prasība nodrošināt informācijas konfidencialitāti, kad tā tiek glabāta RAID masīvā, šifrēšana joprojām ir vienīgā uzticamā iespēja.

- Portatīvo datoru šifrēšana.Tas ir teikts jau neskaitāmas reizes, taču joprojām klēpjdatoru ar konfidenciālu informāciju zaudēšana jau daudzus gadus ir starpgadījumu pieciniekā.

- Noņemamā datu nesēja šifrēšana.Šajā gadījumā mēs runājam par pārnēsājamām USB ierīcēm un dažreiz ierakstāmiem CD un DVD diskiem, ja tie tiek izmantoti uzņēmuma biznesa procesos. Šādas sistēmas, kā arī iepriekš minētās klēpjdatoru cieto disku šifrēšanas sistēmas bieži var darboties kā resursdatora DLP sistēmu sastāvdaļa. Šajā gadījumā tiek runāts par sava veida kriptoperimetru, kas nodrošina automātisku caurspīdīgu mediju šifrēšanu iekšpusē un nespēju atšifrēt datus ārpus tā.

Tādējādi šifrēšana var ievērojami uzlabot DLP sistēmu iespējas un samazināt konfidenciālu datu noplūdes risku. Neskatoties uz to, ka IPC koncepcija veidojās salīdzinoši nesen un sarežģīto IPC risinājumu izvēle tirgū nav īpaši plaša, nozare aktīvi attīsta šo jomu un ir pilnīgi iespējams, ka pēc kāda laika šī koncepcija kļūs par de facto standartu iekšējās drošības un iekšējās kontroles problēmu risināšanai.

secinājumus

Kā redzams no šo apskatu, iekšējie draudi ir diezgan jauna joma informācijas drošībā, kas tomēr aktīvi attīstās un prasa pastiprinātu uzmanību. Aplūkotās dokumentu kontroles tehnoloģijas DLP un IPC ļauj izveidot diezgan uzticamu iekšējās kontroles sistēmu un samazināt noplūdes risku līdz pieņemamam līmenim. Bez šaubām, šī informācijas drošības joma turpinās attīstīties, tiks piedāvātas jaunākas un progresīvākas tehnoloģijas, taču šobrīd daudzas organizācijas izvēlas vienu vai otru risinājumu, jo paviršība informācijas drošības jautājumos var izmaksāt pārāk dārgi.

Aleksejs Raevskis

SecurIT izpilddirektors